- 1FL Studio2024破解版水果注册机

- 2使用ubuntu16.04对NVIDIA Jetson Xavier NX使用刷机:两种刷机方式:SD卡镜像法 和 NVIDIA SDK Manager法_cannot connect to the device via ssh. check the us

- 3U3D工程自动保存_unity3电脑突然断电保存了吗

- 4图像分类:Pytorch图像分类之--LetNet模型

- 5当你知道前后端分离与不分离的6个特点,你就不该再当点工了_前后端分离和不分离区别用表格罗列出来

- 6小企鹅手把手教你安装Microsoft office 365!!!_microsoft 365企业版安装

- 7Android 性能优化「黑科技」Baseline Profiles | 开发者说·DTalk

- 8【NVIDIA】Jetson Orin Nano系列:烧写Ubuntu22.04_jetson用虚拟机烧录ubuntu

- 9【Flink入门修炼】1-4 Flink 核心概念与架构

- 10CSS&CSS3基础教程_css3教程

xray 使用说明_xray 状态: 未运行

赞

踩

xray 社区是长亭科技推出的免费白帽子工具平台,

目前社区有 xray 漏洞扫描器和 Radium 爬虫工具,

由多名经验丰富的安全开发者和数万名社区贡献者共同打造而成。

xray 简介

其中POC框架默认内置Github上贡献的poc,用户也可以根据需要手动构建poc并运行

-

检测速度快。发包速度快; 漏洞检测算法高效。

-

支持范围广。大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。

-

代码质量高。编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性。

-

高级可定制。通过配置文件暴露了引擎的各种参数,通过修改配置文件可以极大的客制化功能。

-

安全无威胁。xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。

-

目前支持的漏洞检测类型包括:

-

XSS防御检测(密钥:xss)

-

SQL注入检测(键:sqldet)

-

命令/代码注入检测(键:cmd_injection)

-

目录枚举(键:dirscan)

-

路径穿越检测(键:path_traversal)

-

XML实体注入检测(键:xxe)

-

文件上传检测(密钥:上载)

-

弱密码检测(密钥:brute_force)

-

jsonp检测(键:jsonp)

-

ssrf检测(键:ssrf)

-

绝对检查(关键:基线)

-

任意重定向检测(键:重定向)

-

CRLF注入(键:crlf_injection)

-

Struts2系列突破检测(高级版,关键:struts)

-

Thinkphp系列突破检测(高级版,密钥:thinkphp)

-

POC框架(密钥:phantasm)

xray为单文件二进制文件,无依赖,也无需安装,下载后直接使用。

下载运行

1.0-下载地址

请下载的时候选择最新的版本下载。

-

GitHub:

-

https : //github.com/chaitin/xray/releases

-

网盘:

-

https : //yunpan.360.cn/surl_y3Gu6cugi8u

注意:不要直接克隆仓库,xray不一定开源,仓库内部不包含源代码,直接下载生成的二进制文件即可。

选择版本

xray跨平台支持,请下载时选择需要的版本下载。

对于上述图片中的文件,说明如下:

-

darwin_amd64苹果系统 -

linux_386Linux x86 -

linux_amd64Linux x64 -

windows_386Windows x86 -

windows_amd64Windows x64 -

sha256.txt校正文件,内含个版本的sha256的哈希值,请下载后自行校正以防被劫持投毒。

-

Source Code为Github自动打包的,无意义,请忽略。

2.0-运行

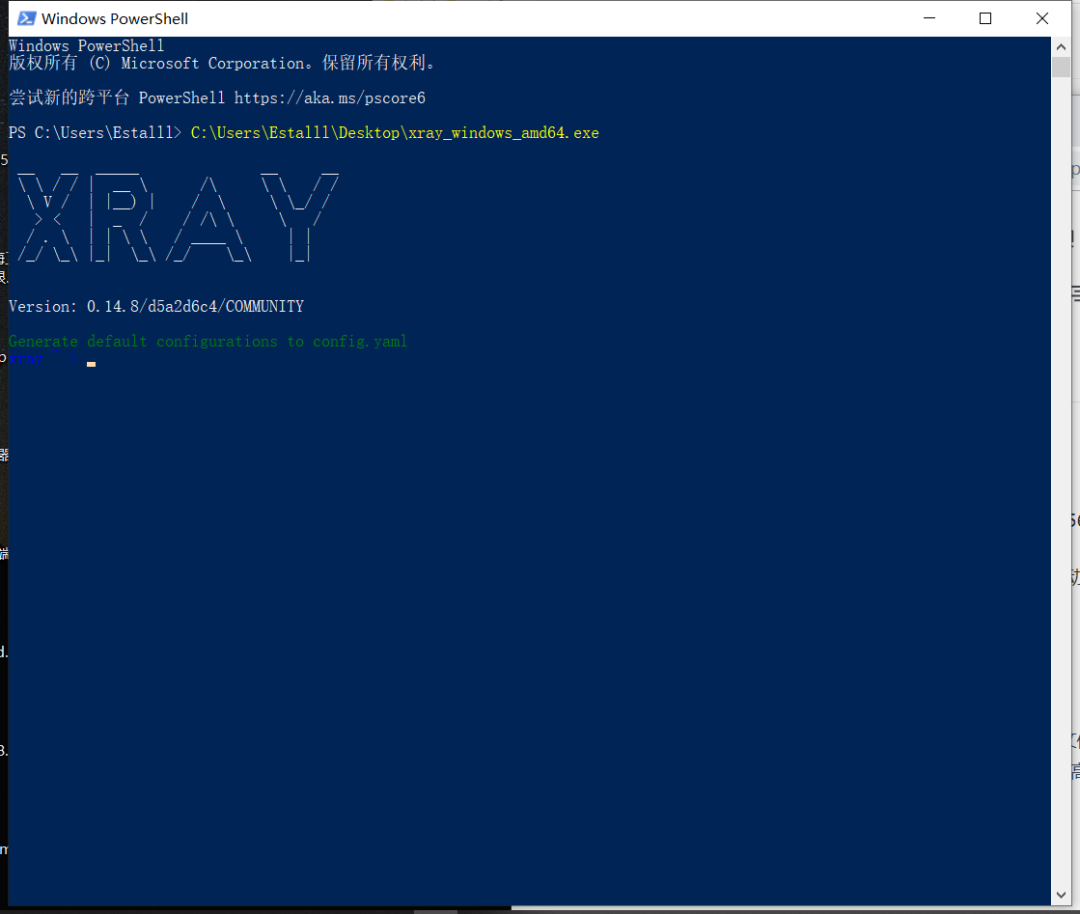

下载对应系统的版本后,解压缩zip文件,Linux / Mac用户在终端(终端)运行,Windows用户请在Powershell或其他高级Shell中运行,在CMD中运行可能体验不佳。

3.0-简单使用方法

3.1-webcan:Web扫描

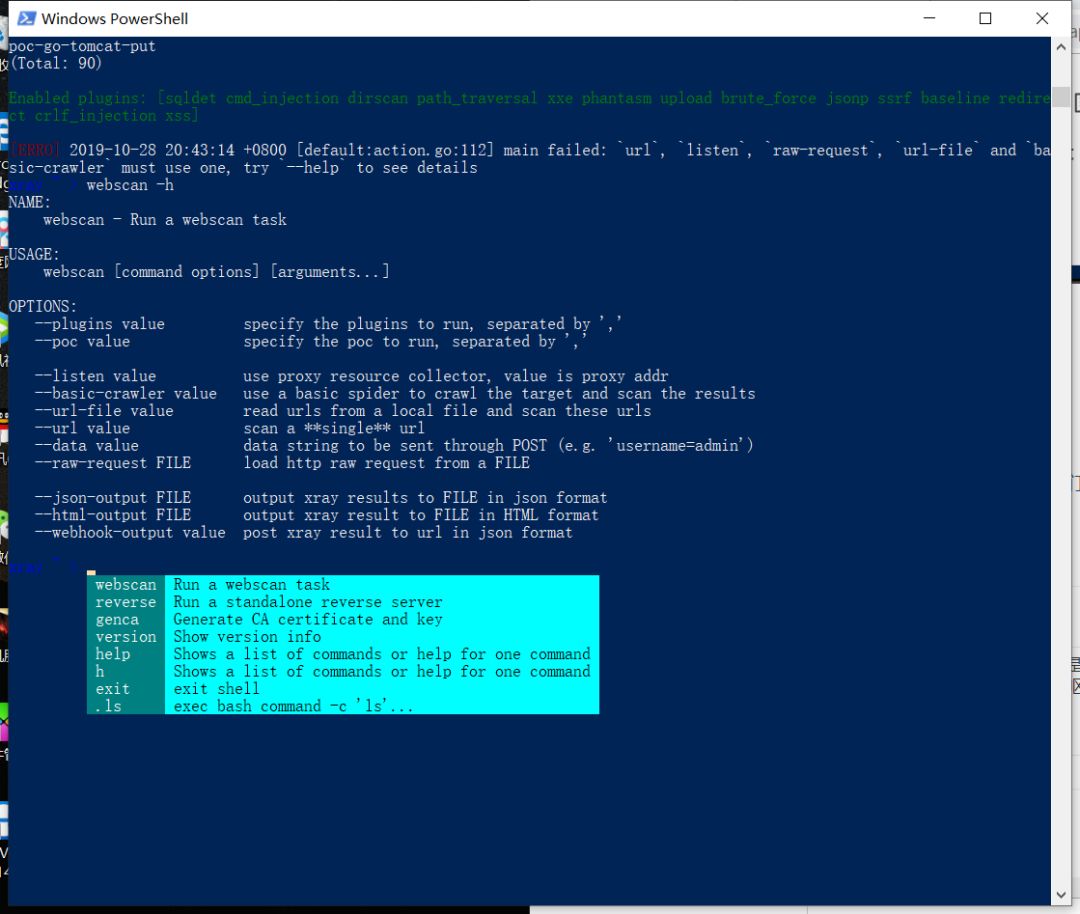

通过运行webscan -h,我们可以看到

3.1.1-配置扫描插件

-

--plugins配置本次扫描启用某些插件.we

3.1.2-配置输入来源

-

--poc配置本次扫描启用某些POC. -

--listen启动一个被动代理服务器作为输入. -

--basic-crawler启用一个基础爬虫作为输入. -

--url用于快速测试的url -

--raw-request用于加载一个原始的HTTP请求并进行扫描

3.1.3-配置输出

-

--html-output将结果输出为html报告, -

--webhook-output将结果发送到一个地址 -

--json-output将结果输出到一个json文件中

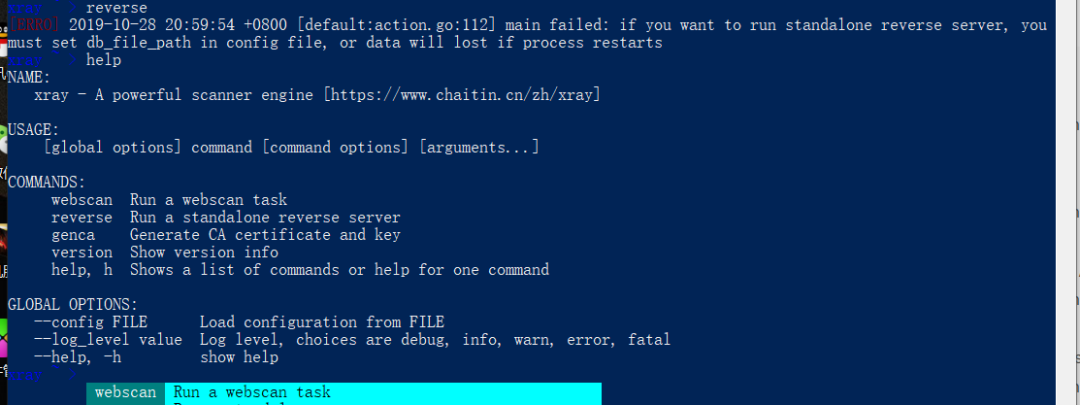

3.2.0-reverse命令

用于启动单独的盲打平台服务,例如存储类型XSS。

3.3.0-genca命令

为快速生成一个根证书,主要用于被动代理扫描HTTPS流量时。

3.4.0-version命令

显示xray版本信息

3.5.0-help h 命令

显示一个命令或帮助列表

.......

4.0.0-攻击实例

4.1.0-使用基础爬虫爬取或爬虫爬取的链接进行细分扫描

xray webscan --basic-crawler http://example.com

可以看到这个扫描速度和全面性都是做很好的,结果也是令人满意的。

注意:

这个软件有三种输出方式,默认不加参数是在运行环境中输出,三个输出方式可以搭配使用。

例如:想要输出在html文件中

xray webscan --basic-crawler http://example.com --html-output vuln.html

5.0.0-结果输出

突破性扫描和运行时的状态统称为结果输出,xray定义了如下几种输出方式:

-

屏幕输出,默认开启)

-

JSON文件输出

-

HTML报告输出

-

Webhook输出

综合来说这个软件是一个非常好的安全评估软件,具有检测速度快,范围广,可靠性高,定制性强而且是无害化检查。

xray 使用说明

-

使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描:

xray webscan --basic-crawler http://example.com --html-output xxx.html -

使用 HTTP 代理进行被动扫描:

设置浏览器 http 代理为http://127.0.0.1:7777,然后使用浏览器访问网页,就可以自动分析代理流量并扫描。

xray webscan --listen 127.0.0.1:7777 --html-output xxx.html -

快速测试单个 url, 无爬虫:

xray webscan --url http://example.com/?a=b --html-output single-url.html -

手动指定本次运行的插件:

默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。

xray webscan --plugins cmd_injection,sqldet --url http://example.comxray webscan --plugins cmd_injection,sqldet --listen 127.0.0.1:7777 -

生成 ca 证书:

.\xray_windows_amd64.exe genca

Rad 简介

-

使用 go 语言编写,支持Windows / macOS / Linux三大平台,精准爬取各大网站 url;

-

提供多种使用方式,集成方便,兼容性高。可与 xray 高级版无缝集成;

-

命令行操作工具,轻量、便捷,无需安装即可直接下载使用。

Rad 使用说明

-

基本使用

rad -t http://example.com -

需要手动登录的情况

rad -t http://example.com -wait-login执行以上命令会自动禁用无头浏览模式,开启一个浏览器供手动登录。在登录完毕后在命令行界面点击回车键继续爬取。

-

将爬取基本结果导出为文件

rad -t http://example.com -text-output result.txt以上命令会将爬取到的URL输出到

result.txt中 格式为Method URL例:GET http://example.com -

导出完整请求

rad -t http://example.com -full-text-output result.txt -

与 xray 联动

-

社区版:设置上级代理为 xray 监听地址 运行 xray:

xray webscan --listen 127.0.0.1:7777 --html-output proxy.html运行 rad:

rad -t http://example.com -http-proxy 127.0.0.1:7777 -

高级版对 rad 进行了深度融合,下载后可以一键使用:

xray webscan --browser-crawler http://example.com --html-output vuln.html