- 1彩票预测应该用什么神经网络

- 2中视频伙伴计划开通条件以及收益是怎么算的?中视频:一个不可错过的副业兼职项目

- 3使用vue ui可视化工具创建vue项目时,卡住不动,无法创建_u-circle-progressapp端bug

- 4Python 比较俩张图片差异_pytorch比较两个图片

- 5Spring Boot Admin 安全访问 Actuator_spring.boot.admin访问

- 6python做语音信号处理_python 语音信号处理

- 7〔024〕Stable Diffusion 之 模型训练 篇_stable diffusion能训练什么模型

- 8turn.js(翻页效果)学习笔记

- 9matlab程序模拟固定杂波,雷达无线电系列(二)经典CFAR算法图文解析与实现(matlab)...

- 10(三)、使用HighCharts创建第一个图表实例_wpf怎么画 highcharts

【已复现】Atlassian Confluence Server and Data Center 远程代码执行漏洞安全风险通告...

赞

踩

奇安信CERT

致力于第一时间为企业级用户提供安全风险通告和有效解决方案。

安全通告

近日,奇安信CERT监测到 Atlassian Confluence Server and Data Center (CVE-2022-26134)远程代码执行漏洞。在Atlassian Confluence Server and Data Center上存在OGNL 注入漏洞,恶意攻击者可以利用该漏洞在目标Atlassian Confluence Server and Data Center服务器上注入恶意ONGL表达式,造成远程执行代码并部署WebShell。

目前,奇安信CERT已监测到Atlassian Confluence Server and Data Center(CVE-2022-26134)技术细节及PoC已在互联网公开,漏洞现实威胁提升,鉴于该漏洞影响范围极大,危害极高,建议客户尽快做好自查及防护。

漏洞名称 | Atlassian Confluence Server and Data Center远程代码执行漏洞 | ||

公开时间 | 2022-06-03 | 更新时间 | 2022-06-04 |

CVE编号 | CVE-2022-26134 | 其他编号 | QVD-2022-8183 |

威胁类型 | 代码执行 | 技术类型 | OGNL 注入 |

厂商 | Atlassian | 产品 | Confluence Server and Data Center |

风险等级 | |||

奇安信CERT风险评级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

现时威胁状态 | |||

POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

已发现 | 已发现 | 已发现 | 已公开 |

漏洞描述 | 在Atlassian Confluence Server and Data Center中存在ONGL注入漏洞,未经身份验证的远程攻击者可以利用该漏洞在Atlassian Confluence Server and Data Center上注入恶意ONGL表达式,造成任意代码执行并部署WebShell | ||

影响版本 | Atlassian Confluence Server and Data Center >= 1.3.0 Atlassian Confluence Server and Data Center < 7.4.17 Atlassian Confluence Server and Data Center < 7.13.7 Atlassian Confluence Server and Data Center < 7.14.3 Atlassian Confluence Server and Data Center < 7.15.2 Atlassian Confluence Server and Data Center < 7.16.4 Atlassian Confluence Server and Data Center < 7.17.4 Atlassian Confluence Server and Data Center < 7.18.1 | ||

不受影响版本 | Atlassian Confluence Server and Data Center 7.4.17 Atlassian Confluence Server and Data Center 7.13.7 Atlassian Confluence Server and Data Center 7.14.3 Atlassian Confluence Server and Data Center 7.15.2 Atlassian Confluence Server and Data Center 7.16.4 Atlassian Confluence Server and Data Center 7.17.4 Atlassian Confluence Server and Data Center 7.18.1 | ||

其他受影响组件 | 无 | ||

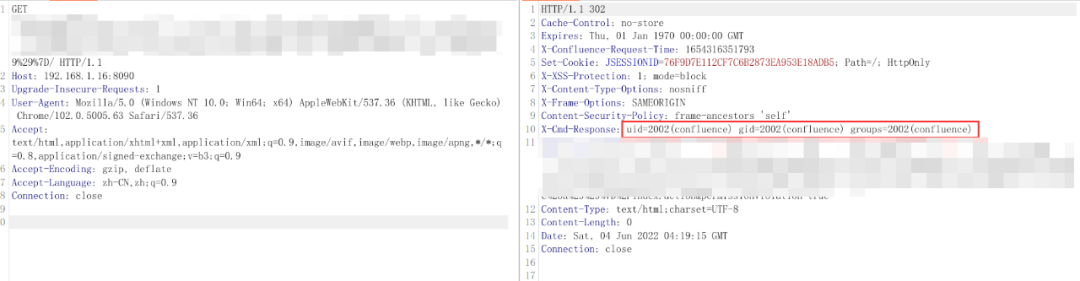

目前,奇安信CERT已成功复现 Atlassian Confluence Server and Data Center (CVE-2022-26134)远程代码执行漏洞,截图如下:

威胁评估

漏洞名称 | Atlassian Confluence Server and Data Center远程代码执行漏洞 | |||

CVE编号 | CVE-2022-26134 | 其他编号 | QVD-2022-8183 | |

CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 9.8 | |

CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

网络 | 低 | |||

所需权限(PR) | 用户交互(UI) | |||

无 | 不需要 | |||

影响范围(S) | 机密性影响(C) | |||

不改变 | 高 | |||

完整性影响(I) | 可用性影响(A) | |||

高 | 高 | |||

危害描述 | 远程未经身份验证的攻击者可以利用该漏洞向目标服务器注入恶意ONGL表达式,在目标机器上以Confluence权限执行任意代码并部署WebShell。 | |||

处置建议

1、安装补丁

目前厂商已发布修复版本,请升级到以下版本:

Atlassian Confluence Server and Data Center 7.4.17

Atlassian Confluence Server and Data Center 7.13.7

Atlassian Confluence Server and Data Center 7.14.3

Atlassian Confluence Server and Data Center 7.15.2

Atlassian Confluence Server and Data Center 7.16.4

Atlassian Confluence Server and Data Center 7.17.4

Atlassian Confluence Server and Data Center 7.18.1

2、缓解措施

对于 Confluence 7.15.0 - 7.18.0:如果在集群内运行Confluence则需要在每个节点上重复以下过程:

a)关闭Confluence

b)在https://packages.atlassian.com/maven-internal/opensymphony/xwork/1.0.3-atlassian-10/xwork-1.0.3-atlassian-10.jar下载到服务器

c)删除或者将<confluence-install>/confluence/WEB-INF/lib/xwork-1.0.3-atlassian-8.jar 移出Confluence 安装目录

d)将第二步下载的文件复制到<confluence-install>/confluence/WEB-INF/lib/ 目录中

e)检查该文件权限是否和所在目录的其他文件权限一致。

f)启动Confluence

对于 Confluence 7.0.0 - Confluence 7.14.2:如果在集群内运行Confluence则需要在每个节点上重复以下过程:

a)关闭Confluence

b)将以下三个文件下载到服务器

https://packages.atlassian.com/maven-internal/opensymphony/xwork/1.0.3-atlassian-10/xwork-1.0.3-atlassian-10.jar

https://packages.atlassian.com/maven-internal/opensymphony/webwork/2.1.5-atlassian-4/webwork-2.1.5-atlassian-4.jar

https://confluence.atlassian.com/doc/files/1130377146/1137639562/3/1654274890463/CachedConfigurationProvider.class

c)删除或者移出以下路径的文件

<confluence-install>/confluence/WEB-INF/lib/xwork-1.0.3.6.jar

<confluence-install>/confluence/WEB-INF/lib/webwork-2.1.5-atlassian-3.jar

d)将下载的xwork-1.0.3-atlassian-10.jar复制到<confluence-install>/confluence/WEB-INF/lib/

e)将下载的webwork-2.1.5-atlassian-4.jar复制到<confluence-install>/confluence/WEB-INF/lib/

f)检查上述文件权限是否和同一目录的其他文件权限一样。

g)切换到目录<confluence-install>/confluence/WEBINF/classes/com/atlassian/confluence/setup

新建目录webwork

将下载的CachedConfigurationProvider.class复制到<confluence-install>/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork目录中

确保复制的文件和新建的目录所有权等权限匹配

h)启动Confluence

参考资料

[1]https://www.volexity.com/blog/2022/06/02/zero-day-exploitation-of-atlassian-confluence/

时间线

2022年6月4日,奇安信CERT发布安全风险通告。

推荐阅读

详述近期遭利用的 Atlassian Confluence OGNL 注入漏洞 (CVE-2021-26084)

FireEye 红队失窃工具大揭秘之:分析复现 Confluence路径穿越漏洞 (CVE-2019-3398)

转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

点击阅读原文

到奇安信NOX-安全监测平台查询更多漏洞详情