热门标签

热门文章

- 1Docker中给Rabbitmq添加rabbitmq-delayed-message-exchange插件_exchange-20171215-3.6.x.ez

- 292.91p31.space\/index.php 92.91p31.space,93.91p31.space

- 3联想笔记本修复计算机还原系统失败,联想电脑重置电脑失败怎么办

- 4【大厂AI课学习笔记】【2.2机器学习开发任务实例】(8)模型训练

- 5网络互联参考模型_网络参考模型对比实践主要内容是什么

- 6基于YOLOv8/YOLOv7/YOLOv6/YOLOv5的动物识别系统(Python+PySide6界面+训练代码)_视频 野生动物 目标识别 算法架构

- 7win10系统找不到telnet服务器,大神解答win10系统找不到Telnet服务的办法

- 8SFTP无法连接,报“Connection closed by server with exitcode 127

- 9WMI技术学习(5)

- 10JavaScript高级-正则表达式-建议收藏_正則前幾位

当前位置: article > 正文

【K8S认证】2023年CKS考题-网络策略NetworkPolicy(解析+答案)_2023cks考试题

作者:IT小白 | 2024-03-01 06:00:19

赞

踩

2023cks考试题

题目

k8s网络策略NetworkPolicy

Task

创建一个名为 pod-restriction 的 NetworkPolicy 来限制对在 namespace dev-team 中运行的 Pod products-service 的访问。

只允许以下 Pod 连接到 Pod products-service

- namespace qaqa 中的 Pod

- 位于任何 namespace,带有标签 environment: testing 的 Pod

注意:确保应用 NetworkPolicy。你可以在 /cks/net/po.yaml 找到一个模板清单文件。

参考

https://kubernetes.io/zh/docs/concepts/services-networking/network-policies/#networkpolicy-resource

解答

1、切换集群

kubectl config use-context KSSH003012、打标签

检查namespace、pod的标签

- # 查看 qaqa 命名空间标签(name: qaqa)

- kubectl get ns --show-labels

-

- # 查看 pod 标签(environment: testing)

- kubectl get pod -n dev-team --show-labels

如果 Pod 或者 Namespace 没有标签,则需要打上标签。

注意:这里将pod products-service的标签打成了environment: testing,下面会有解释,不要和题目里要求的“位于任何namespace,带有标签environment: testing的Pod”这句话里的标签混淆了。

- kubectl label ns qaqa name=qaqa

- kubectl label pod products-service environment=testing -n dev-team

3、创建NetworkPolicy

vi /cks/net/po.yaml- metadata:

- name: pod-restriction #修改

- namespace: dev-team #修改

- spec:

- podSelector:

- matchLabels:

- environment: testing #根据题目要求的标签修改,这个写的是Pod products-service的标签,也就是使用kubectl get pod -n dev-team --show-labels查出来的pod的标签,这个标签不要和题目里要求的“位于任何namespace,带有标签environment: testing的Pod”这句话里的标签混淆了,两个没有关系,所以可不一样。比如你考试时查出来的POD products-service的标签是name: products,那这里的environment: testing就要换成name: products。

- policyTypes:

- - Ingress #注意,这里只写 - Ingress,不要将 - Egress也复制进来!

- ingress:

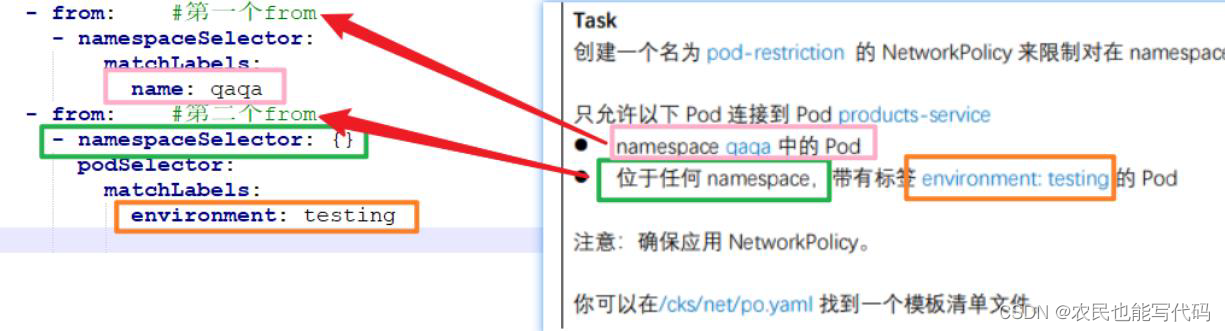

- - from: #第一个from

- - namespaceSelector:

- matchLabels:

- name: qaqa #命名空间有name: qaqa标签的

- - from: #第二个from

- - namespaceSelector: {} #修改为这样,所有命名空间

- podSelector: #注意,这个podSelector前面的“-” 要删除,换成空格,空格对齐要对。

- matchLabels:

- environment: testing #有environment: testing标签的Pod,这个地方是根据题目要求“Pods with label environment: testing , in any namespace”,这句话里的pod标签写的。不要和上面spec里的混淆。

检查一下

- kubectl apply -f /cks/net/po.yaml

- kubectl get networkpolicy -n dev-team

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/IT小白/article/detail/171486

推荐阅读

相关标签