热门标签

热门文章

- 1PlatformIO开发之STM32点灯(基于arduino框架)

- 2业务中台建设与应用_终于有人把前台、中台、后台都讲明白了

- 3握手信号学习记录_握手信号的打拍

- 4原来R语言还有这些不为人知的用处!

- 5【SpringMVC】Spring Web MVC入门(一)

- 6挑战杯 基于深度学习的人脸表情识别

- 7【华为OD机考 统一考试机试C卷】生成哈夫曼树(C++ Java JavaScript Python C语言)_华为od机试 - 生成哈夫曼树(java & js & python & c)

- 8XSS渗透与防御

- 9git 跳过 ssl_git ssl跳过

- 10ssh连接出现的错误及解决方法!!!!!!!_ssh 链接以后两个×

当前位置: article > 正文

ctf_show笔记篇(web入门---爆破)

作者:IT小白 | 2024-03-07 01:00:36

赞

踩

ctf_show笔记篇(web入门---爆破)

爆破

21:直接bp抓包跑字典,需base64加密

22:可用工具跑也可用浏览器找还可以用网上做好的域名查找去找

23:此题需跑脚本已经附上自写脚本

最后跑出来六个答案一个一个尝试得到答案为3j

- import hashlib

-

- m = "0123456789qwertyuiopasdfghjklzxcvbnm"

- # 这串英文就是24个英文字母

- for i in m:

- for a in m:

- md5 = hashlib.md5()

- # 构造一个hashlib对象

- str_1 = str(i) + str(a)

- # 构造payload

- md5.update(str_1.encode('utf-8'))

- # 指定位utf-8加密方式

- b = md5.hexdigest()

- # MD5加密

- if b[1:2] == b[14:15] and b[14:15] == b[17:18]:

- print(str_1)

- # 输出答案

24:所以直接把它设置的复制一下拿到php在线运行网站跑一下就能得到

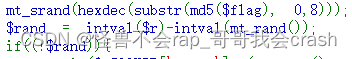

这一题很像是版本漏洞,通过看提示从php4.2.0开始就不用mt_scrand(seed)来播种,会自动播种,如果设置了mt_scrand(seed)并且seed有值,那就会生成伪随机数(俗称假的随机数),生成的数字就会固定。

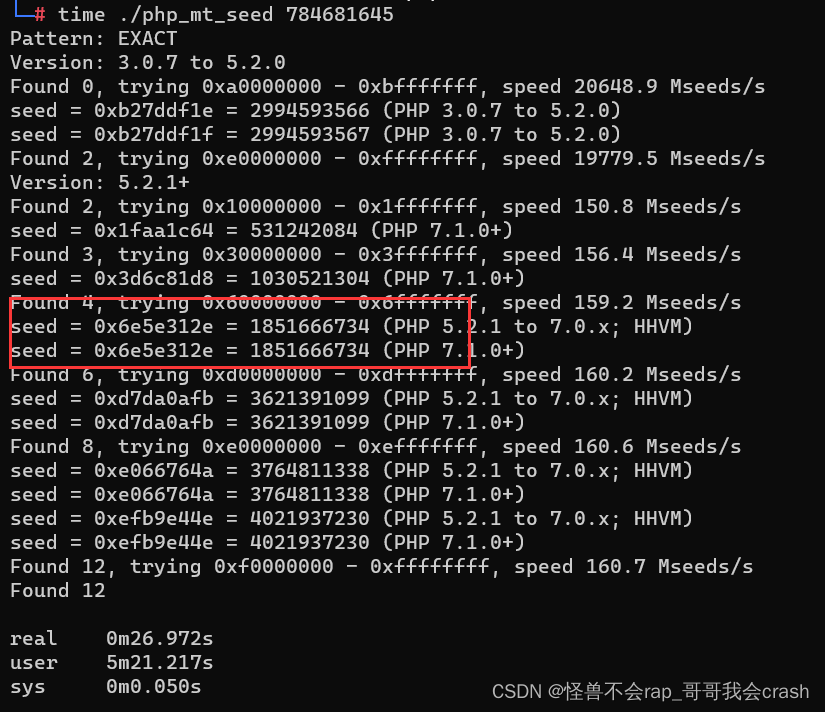

25:这一题和上一题不一样,需要用工具跑(工具:php_mt_seed)

这里有和24题一样的漏洞,使用了mt_srand()播种就会生成特定的随机值,这里我们需要传入同样的随机值让rand的变量为零才能进入if

虽然说使用mt_rand()会生成特定的数,但是每次的使用会不一样

例如:第一次使用mt_rand()会生成123456但第二次使用mt_rand()会生成456789,但是无论刷新多少次他们都不会变

这里还需要我们传入cookie里的token值需要弱等于两个随机值相加(每一次使用,mt_rand()生成的都会不一样,本来我还想直接bp抓包爆破来着,但是显然不可行)

####这里使用工具怎么跑出来的不清楚原理,有些许复杂

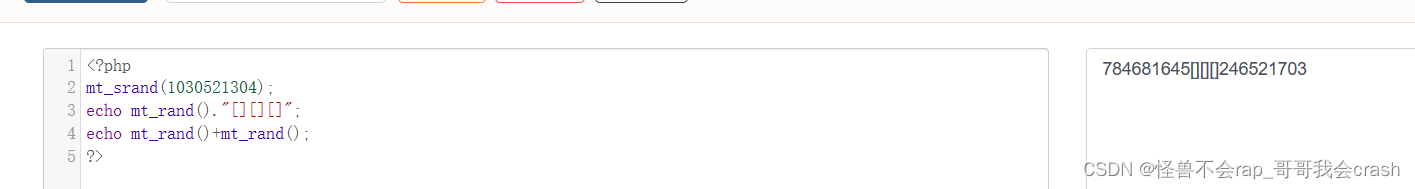

这里跑出来的是mt_srand('种子')的种子,把他拿到php在线执行中去跑,直到第一次使用mt_rand()等于784681645(每个人都不一样)

例如这样:

26:直接暴力破解密码即可

27:这一题我直接用万能的bp做的

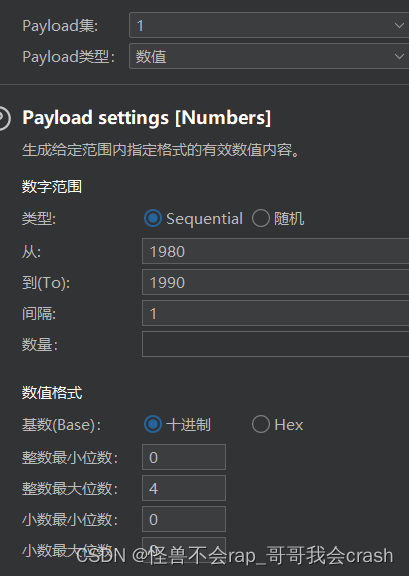

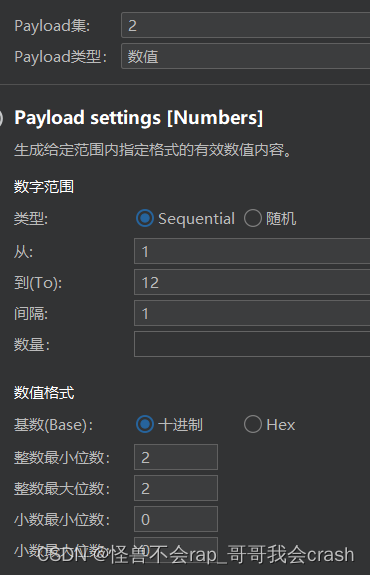

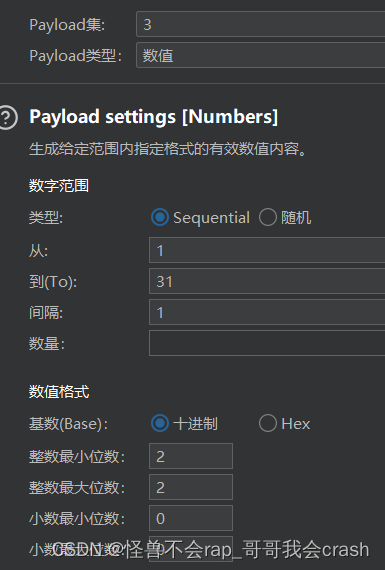

首先呢,他会验证这中间部分是否日期,如果长度或者大小都不正确的话,会直接弹窗且不发包,这里我直接用bp爆破模式添加了三个放payload的位置

这里是三个payload

28:直接bp抓包爆破,看状态码,返回200的就是存在目录,就会直接给flag

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/IT小白/article/detail/202606

推荐阅读

相关标签