- 1图数据库Neo4j学习五渲染图数据库neo4jd3

- 2python如何读取mat文件可视化_python 数据分析--数据可视化工具matplotlib

- 3Diffusion Model_gan diffusion区别

- 4Ubuntu20.04上安装RabbitMQ_ubuntu如何安装3.8版本的rabbitmq

- 5Stable Diffusion XL webui tagger 插件Linux安装(保姆级教程)_stable-diffusion-webui-wd14-tagger 没有tagger

- 6java中对Byte字符数组定长截取的方法_java 字节数组从第三位截取

- 7xilinx原语及bank简介_fpga bank

- 8Python实现《植物大战僵尸》游戏_python编程朱武大战僵尸

- 9MySQL数据库:零售业管理E-R图_情境1:客户直接订购商品,商家发货,随即开具发票。 e-r图:

- 10【AI视野·今日Robot 机器人论文速览 第七十六期】Fri, 12 Jan 2024

xz爆出10分的核弹级漏洞,开源社区的仓库都被炸没了

赞

踩

这可能是2024年安全界的第一大瓜,所有观众都将是这场事件史诗级安全事件的见证者。用一句比较吸眼球的话概括这个故事。

养父投毒差点毒死养子,社区委员会查封了该家的故事。

漏洞影响

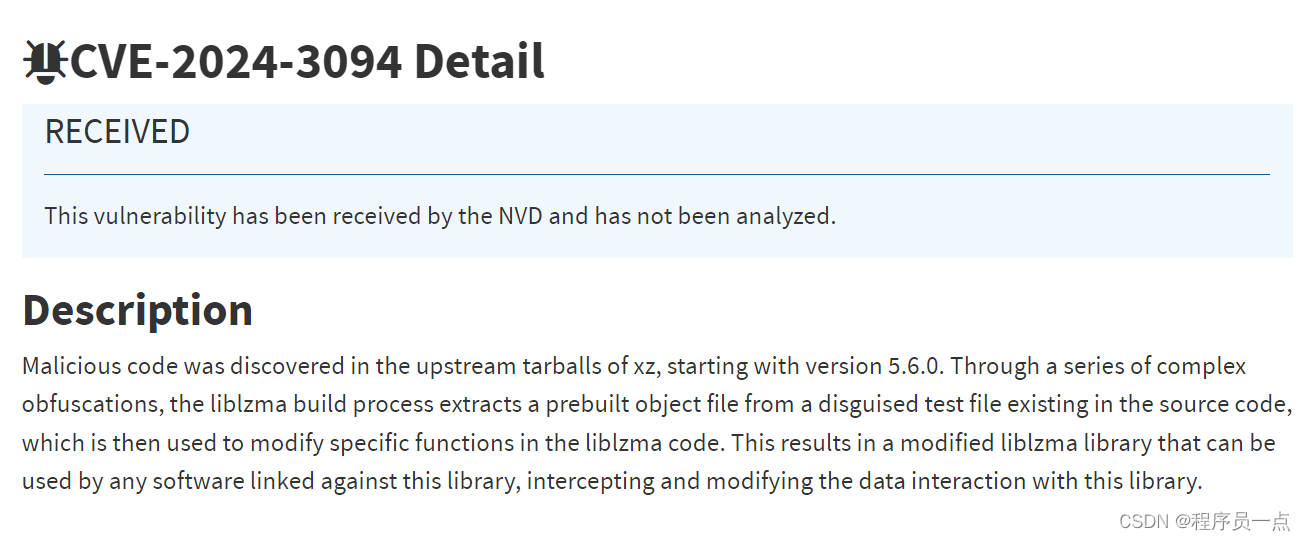

该漏洞发生在压缩软件包xz,的CVE编号CVE-2024-3094。

XZ压缩工具中被发现存在一个严重的安全漏洞,该漏洞被评为10分的危险性,意味着它具有极高的风险等级。这个后门允许攻击者在受影响的系统上远程执行任意代码,可能导致完全控制目标系统。漏洞起源于一个名为JiaT75的用户在GitHub上提交的恶意补丁,这个后门被安全研究人员发现并公开披露,引发了开源社区的广泛关注和紧急响应,以确保受影响的系统得到及时的修复和保护。

事件历程

这篇文章详细的介绍了整个过程,

https://boehs.org/node/everything-i-know-about-the-xz-backdoor

简单理一下整个时间线就是下面这样:

2021年,一个名为 JiaT75(Jia Tan)的用户在 GitHub 上创建了账户,并向 libarchive 项目提交了一个看似无害但实际可疑的补丁。这个补丁被合并到了代码中。

2022年,Jia Tan 通过邮件列表提交了一个补丁,随后一个新的人物 Jigar Kumar 开始施压要求合并这个补丁。不久之后,Jigar Kumar 开始向 XZ 项目的维护者 Lasse Collin 施压,要求增加另一位维护者。在这一过程中,JiaT75 开始对 XZ 项目做出贡献。

2023年,JiaT75 在 1 月 7 日合并了他们的第一个提交,表明他们已经获得了足够的信任。3 月份,Google 的 oss-fuzz 项目的主要联系邮箱被更新为 Jia 的邮箱。

2024年,有人发现并报告了一个上游 XZ/liblzma 库中的后门,这个后门可能导致 SSH 服务器被攻陷。这个发现通过电子邮件发送给了 oss-security 邮件列表,并在文章中提供了详细的技术分析。

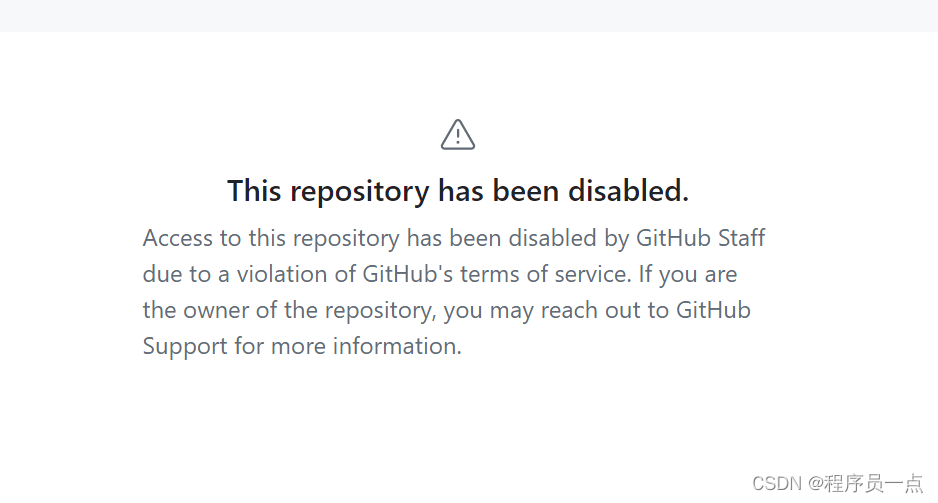

因为这个10分的漏洞,xz的开源仓直接被github给封禁了,好家伙,貌似第一次见到因为一个漏洞封禁一个仓库的。

漏洞发现

毫不夸张的讲,这个漏洞差一点点就流入了linux各个发行版中了,如果成功被植入了,将会造成恐怖级的后果,相当于有人拿了一把万能钥匙,可以随时进出金库的大门,将会给世界的各个行业带来不可估量的损失,因为世界大部分行业后端服务器用的操作系统都是linux的各个发行版,像Redhat、Ubuntu、Fedora等,而xz又是非常基础的压缩组件,基本上都会默认安装。

这个漏洞被发现,也是一个很偶然的机会。一个名叫Andres Freund的测试人员观察到在 Debian sid 安装上使用 liblzma(xz 包的一部分)时出现了一些异常症状,通过 SSH 登录时 CPU 使用率异常高,对 sshd 进行分析,显示 liblzma 占用了很多 CPU 时间,但 perf 无法将其归因于任何符号。他发现上游 xz 仓库和发布的 xz 压缩包被植入了后门。

JiaT75是谁

但是目前没有任何关于JiaT75的身份确切消息,由于GitHub是一个全球参与者都可以参加的社区,用户遍布全球各地,JiaT75主页除了邮箱,没有给出任何有用的信息,有人推测是中国的龙芯公司,但这只是胡乱推测的。

不过JiaT75真是个狠人呀,既有技术,又有耐心,精心谋划了3年呀,有这耐心,如果放到正道上,啥不能成功啊!

对开源社区影响

该事件可能会对开源社区产生很大的影响,开源项目和其贡献者可能会面临更加严格的审查,以确保代码的安全性和可靠性。以往的漏洞都是贡献者没有考虑周到,也就是说是无心的,但这个赤裸裸自己植入后门真的很让人后怕的。未来开源社区可能会寻求更好的方法来监控和审计代码变更,例如通过自动化工具和更全面的代码审查流程。

更多精彩内容,请关注同名公众:一点sir(alittle-sir)