- 1nginx安全加固_nginx加固

- 2RUST 每日一省:泛型_rust 泛型

- 3ThreadLocal类_维持线程封闭性的一种更规范方法是使用threadlocal,这个类能使线程中的某个值与保

- 4javascript常用的英文单词,javascript必备单词_javascript单词大全

- 5隧道技术GRE_gre隧道

- 6HTTP与HTTPS的基本概念及其区别

- 7docker安装使用_c1ec31eb5944: retrying in 1 second

- 8Python 中的列表推导式_python列表推导式

- 9读写锁ReadWriteLock

- 1009ThreadLocal在上下文中的应用_threadlocal读取配置文件存放在上下文中

网安实战-ARP欺骗实验_通过电脑指定静态arp

赞

踩

博主认为有必要开博客的必要,是因为csdn上使用arpspoof的window教程几乎没有

在github上找到相关软件,实战应用过后分享给大家

任务:

- 熟悉ARP基本命令,查看本地电脑ARP表

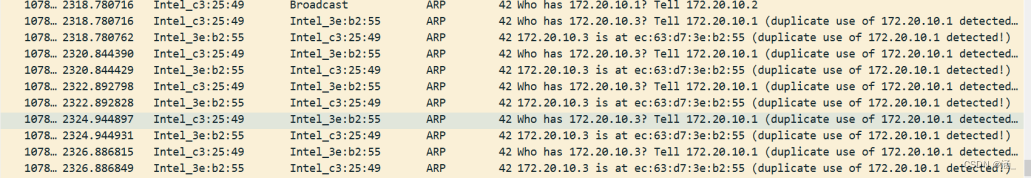

- 清除电脑ARP缓存,电脑发起新请求时抓取ARP的请求与响应报文

- 使用arpspoof工具,伪造ARP报文

- ARP欺骗报文下发后,局域网内PC通信,观察ARP表的情况及访问劫持情况

- 通过电脑指定静态ARP,防止ARP欺骗

以上是老师布置的作业

环境:打开热点

自己和小伙伴一起连上热点即可开始实验

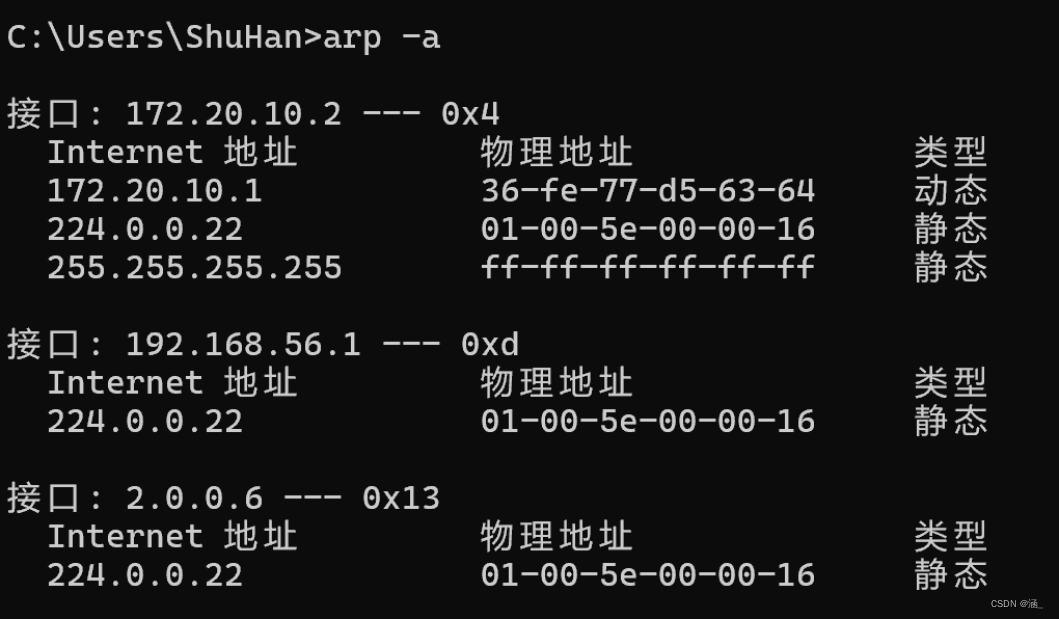

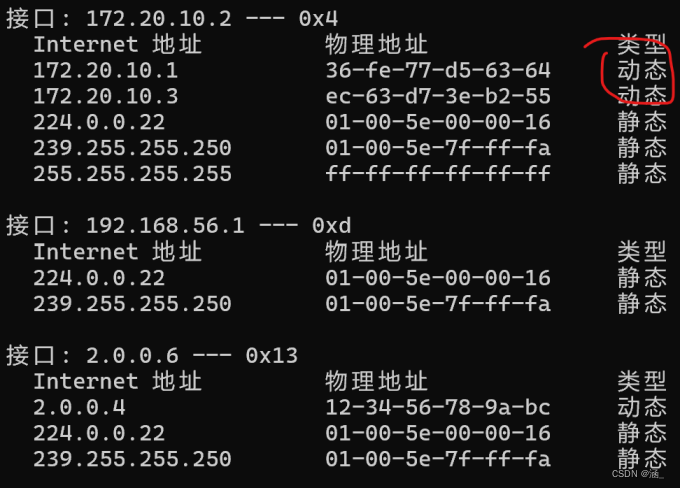

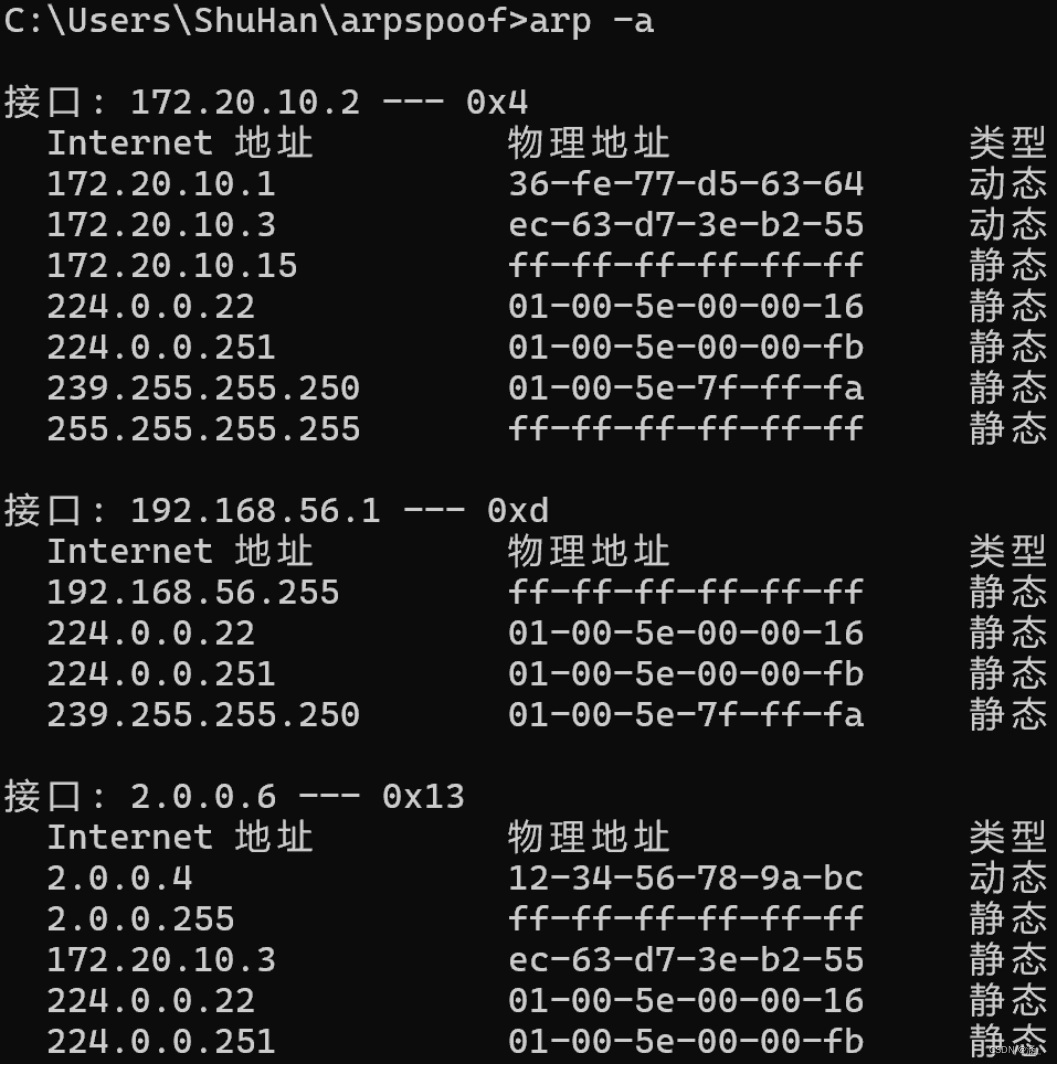

1. 熟悉ARP基本命令,查看本地电脑ARP表

cmd+R调出指令框

输入arp -a

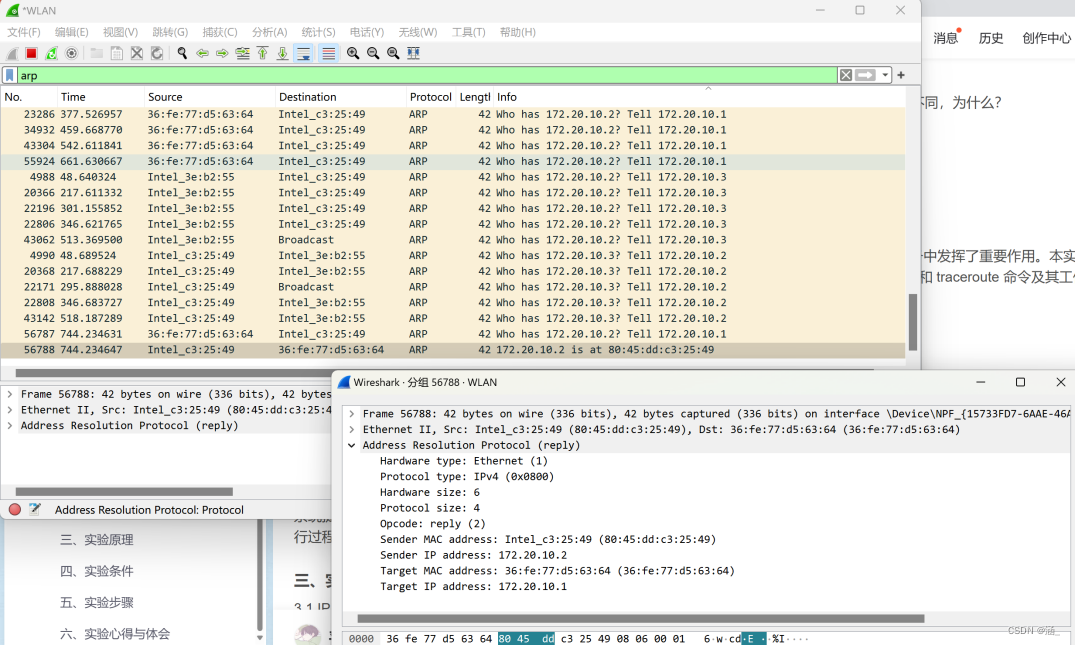

2.清除电脑ARP缓存,电脑发起新请求时抓取ARP的请求与响应报文

arp -d * 删除所有arp缓存记录

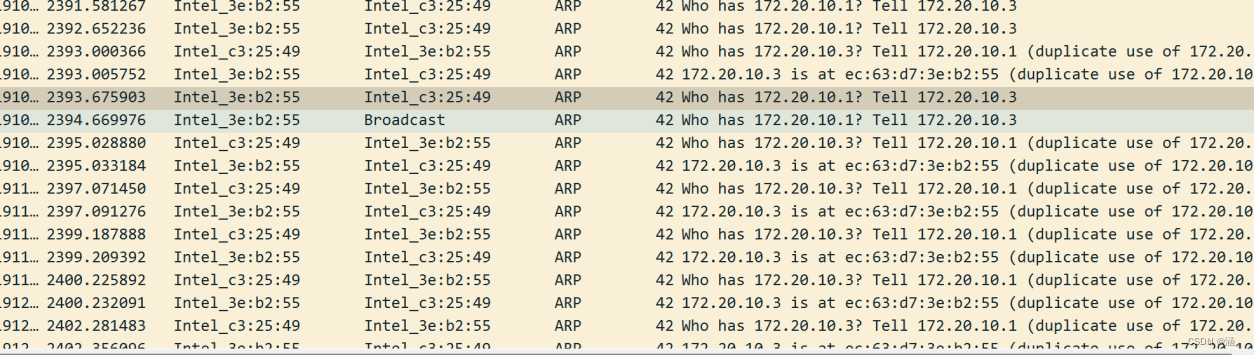

现在删除后,打开wireshark抓包

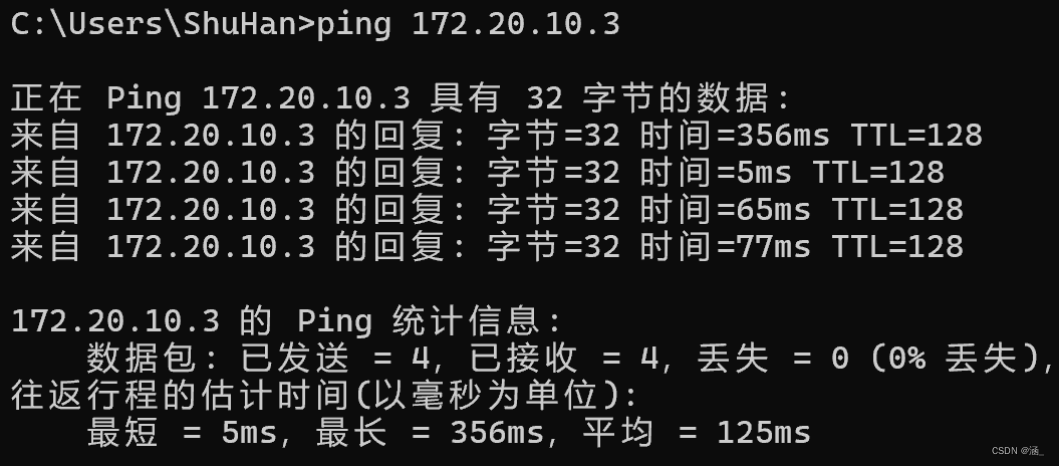

进入wlan,开始ping基友的电脑

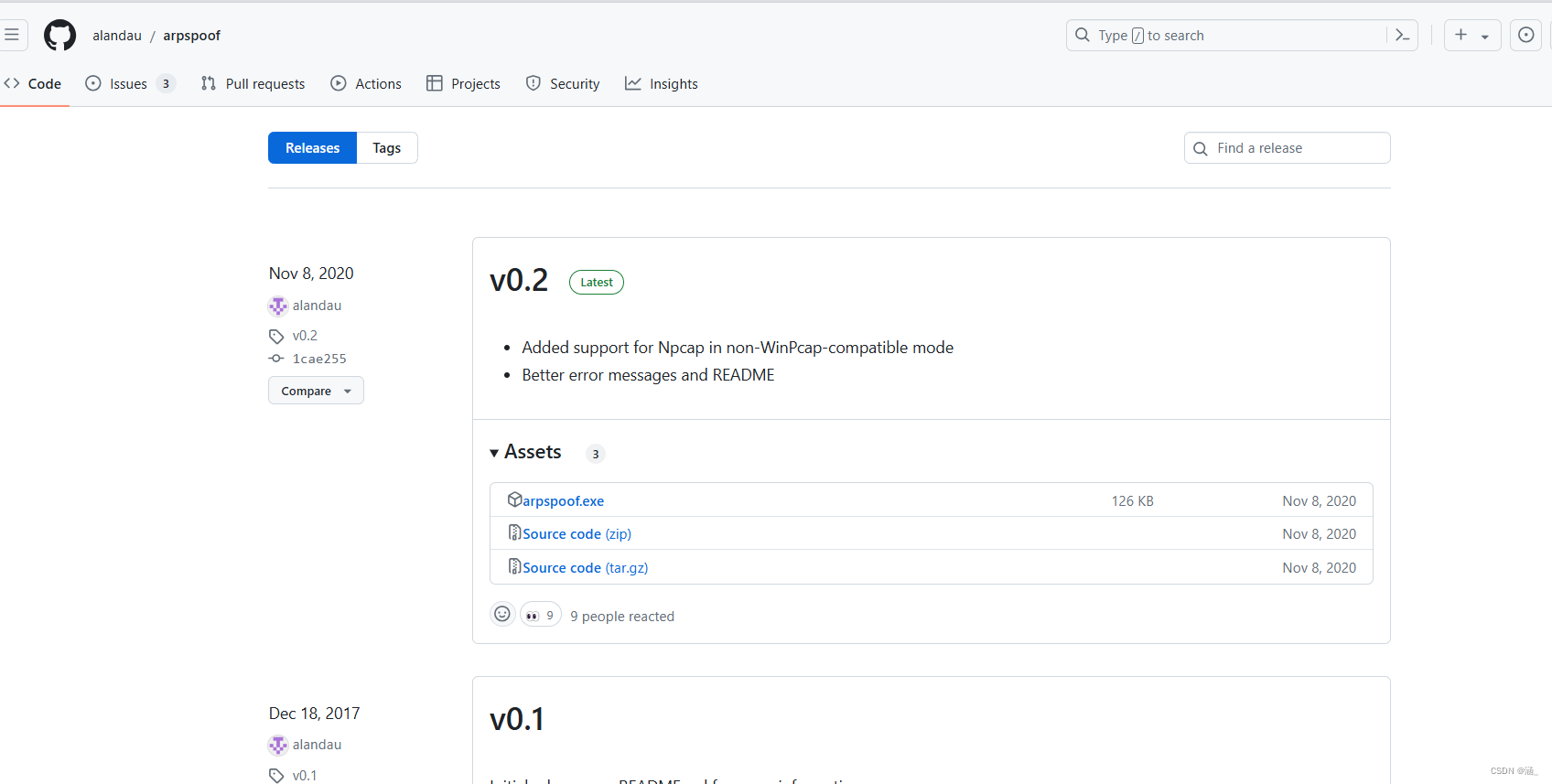

3.使用arpspoof工具,伪造ARP报文

接下来是重要部分,如何在window环境下用windows攻击windows

Releases · alandau/arpspoof (github.com)

在github下载该软件

arpspoof/README.md at master · alandau/arpspoof (github.com)

相关教程都有,也轮不到博主画蛇添足

确认好三方的ip,先把之前的arp删除

arp -d *

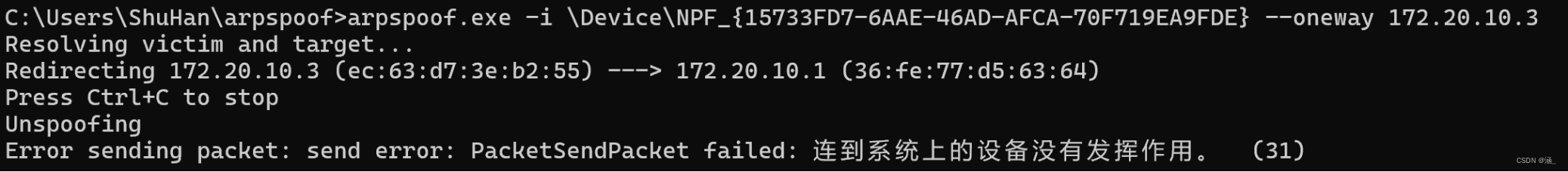

通过arpspoof,使172.20.10.3寻找热点172.20.10.1(本机IP172.20.10.2)

欺骗10.3(同学电脑)以为10.1是我的主机(10.2)

达成一直连接错误目的

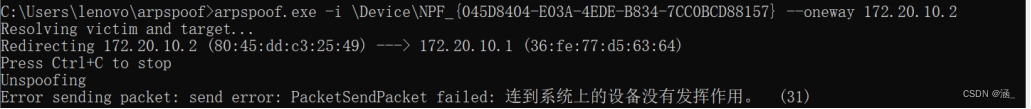

4.ARP欺骗报文下发后,局域网内PC通信,观察ARP表的情况及访问劫持情况

其实和题3一样 只是互相欺骗而已

通过10.1发送,主机无法获取10.2的ip地址

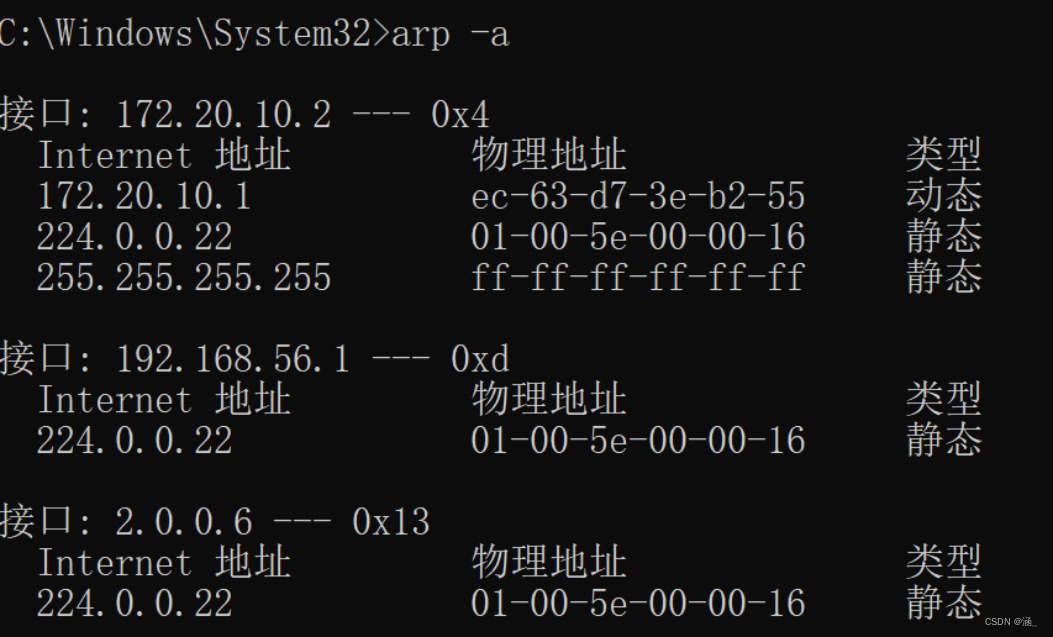

5.通过电脑指定静态ARP,防止ARP欺骗

小伙伴此时IP是动态

通过指令将其确定到下方 ,确定为静态

但是第5题修改ip后也还是无法查找到攻击者ip

但确实以及增加了静态IP

所以其实第5题失败了

以上就是全部内容

有任何问题或讨论 请及时联系博主