- 1百元百鸡python程序编写,python编程百元买白鸡_编程百钱百鸡

- 2面试准备FPGAor数字IC(一)-IC设计流程、SOC以及低功耗相关_soc设计 ic设计 fpga设计

- 3关于Python中install edge_tts记录

- 4服务注册与发现Eureka、Zookeeper、Consul 三个注册中心的异同点(CAP理论)

- 5flutter 类单例模式_flutter 单例模式实现

- 6Docker部署onlyoffice并完成20最大连接数破解_onlyoffice解除20

- 7flink cdc数据同步,DataStream方式和SQL方式的简单使用_flink cdc datastream

- 8010、Python+fastapi,第一个后台管理项目走向第10步:ubutun 20.04下安装ngnix+mysql8+redis5环境

- 9Knowledge Graphs for RAG --Expanding the SEC Knowledge Graph (吴恩达-知识图谱在RAG中的应用 5)

- 10YOLOv8 Tensorrt Python/C++部署教程_yolo 安装tensorrt

Wireshark数据抓包分析之互联网协议(IP协议)_wireshark捕获ip数据报

赞

踩

一、实验目的:

通过wireshark抓包分析IP协议的具体内容

二、预备知识:

1.IP地址存在的意义,就是为了弥补mac地址的不足,用于区分不同的网络

2.还有一些ip协议、ip数据包这些东西

三、网络拓扑

四、实验过程:

part1:数据包的抓取

1.抓取发往www.baidu.com的ip数据包,略,因为虚拟机无法联网,这里桌面有现成的可以进行分析

2.通过ping 10.1.1.166,通过利用wireshark抓取ip数据包进行分析

3.通过ping 10.1.1.166 -l 3000 , ping一个这样3000字节大的数据包,需要分块(3块)

part2:数据包的分析

(1)对于单个ping的ip数据包:

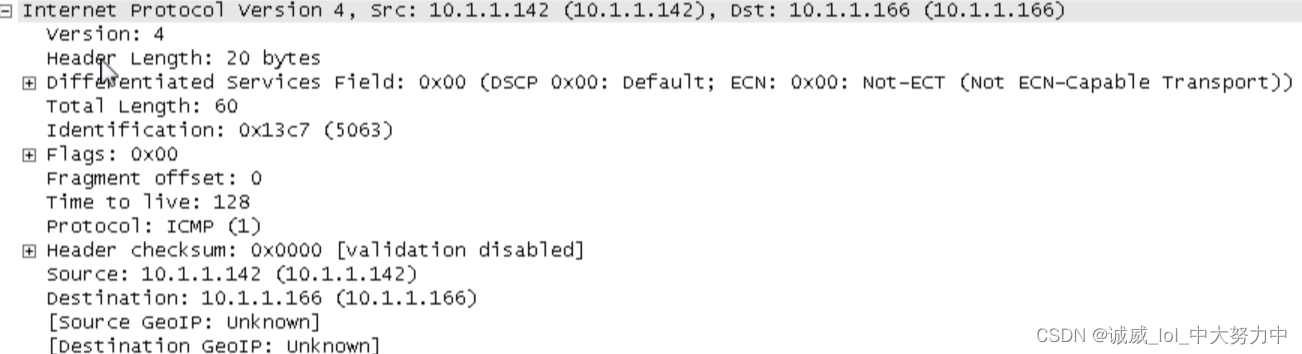

就单独看前2个好了,这个是ip请求数据包

首先,protocol哪里虽然写的是ICMP,但是它的网际层还是用的ip协议

可以从标题看到源ip地址为10.1.1.142 ,目标ip地址为10.1.1.166

打开具体看一看呗:

这个ip协议包含内容为:

版本号ipv4,头部长度20字节

总长度,标志

标志里面就说了,没有分片

还有这个TTL网关生存数,以及之后一层的协议为icmp

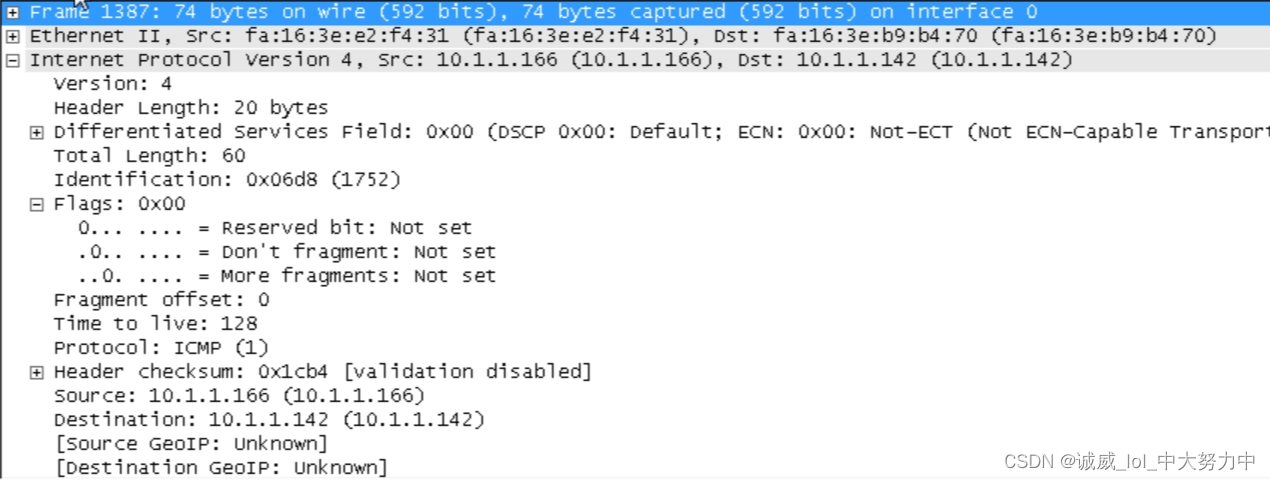

下一个对应的响应reply数据包

分析基本一致,值得注意的是,这2个报文的TTL都是128,因为这里的ping路径实在同一个局域网中进行的,没有跨越网关,所以128不会改变

(2) 接着,我们分析一下桌面上的那个访问www.baidu.com的数据包

![]()

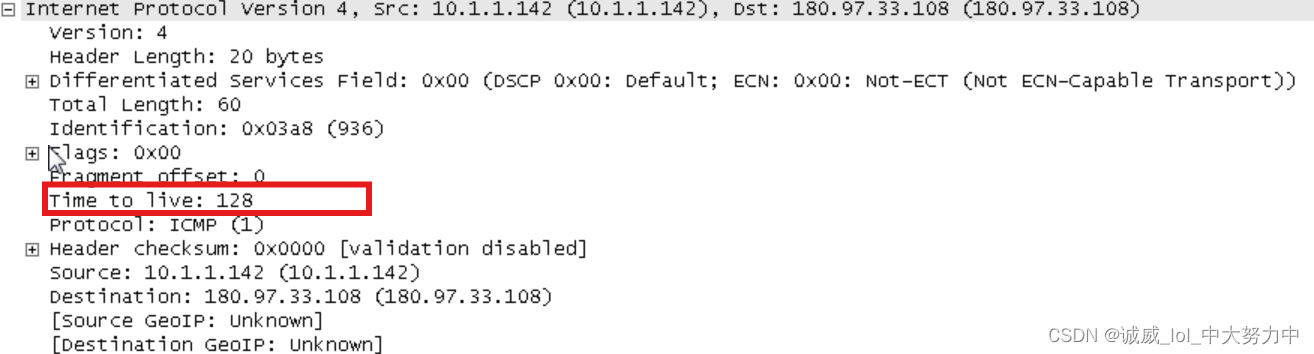

这里主要看这个TTL字段的变化:

request数据包:

reply数据包:

说明中间经过了128-54=74个网关,嘻嘻

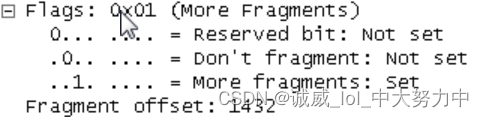

(3)然后,让我们来分析一下ping 10.1.1.166 -l 3000这个分片的数据包

很明显的“2+1”型,2个ipv4 + 1个ICMP,下面重点看里面的ip协议中的分片flag部分:

这是第一个分片的 ,“后面还有分片 + 偏移位置为0号字节”

这是第二个分片的,“后面还有分片+偏移位置为1432号字节”

这是第三个分片的,“后面没有分片+偏移位置为2864号字节”

对应的reply响应数据包可以用同样的方法进行分析