- 1Three.js Vue 如何加载字体,和遇到问题解决: 中加载字体的问题 Uncaught SyntaxError: Unexpected token = in JSON at position 0_threejs text3d 字体 不显示 vue3

- 2力扣45.跳跃游戏Ⅱ(贪心思路详解)_跳跃游戏 贪心

- 3Python dict字典全部操作方法_python dict操作

- 4linux kernel内存泄漏检测工具之kmemleak

- 52022-年终总结_年终总结 csdn 天津

- 6Flutter与Android混合编码配置笔记

- 7Python上海美食餐厅餐馆商家爬虫数据可视化分析和推荐查询系统 开题报告(1)

- 8不容错过,前端 Code Review 的最佳实践方案来了

- 9CCleaner2024win电脑专用系统垃圾清理与优化工具

- 10【数据结构】纯c语言双向链表_c语言 双向链表

微信小程序API请求加解密破解_小程序云函数解密怎么解

赞

踩

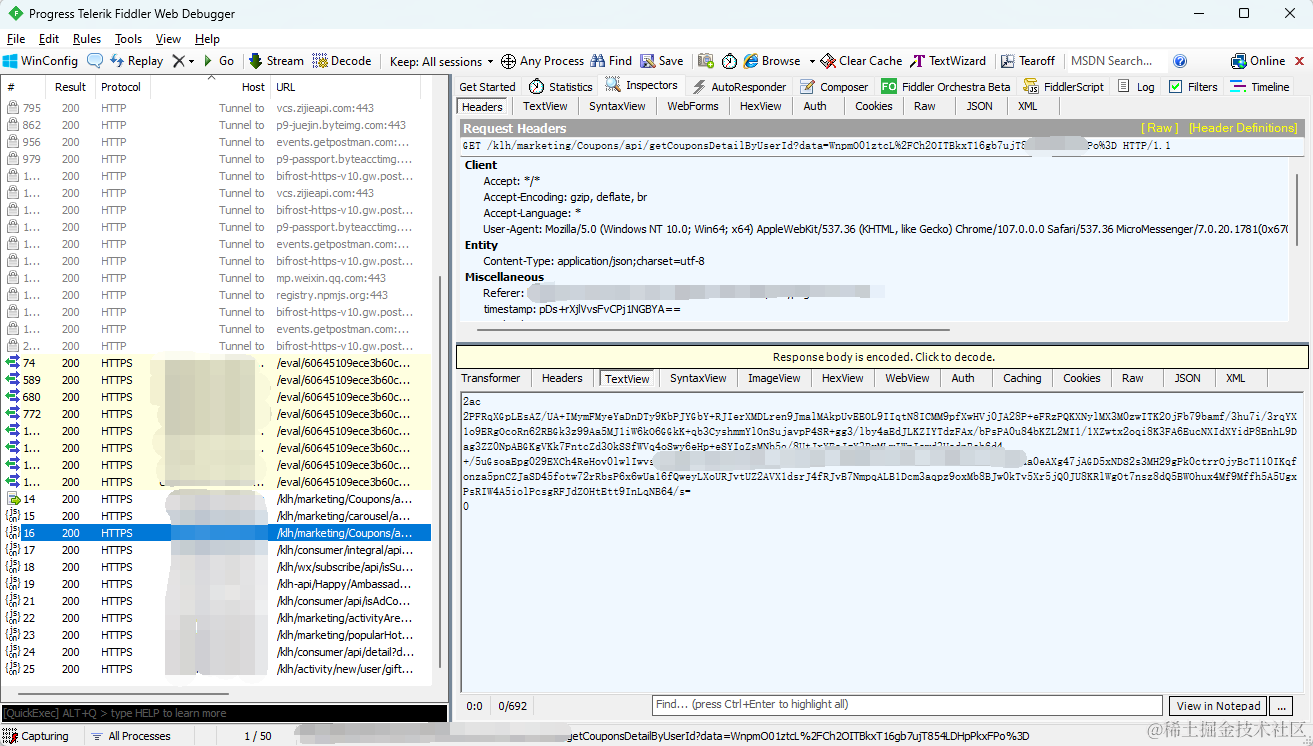

第一步:下载Fiddler,并设置https

此步骤文章比较多,不赘述,例如:https://www.cnblogs.com/QianyuQian/p/16846173.html

第二步:正式抓包开始

在PC端打开要抓包的微信小程序,此时fiddler中就会出现api请求

上图就是抓包的截图,如果你看到的是明文,至此结束~~~

不幸的是,request和reponse都是加密的,解密正式开始~~~

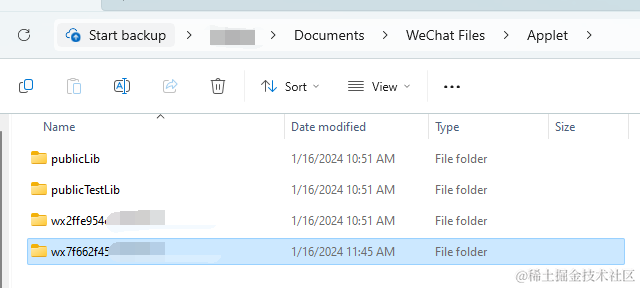

第三步:解密小程序源码

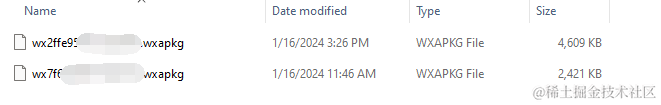

我们打开过的小程序包都存放在此路径:C:\Users\你电脑的登录名\Documents\WeChat Files\Applet

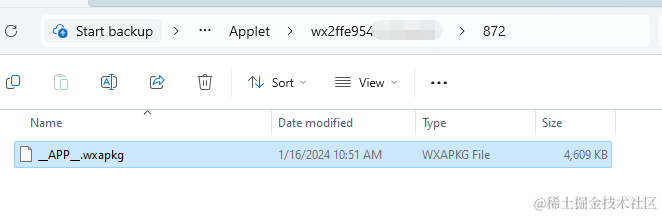

wx开头的你打开过的小程序,如果你文件夹中wx开头的太多,可以删除该文件下所有文件夹,并重新打开需要解密的小程序,此时就只有待解密的小程序文件夹了,进到文件最里层,你会发现有一个__APP__.wxapkg的文件

基本步骤就是安装Nodejs,利用【小程序包解密】和【wxappUnpacker】解密小程序,破解小程序包的文章也比较多,例如:

- https://www.52pojie.cn/thread-1473679-1-1.html

- https://blog.csdn.net/wydd7522/article/details/125215626

工具下载地址:https://fm1223.lanpw.com/iia3K1l9hr5g 密码:4apa

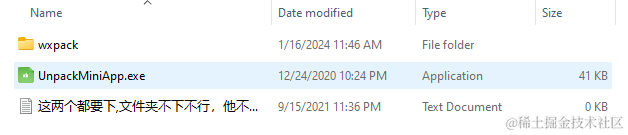

安装nodejs就不说了,说下如何使用【小程序包解密】和【wxappUnpacker】

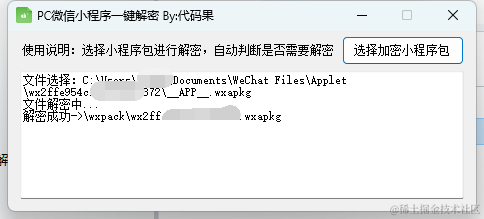

工具下载完成后,先打开UnpackMiniApp.exe(可能要安装.net framework3.5),选择要解密的小程序__APP__.wxapkg,此时会在wxpack文件夹下出现一个wxxxx.wxapkg的包包

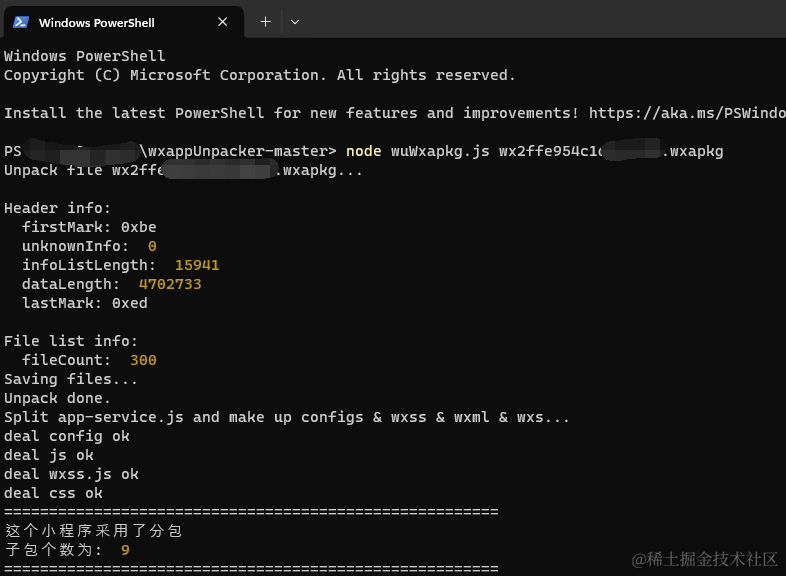

此时再打开cmd,cd到wxappUnpacker-master路径,并执行node wuWxapkg.js wxxxxx.wxapkg,wxxxxx.wxapkg为上一步解密出现的文件路径

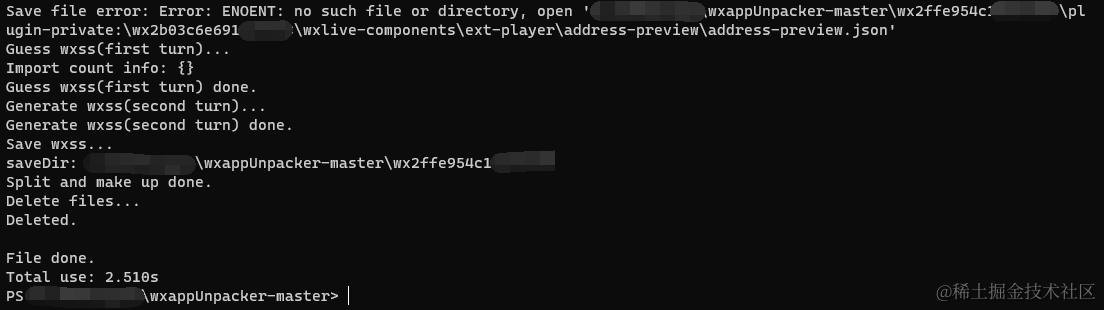

执行完后如下图所示,我解密的这个小程序有报错,但是不重要,因为我们只是破解api的加解密,并不打包直接运行

注:如果想破解完以后直接运行请另寻蹊径,因为最新版的微信对分包的小程序也打包成一个.wxapkg了,工具对这个情况还没有兼容,如果你破解的小程序没有分包应该是可以直接运行的。

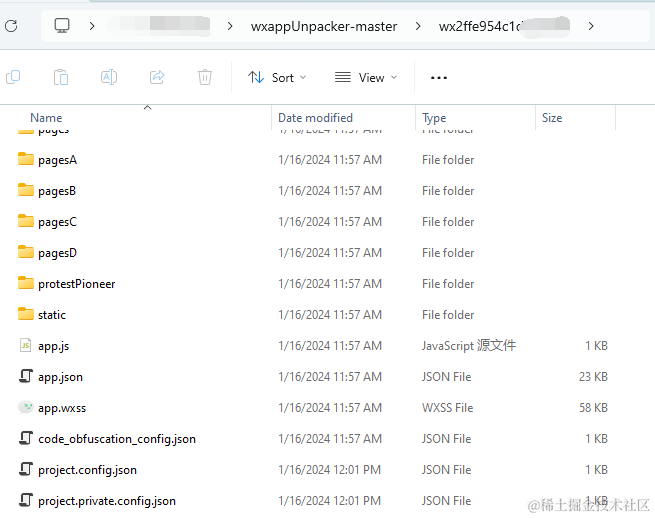

此时已经破解完成,打开wxappUnpacker-master文件夹,会多出一个wxxxx的文件夹,点进去就是小程序的源码

第四步:阅读小程序源码

源码已经有了,剩下的就是掉头发的事情了~~

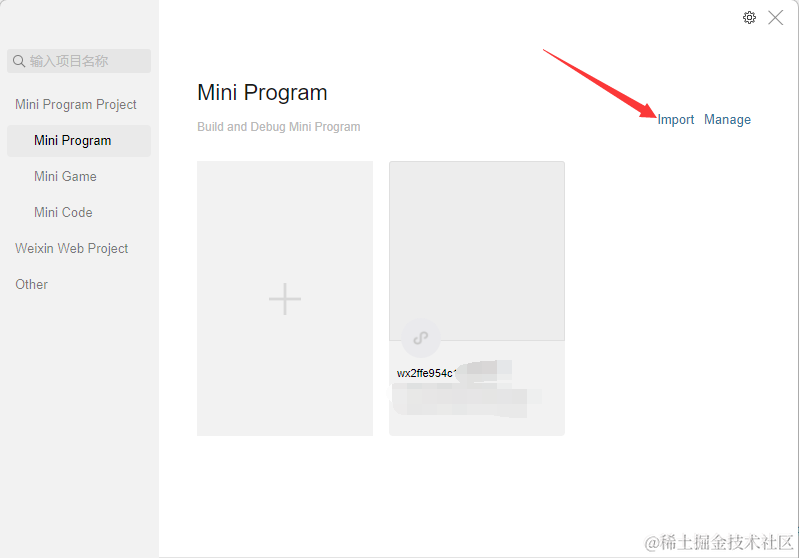

用微信开发者工具导入刚才的源码

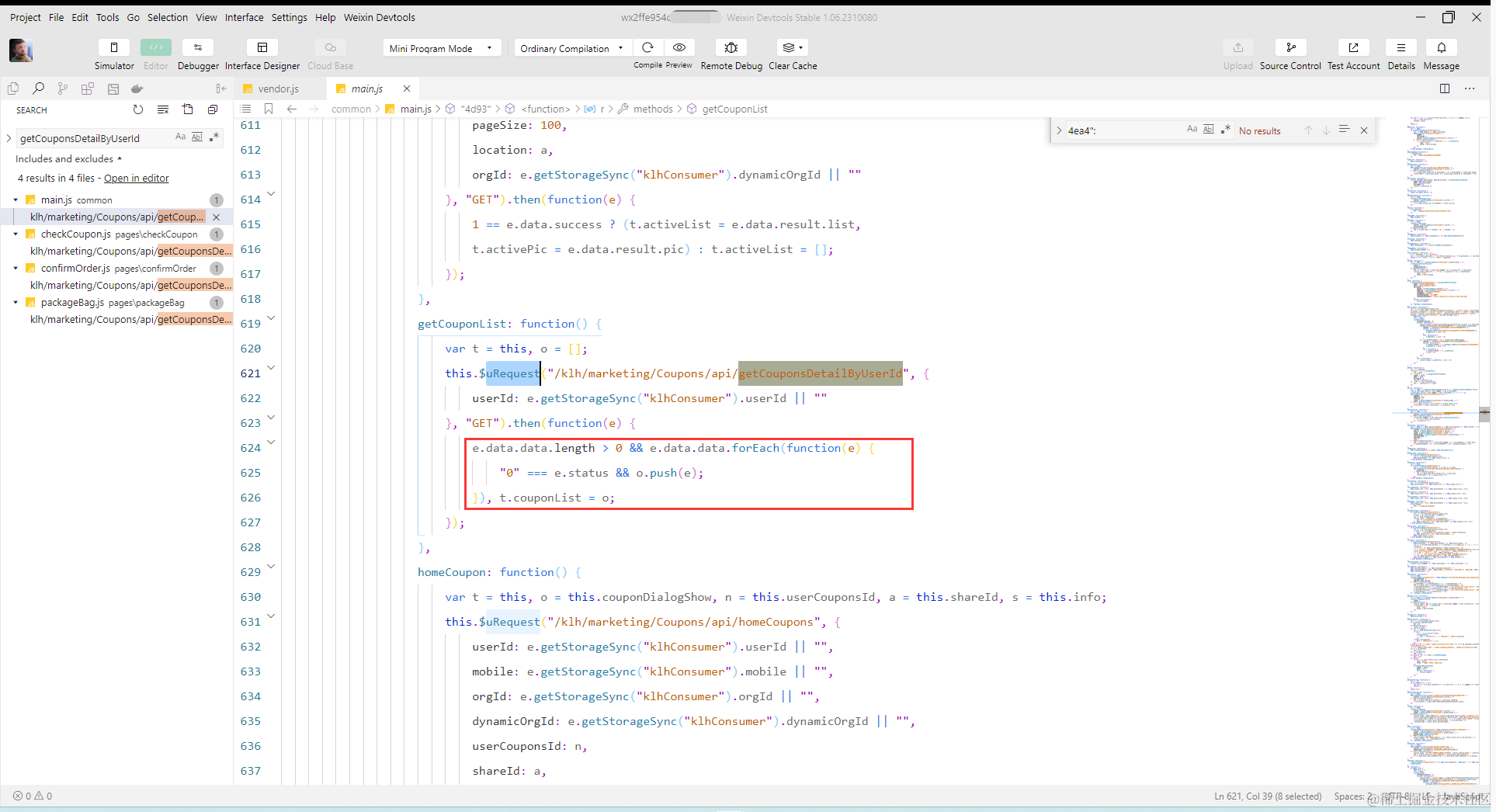

第一步直接搜索api的方法名称,例如我想看的是getCouponsDetailByUserId,通过全局搜索,找到代码段,发现是通过this.$uRequest请求的,并且在then方法内是直接使用对象的,可以确定是在uRequest中统一封装的

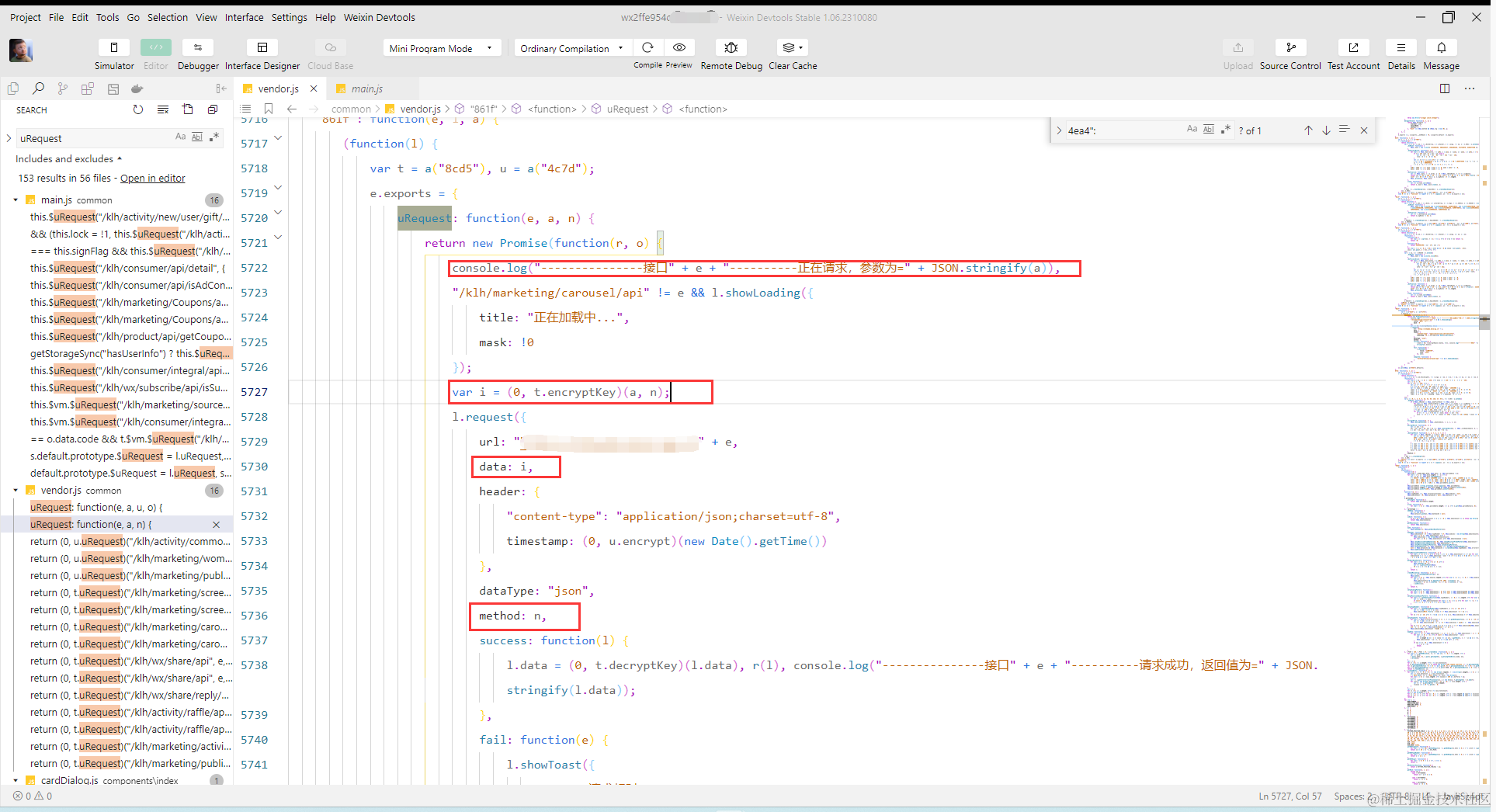

此时我们直接全局搜uRequest,通过打的日志可以确定e是接口路由,a是明文参数,通过赋值可以确定n是request的method(也就是get、post、put……),然后在发起request时data的值是i,i是(0, t.encryptKey)(a, n)方法返回的值

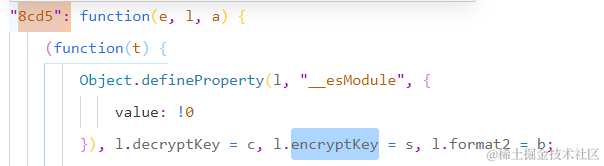

仔细观察不难发现,(0, t.encryptKey)(a, n)中的t指向了a("8cd5"),那就搜索8cd5呗

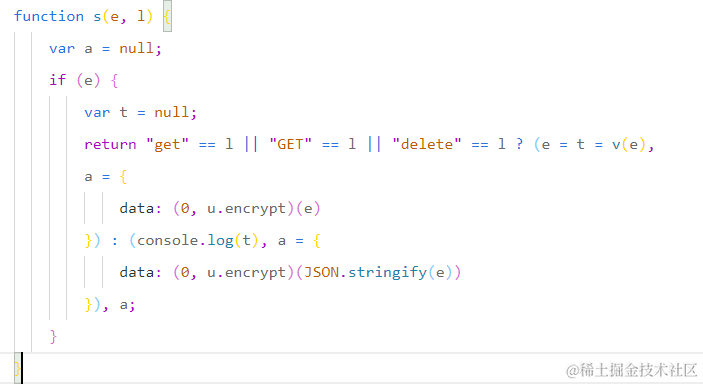

8cd5中的encryptKey又指向了s,按住ctrl后点击s,成功跳转到了s方法,看到s方法后豁然开朗,get、delete调用方法v后直接加密,其他method序列化后再加密,加密方法都是调用的u.encrypt,参数e就是待加密的字符串

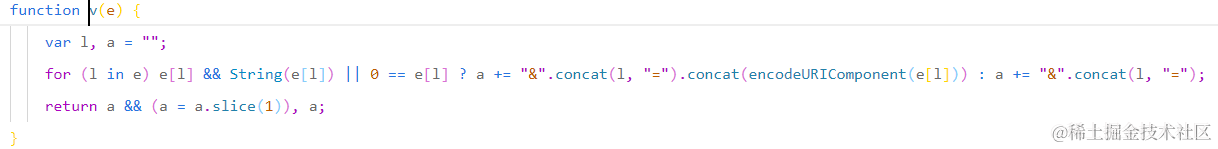

按理说我们应该先看方法v,实际我也是先看的v方法,后来发现加解密不调用方法v丝毫不受影响,该方法就是对get参数(例如:id=123&username=uzi做个拆分)

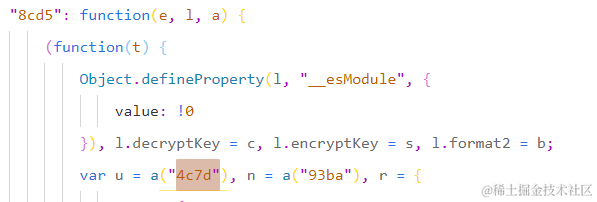

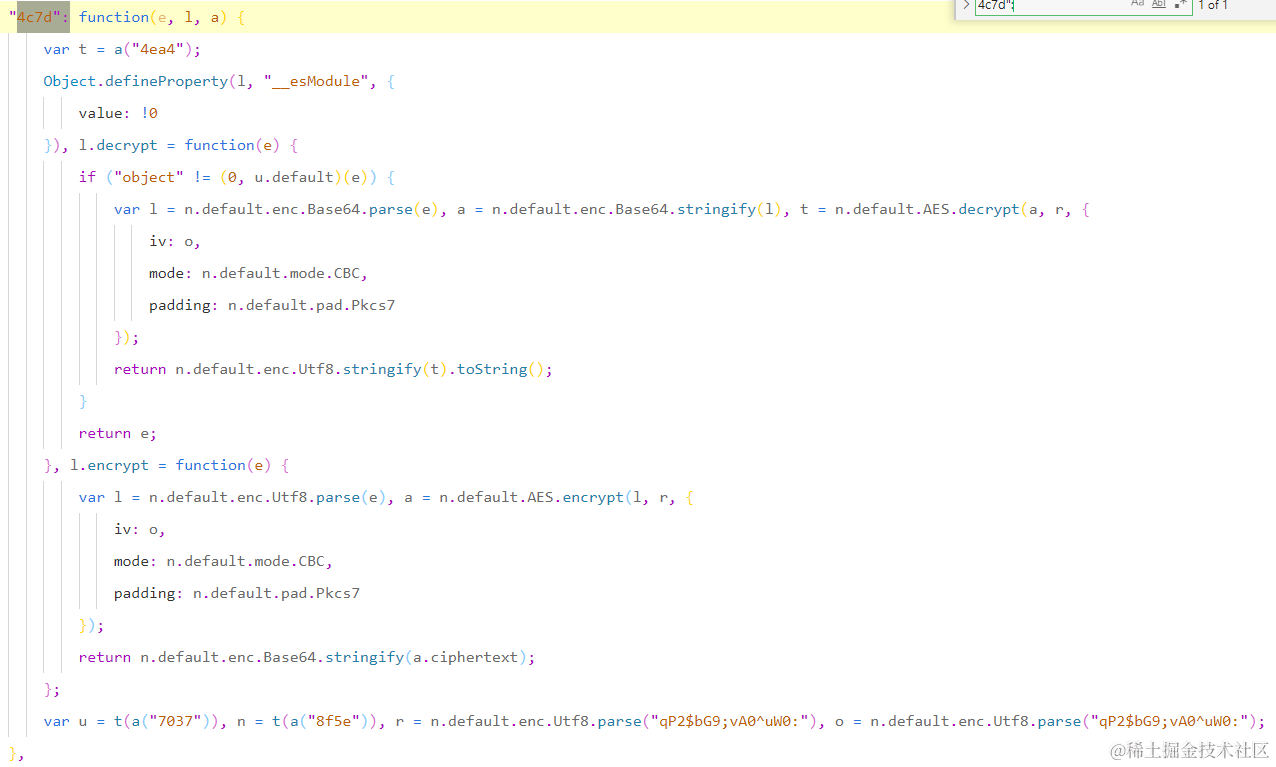

接下来就是主要看一下encrypt方法了,encrypt由u挂载,跳转u发现是指向了4c7d

搜索4c7d后发现方法就是最主要的加解密方法了,一看调用n.default.enc.Base64.stringify就知道是用了CryptoJS,剩下的就是本地调试下代码了~~

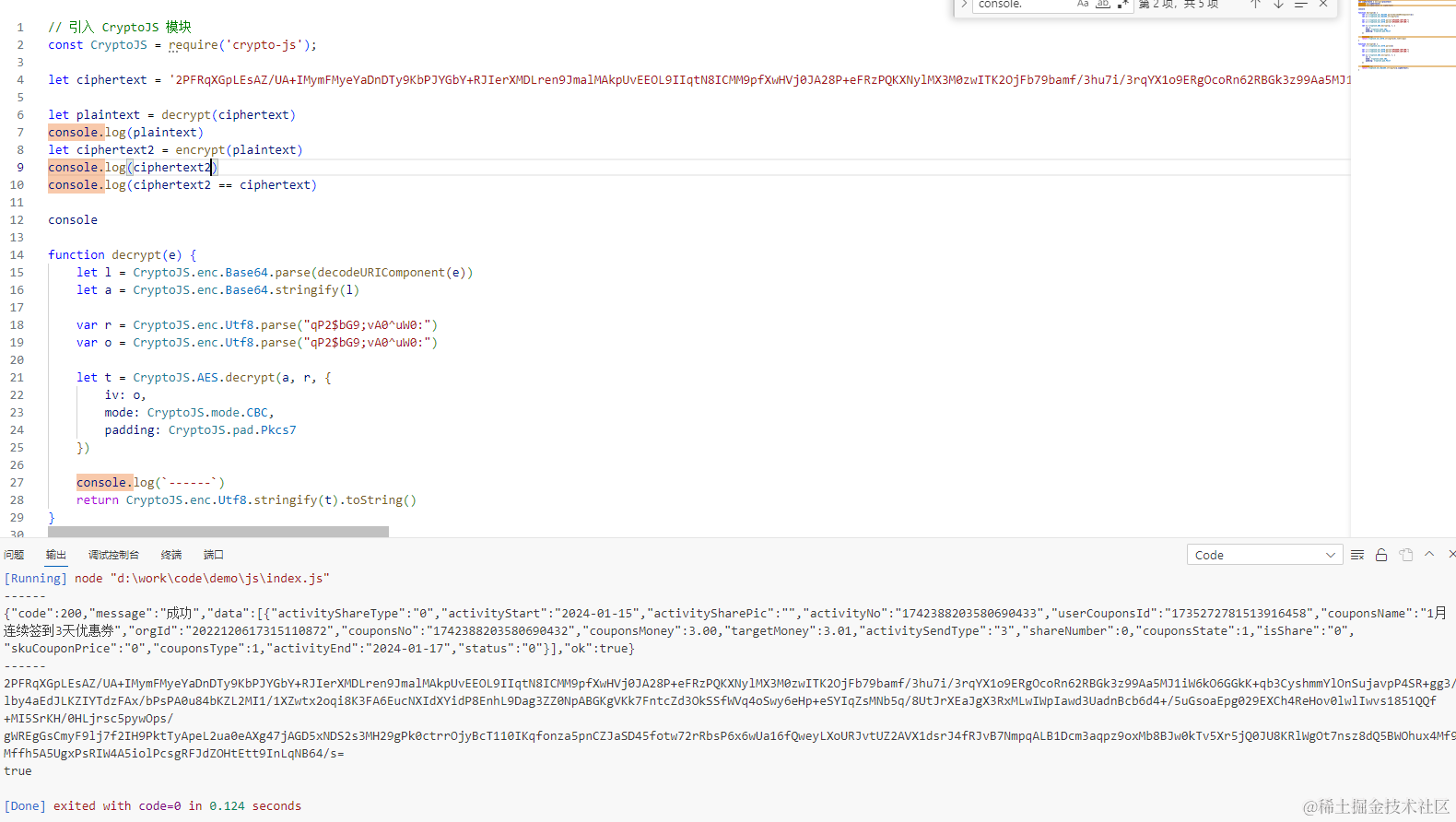

把4c7d最主要的两段代码复制到vs code中,然后引入CryptoJS,把通过fiddler抓到的api密文随便复制一段,运行

至此,api加解密破解完成~~