- 1【数据结构】顺序表基本操作_顺序表主函数

- 2ValueError: Unable to determine SOCKS version from socks://127.0.0.1:1080/

- 3PMP知识点总结-第十章:项目沟通管理_pmp 沟通 itto

- 4西电通院随机信号实验(FPGA实现2ASK键控、RC低通滤波器、Matlab实现SSB调制)_xsrp

- 5Spring boot+Mybatis+达梦数据库的简单开发_idea搭建springboot+mybatis+达梦

- 6恭喜!龙蜥社区荣登 2022 科创中国“开源创新榜”_2022开源榜

- 7【C++第一课 - C++入门】相关软件(vs、gitee)、命名空间、输入输出流、缺省参数、函数重载、引用、内联函数、auto、范围for(语法糖)、nullptr

- 8基于微信小程序的跑腿系统_微信跑腿小程序得系统流程分析怎么写

- 9【Android从零单排系列十八】《Android视图控件——VideoView》_android videoview

- 1010.大数据技术之Flink_大数据flink

护网行动、红蓝队专题_护网蓝队

赞

踩

一、护网行动介绍

-

护网行动由来

- 近几年,随着大数据、物联网、云计算的飞速发展,网络攻击触手已经从企业逐渐伸向国家,国家关键信息基础设施建设也面临着无形威胁。在这种严峻的网络安全态势之下,2016年,公安部会同民航局、国家电网组织开展了 “护网2016”网络安全攻防演习活动。

- 具体开展方式,说白了是以国家组织牵头组织事业单位,国企单位,名企单位等开展攻防两方的网络安全演习。

- 将参与单位主要分为红军和蓝军,红军是攻击方,蓝军是防御方,国家队由公安部组织,包括国家信息安全 队伍,军队科研机构,评测机构,安全公司等几十支队伍工百余人组成,它们对同一目标进行攻击,每支队伍3-5 人组成,每组对一个目标进行攻击,演习过程中红军攻击方式自由,但攻击过程受监控,

- 而下防御的一方则称为蓝军,其组成单位从2016年仅有的国家电网,国内民航系统的两个,到今年已扩大到社会生活中的各行各业,bat、银行、主流媒体、能源、交通、教育等均在其中

- 简单来说,红军作为攻击方目标是要穿透内外网的隔离,找到系统漏洞,获取系统的最高权限并拿到敏感数据,

- 作为防守方的蓝军,则需要7*24小时监控全网封锁攻击,避免系统沦陷,并溯源追踪到攻击者身份

- 近几年,随着大数据、物联网、云计算的飞速发展,网络攻击触手已经从企业逐渐伸向国家,国家关键信息基础设施建设也面临着无形威胁。在这种严峻的网络安全态势之下,2016年,公安部会同民航局、国家电网组织开展了 “护网2016”网络安全攻防演习活动。

-

护网分类

- 护网一般按照行政级别分为国家级护网、省级护网、市级护网;除此之外,还有一些行业对于网络安全的要求比较高,因此也会在行业内部展开护网行动,比如金融行业。

-

护网行动时间

- 不同级别的护网开始时间和持续时间都不一样。以国家级护网为例,一般来说护网都是每年的7、8月左右开始,一般持续时间是2~3周。省级大概在2周左右,再低级的就是一周左右。2021年比较特殊,由于是建党100周年,所有的安全工作都要在7月之前完成,所有21年的护网在4月左右就完成了。

-

护网行动中的角色

-

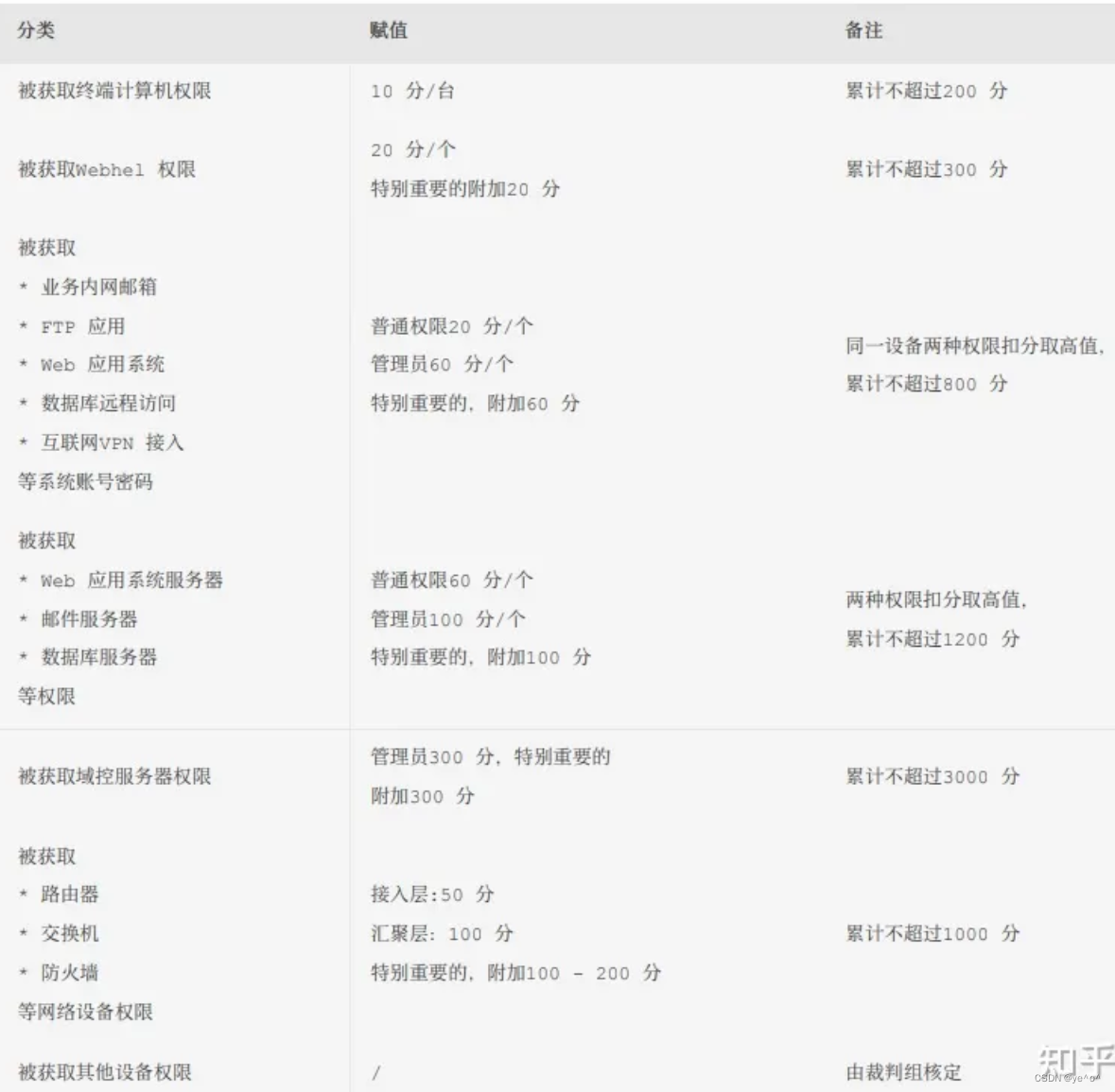

护网行动规则

-

不同的护网行动有不同的规则,以下规则仅提供参考

-

防守方减分规则

-

不同的护网行动有不同的规则,该图片仅提供参考

-

-

防守方加分规则

-

-

蓝方

-

蓝队都会有一个初始积分,一旦被攻击成功就会扣相应的分。每年对于蓝队的要求都更加严格。2020年以前蓝队只要能发现攻击就能加分,或者把扣掉的分补回来;但是到了2021年,蓝队必须满足及时发现、及时处置以及还原攻击链才能少扣一点分,不能再通过这个加分了。唯一的加分方式就是在护网期间发现真实的黑客攻击。

-

-

红方

-

每只攻击队会有一些分配好的固定的目标。除此之外,还会选取一些目标放在目标池中作为公共目标。一般来说红队都会优先攻击这些公共目标,一旦攻击成功,拿到证据后,就会在一个国家提供的平台上进行提交,认证成功即可得分。

-

-

-

护网行动中的收获

- 从大方向来讲

- 从护网选手个人来讲,参与护网,尤其对安全新人和未毕业的同学来说,是相当 宝贵的机会 ,既能第一手接触安全技能,又能挣一笔不菲的收入,关键是对以后入职有很大帮助。

- 丰富个人简历,护网行动是一个非常有价值的经验

- 拓展知识,平时学的大都是理论知识及靶场,真枪实战的真实场景很难得,遇见的问题更加综合复杂,通过护网行动可以学到许多宝贵的知识

- 拓展人脉,结交到许多护网行动中的大佬,以及许多企业人士,对于以后学技术、找工作、转行、跳槽等都有好处

- 赚到钱,体验一下靠技术吃饭,激发自己要更加努力学习技术,赚更多的钱

- 体验社会,在护网项目中,经常与商业人士、顾客打交道、可能会出现职场中常见的问题、情况;比如可能前一秒顾客还是满脸微笑,下一秒可能遇见一些棘手的问题,顾客不满,即使问题不是出现在你的身上,但莫名其妙背锅(职场中非常常见的情况)

-

护网期间工作准则

- ·工作准则以实际情况为准,以下准则仅供参考

- 保密要求

-

- 禁止泄露任何与用户相关的信息、数据、文档等内容;

- 禁止将客户信息化系统账号、密码、敏感信息粘贴到物理办公位置任何地方;

- 严格遵守和执行和客户签订的保密协议内容,对于其中的禁止事项必须严格执行。

- 网络传播

-

- 禁止私自在社交平台、微信朋友圈发布传播客户任何 HW 相关信息、客户资料等内容;

- 禁止将客户系统设计文档、网络拓扑、网站或系统代码等文件传播到互联网;

- 禁止在互联网上的外部网站或应用(如论坛、微博、即时通信软件等)上使用与客户公司设备、系统上相同的账号或口令;

- 禁止通过云盘(包括天翼云盘、百度云、360 云盘等)、社交软件(包括微信、QQ、易信)等方式进行企业敏感信息的共享、存储。

- 个人终端

-

- 禁止将个人终端账号与口令告知他人和设置终端弱口令;

- 禁止离开工位不锁屏;

- 禁止个人终端裸奔现象(未安装杀毒软件或杀毒软件病毒库未更新),个人终端基线需要进行自我检查和安全加固,避免被攻击;

- 禁止个人终端设备存放客户任何口令类电子文件、网络拓扑、系统源码等敏感文件;

- 禁止点击来路不明邮件中的链接或打开附件(邮件附件内容不是常见的文件格式,如后缀名是 exe、htm、html、chm、txt,vba、vbs,bat,7z 等的邮件);

- 禁止开启远程协助类工具,包括但不限于 Windows 远程桌面功能、QQ 远程协助工具、TeamViewer、VNC 等;

- 禁止访问可疑网站网址域名不是以(.com、.cn、com.cn、.net、.net.cn、.org )的网站及浏览器反馈访问网站有 证书错误、域名过长、域名不是由明显汉语拼音或英文单词组成的网站等;

- 禁止使用非工作邮箱代收工作邮件;

- 禁止将个人终端同时跨接内外网;

- 禁止在个人终端上搭建无线热点;

- 下班离开办公室前关闭终端计算机。

- 值守要求

-

- 护网期间禁止擅离职守,全员必须 7*24 小时开机,并保持通讯畅通;

- 护网期间禁止隐瞒和恶意利用已发现的木马程序和漏洞,发现问题随时上报;

- 护网值守期间禁止开展与HW无关的任何工作;

- 护网值守期间禁止在客户现场拍摄现场照片,包括“指挥部”、“护网”字样的条幅、铭牌、办公室环境等;

- 护网值守期间禁止向公司内部攻击队成员或其他攻击队成员打探当前防守客户的成绩,不允许向客户承诺“可以打探成绩”。

- 关键要求行为

-

- 禁止任何形式的未授权的扫描探测、漏洞验证、渗透测试行为;

- 重要操作必须上报项目经理或用户同意后,方可执行。如使用一个漏洞验证语句或任何安全工具等;

- 禁止在办公网络及其他内网中搭建无线热点;

- 禁止未经审批开放内部系统的互联网出口;

- 禁止来路不明的人员远程控制公司内各类设备或执行其告知的各项指令;

- 禁止手机连入客户内部网络并点击任何不明链接;

- 禁止未经授权和安全检查直接向客户信息化系统设备私自插入移动设备;

- 禁止在用户各类信息化系统上传木马后门程序;

- 禁止在具有投放屏幕的电脑上进行敏感业务操作;

- 禁止使用和下载任何来历不明的安全工具、软件等。

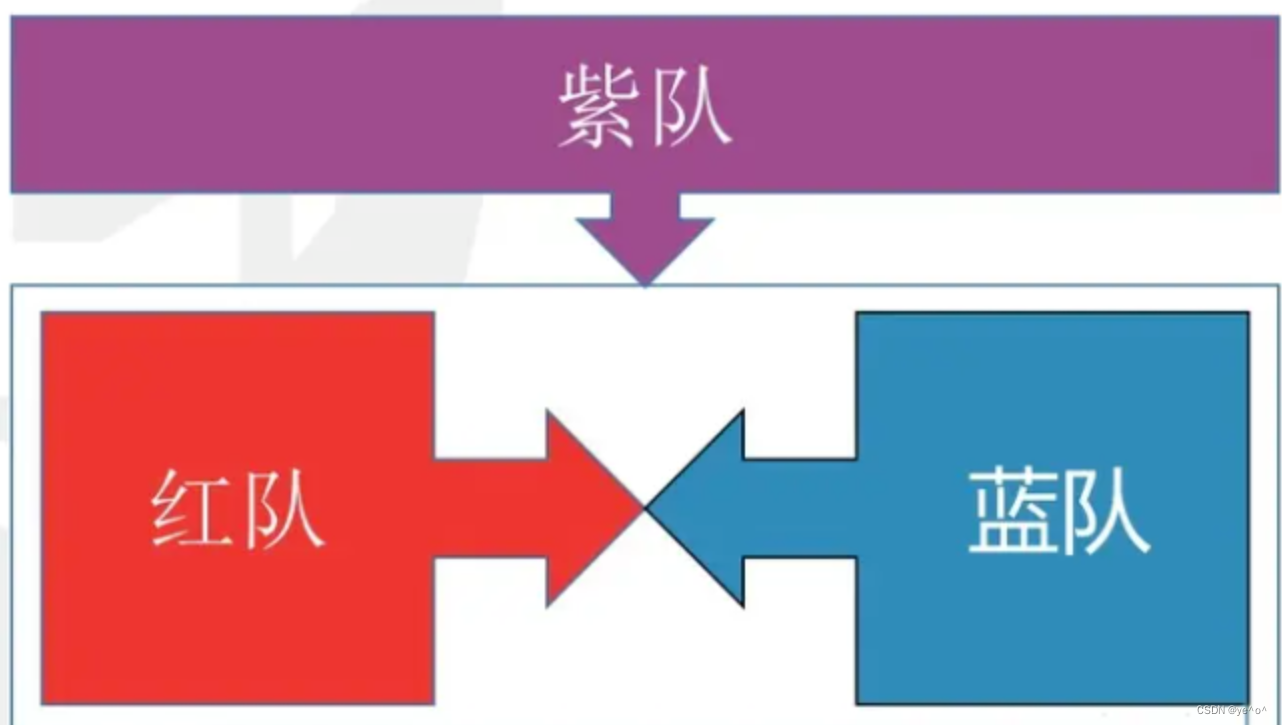

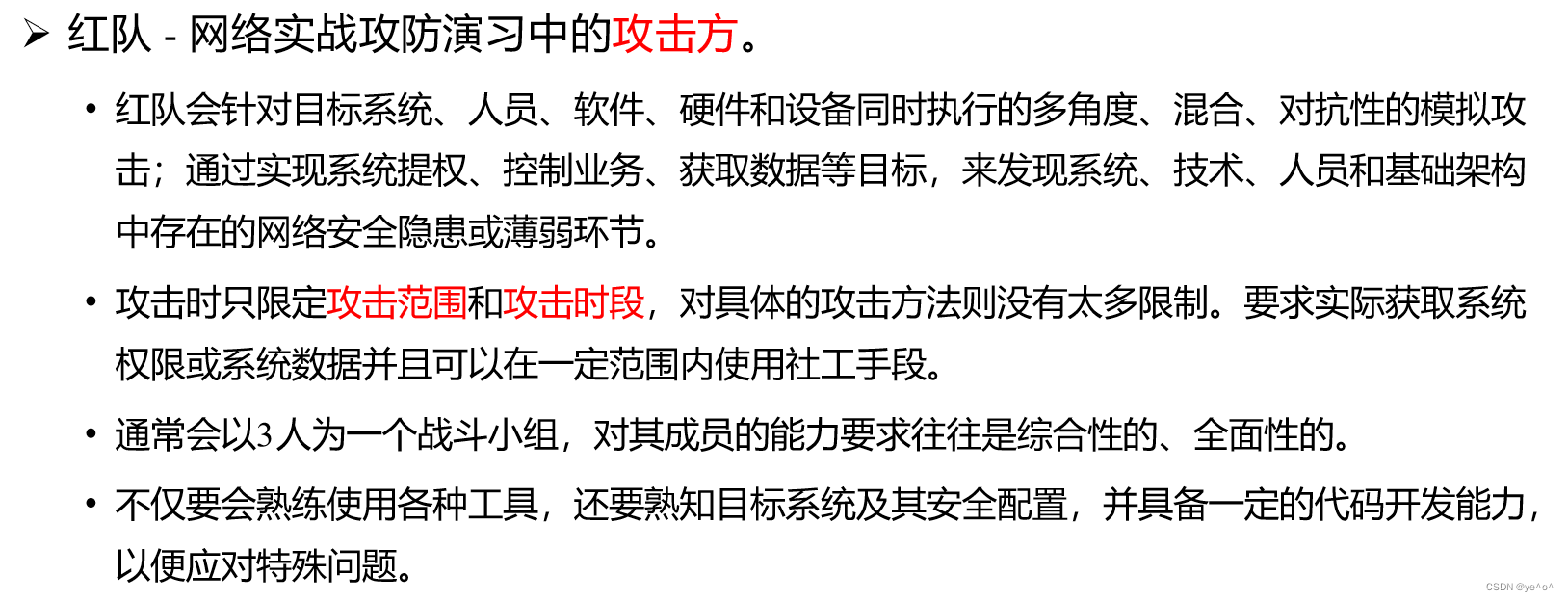

二、红队介绍

- 详细讲解:护网HW(红蓝队)小白必知必会_护网蓝队_aobulaien001的博客-CSDN博客

-

红队介绍

-

红队所需技能

红队手法

钓鱼、水坑、供应链、社工、0day、Nday、WEB、RCE、隧道、近源、ATT&CK、逆向、溯源、应急......

- 信息收集:企业机构、合作商、代理商、主域名、子域名、邮箱、vpn、邮件服务器、IP地址段

- 外围打点:水坑、钓鱼、鱼叉、弱口令、边界设备、WEB、RCE

- 内网信息收集:拓扑图、账户信息、应用服务、数据库

- 内网权限提升:RCE、口令、域环境、设备、接口

- 对于红队来说,钓鱼一直是最经典的制胜法宝

- 红军第一天对你所在公司全体员工发送一封钓鱼邮件,对某月份工资的说明,附件是伪装成word文件的木马,多少人会打开,保底80%吧,当天你们的技术部迅速对全体员工组织了培训,说明了这封邮件是钓鱼邮件,以后看到类似的邮件不要点开,

- 但第二天当你思考午餐吃什么的时候,又收到一封名为昨天安全意识培训材料的邮件,你猜多少人会打开?

-

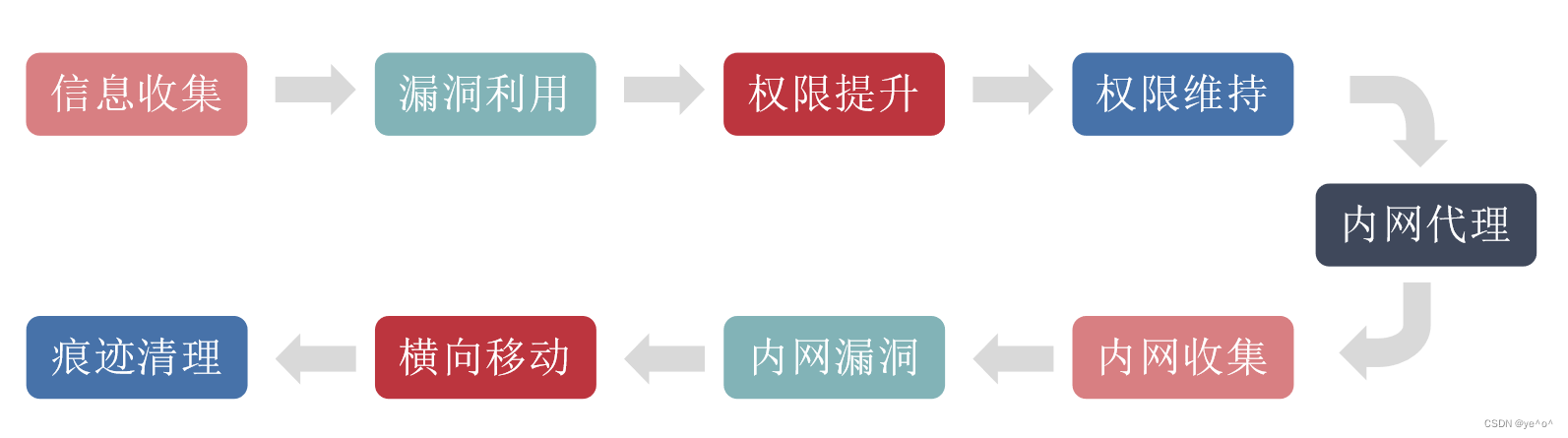

红队攻击流程

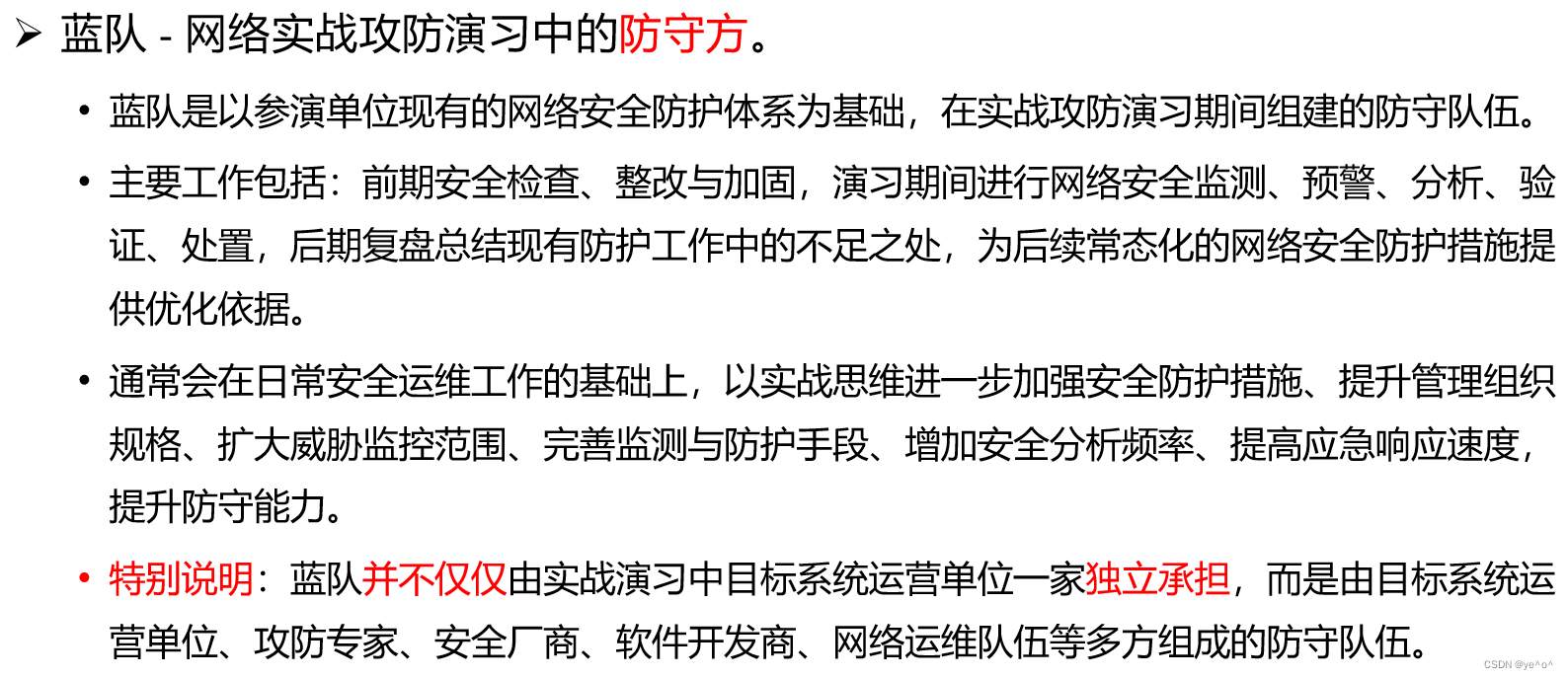

三、蓝队介绍

-

蓝队介绍

-

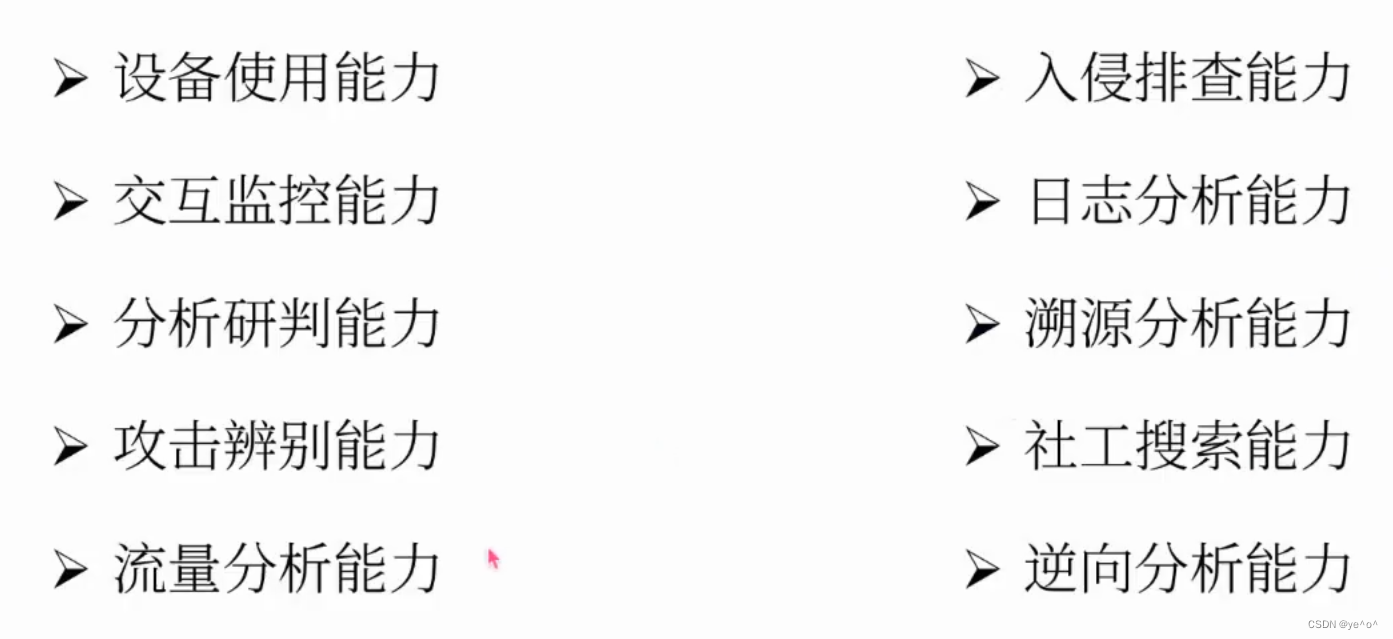

蓝队所需技能

-

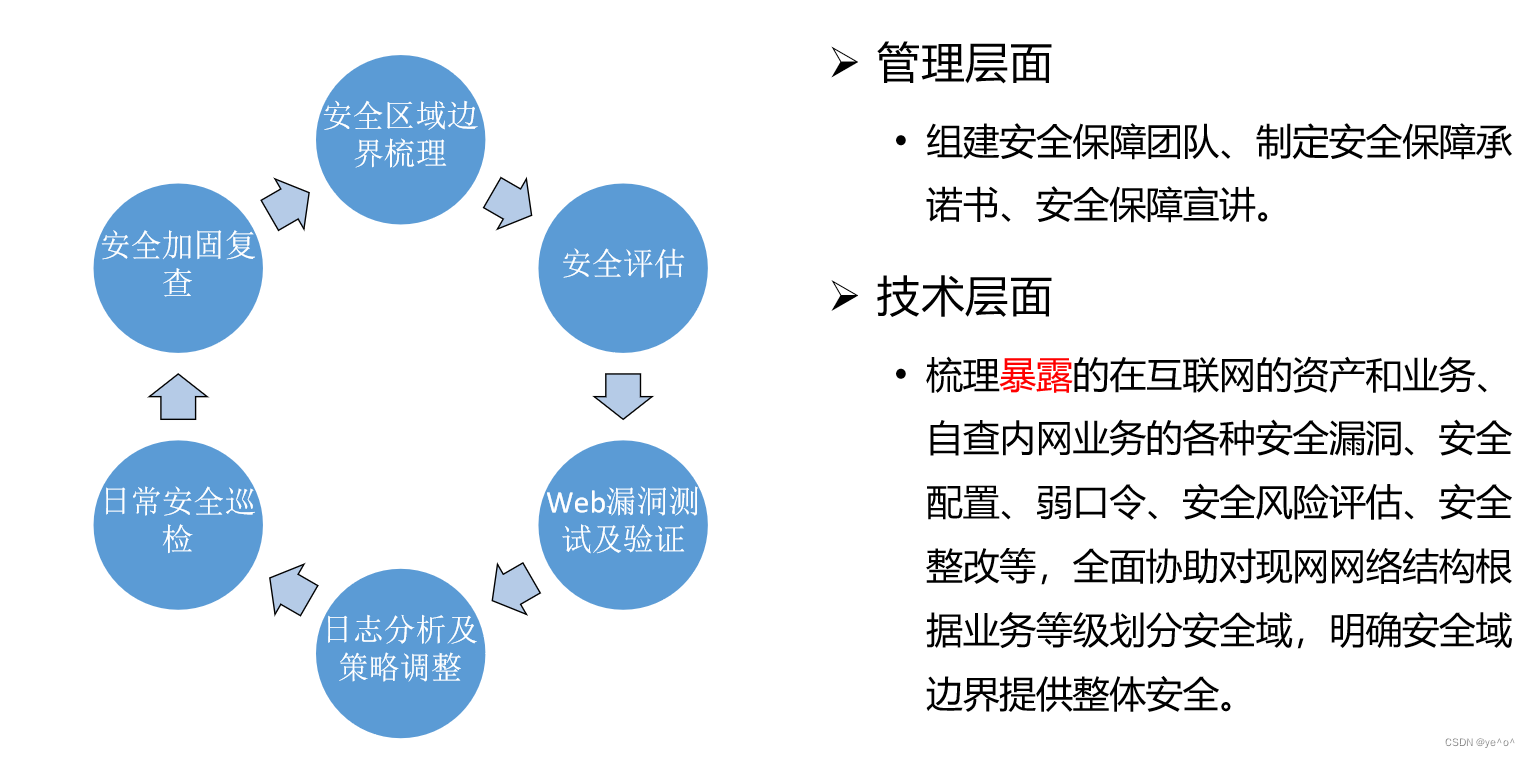

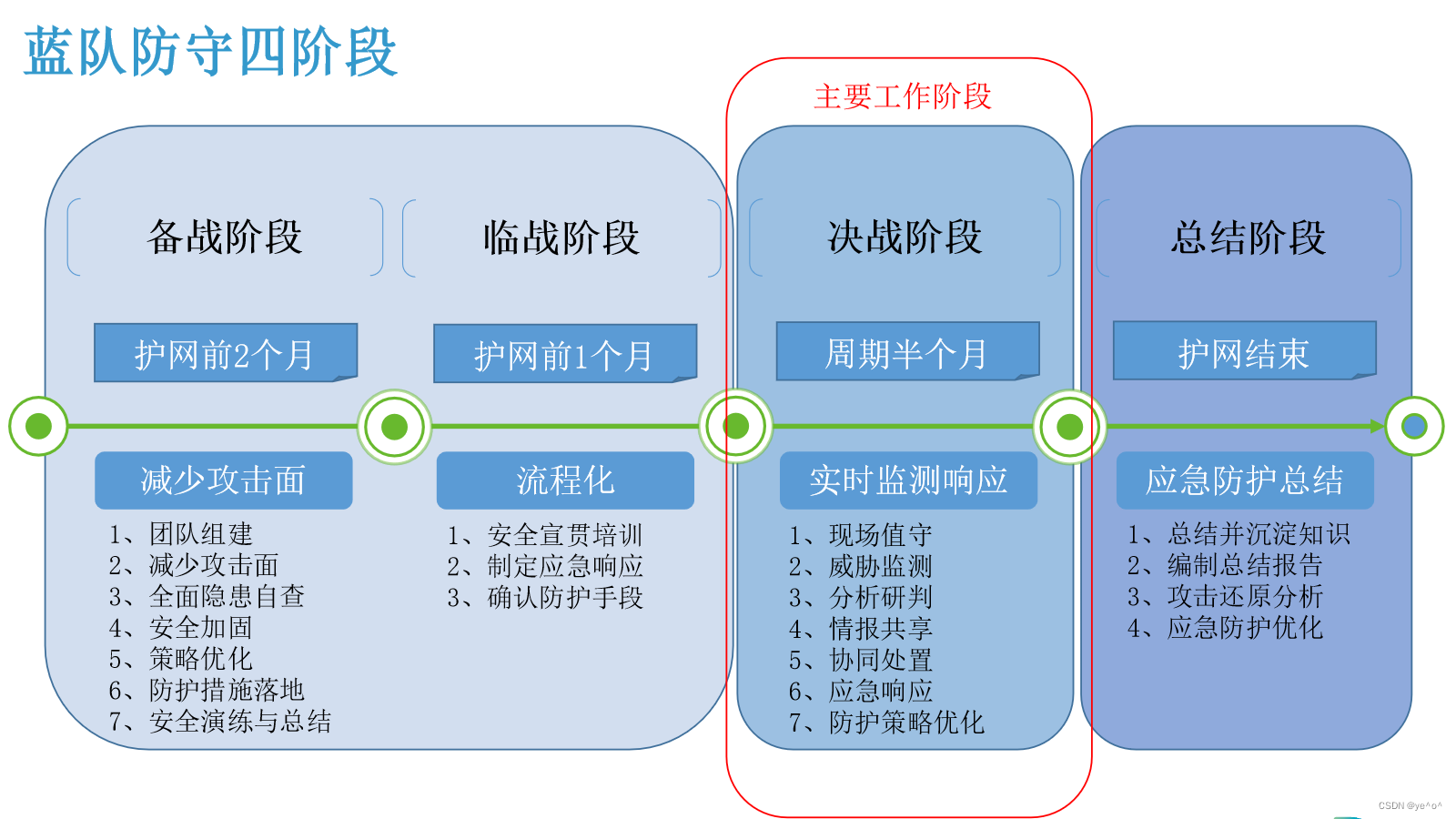

蓝队防守四阶段

-

防守策略

-

极端防守策略

-

全下线:非重要业务系统全部下线;目标系统阶段性下线;

狂封IP:疯狂封IP (C段)宁可错杀1000,不能放过1个;

边缘化:核心业务仅保留最核心的功能且仅上报边缘系统。 -

策略收紧常态化

联系现有设备的厂商将现有的安全设备策略进行调整,将访问控制策略收紧,数据库、系统组件等进行加固。 -

减少攻击暴露面

暴露在互联网上的资产,并于能在互联网中查到的现网信息进行清除。 -

各种口令复杂化

不论是操作系统、业务入口,还是数据库、中间件,甚至于主机,凡是需要口令认证的都将口令复杂化设置。 -

核心业务白名单

将核心业务系统及重要业务系统做好初始化的工作,记录业务正常产生的流量,实施白名单策略。 -

主机系统打补丁

对业务系统做基线核查,将不符合标准的项进行整改,并对业务系统做漏洞检查,并对找出的脆弱想进行整改。 -

整改加固、应急演练

安全加固;漏洞修复;安全设备策略;

查缺补漏;安全策略优化;防守方案优

化;验证各方面能力;应急演练 -

-

-

蓝队常用的反制手段有哪些?

1、蜜罐(蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。)

2、对攻击目标进行反渗透(IP 定位、IP 端口扫描、web 站点扫描)

3、应用漏洞挖掘&利用(菜刀、Goby、蚁剑)

4、id----> 社交特征关联

5、钓鱼网站–>后台扫描、xss 盲打

6、木马文件—>同源样本关联---- >敏感字符串特侦检测 (反钓鱼也逐渐被蓝队重视,通过在服务器上故意放置钓鱼文件,吸引红队主动下载安装,完成反钓鱼。)

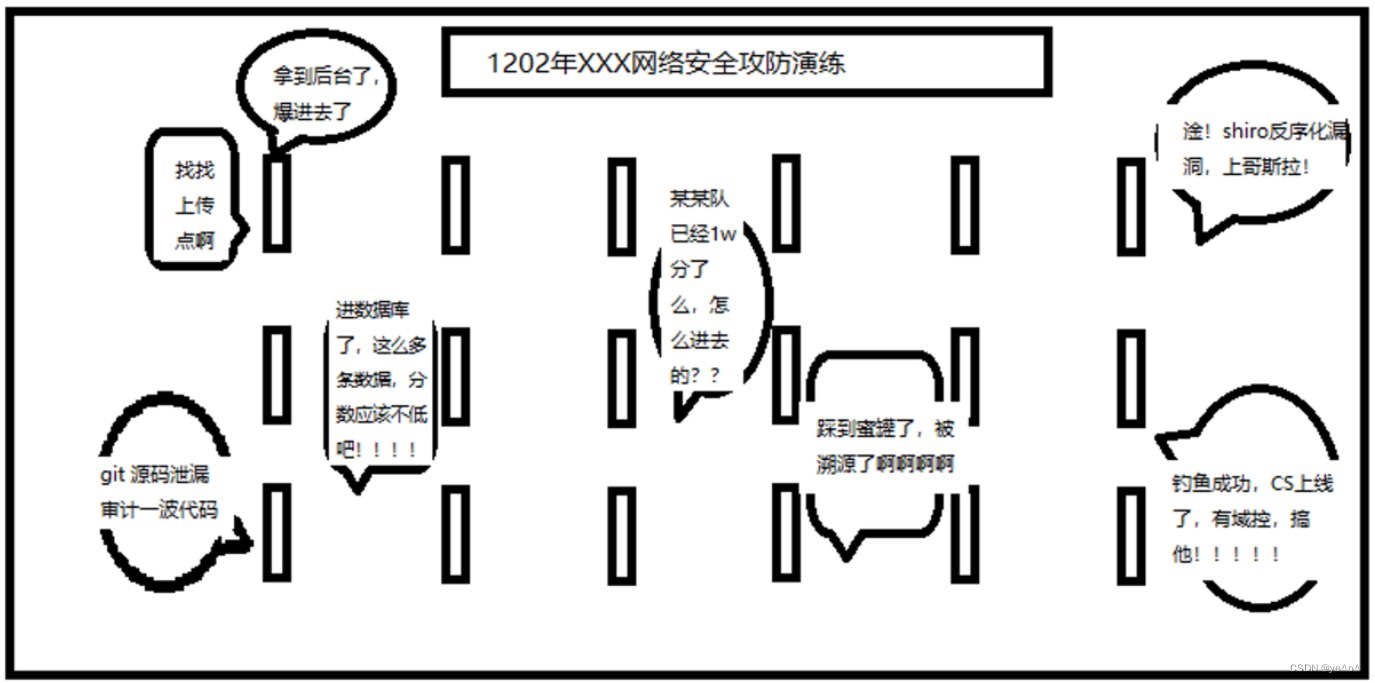

四、护网那些事儿

- 每年的护网行动也是红军的年度演技大赏,平时是电信的维修人员,抢鸡蛋的大爷大妈,肯德基新品推荐的小姐姐,摇身一变就成了叱咤网络的大佬,无人的机房变成他的主场,插入的优盘,扫描的二维码,优惠券、电子档、工作简历都是武器,而他们事后转身深藏功与名

- 某天红军写了一个护网行动第一天的攻防总结,并在文章末尾暖心地提供了扫描工具,结果真有多位蓝军大佬就打开了,于是哀鸿遍野,满目疮痍。

- 比起一心求胜的红军,蓝军阵营就复杂多了,同行battle看谁先输的段子不要太多,赌上的是公司的尊严,还有自己年底奖金,就一个宗旨可以出局,但只要比同行晚出局,出局也算胜利

- 研发安全产品的厂商,护网行动堪称它们的315,哪家产品如果在演习中被爆破了,无疑是砸饭碗的大事,比如深信服的安全产品在护网行动中被爆出0day漏洞,买了他的蓝军直接被打成筛子,而他却股价跌了,迎来绿色,没有原谅

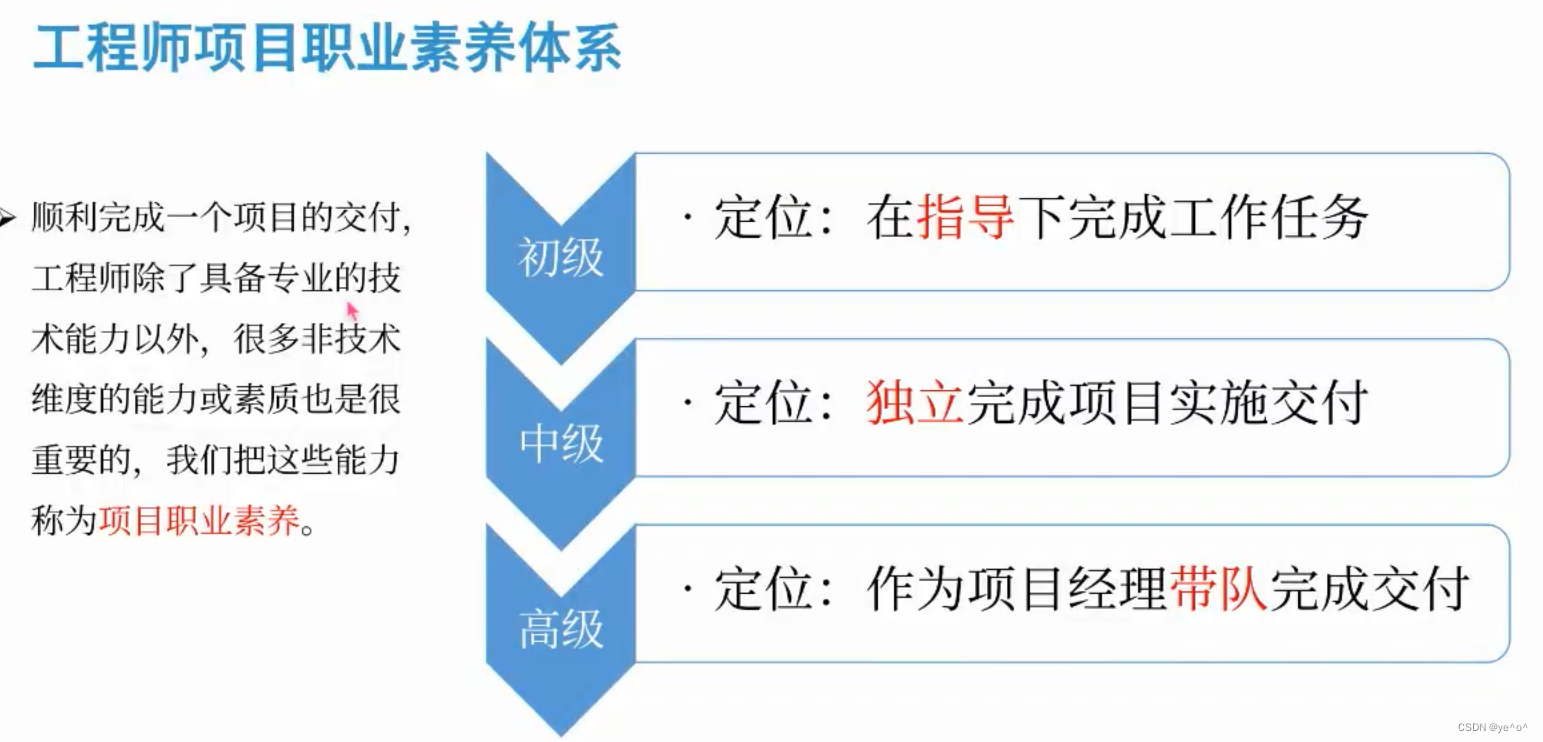

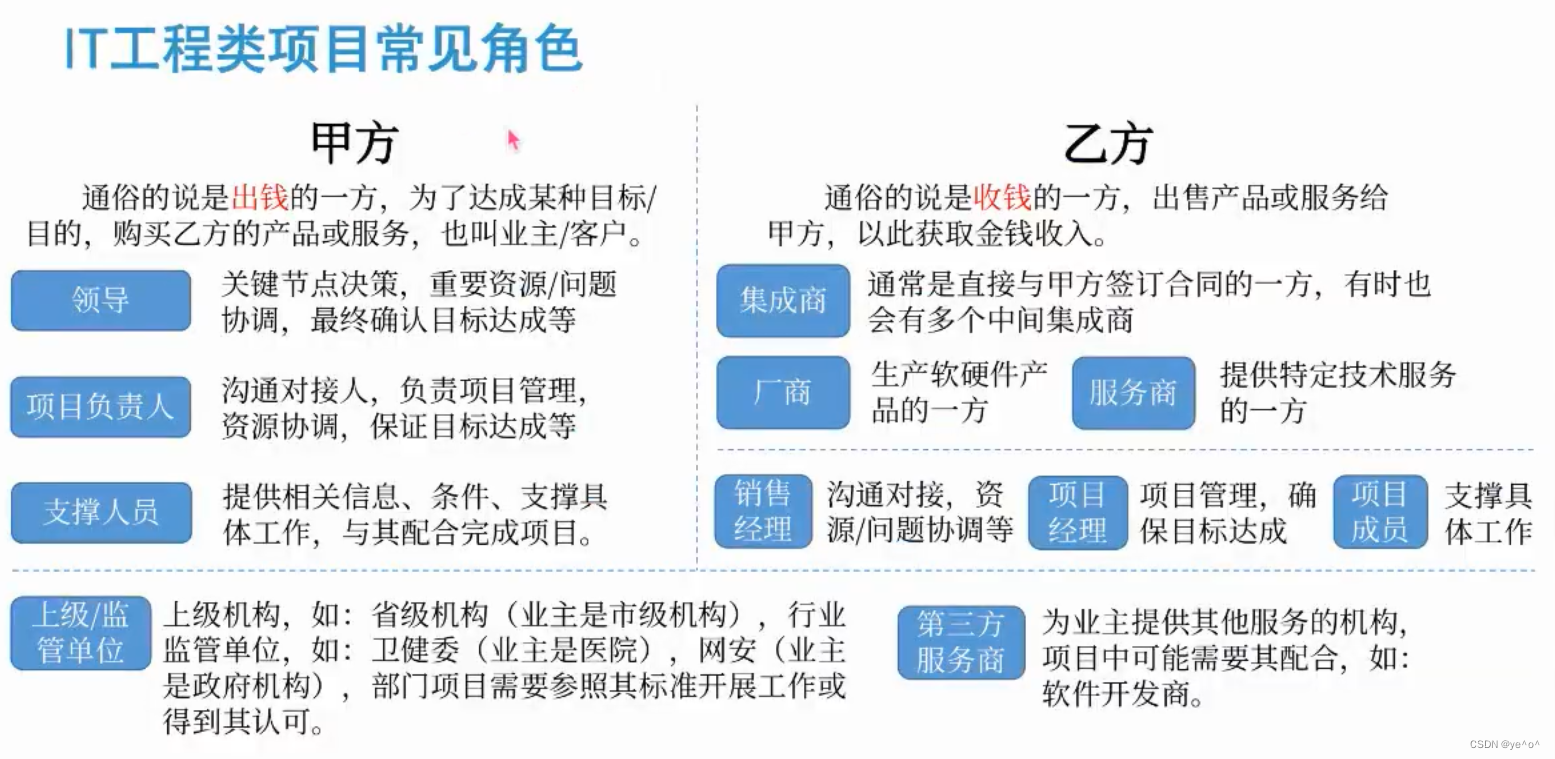

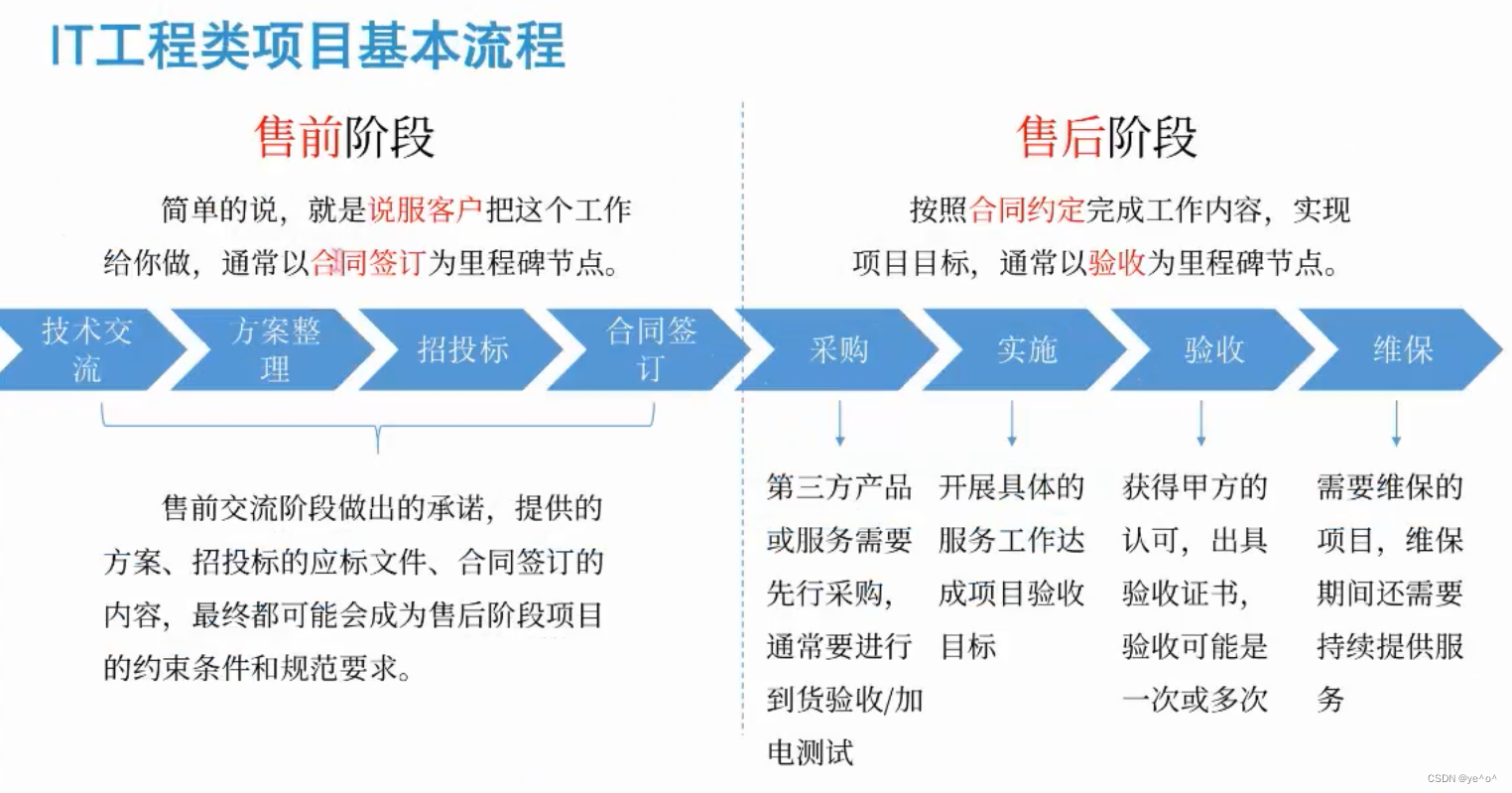

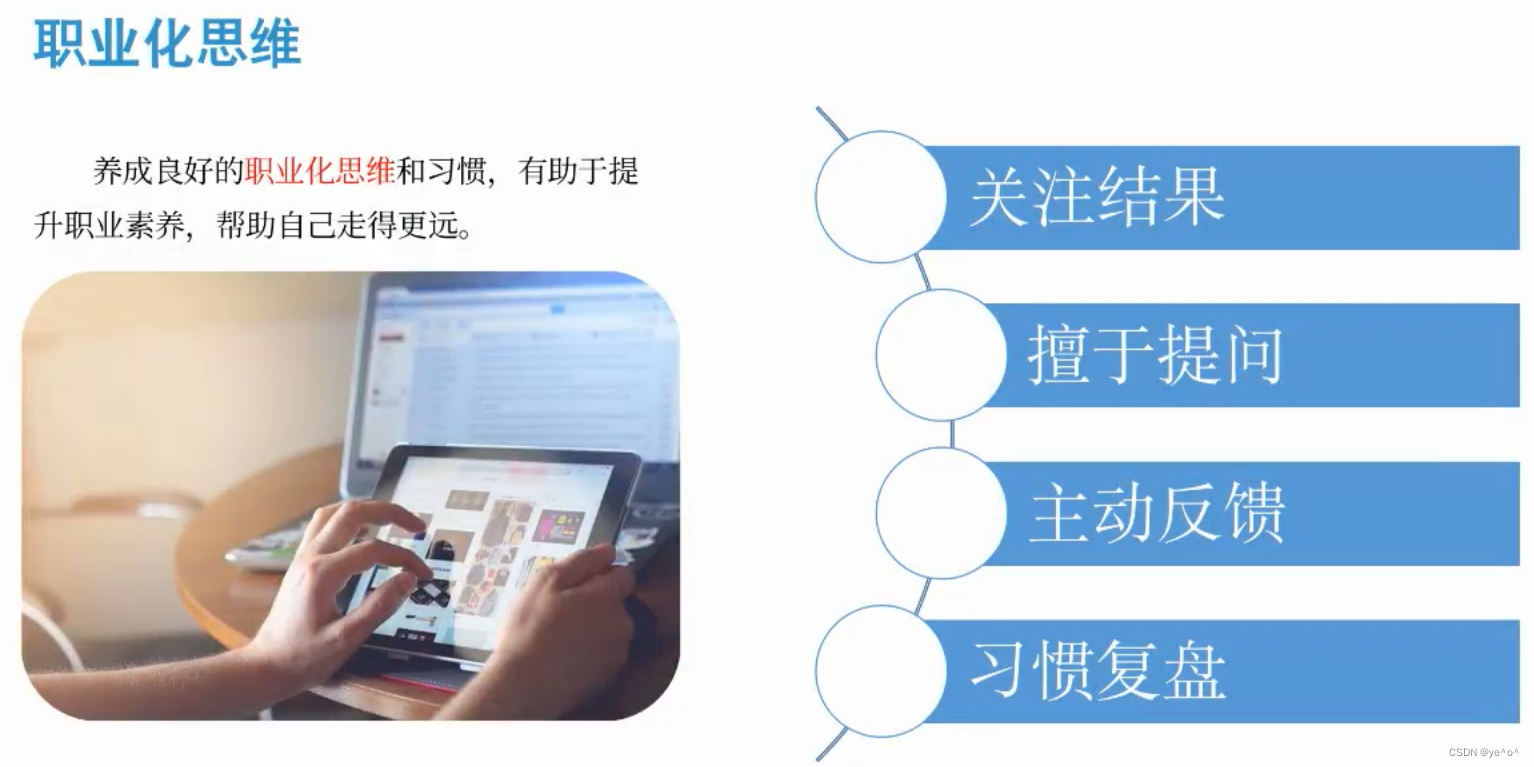

五、项目职业素养

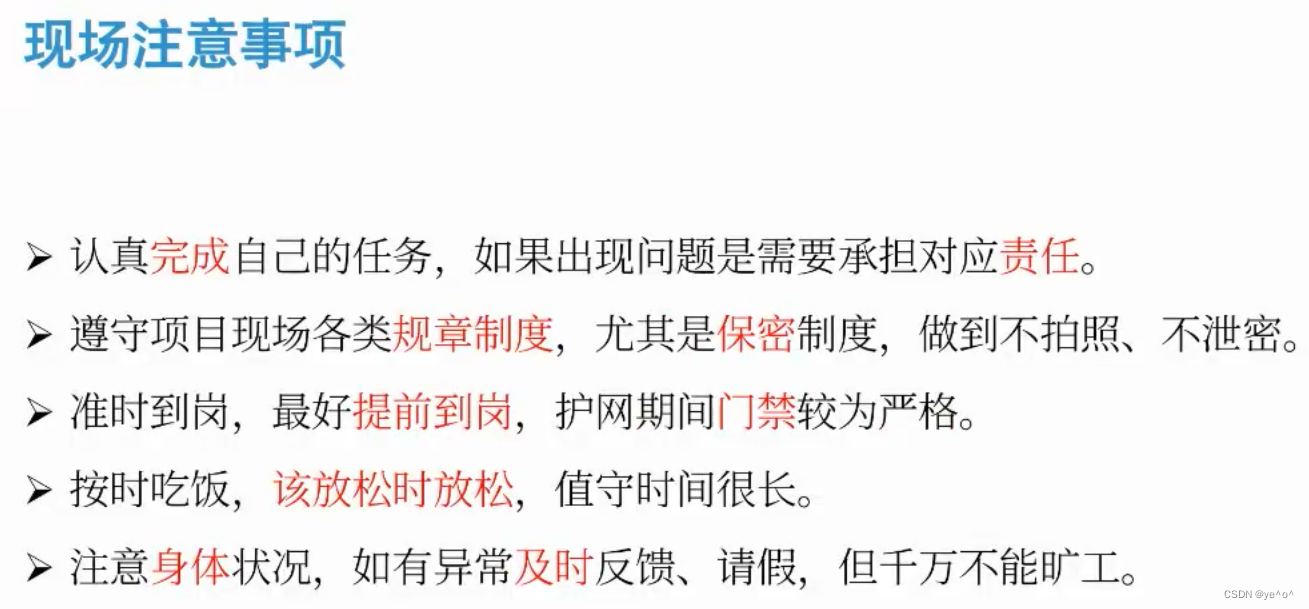

六、现场注意事项

六、小参考

- 防护建议

善用IP封禁,境外IP一律封禁;加强内网防护;对外业务资产监测与防护极为重要;专职样本分析人员;漏洞利用攻击和木马攻击是避免失分;英文钓鱼邮件不得分。 - 对于护网项目面试 :

- 一先看网上相关的 各类资料,如护网面试题、攻防技术等

- 二与有 护网经验 的人直接交流,听取他们的建议

- 护网工具总结:2023HW护网红队必备工具总结_白袍万里的博客-CSDN博客

- 网络安全-防守-护网_护网方案_fo安方的博客-CSDN博客

最后请大家时刻谨记