- 1高性能内存对象缓存

- 2ES6——25、Module 的加载实现_esmodule 运行时动态

- 3LLMs之ChatGLM-2:ChatGLM2-6B的简介、安装、使用方法之详细攻略

- 4汽车自动泊车辅助系统APA(上)_apa寻库模块

- 5Can‘t update dev_zgd has no tracked branch_dev has no tracked branch

- 610 个能恢复硬盘丢失文件的数据恢复软件_prosoft data rescue

- 751单片机_电子时钟&电子万年历&电子闹钟_51单片机电子日历时钟

- 856、本地数据库迁移到阿里云

- 9ofbiz中使用事务处理

- 10【python小知识】python同一个函数并行计算_python 并行计算

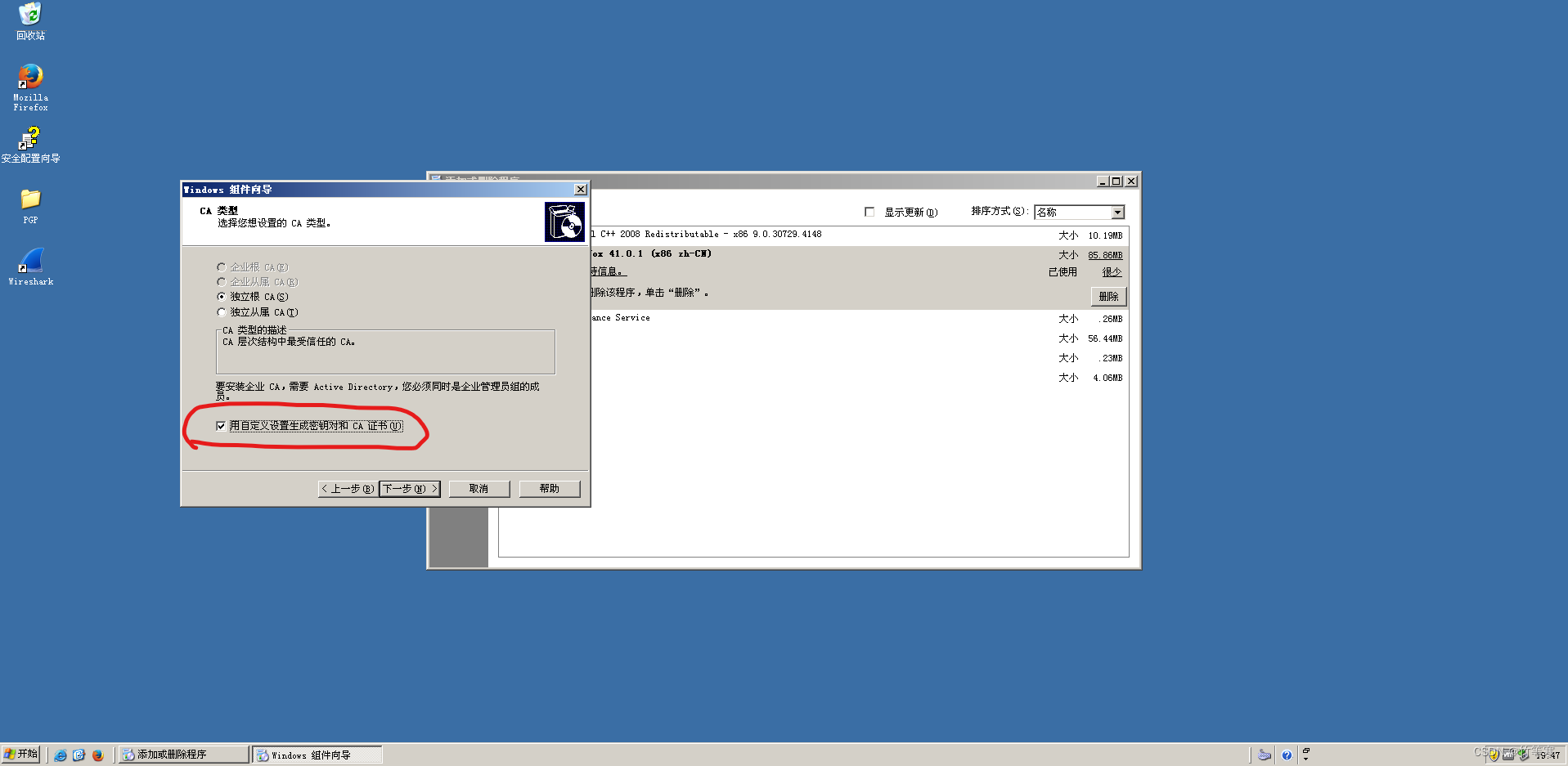

2024年网络安全—部署CA证书服务器_ca证书系统的网络配置策略(1)_证书服务器的配置与管理

赞

踩

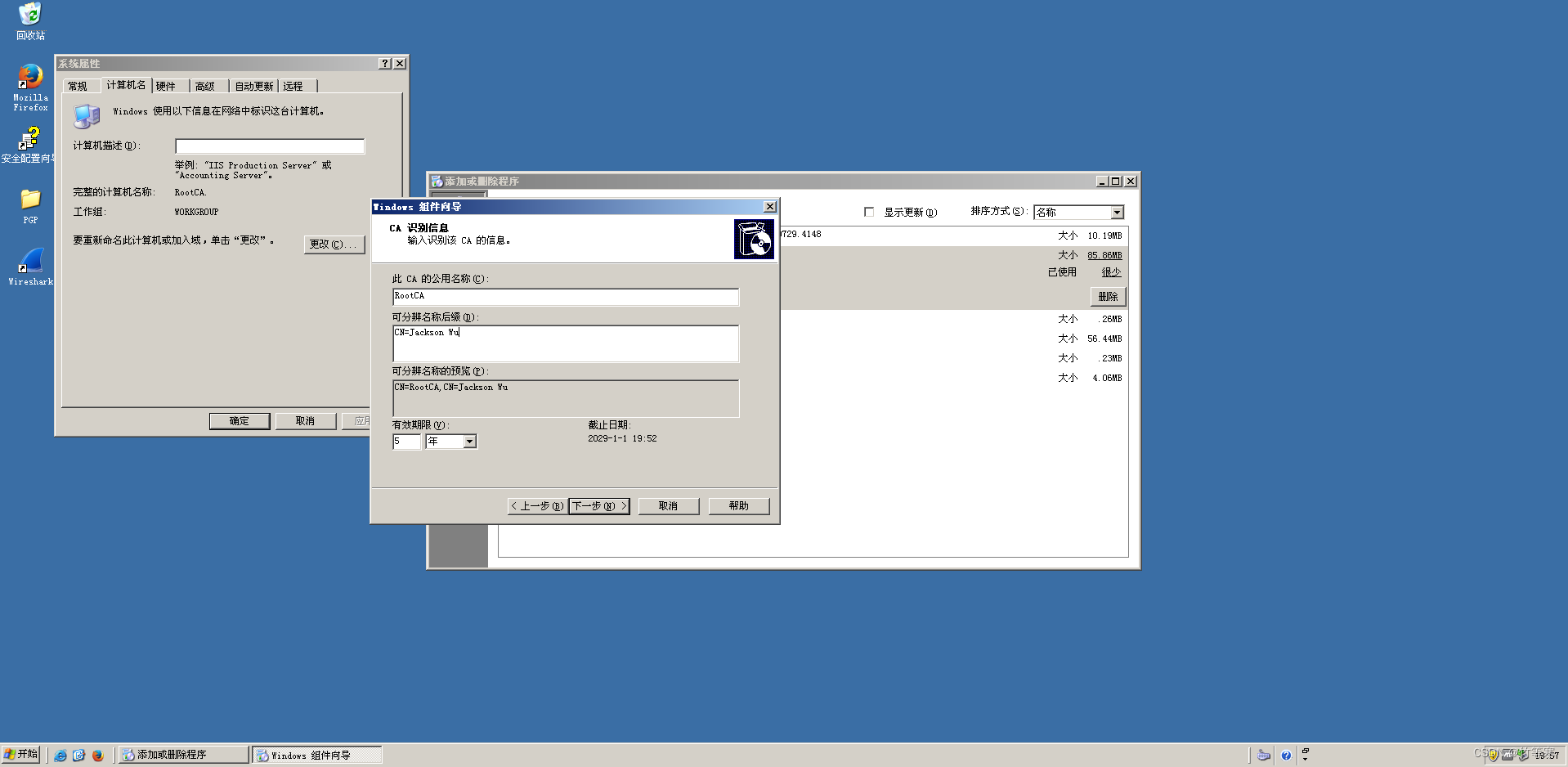

- 下一步,设置公钥名称,我们公钥名称不一定要和计算机名一样,但是我这里方便记忆就设置了和计算机名字一样了。

其次可分辨后缀名需要有一定格式,并不是说一定这样,但是大家都规定了一个标准那就按照标准来。

常见的可分辨名称后缀格式包括:

1:CN=Common Name(通常用于个人证书)

2:O=Organization(组织单位)

3:OU=Organizational Unit(组织部门)

4:L=Location(地区)

5:S=State(州或省份)

6:C=Country(国家)

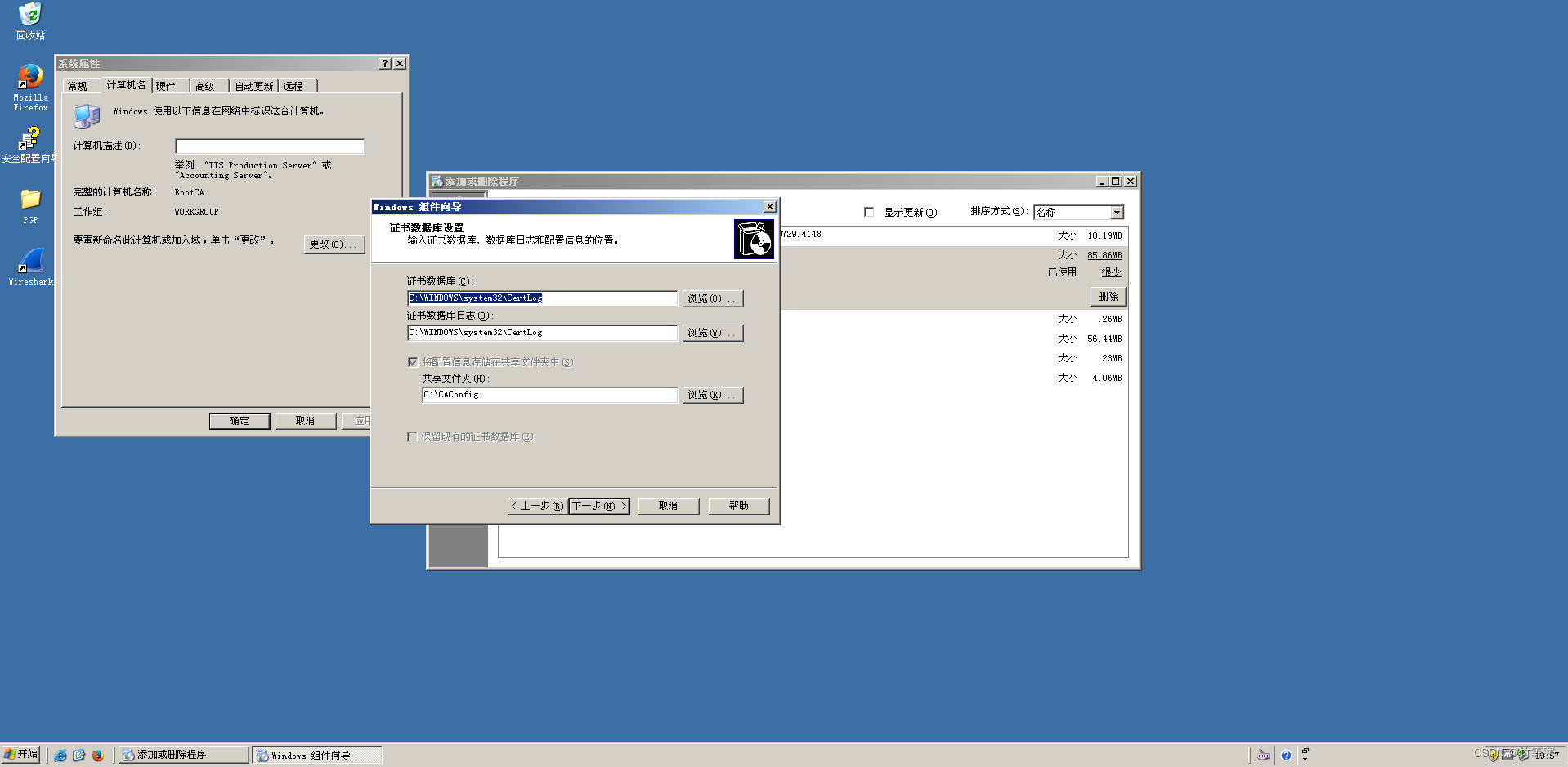

- 下一步(可以修改证书数据库路径)

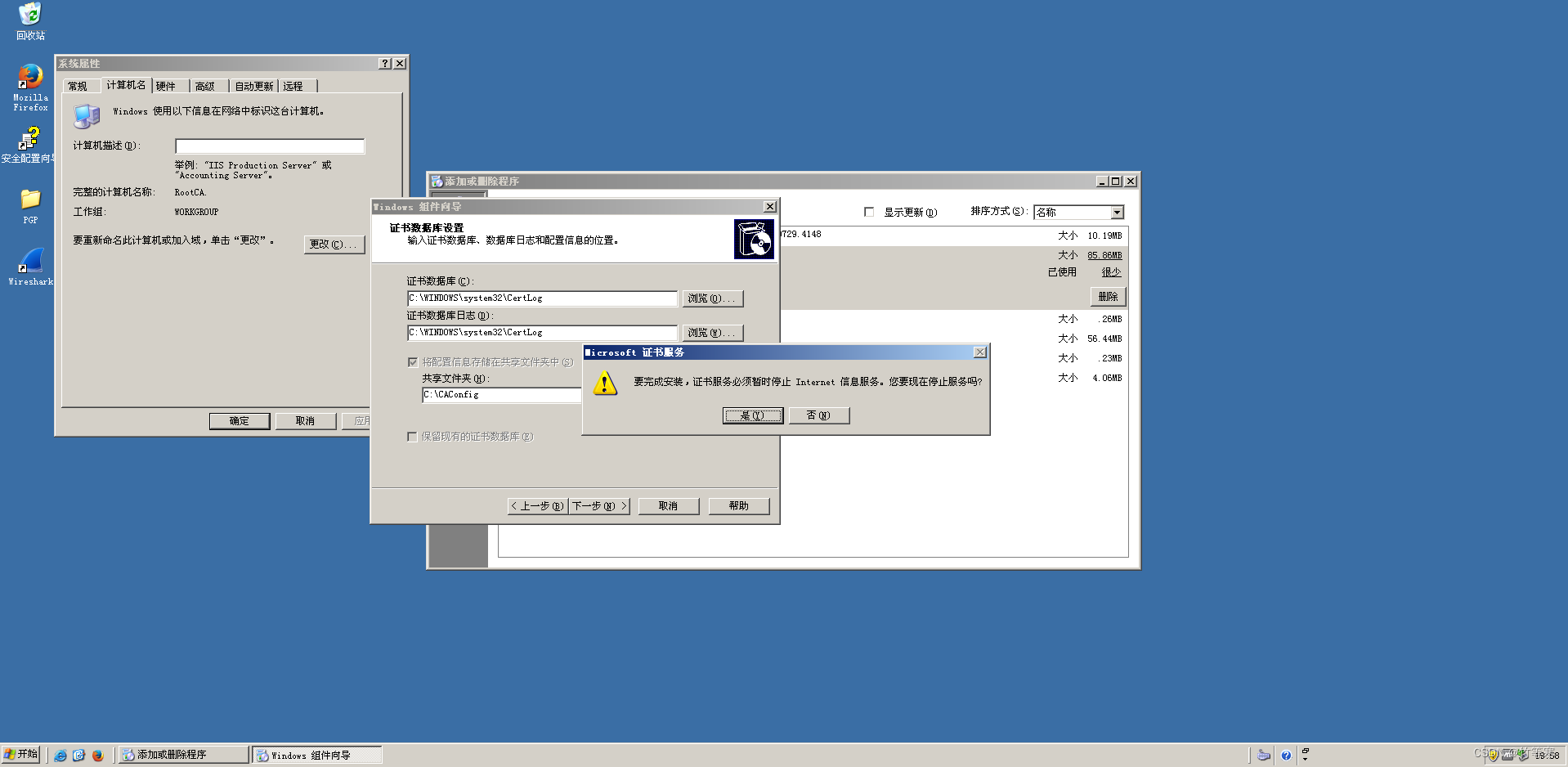

- 如果你和我一样出现了这个情况那就按确定即可

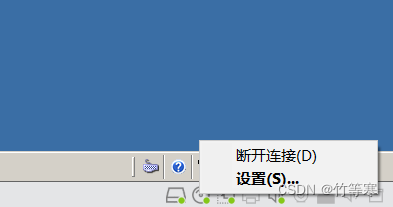

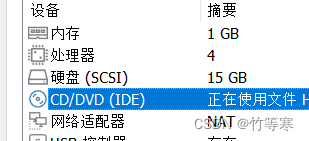

- 还有一种情况是你虚拟机没有设置CD盘,也就是下图所示的,找到你的ISO文件位置,选择好连接就行。(下面我的显示断开连接就是已经连接好了,没有的话就去连接,记得要是和你的windows Server 2003一样的ISO文件,别搞个其他什么windows10)

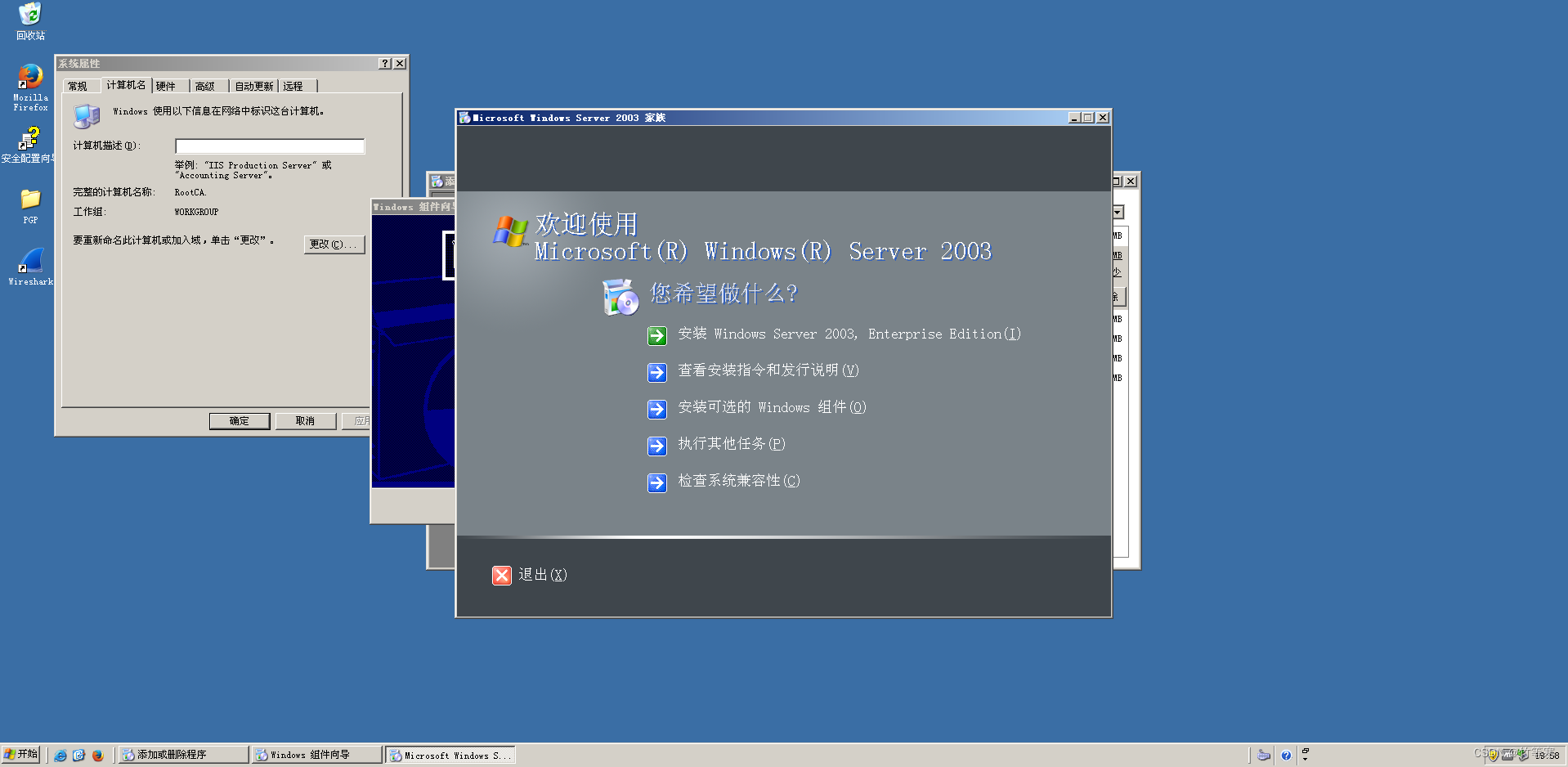

连上ISO后,会显示下图那样,你直接点击退出就行

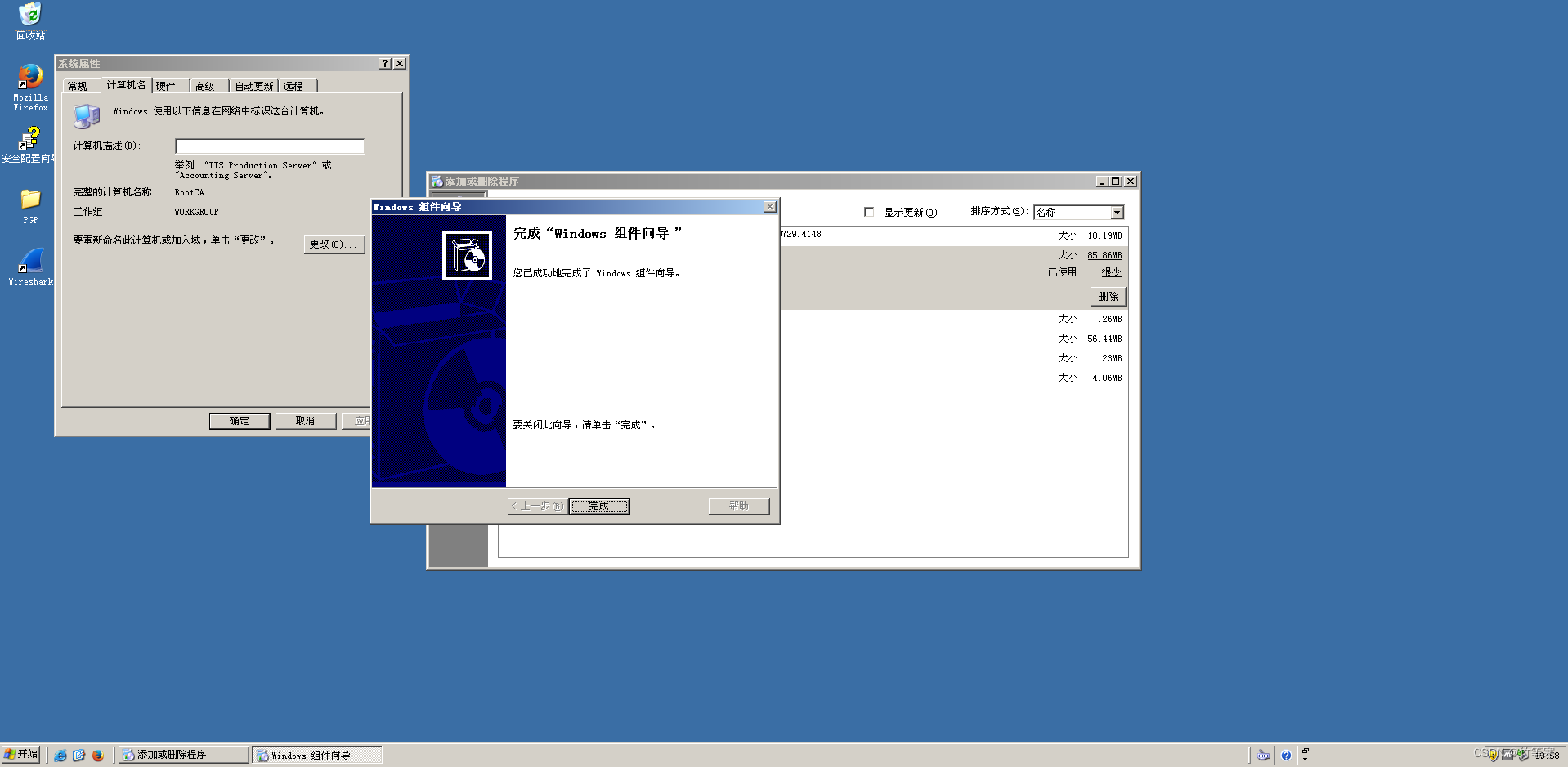

- 完成安装(上面的情况没有发生就会直接来到这里完成安装界面了)

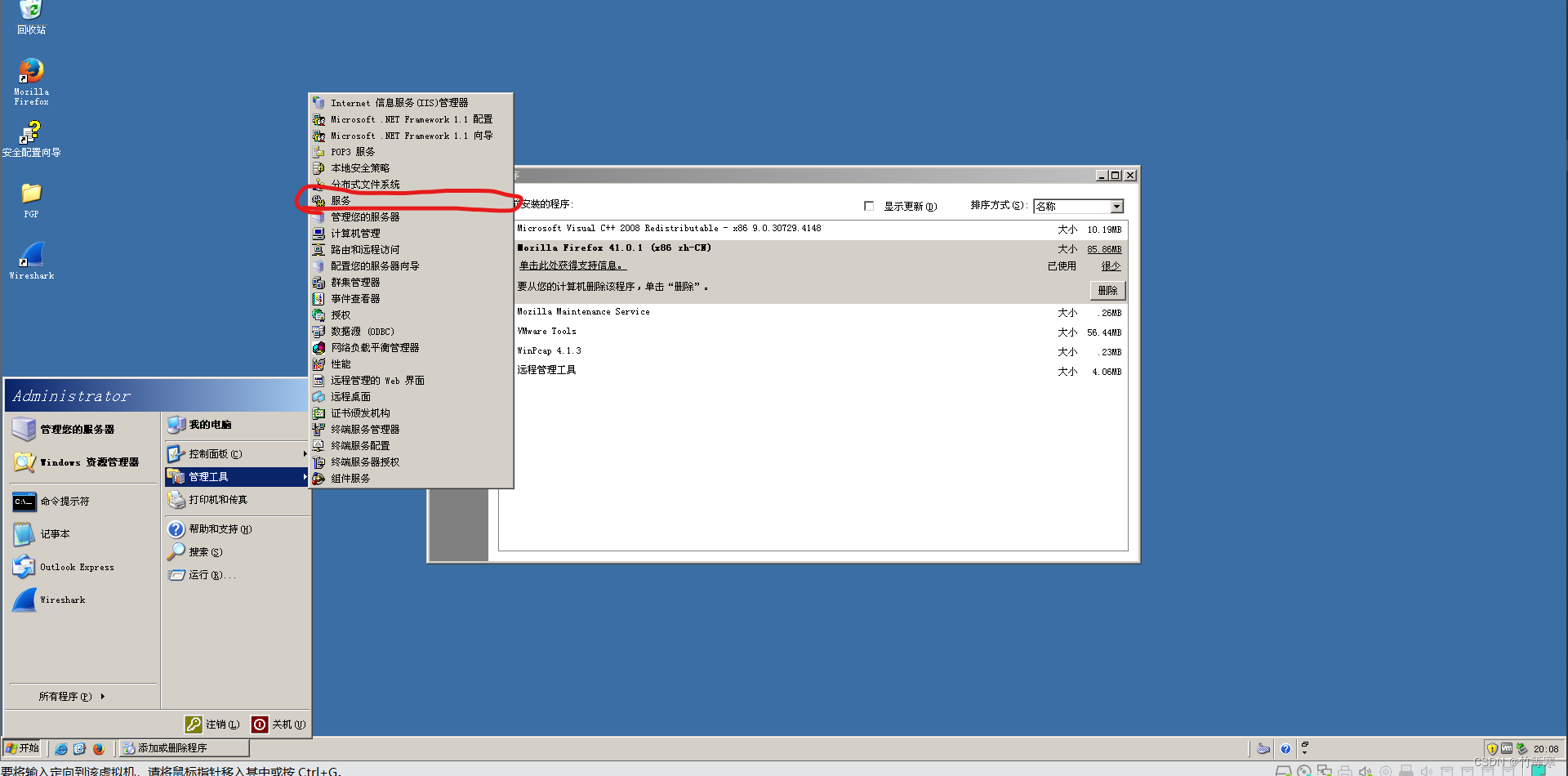

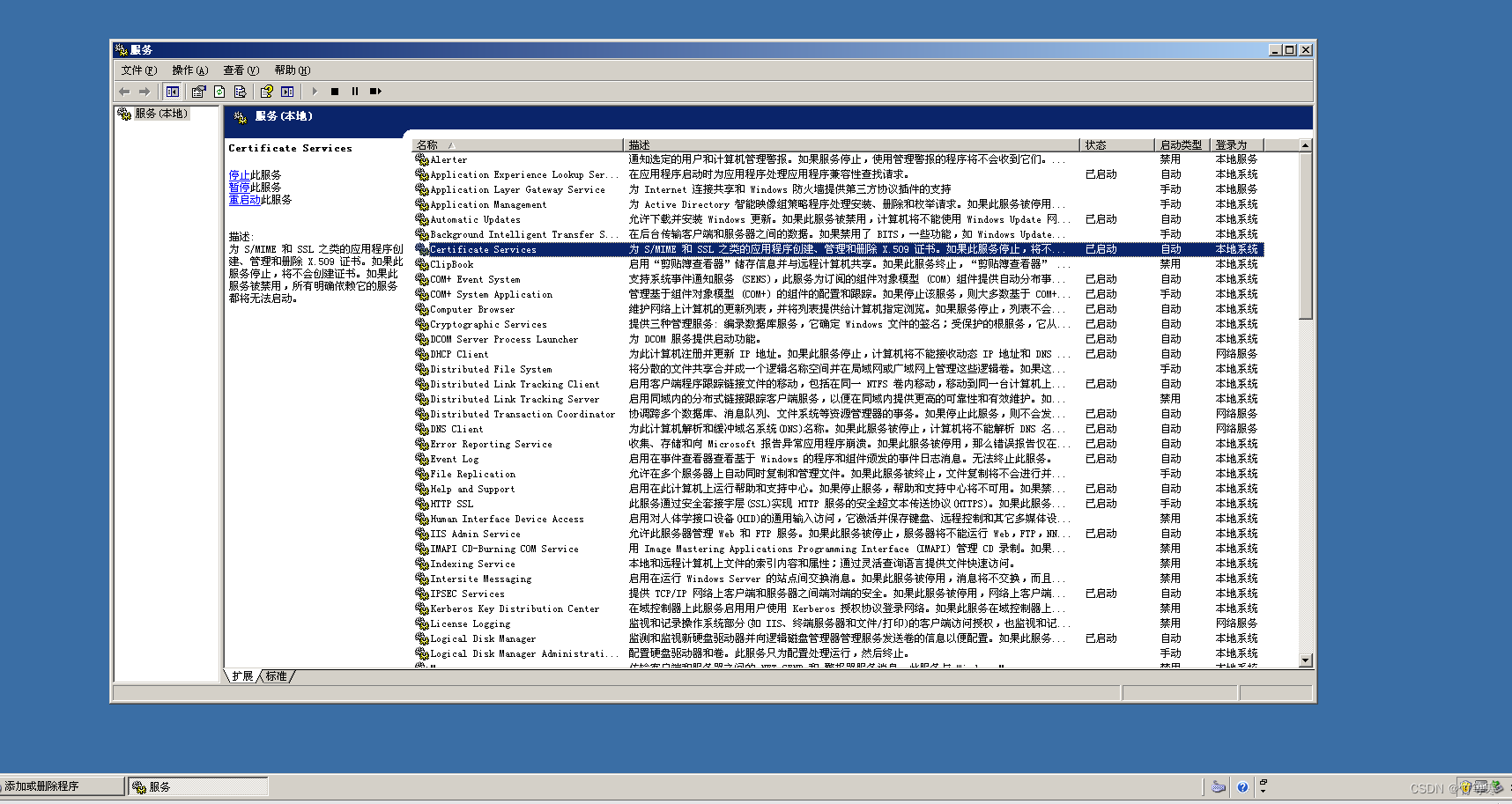

- 验证是否安装成功,点开服务,查看是否有Certificate Services

安装成功

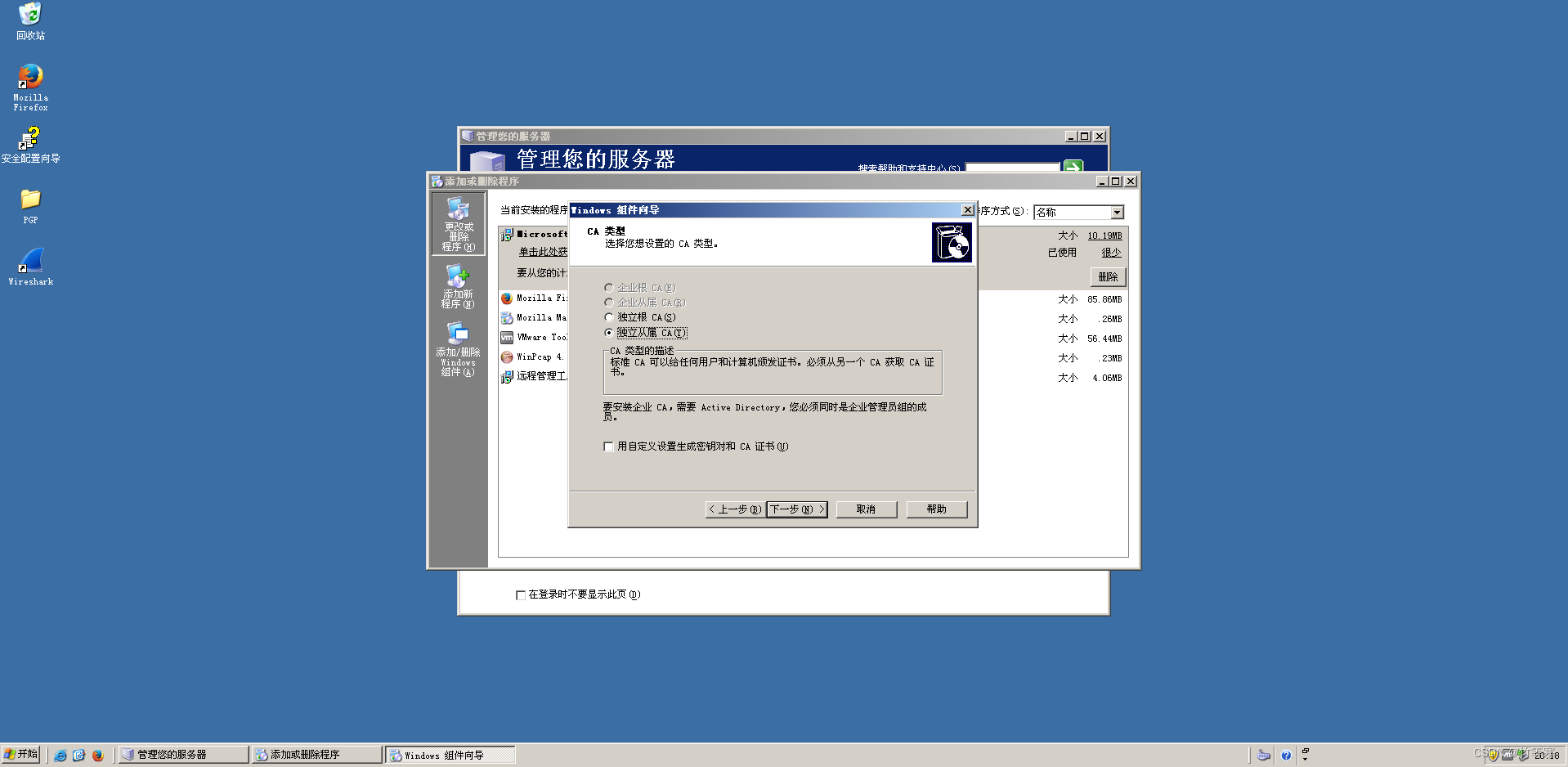

安装从属证书服务器

- 很重要!写在前面!:从属CA在写名称的时候,不要填写可分辨后缀名,这里很奇怪的一个现象就是假设你填写了,那么你在安装完根CA颁发下来的证书后,你可能会无法开启证书颁发机构服务,这很奇怪,我也不清楚为什么,我也是慢慢往后退研究才发现这个问题(不过也有可能是我一个人原因,如果你也遇到这问题那就不要在从属CA服务器安装的时候填写可分辨后缀名)

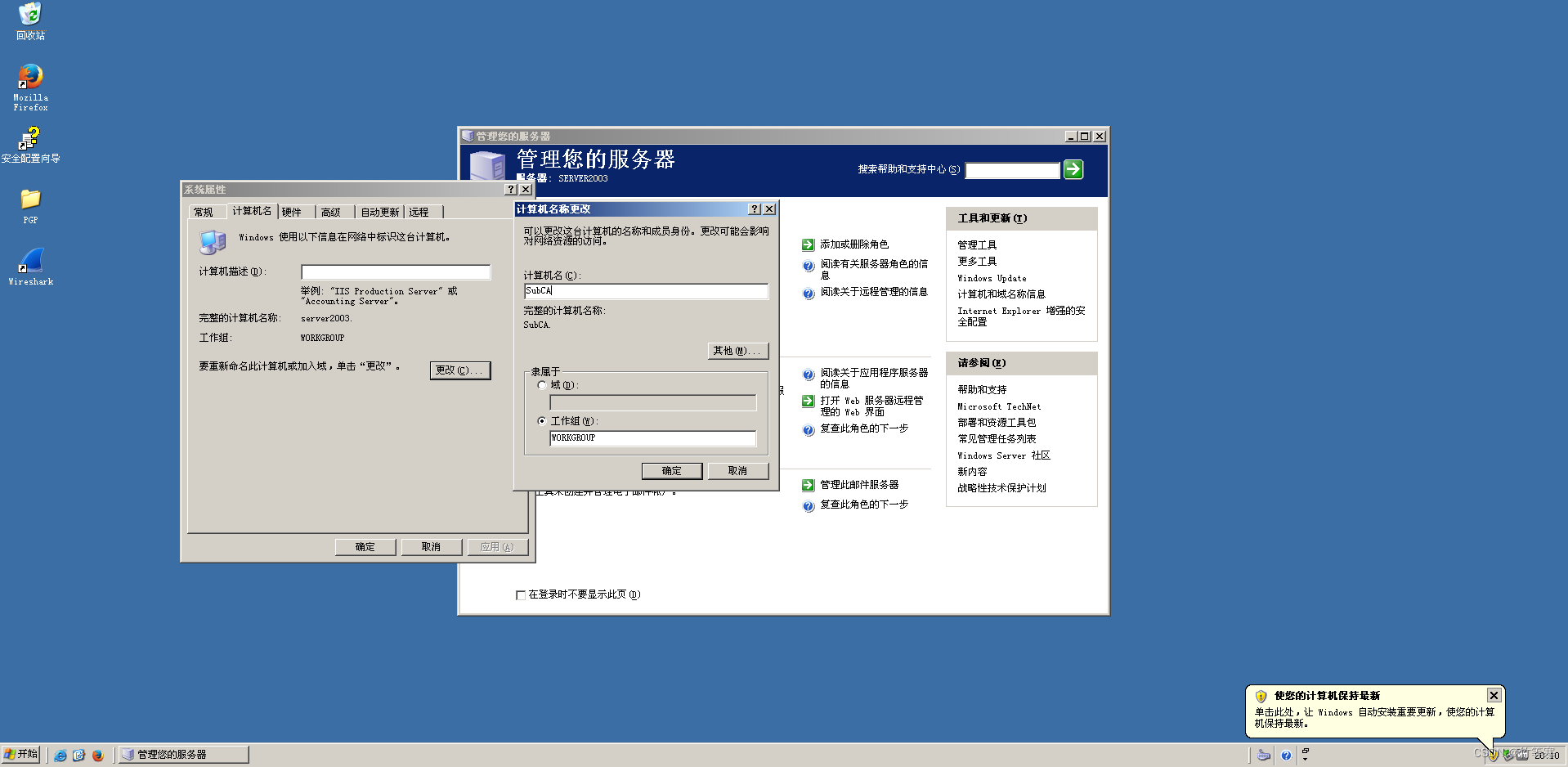

- 首先记得重命名从属计算机名称

其他步骤都是一样的,唯独选择从属CA服务器,和不用自定义密钥对和CA证书和根CA不同。

解释:在配置从属 CA 时,通常不需要选择自定义密钥对和 CA 证书的主要原因是为了简化配置和确保与根 CA 的一致性。从属 CA 的证书和密钥对是由根 CA 签发的,而根 CA 负责维护整个 PKI(Public Key Infrastructure)的信任链。

- 还有一个不同就是我们在这里需要选择文件形式保存申请的证书,如果怕找不到证书,保存路径可以自己改掉。

(记住路径!记住路径!这个很重要,后续操作中,这个实验中从属CA在申请证书的时候我们需要用到)

申请与颁发

申请证书

从属CA申请证书步骤

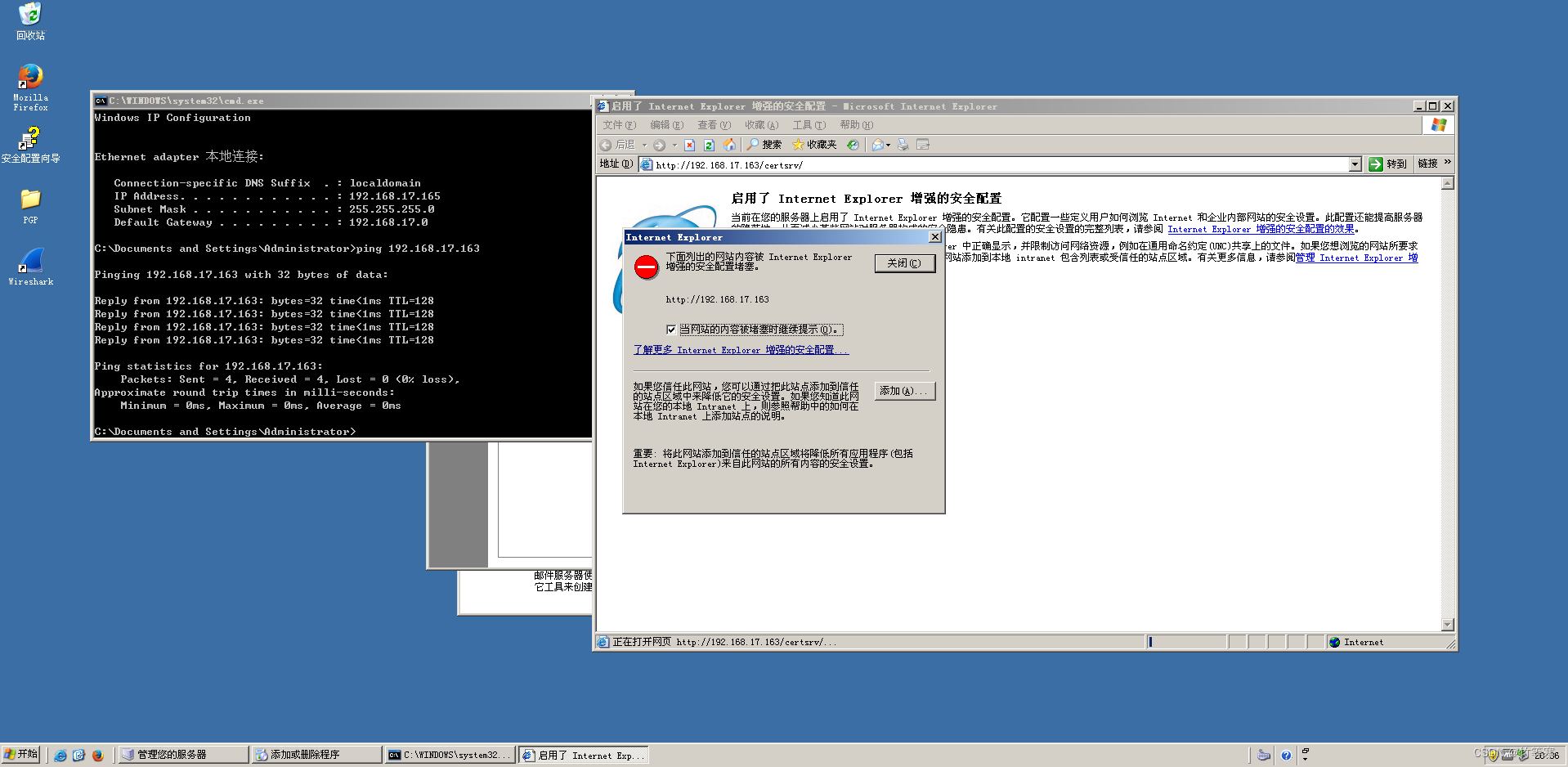

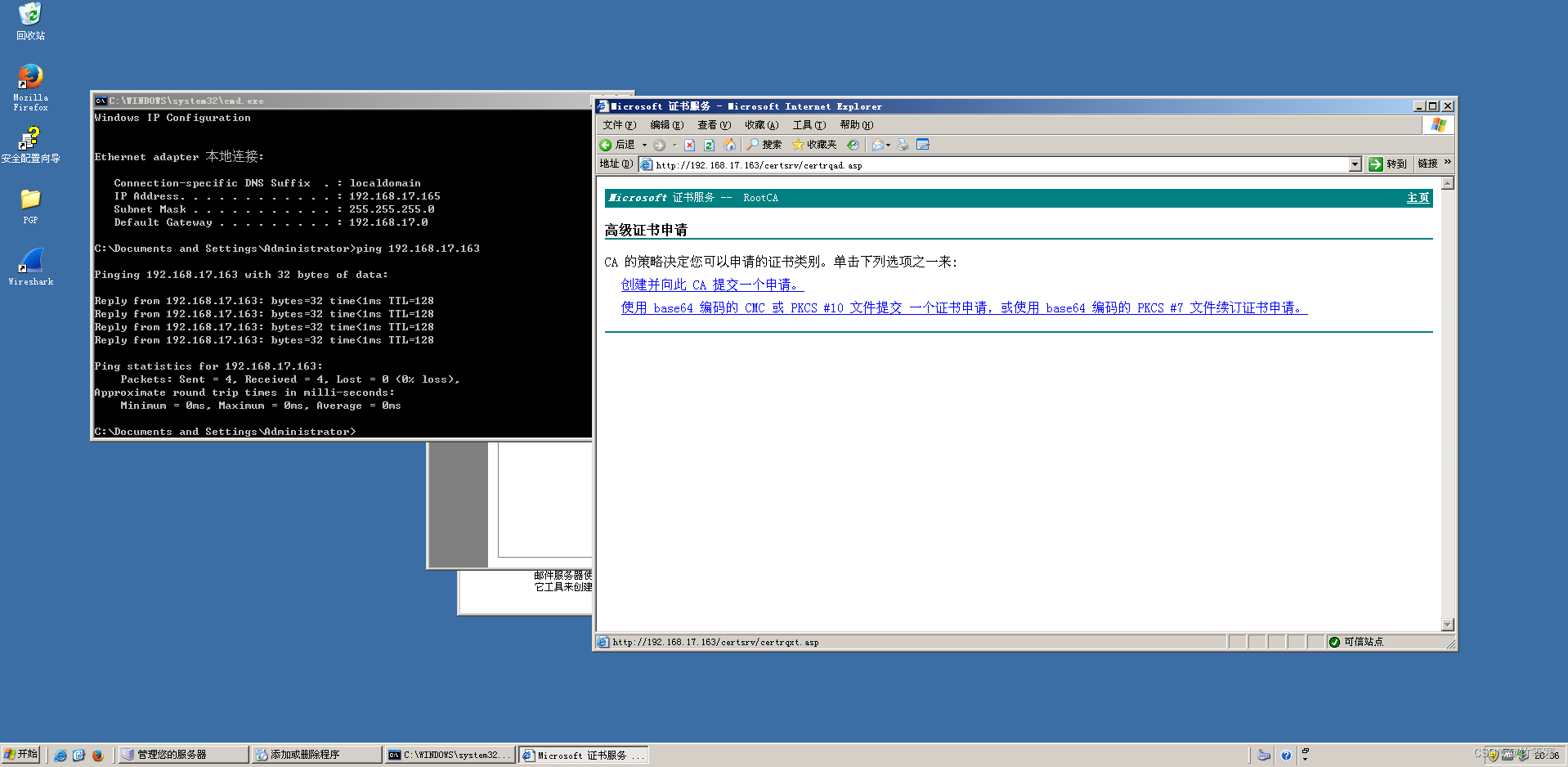

- 打开浏览器在网址输入http://根CA服务器的IP地址/certsrv/

- 如果使用IE浏览器可能会出现下面的情况(都是小问题)

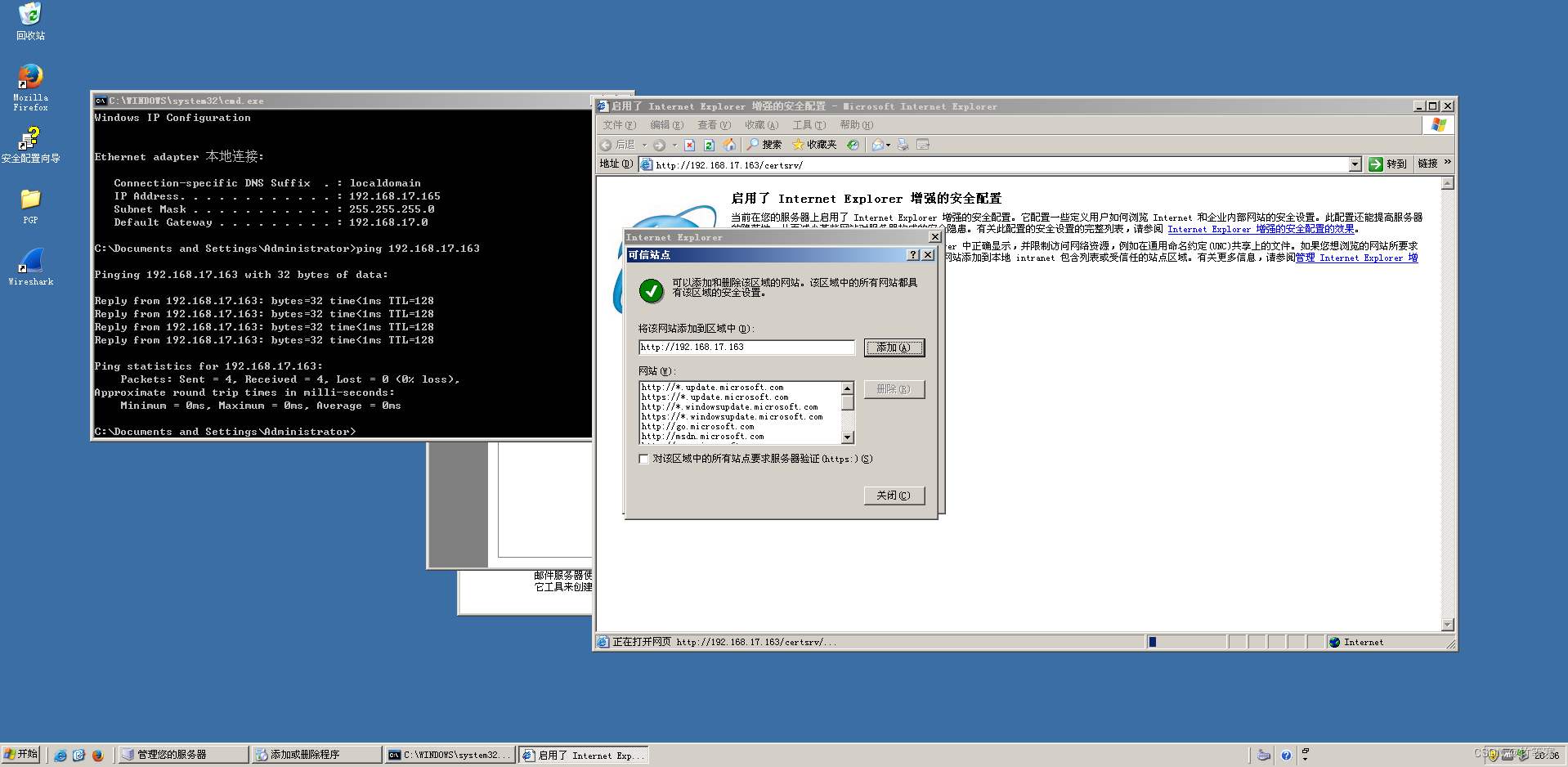

添加到可信任区域就行

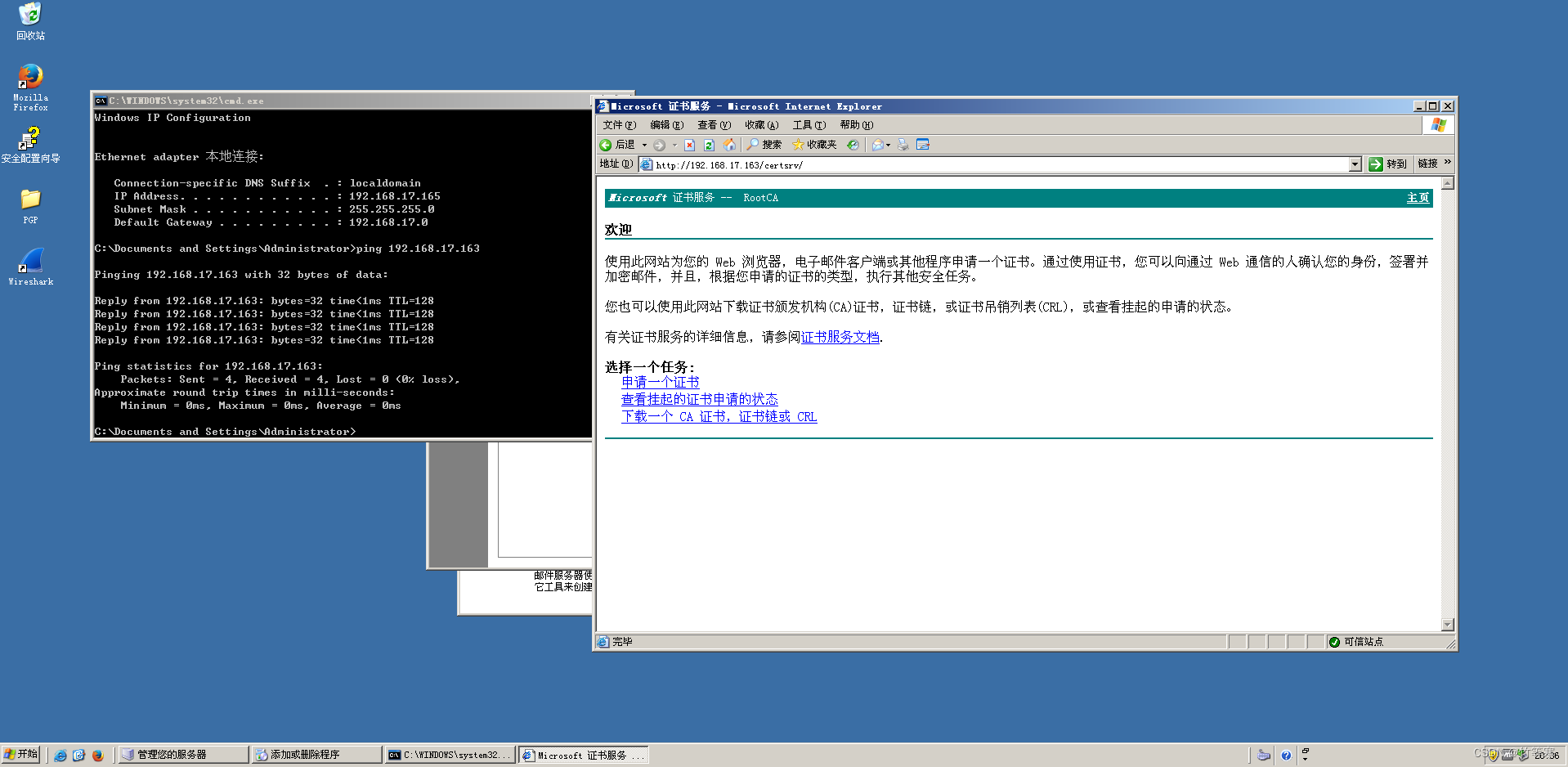

- 网页就正常访问了,点击申请一个证书

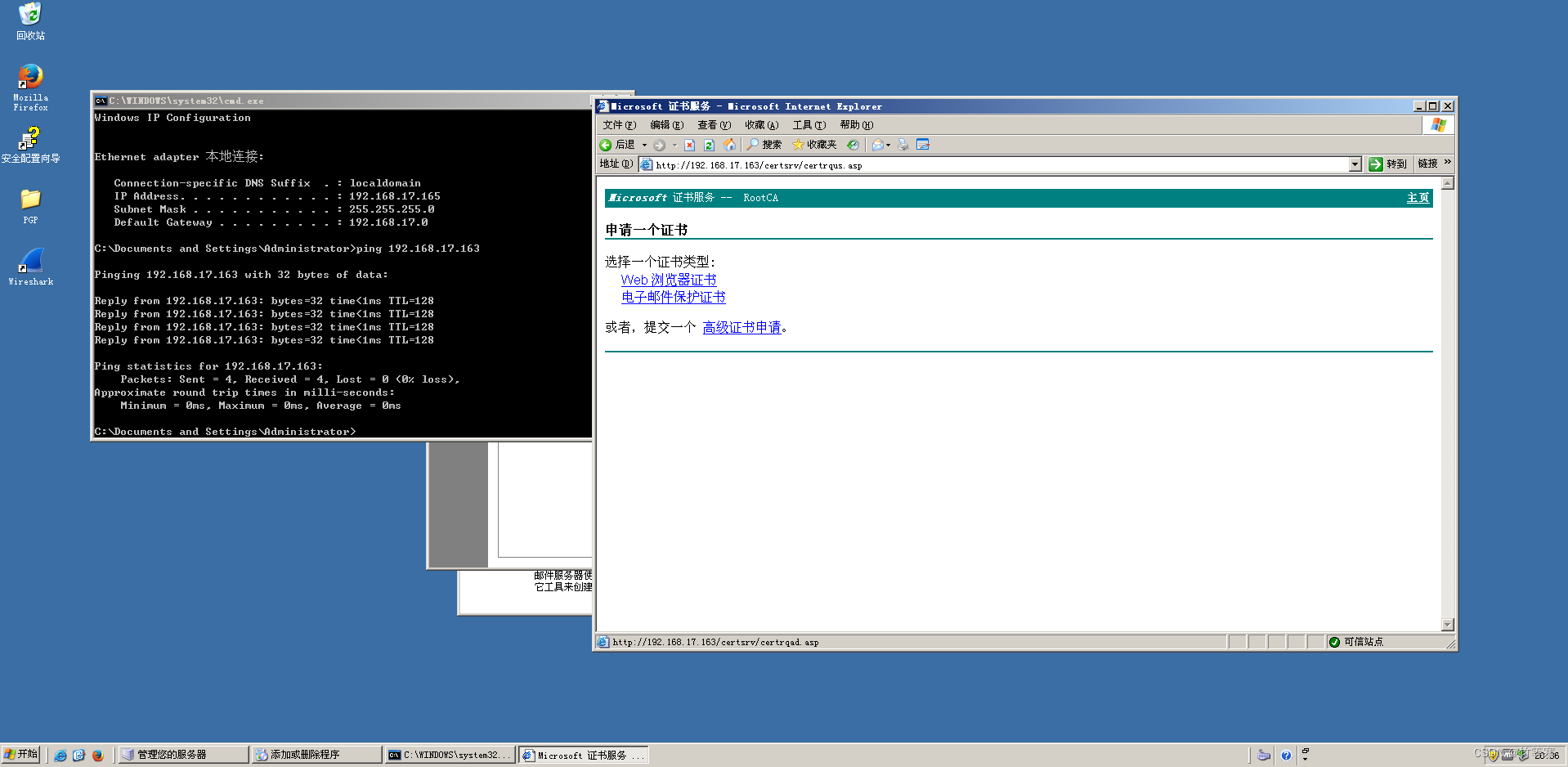

- 点击高级证书申请

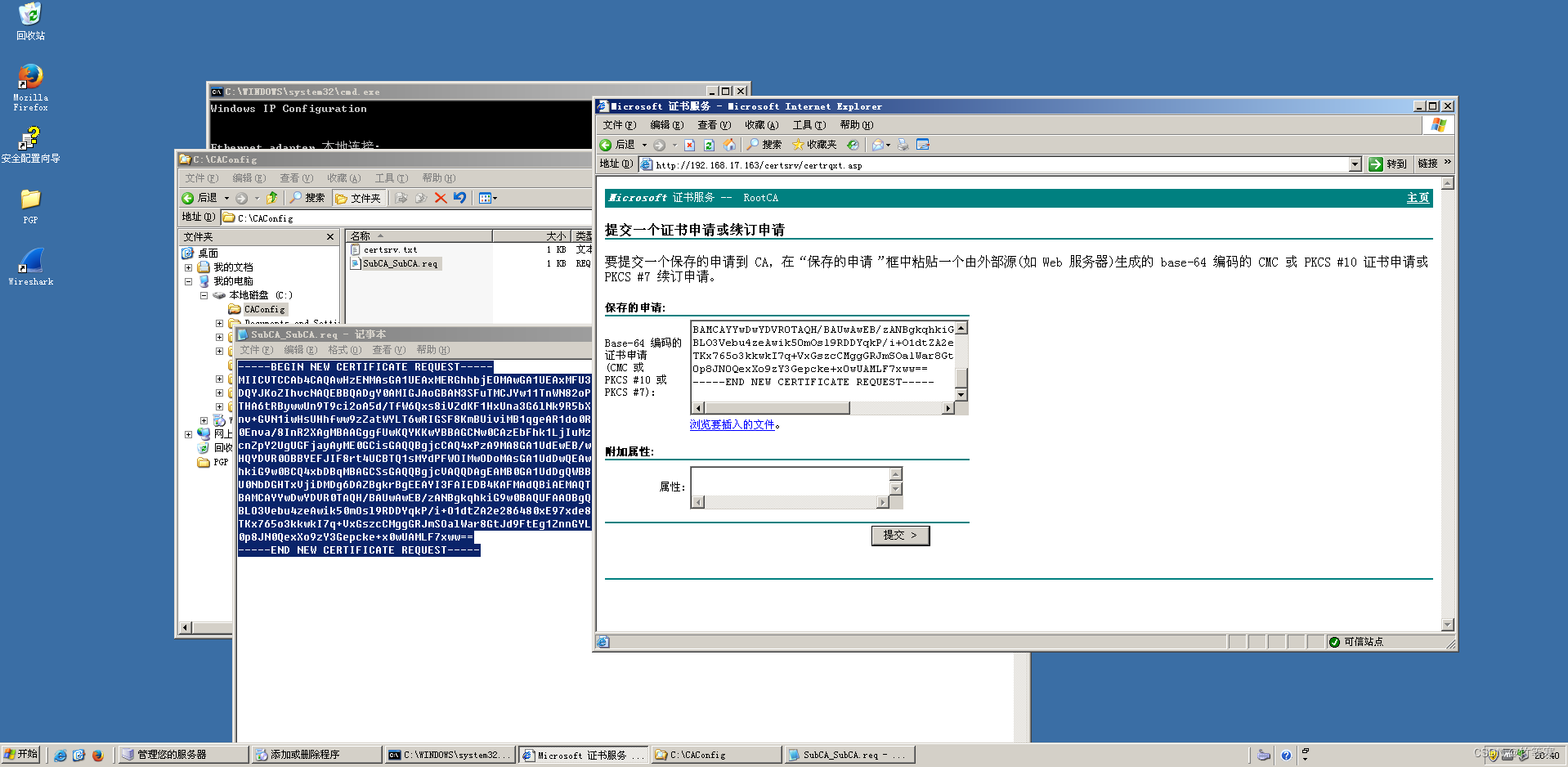

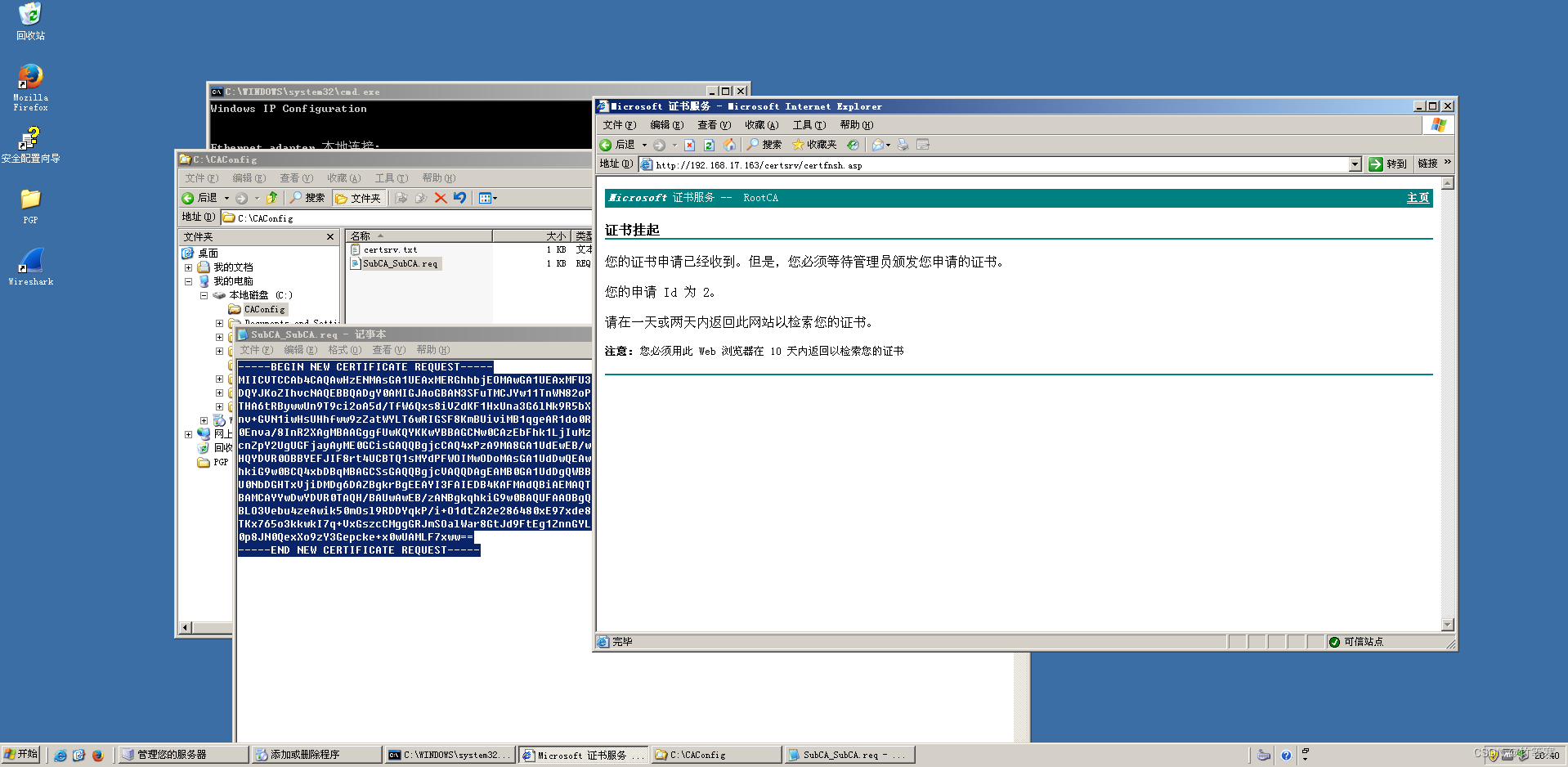

- 点击使用base64编码(我这里使用base64方式)

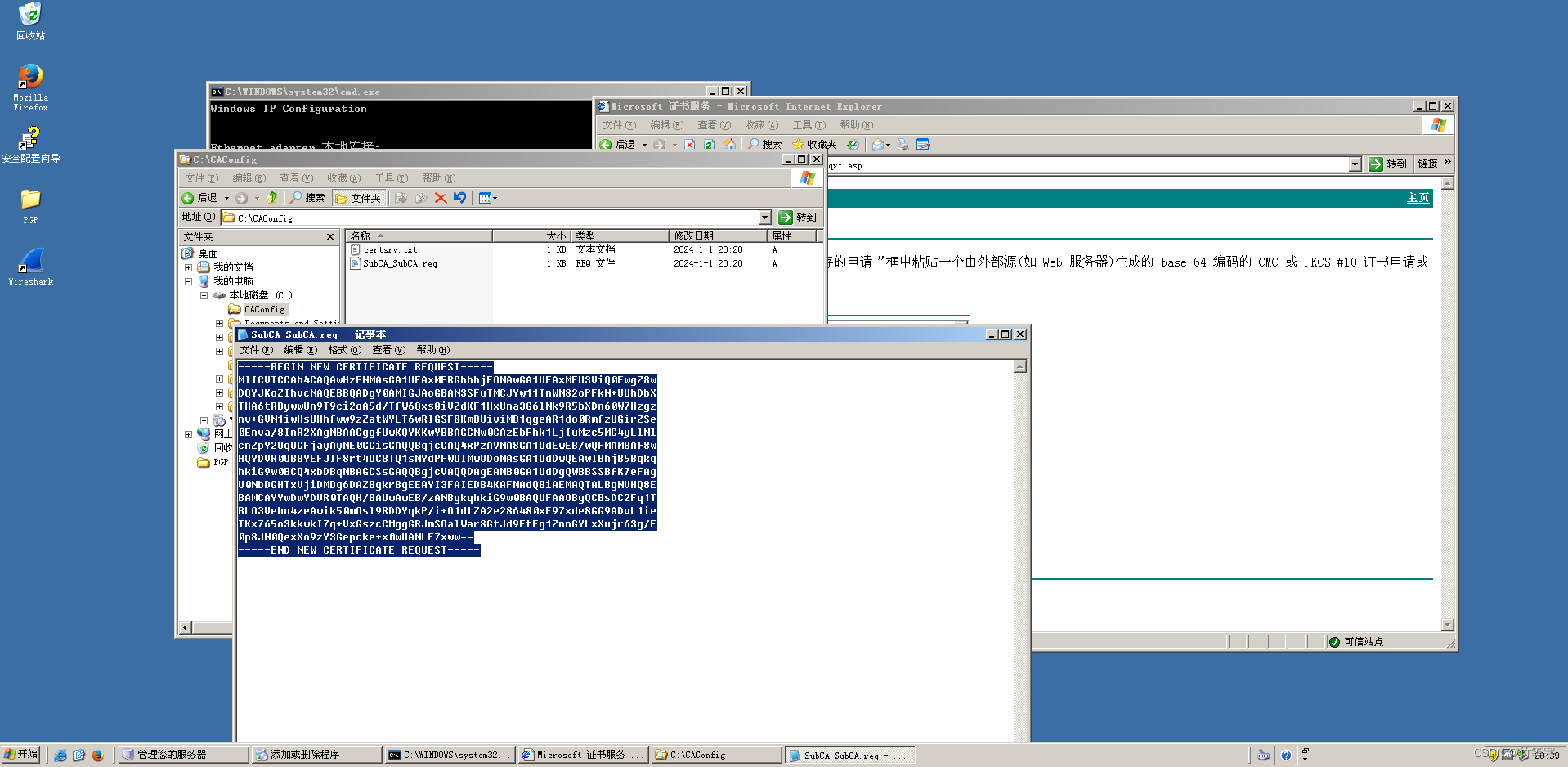

- 这时候框框是空的。还记得让你记住的路径吗,找到你从属CA在安装的时候那个申请证书保存到的文件的路径(如果你和我一样就可以找到这个路径:C:\CAConfig)

在这路径下面找到一个后缀名是seq的,使用记事本打开,然后全选里面的内容复制到网页的框框中。

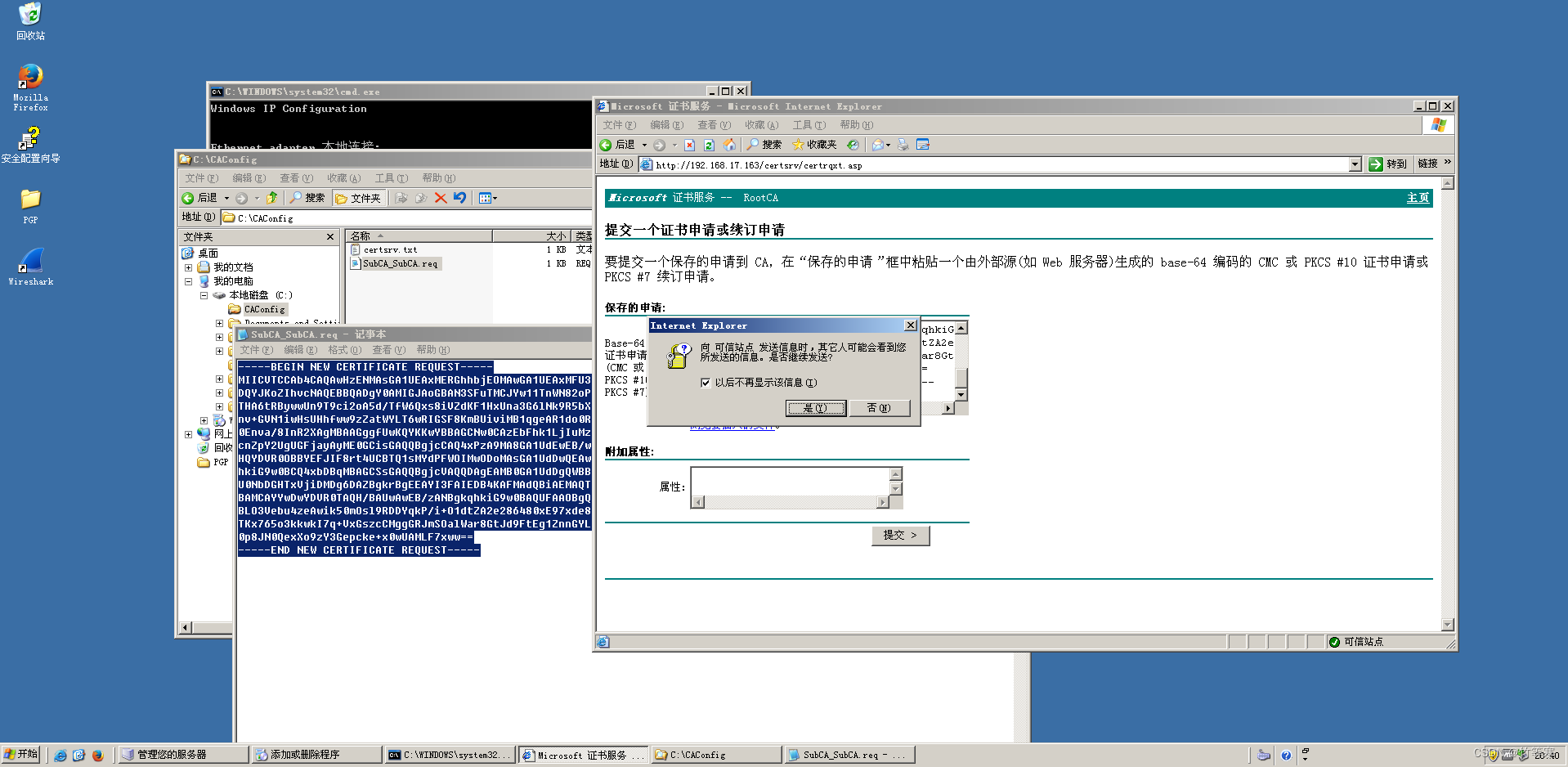

- 如果出现下面情况点击确认即可(这是IE浏览器的问题)

- 上述完成后就显示申请成功

CA颁发证书

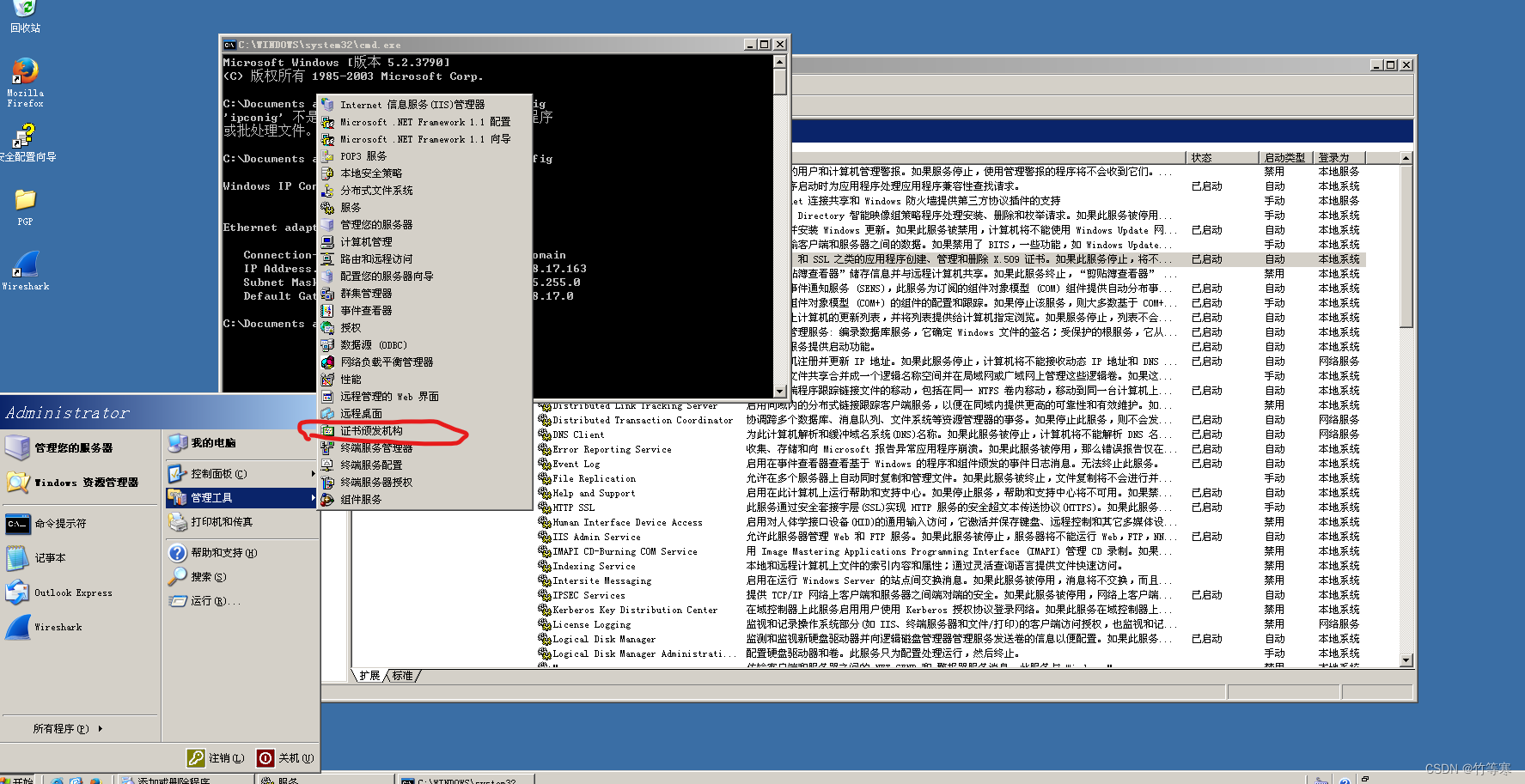

首先在根CA服务器上查看挂起的证书申请

-

点开证书颁发机构

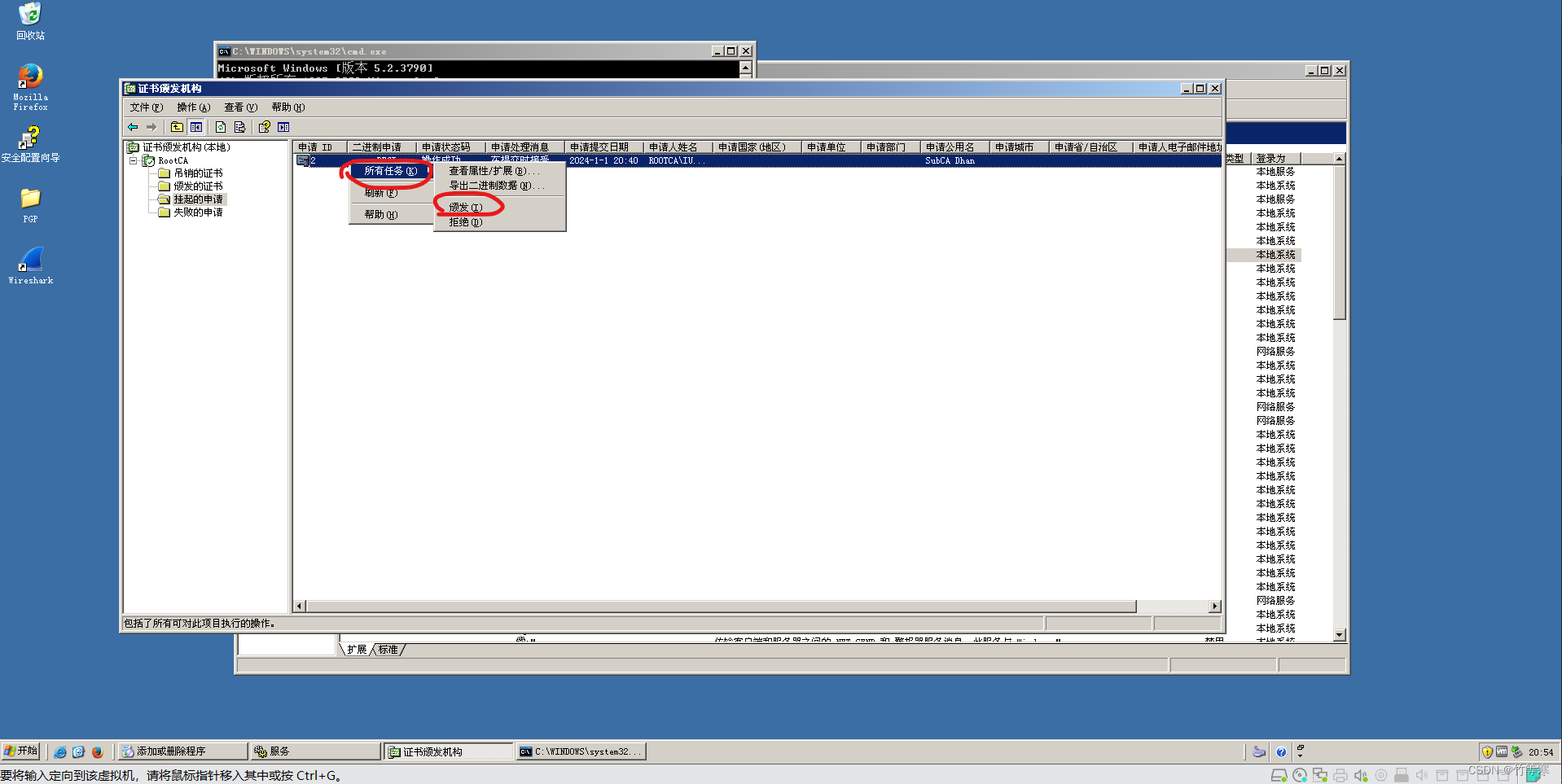

-

找到申请的ID证书,还记得我们从属CA申请完成后页面有一个ID号,那个ID号是2,那我们就找到那个ID号进行颁发即可。(右键->所有任务->颁发)

-

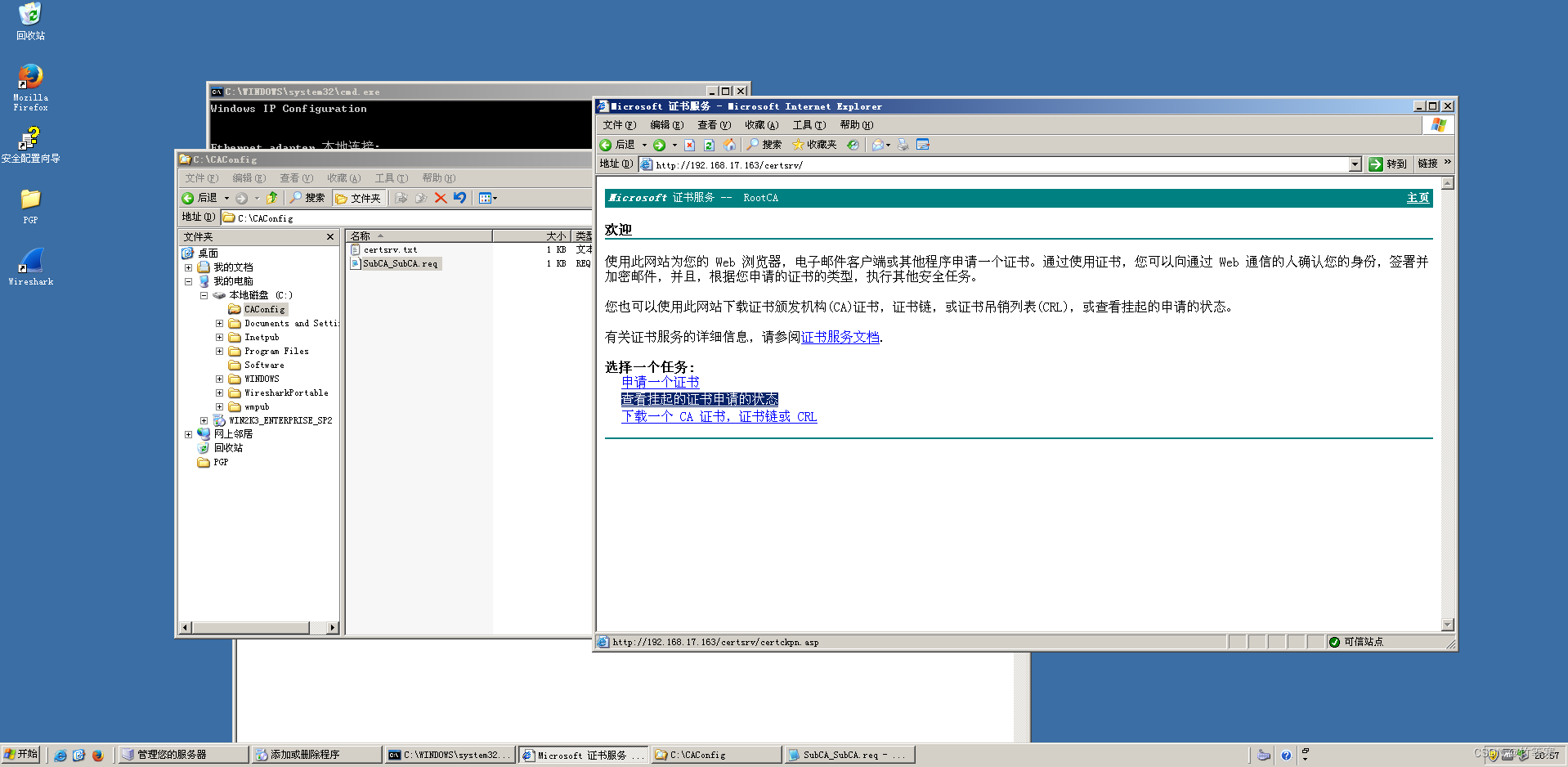

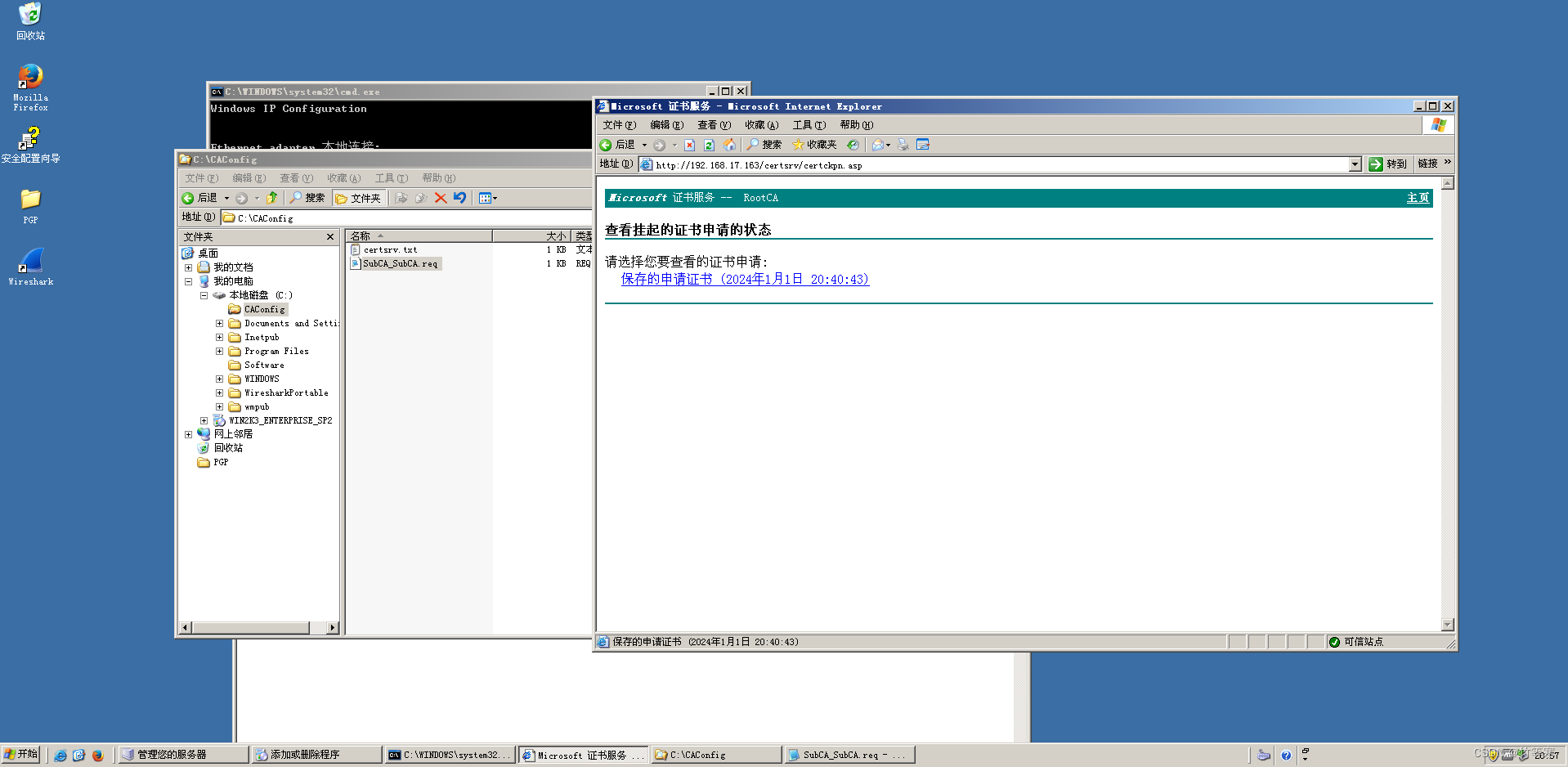

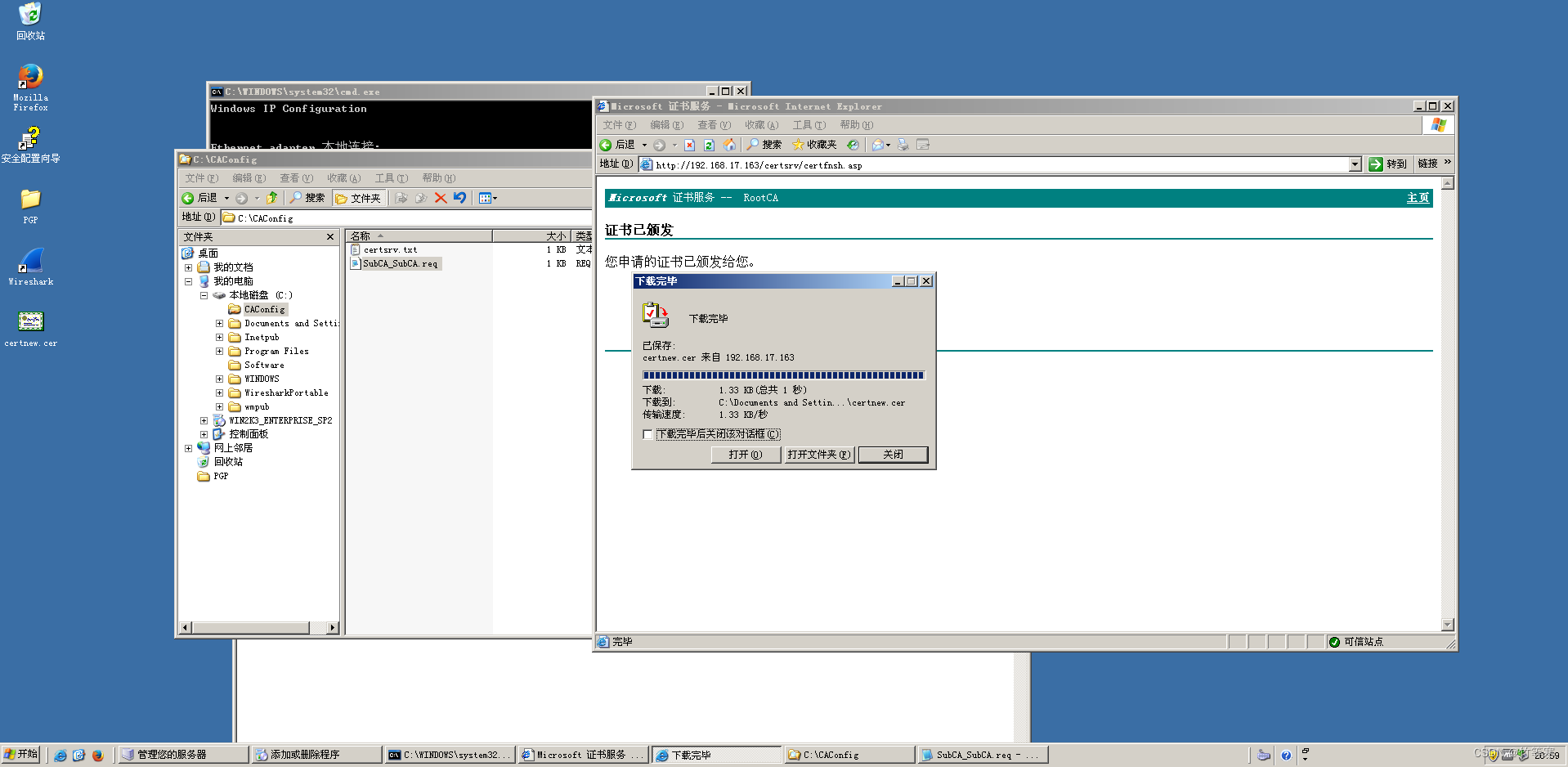

回到从属CA服务器,回到原来的页面(http://根CA服务器的IP地址/certsrv/)。选择查看挂起的证书申请的状态。

会看到下图所示就代表根CA已经颁发证书给你了,如果还没颁发就是需要等待(这里我们是自己颁发给自己的,上面已经颁发过了所以显示已经可以保存证书的状态)

-

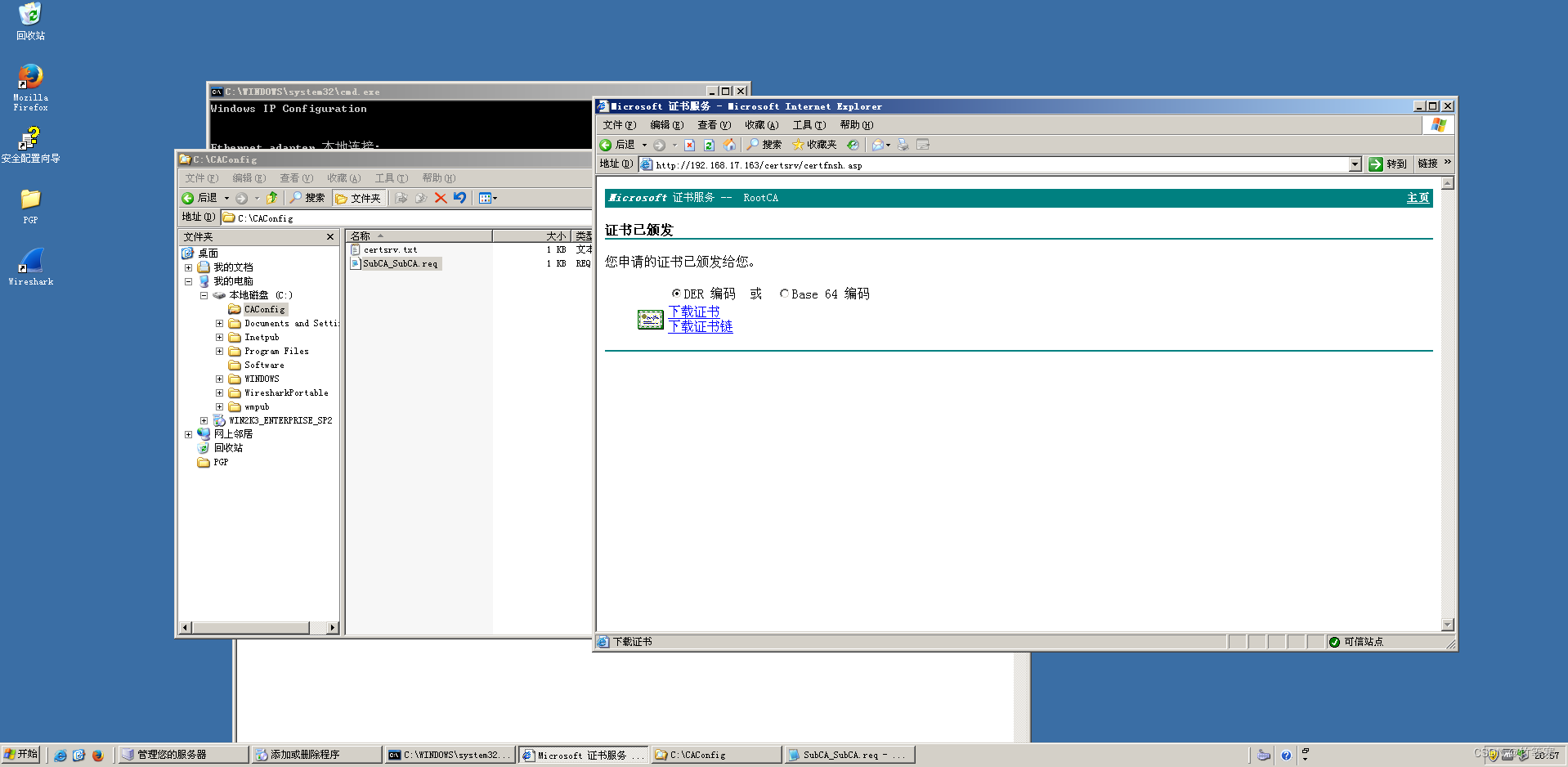

点击保存申请证书,然后进去后这里你选择怎么下载都行,按照你自己需求,安装的过程没有区别

-

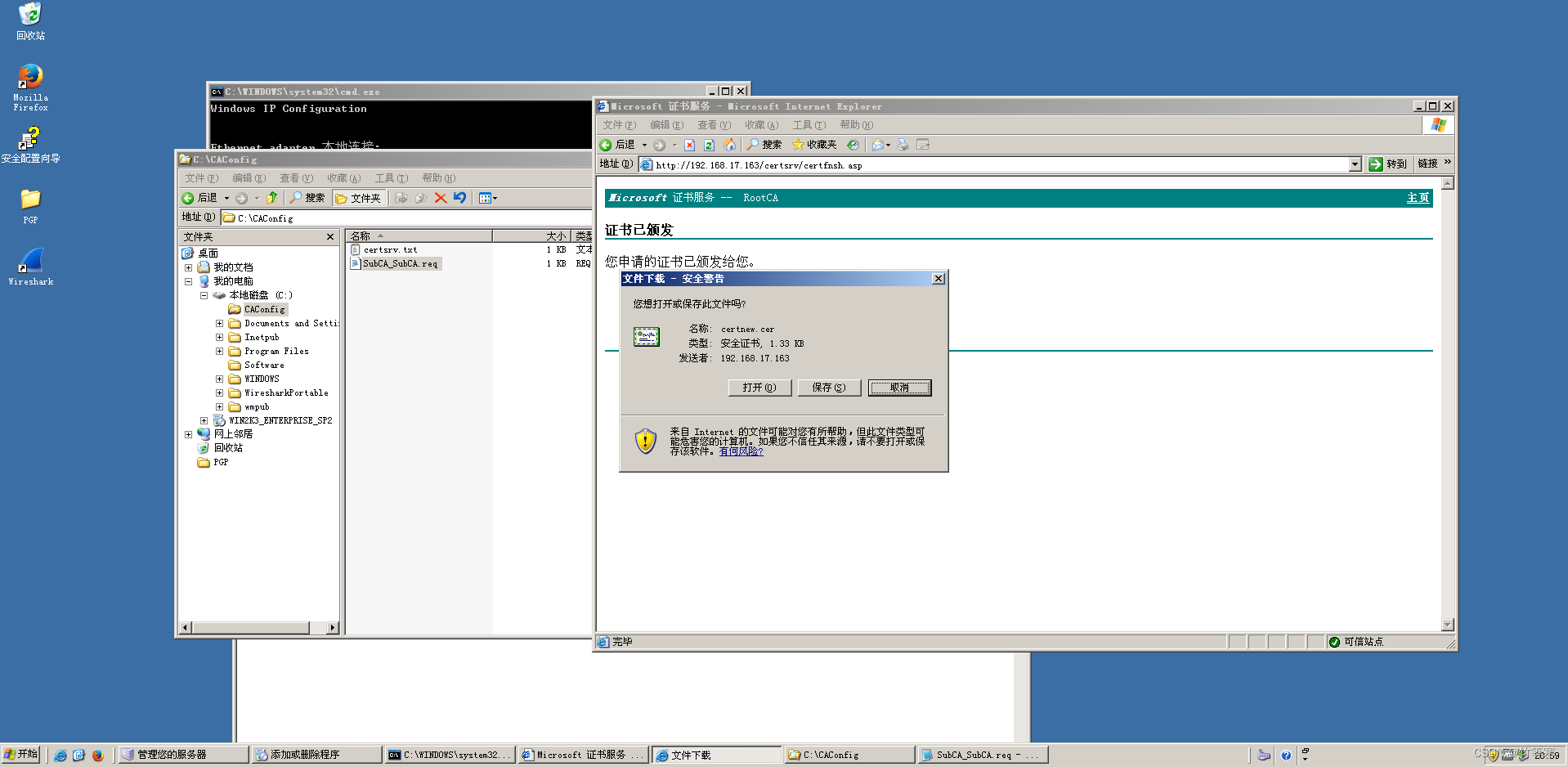

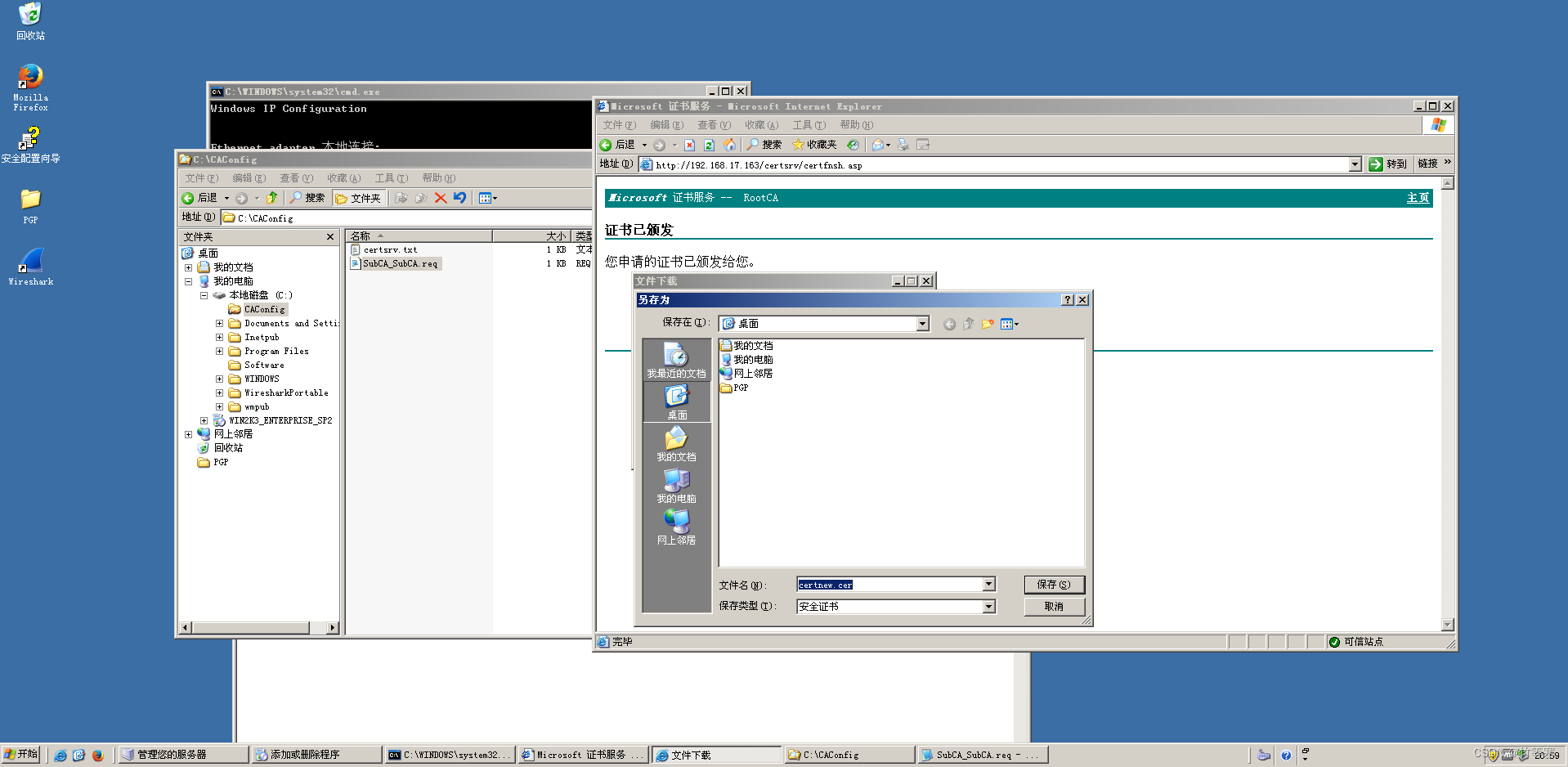

点击下载保存

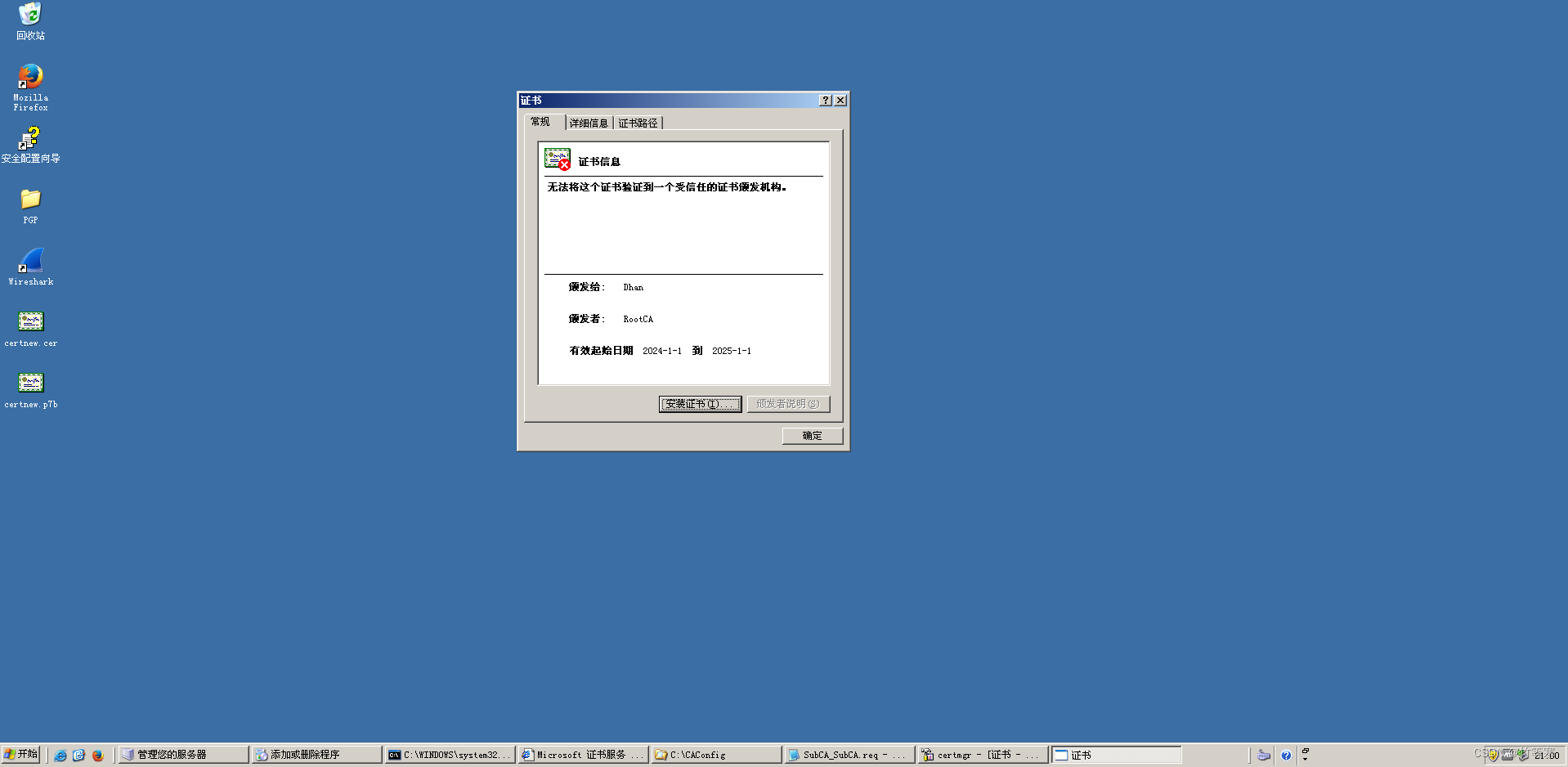

- 假设你使用的是证书文件,那你下载保存的那个文件双击开后就是长这样

- 假设你使用的是证书文件,那你下载保存的那个文件双击开后就是长这样

-

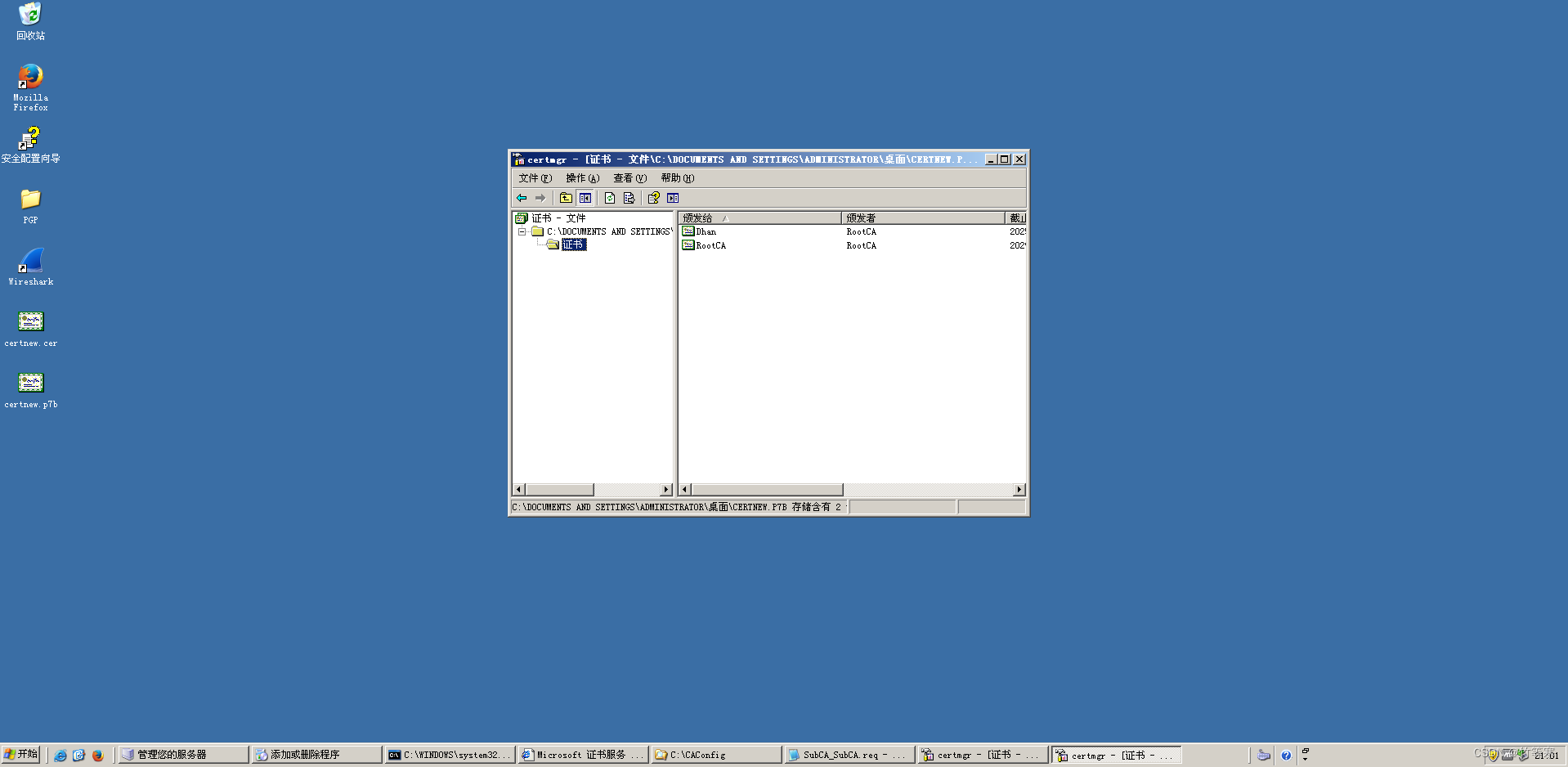

如果你下载的是证书链,双击那个下载下来的文件后是长这样的

-

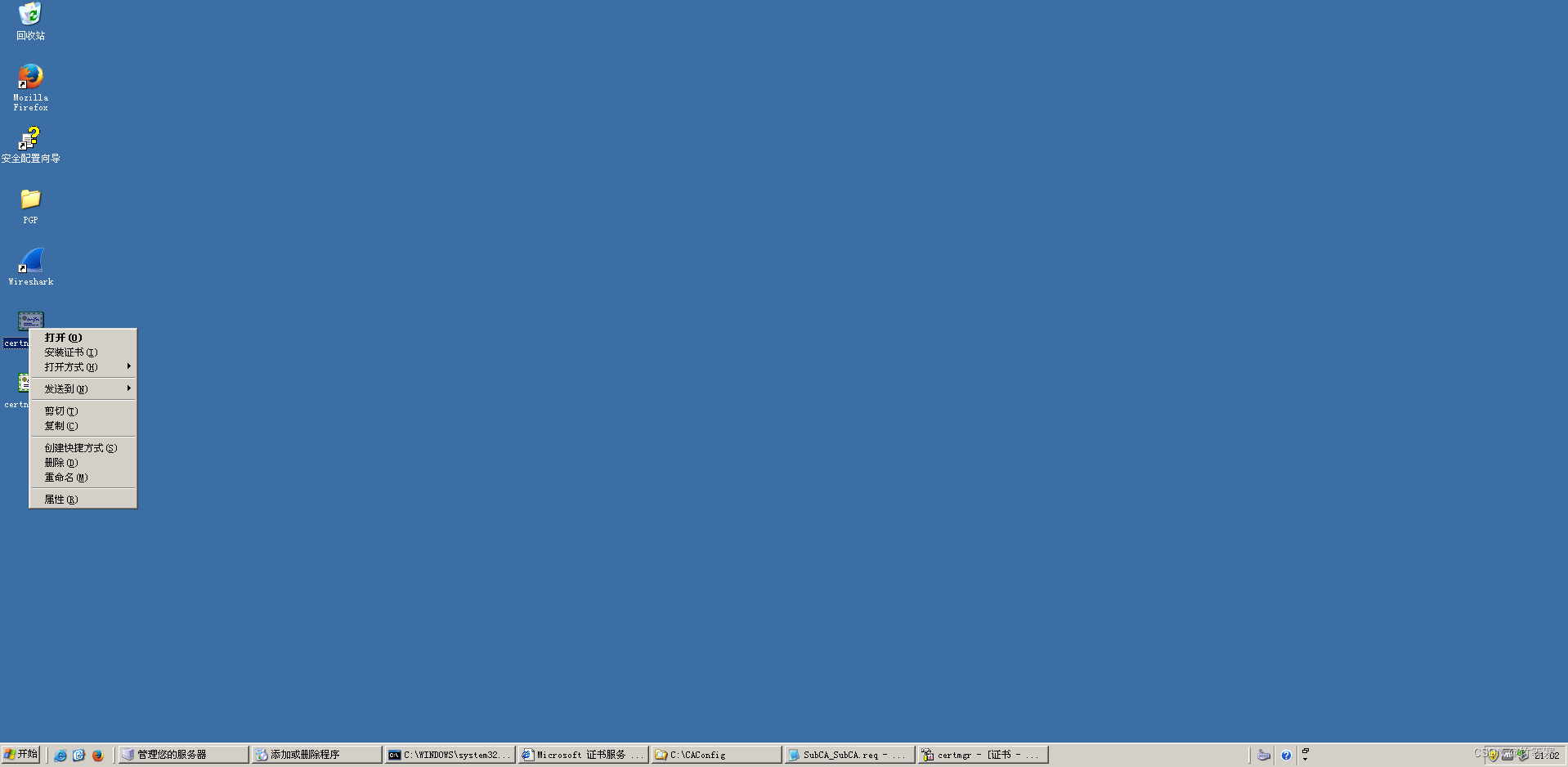

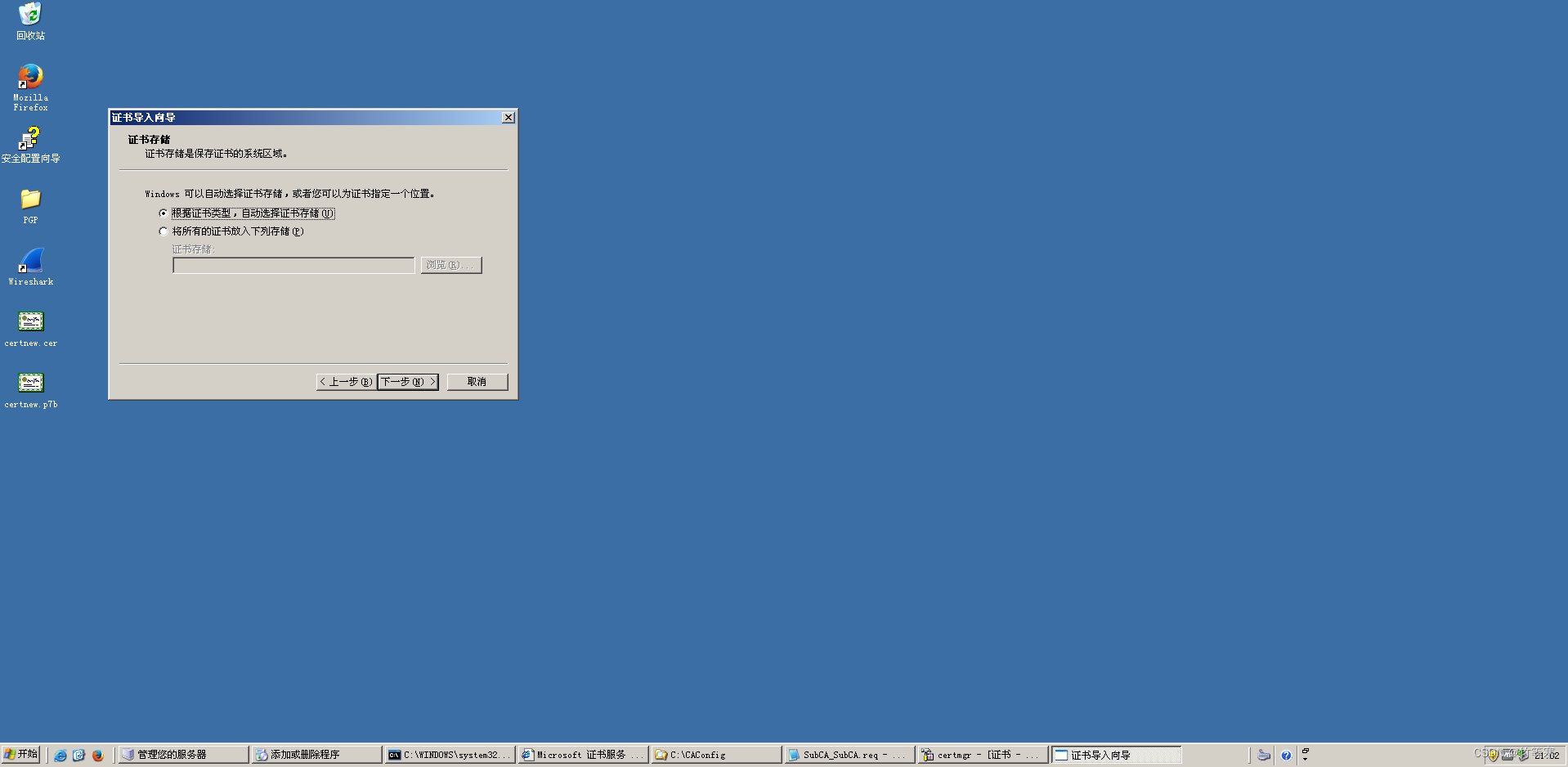

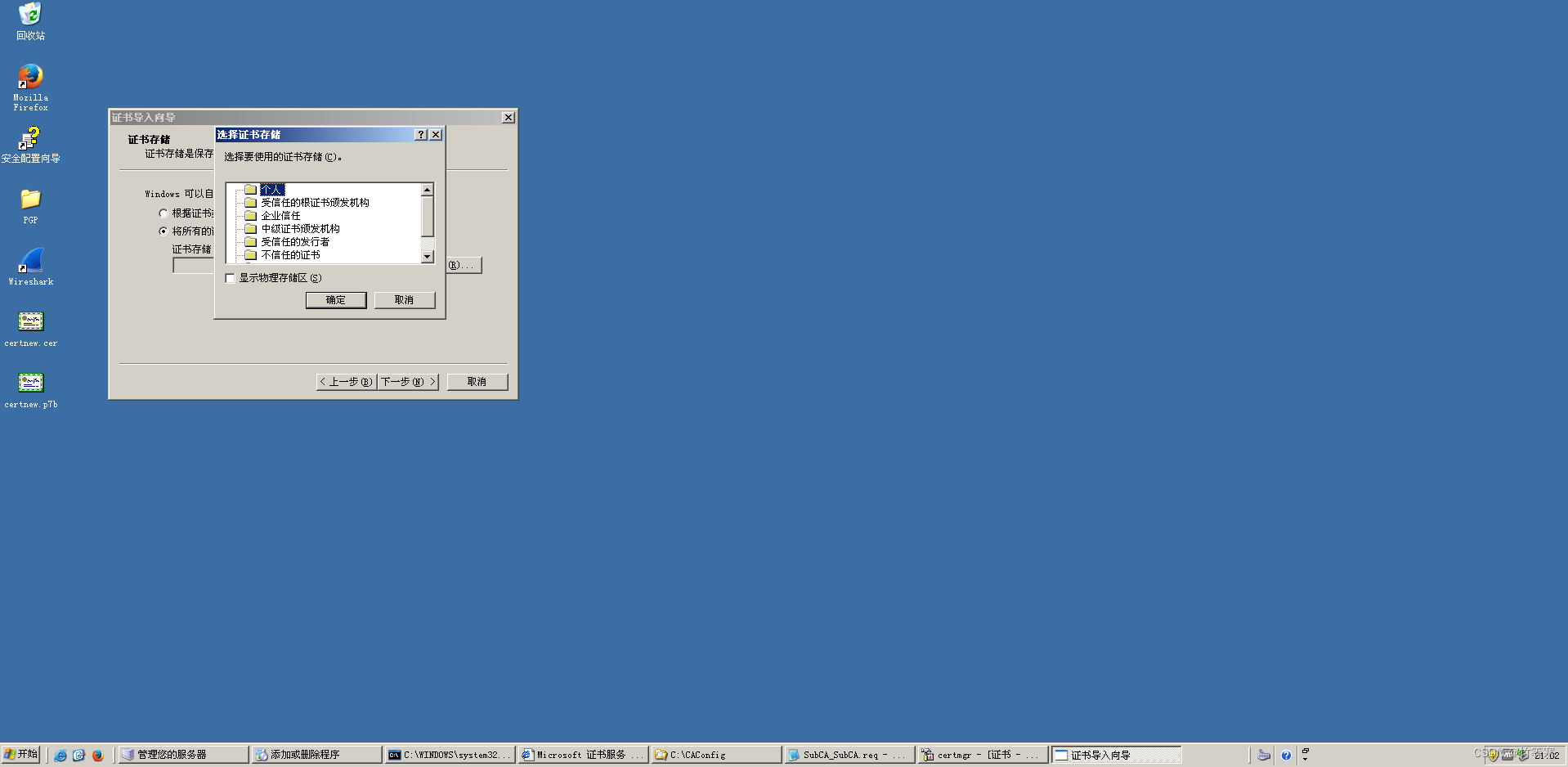

安装证书方式,这里随便安装一个刚刚下载的证书(类型),我们右键安装证书

-

可以选择自己安装的证书的存储位置(最好是指定,方便分类)

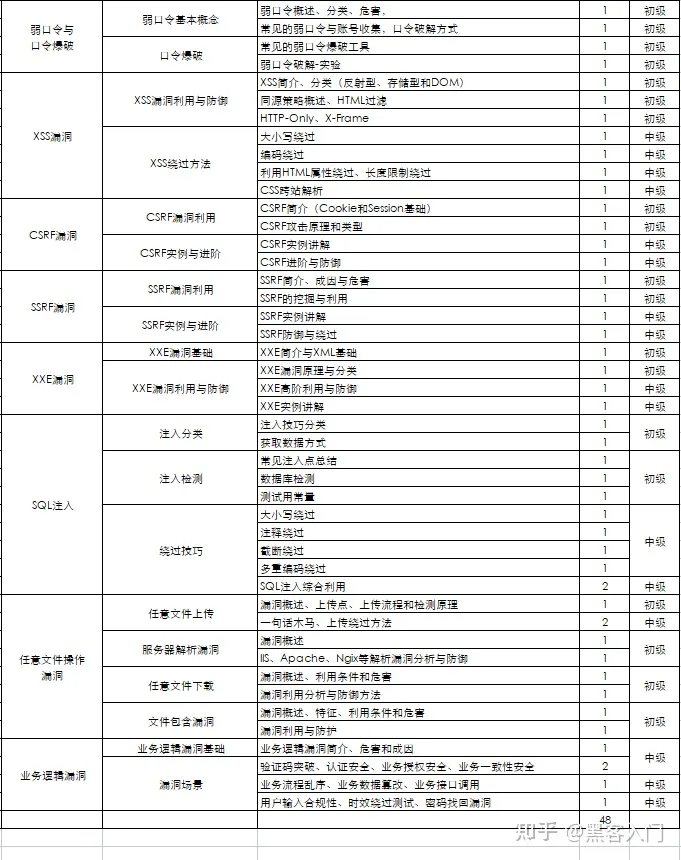

如何自学黑客&网络安全

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

8、超级黑客

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!