热门标签

热门文章

- 1企业—Docker容器之docker安全_mem限额

- 2ERROR: Could not find a version that satisfies the requirement pytest-runner (from versions: none)

- 3Android 修改home下的文件夹名称为英文_手机文件怎么改英文路径格式

- 4自然语言处理(NLP)——前馈网络_前馈神经网络在语言加工中的应用

- 5关闭和修改SpringBoot启动Logo_springboot启动只显示logo

- 6金仓数据库KingbaseES PIPELINE子句详解_kingbase 管道函数

- 7AIGC专题:Sora展示文生视频能力惊艳,重视内容生产工具层革新

- 8使用又拍云让网站实现https访问_又拍云访问例子

- 9Taro和uniapp的区别?_taro和uniapp对比

- 10Mac系统下PHP7.2和Yaf框架安装_设置yaf 环境变量

当前位置: article > 正文

Tomcat远程代码执行漏洞(CVE-2017-12615)加固指南_tomcat7.0.81什么时候发布的

作者:一键难忘520 | 2024-06-21 00:25:56

赞

踩

tomcat7.0.81什么时候发布的

- 漏洞信息

| 序号 | 漏洞类型 | 风险等级 | 漏洞主机( 操作系统及版本) |

| 1 | Tomcat远程代码执行漏洞(CVE-2017-12615) | 高 | Tomcat7.0.0-Tomcat7.0.81 |

漏洞详细

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,其中就有Tomcat远程代码执行漏洞,当存在漏洞的Tomcat运行在Windwos主机上,且启用了HTTP PUT请求方法,攻击者就可以通过构造的攻击请求向服务器上传包含任意代码的JSP文件,造成任意代码执行,危害十分严重。

影响版本:

受影响的版本:Tomcat 7.0.0-7.0.81

不受影响的版本:Tomcat 8.x ,Tomcat 9.x

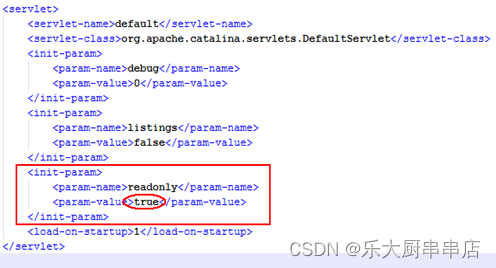

在Tomcat安装目录下的conf文件夹下的配置文件web.xml中的org.apache.catalina.servlets.DefaultServlet方法下如果该方法有如下代码,即表示Tomcat已开启PUT方法,默认情况下HTTP PUT方法是不开启的。

加固方案

a.禁用HTTP PUT方法:

b.升级Tomcat版本到Tomcat8或Tomcat9

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/一键难忘520/article/detail/741383

推荐阅读

相关标签