热门标签

热门文章

- 1【题解】第八届蓝桥杯(国赛)·瓷砖样式·C/C++·DFS(中转点)_c++瓷砖问题

- 2Blueprint教程_pcb blueprint

- 3【FPGA】使用Verilog编程通过ModelSim实现2FSK调制解调仿真③(信号调制仿真)_fsk解调 verilog

- 4android文件存储的几种方式,Android本地存储的几种方式

- 5【头歌-Python】Python第五章作业(初级)_头歌-python】python第五章作业(初级)

- 6Linux dmesg命令教程:深入理解内核消息(附案例详解和注意事项)_dmesg 最重要的信息

- 7maven下载、配置、使用方法(mac)_mac下载maven

- 8git下载,切换,合并,删除分支_切换分支并下载

- 9基于PyTorch的线性回归的简洁实现_pytorch线性回归代码

- 10IIR数字滤波器简介与实现

当前位置: article > 正文

Apache Shiro (Shiro-550)(cve_2016_4437)远程代码执行 - 漏洞复现_apache.shiro.cookie.rememberme.remote.code.executi

作者:不正经 | 2024-05-14 22:08:59

赞

踩

apache.shiro.cookie.rememberme.remote.code.executio

0x00 漏洞原理

Apache Shiro框架提供了记住密码的功能(RememberMe),用户登录成功后会生成经过加密并编码的cookie。在服务端对rememberMe的cookie值,

先base64解码然后AES解密再反序列化,就导致了反序列化RCE漏洞。

0x01 漏洞环境搭建

用vulhub 部署

不会的可以看这里,漏洞复现环境集锦-Vulhub - 小菜鸟当黑客 - 博客园

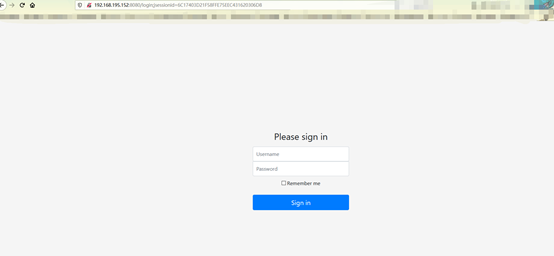

部署好之后

虚拟机ip+端口

0x02 利用方法

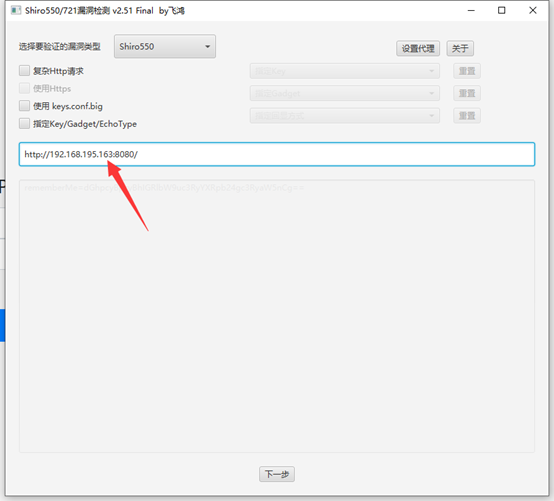

飞鸿表哥的,哈哈哈,底下是下载连接,喜欢的点一手

https://github.com/feihong-cs/ShiroExploit-Deprecated/releases/tag/v2.51

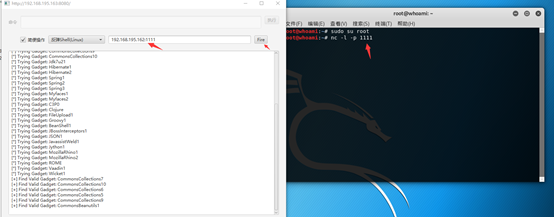

添加完事ip+端口直接下一步,

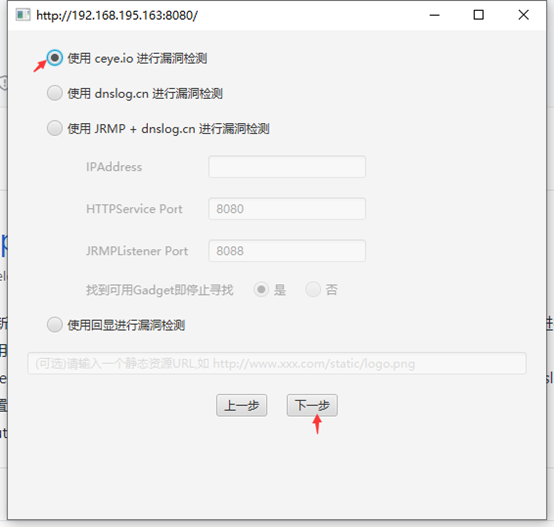

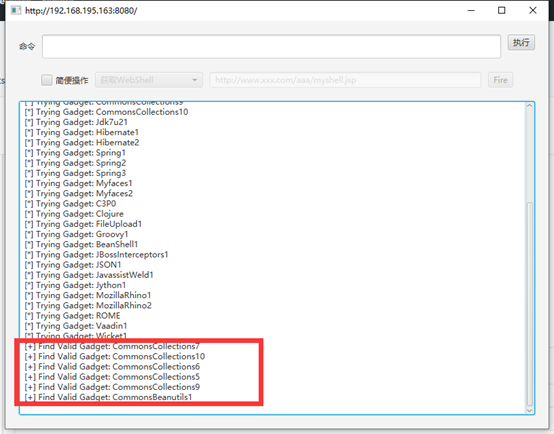

这里已经是证明存在shiro550这个漏洞了

接下来我们弹shell

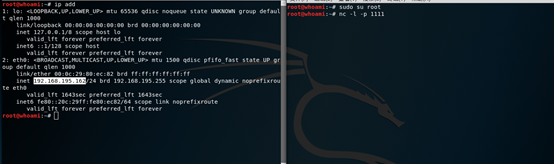

直接上kali

用nc

工具上直接添加kali机ip。以及nc监听的端口,就可以

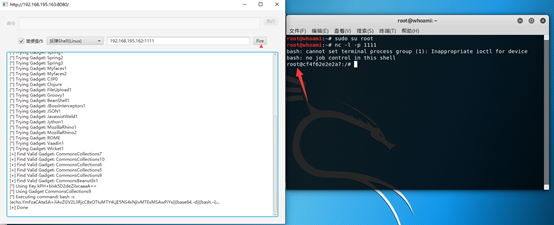

监听好之后点击file

再来看,我们的shell已经是弹出来了,此次教程已经完结。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/不正经/article/detail/570282

推荐阅读

相关标签