- 1Java中常用的垃圾回收器_java默认垃圾回收器是什么

- 2C++17可变参数模板与折叠表达式_c++17 可变参数

- 3windows 安装docker使用教程_dockerwindows下安装使用

- 4windows10安装配置RabbitMQ服务+端口心跳修改(超详细)_rabbitmq端口配置

- 5码住!10款免费又好用的开源低代码开发平台_免费开源代码网站

- 6Android 10(Q) 以上普通 APP 隐藏应用图标问题探究及解决方案_android 不显示图标

- 7LeetCode 654.最大二叉树

- 8【Spring Boot】Spring Boot 的常用注解

- 9【毕业设计/课程设计】基于Springboot的在线订餐系统设计与实现(源码+文章) Java | JSP | MVC | Web_在线订餐系统毕业设计

- 10Spark大数据分析与实战课后习题参考答案_spark大数据分析与实战课后答案

终端不能联网_10万终端设备被入侵,损失惨重!湖北省首例入侵物联网系统案技术解析...

赞

踩

近几年全球物联网产业发展迅猛,规模极速壮大,根据IDC数据,2018年全球物联网连接数(包括蜂窝及非蜂窝)达到115亿,预测2020年将接近300亿。同时我国已将物联网列为国家重点发展的战略性新兴产业。预计到2022年物联网市场规模将达到7.2万亿。然而伴随着物联网产业的高速发展,物联网攻击事件频发:隐私泄露、非法入侵、局部网络破坏等,加之黑客和黑产从业者的攻击技术和手段在快速的更新迭代,一旦我们的防御能力不能与之相匹敌,出现“道高一尺魔高一丈”的技术代差,那么“人为刀俎我为鱼肉”的悲剧将不可避免的发生。

据澎湃新闻报道,湖北省公安厅网络安全保卫总队通报了“武汉网警破获湖北省首例入侵物联网系统案”,武汉一物联网科技有限公司的多台物联网终端设备出现故障:自助洗衣机、自助充电桩、自助吹风机、按摩椅、摇摇车、抓娃娃机等均脱网无法正常运行。经统计,共100余台设备被恶意升级无法使用、10万台设备离线,造成了重大经济损失。

攻击场景分析

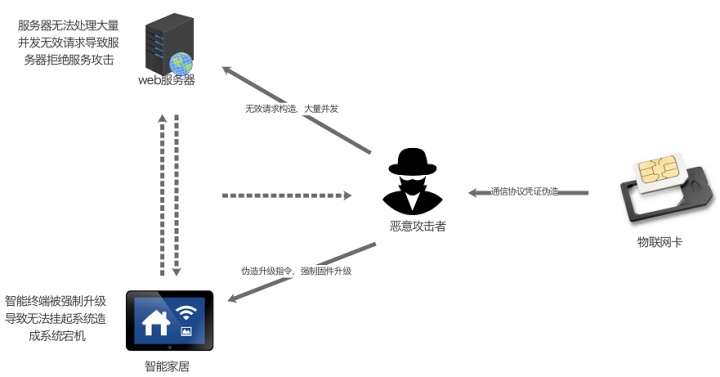

案例中物联网科技公司的网络架构为典型的“云管端”架构,该公司通过云端服务器对智能终端进行工作管控。而案例中恶意攻击者从物联网卡入手,通过对通信协议的凭证伪造分别对web服务器和智能家居终端发起了黑客攻击,最终导致服务器拒绝服务,终端设备被强制下线,同时公司内部的智能家居终端设备也遭受一定程度上的宕机。参考如下黑客攻击场景示意图:

通过对案件复盘分析,几维安全团队模拟还原了黑客的攻击场景及步骤:

(1)通信管道:通信协议凭证伪造,辐射web服务器和智能家居终端设备

每一个物联网终端设备都会有一个物联网卡,通过物联网卡,可以和云端进行正常的“交流”,物联网卡保留了服务器通信协议相关信息(包含服务器地址,传输协议等)。通过分析公司带走的核心源码,可以伪造一个设备传输协议的身份凭证(服务端凭证和智能终端凭证),然后模拟出一个虚拟的终端设备,利用伪造的终端协议凭证就可以向服务器上送“正常请求”,服务器接受“正常请求”并执行相关处理,此时伪造的终端就和服务器达成共识,进行正常的信息交互。同理,也可以模拟一个服务器向智能终端下发指令,智能终端接收到指令并执行。

(2)智能终端:伪造下发强制固件升级指令,破坏原有系统生态环境,导致系统宕机

一般嵌入式设备运行的都是Linux系统,根据Linux系统的特点,init.h会控制启动的程序和流程。通过init.h挂在系统程序运行,一旦系统文件损坏或者不存在,启动失败,就会导致系统宕机。攻击者也是利用智能硬件这个安全风险,把带走的公司硬件产品的核心源码,也就是业内常说的“固件”,通过分析固件的更新升级业务,发现固件升级功能可以通过服务端触发升级,通过伪造的服务器协议凭证,向智能终端下发无法运行的固件内容进行“更新升级”,设备系统无法识别固件进行系统启动,最终导致设备脱网无法正常运行。

(3)服务器端:大量无效请求并发,服务器无法处理,导致拒绝服务攻击

服务器运算能力、处理能力有限,大量并发会导致服务器直接崩溃重启,攻击者曾在被攻击公司就职,深入了解被攻击公司服务器请求处理的最大吞吐量,通过客户/服务器技术,利用主控程序按照每秒3至4千条的的流量向服务发起无效请求,服务器无法在1秒内处理超出吞吐量的无效请求,正常设备的请求根据“先进先处理”原则,进行请求处理排队,超过一定时间,请求即为请求超时,无效请求让服务器处理分身乏术,有效请求又迟迟得不到响应,最终导致服务器拒绝服务,与之相连的数10万台设备也下线。

物联网安全防护体系的构建与探索

几维安全团队通过对物联网技术实现原理进行分析,物联网安全风险主要涉及设备安全、通信网络安全、应用安全、数据安全等内容。以应用安全为例,移动端应用作为访问云端服务和使用物联网终端设备的入口,面临如应用逆向分析,动态注入,数据泄露等风险,造成设备劫持,个人信息等业务安全问题。

基于不同环节安全风险、形成原理及安全加固需求分析研究,几维安全通过物联网云管端联合动态防御,基于KiwiVM对终端的高强度防护,对不可控的终端和管道进行安全防护方案设计,构建物联网安全防护体系。从技术产品角度研发了覆盖不同关键环节的安全加固技术产品和整体解决方案;从实施角度构建了事前检测加固、事中监测响应、事后审计优化闭环安全防护体系;从服务角度部署了云端、web端、API接口、本地部署、离线工具和Xcode插件等多样化交付/部署模式,和多渠道技术服务实现线上线下联动全方位支撑。

企业物联网安全防护建议

源代码是互联网公司的核心资产,因此应从企业管理层面做好源码保护工作,针对案例中的情况,几维安全专家建议如下:

- 公司严格要求员工遵守网络安全守则,禁止从设备读取任意数据;

- 应及时终止离岗员工的所有访问权限,取回各种工具,源码等以及公司提供的软硬件设备;

- 应办理严格的调离手续,并承诺调离后的保密义务后方可离开。

在完善企业管理方面的基础上,还需要在安全技术方面进行加强:

- 引入国家网络安全标准,严格按照标准从物理和环境安全、网络和通信安全、设备和计算安全、应用和数据安全来要求,对智能设备,APP终端可能存在的安全风险进行发现和修复。

- 尽可能对系统加载最新补丁,并采取有效的合规性配置,降低漏洞利用风险;

- 采取合适的安全域划分,配置防火墙、入侵检测和防范系统,减缓攻击。

- 采用分布式组网、负载均衡、提升系统容量等可靠性措施,增强总体服务能力