热门标签

热门文章

- 1奖金711万!这位“山东宝妈”破解美国运算100万年才可能解开的密码!

- 2Unity Sprite Packer 问题集合_sprites can not be generated from textures with np

- 3程序员该如何确定任务(项目)的排期?_计算机做一个项目具体的排期该怎么样

- 4【初阶数据结构篇】顺序表的实现(赋源码)

- 5exe打包工具,封装exe安装程序--Inno Setup_磁盘跨越必须启用

- 6基于SpringBoot+Vue的游戏分享网站(带1w+文档)

- 730岁还在技术路上前进,软件测试是不是被严重低估了?

- 8C++11 auto关键字详解

- 9支持图片识别语音输入的LobeChat保姆级本地部署流程

- 10【JS逆向补环境】最新mtgsig参数分析与算法还原

当前位置: article > 正文

第2课,隐私计算开源助力数据要素流通

作者:人工智能uu | 2024-07-28 20:47:54

赞

踩

第2课,隐私计算开源助力数据要素流通

隐私计算开源助力数据要素流通

数据要素流转与数据内外循环

内循环:数据持有方在自己的运维管控域内对自己的数据使用和安全拥有全

外循环:数据要素离开了持有方管控域,在使用方运维域,持有方依然拥有管控需求和责任

数据流转链路主要包括:采集、存储、加工、使用、提供、传输

数据提供方收益

- 新增长点

- 资产入表

- 数据资本化

数据使用方收益

- 业务提效

- 运营降本

- 扩大营收

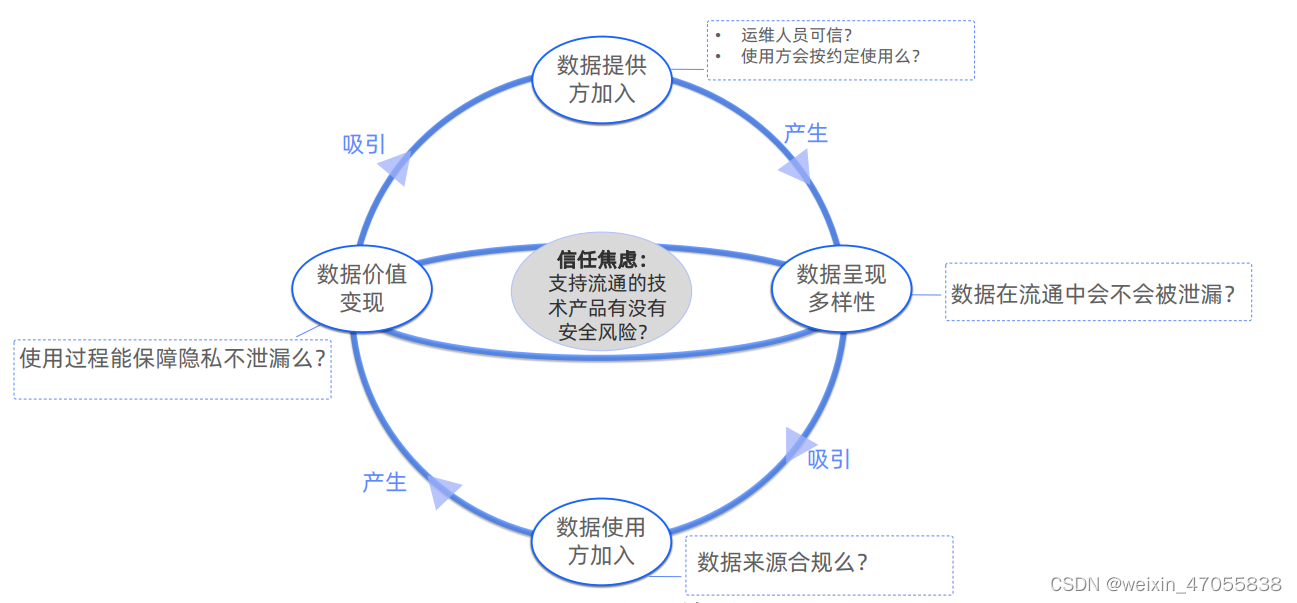

数据外循环中的信任焦虑

信任焦虑背后的代表性案例

不可信内部人员

内鬼门:2023年,美国科技公司Ubiquiti在2021年1月曝出数据泄露事件,“攻击者”在随后的“谈判”中试图向该企业勒索近200万美元(50比特币)赎金以换回被盗数据。随着深入调查发现,该公司员工Sharp才是事后背后的始作俑者

不按约定使用

Facebook剑桥分析数据门:英国剑桥分析公司获取海量Facebook用户数据,未经用户同意的情况下将这些数据用于政治广告分析,以支持2016年唐纳德·特朗普的总统竞选。

- 案发后,扎克伯格表示2014年Facebook平台就已经不再允许第三方应用获取用户好友的数据,并于2015年要求相关公司删除数据并提交了证明。但Facebook没有(也难以)去确认这些个人数据真的已经被删除

- 2019年7月,美国联邦贸易委员会宣布Facebook因违反隐私规定,需缴纳50亿美元的罚款

用户隐私泄漏

美国网络影视公司Netflix:举办了一个预测算法的比赛(NetflixPrize),比赛要求在公开数据上推测用户的电影评分,也做了去标识脱敏处理。但UTAustin研究者关联IMDb互联网电影数据库后识别了其中的用户身份。在2010年,Netflix因为隐私原因宣布停止比赛,并受到九百万美元高额罚款

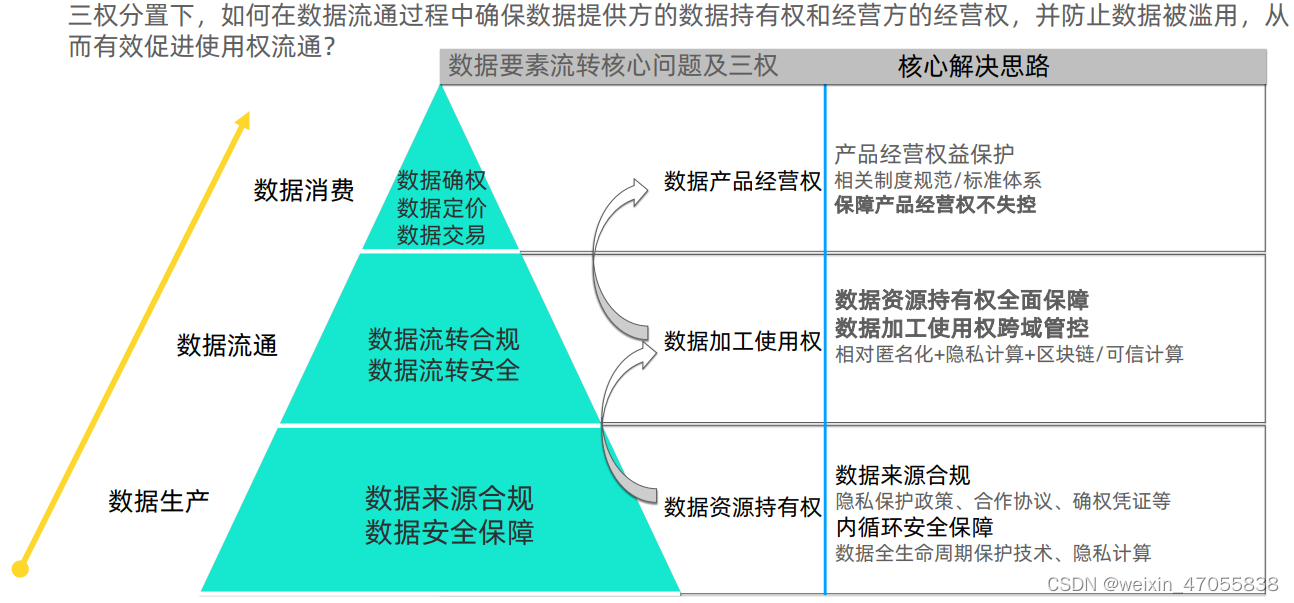

关键问题:数据权属

三权分置下,如何在数据流通过程中确保数据提供方的数据持有权和经营方的经营权,并防止数据被滥用,从而有效促进使用权流通?

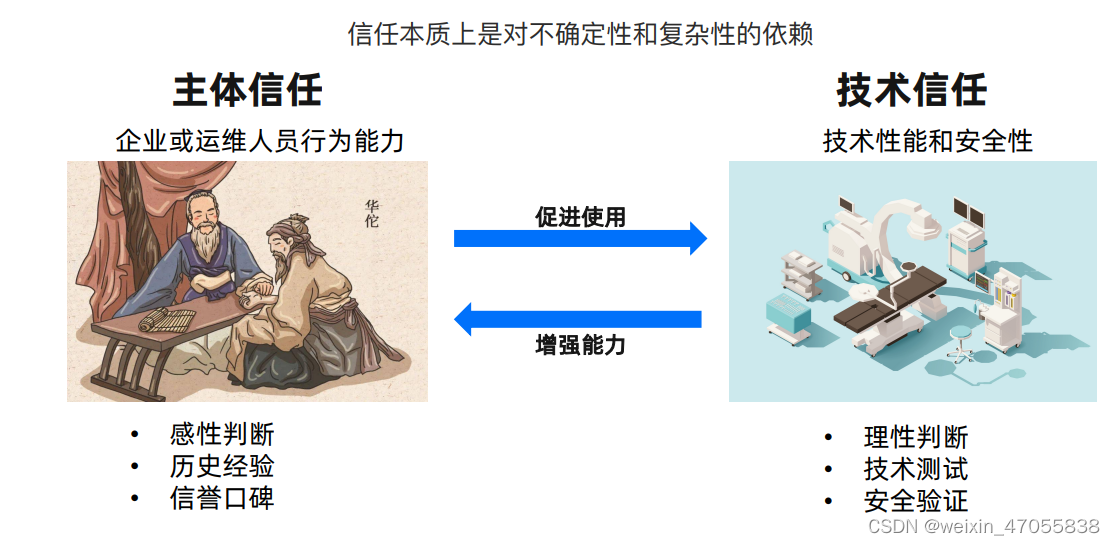

解决方案:从主体信任到技术信任

基于安全可信的技术信任体系是支撑全行业数据要素安全可控流转的基础

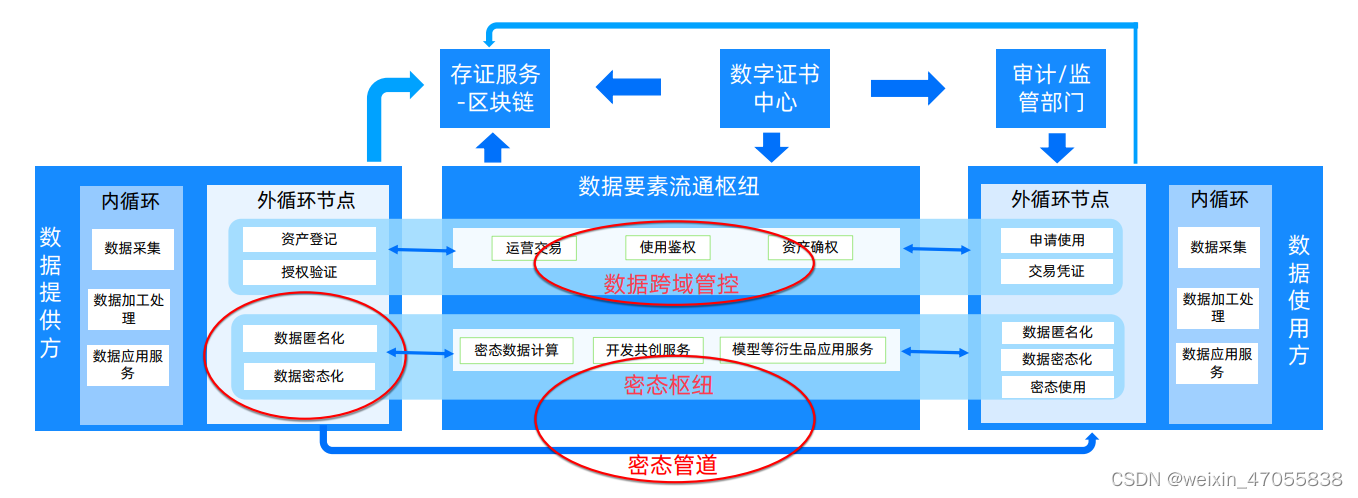

数据要素流通的技术信任体系

- 控制面:以区块链/可信计算为核心支撑技术构建数据使用权跨域管控层

- 数据面:以隐私计算为核心支撑技术构建密态数联网,包括密态枢纽与密态管道

技术信任需要完备的信任链

可信云PaaS:通过技术可信代替人员可信

- 运维权限最小化:只允许预期内的行为可以执行

- 完备的信任链:从信任根、硬件平台、操作系统到应用系统整个链路的可信认证

- 远程验证:能够远程验证云上运行环境,甚至执行环境安全隔离

- 可信安全模块:使用基于硬件的可信安全模块

数据要素流通对隐私计算的期望

隐私计算的内涵在扩大

三个原则:

- 原始数据不出域

- 数据可用不可见

- 数据可算不可识

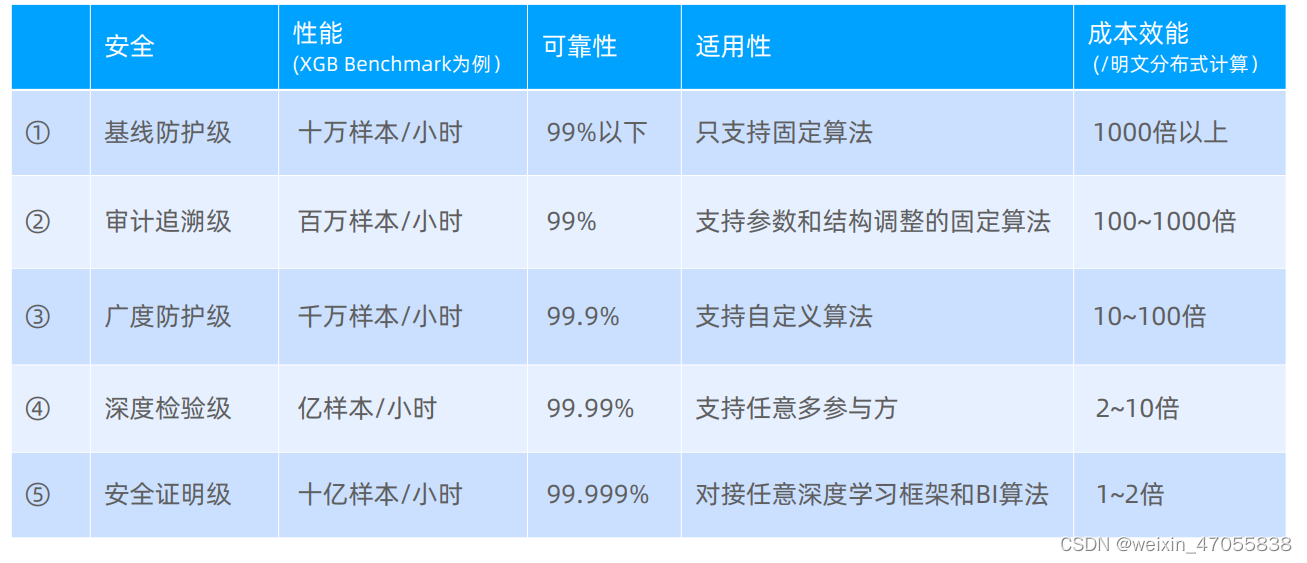

隐私计算产品度量尺度要一致

隐私计算产品需要通用的安全分级和评测方式

隐私计算需要降低接入门槛

- 普惠让更多企业轻松使用隐私计算技术

- 安全让技术产品的安全可信性更透明

- 标准化促进数据要素流转中事实标准的发展

隐私计算开源助力数据要素流通

隐语四大技术优势

- 统一架构,隐语推出了行业首个明密文混合统一技术路线框架,同时支持联邦学习、多方安全计算、可信执行环境、可信密态等多技术路线

- 开放拓展,具备模块化设计、开放的接口、可扩展的数据存储等特点,硬件层/计算层/算法层等均支持开放拓展。灵活易集成,能够快速匹配业务变化及技术发展需求

- 原生应用,隐语首创AI/BI密态编译器支撑了工业级的原生SQL分析、原生AI训练/预测框架等复杂应用,保持用户熟悉的接口同时,引领行业密态计算走向更复杂、更具挑战的场景

- 性能卓越,既能支持业务在早期PoC阶段的快速迭代,也具备PoC验证成功后的大规模生产能力,可支持十亿级求交、千万级建模。其性能已经过金融/医疗/保险/政务等多个行业场景的实战淬炼

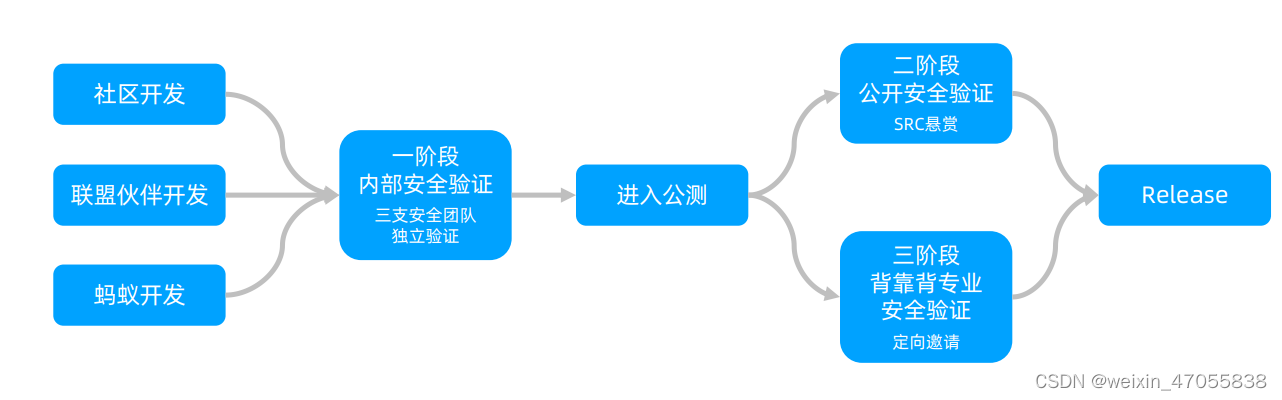

隐语开源经过多轮安全验证

隐语得到多项权威认定和荣誉奖项

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/人工智能uu/article/detail/895738

推荐阅读

相关标签