热门标签

热门文章

- 1Java——网络编程(UDP与TCP通信及实现聊天案例)_基于udp的聊天协议设计与应用(序号10,c类题)

- 2机器学习---决策树算法(CLS、ID3、CART)_cls算法

- 3WebGL 绘制三角形示例

- 4从车辆工程转行程序员两年,我是这么走过来的_汽车结构岗怎么转软件研发岗

- 5MySQL执行计划全面解析

- 6论文阅读:All-In-One Image Restoration for Unknown Corruption_bsd68和bsd400重复吗

- 7最新超详细macOS系统的stable-diffusion部署安装指南,不看错亿!_mac安装stable diffusion

- 8一、Docker部署GitLab(详细步骤)_docker gitlab 重新生成配置

- 9AI产品经理:角色的职责与挑战

- 1092.自注意力和位置编码以及代码实现_位置编码的代码

当前位置: article > 正文

小程序自动化辅助渗透脚本(2024)_小程序hook注入

作者:从前慢现在也慢 | 2024-06-26 17:10:11

赞

踩

小程序hook注入

简介

1.还在一个个反编译小程序吗?

2.还在自己一个个注入hook吗?

3.还在一个个查看找接口、查找泄露吗?

现在有自动化辅助渗透脚本了,自动化辅助反编译、自动化注入hook、自动化查看泄露

注:本工具仅用于学习交流,读者任何行为与作者无关

平台限制:windows

来源:eeeeeeeeee-code/e0e1-wx: 微信小程序辅助渗透-自动化 (github.com)

界面展示

windows 小程序抓包流程

介绍

发现些人还在用 安卓模拟器去搞小程序抓包,这样费时不省力,而且准备的工具e0e1-wx,就是为了配合windows小程序渗透的

所以接下来的优化,准备通过python脚本来抓小程序的http\https流量,直接转发到burp。

环境准备

1.Proxifier 老版中文版 (网上很多)

2.burp

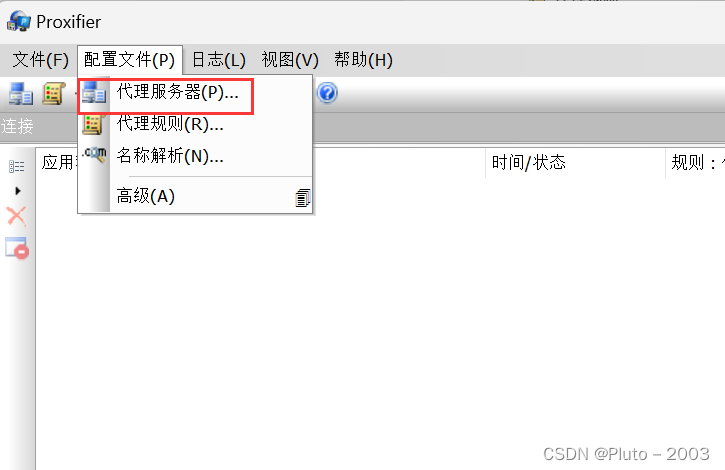

首先打开Proxifier ,寻找代理服务器

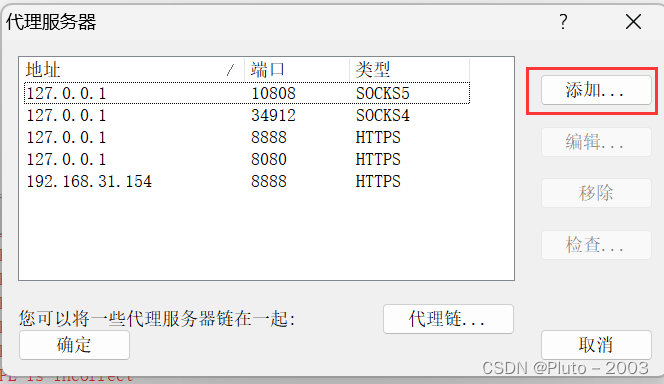

选择添加一个代理,这里就添加自己burp设置的代理就可以了,端口也是burp对应的端口,自己设置

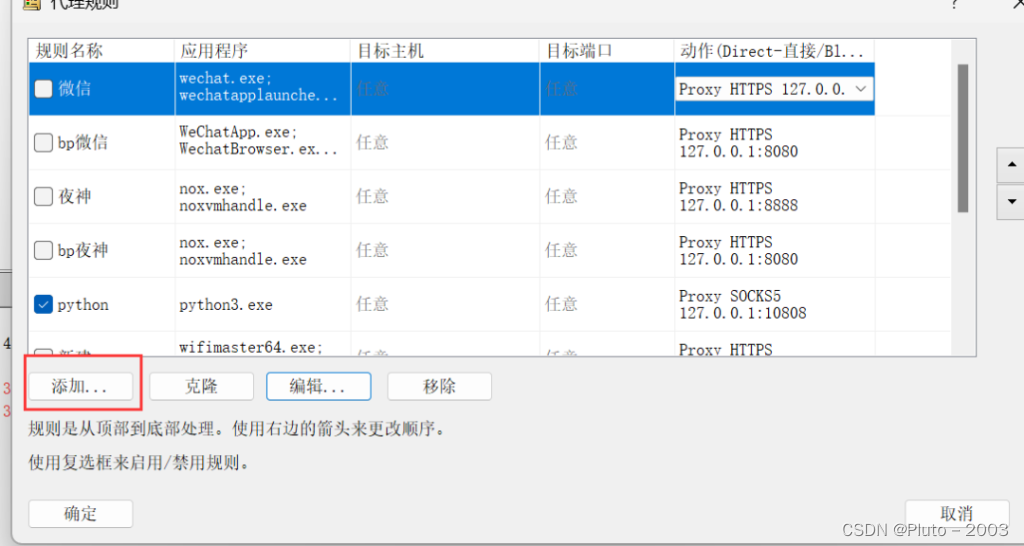

选择代理规则

这里选择添加个代理规则

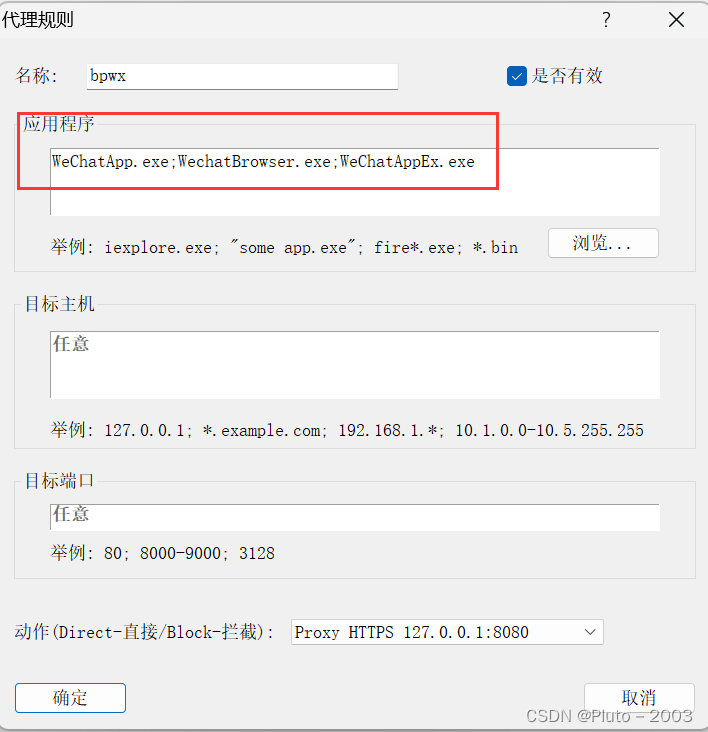

应用程序填写为这些

WeChatApp.exe;WechatBrowser.exe;WeChatAppEx.exe

然后打开你的burp,打开你想要搞的小程序,是可以轻松拦包的,包括https的包

自动化渗透脚本的使用方法

config.yaml文件解释

- tools:

- # 是否开启请求接口

- asyncio_http_tf: False

- # 小程序结果保存的文件名

- proess_file: "proess.xlsx"

- # 不进行拼接的接口的url,不写入该状态码的接口

- not_asyncio_http: ["weixin.qq.com", "www.w3.org", "map.qq.com", "restapi.amap.com"]

- not_asyncio_stats: [404]

- # 最大线程数

- max_workers: 5

-

- wx-tools:

- # 微信位置(必须配置),注意这里必须使用的是单引号

- wx-file: ''

-

- bot:

- # 飞书机器人配置,是否开启飞书提醒

- feishu-tf: False

- api_id: ""

- api_secret: ""

- phone: [""]

config配置

1.配置wx文件夹位置配置

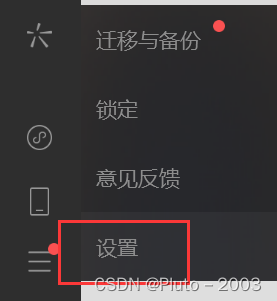

来到设置,查看文件管理对应的文件夹位置

来到WeChatOpenDevTools/Core/WeChatAppEx.exe at main · x0tools/WeChatOpenDevTools · GitHub,查看对应版本的addres

或者到 wx-hook/addres at master · eeeeeeeeee-code/wx-hook · GitHub 查看对应的基址

来到脚本./tools/WeChatAppEx.exe.js文件中,修改addres参数为对应的版本addres

使用方法

- # 不进行hook

- python3 e0e1-wx.py

-

- # 进行hook

- python3 e0e1-wx.py --hook

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/从前慢现在也慢/article/detail/759976

推荐阅读

相关标签