- 1node.js毕业设计教室预约管理小程序(源码+程序+LW+部署)_教室预约系统管理员流程图

- 2##以太网与VLAN配置_以太网组建与vlan配置

- 3大模型系列:OpenAI使用技巧_如何使用tiktoken计算标记数_openai提供了一个名为tiktoken的python库,怎么调用

- 4实践教程|使用Stable Diffusion图像修复来生成自己的目标检测数据集

- 5基于STM32HAL库的ADC采样滤波程序_stm32f4 hal库 adc

- 6AI识别(Springboot+AI)一_spring ai

- 7GCN学习 DROPEDGE: TOWARDS DEEP GRAPH CONVOLUTIONAL NETWORKS ON NODE CLASSIFICATION

- 8YOLOV8解读及推理代码_yolov5改进成yolov8 推理

- 9Entity Framework Core系列教程-1_entityconfigl里面 map

- 10编程语言发展简史_编程语言的发展历史

Ubuntu 20.4 部署Openvpn_enter new ca key passphrase

赞

踩

Ubuntu 20.4 部署Openvpn

- 系统换源

将/etc/apt/sources.list文件中 Ubuntu 默认的源地址http://archive.ubuntu.com/ 替换

http://mirrors.ustc.edu.cn/即可。

- 更新源软件

sudo apt-get update

sudo apt upgrade

- 1

- 2

- 安装openvpn 证书加密

sudo apt install openvpn easy-rsa

- 1

- 我们开始密钥生成

切换root 用户 进入/etc/openvpn/

sudo su root

cd /etc/openvpn/easyrsa

- 1

- 2

创建证书

#1、初始化,在当前目录创建PKI目录,用于存储整数

./easyrsa init-pki

- 1

#2、创建根证书,会提示设置密码,用于ca对之后生成的server和client证书签名时使用,其他提示内容直接回车即可

./easyrsa build-ca

- 1

Enter New CA Key Passphrase: #注意密码不能太短,我这边设置的是123456

Re-Enter New CA Key Passphrase: #再输一遍

- 1

- 2

./easyrsa gen-req server nopass #3、创建server端证书和私钥文件,nopass表示不加密私钥文件,提示内容直接回车即可

- 1

./easyrsa sign server server #4、给server端证书签名,提示内容需要输入yes和创建ca根证书时候的密码

- 1

./easyrsa gen-dh #5、创建Diffie-Hellman文件,密钥交换时的Diffie-Hellman算法

- 1

./easyrsa gen-req client nopass #6、创建client端的证书和私钥文件,nopass表示不加密私钥文件,提示内容直接回车即可

- 1

./easyrsa sign client client #7、给client端证书前面,提示内容输入yes和创建ca根证书时候的密码

- 1

tree #检查是否有ca根证书、客户端服务端证书、客户端服务端私钥

- 1

.

├── easyrsa #管理命令

├── openssl-easyrsa.cnf

├── pki

│ ├── ca.crt #ca根证书,服务端与客户端都需要用

│ ├── certs_by_serial

│ │ ├── 633C217979C7B5F1D0A9ECA971006F96.pem

│ │ └── 857F9B2E3F6C3D35934672212343B42D.pem

│ ├── dh.pem #认证算法 服务端

│ ├── index.txt

│ ├── index.txt.attr

│ ├── index.txt.attr.old

│ ├── index.txt.old

│ ├── issued

│ │ ├── client.crt #客户端证书

│ │ └── server.crt #服务端证书

│ ├── openssl-easyrsa.cnf

│ ├── private

│ │ ├── ca.key

│ │ ├── client.key #客户端私钥

│ │ └── server.key #服务端私钥

…

修改openvpn配置文件

cd /etc/openvpn

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf

vim server.conf

- 1

- 2

- 3

listen on? (optional)

local 192.168.0.139 #监听地址

ca ./keys/ca.crt #ca证书路径

cert ./keys/issued/server.crt #服务端证书路径

key ./keys/private/server.key # 服务端密钥路径

dh ./keys/dh.pem #交换密钥

tls-auth ./ta.key #防止恶意连接证书

push “route 192.168.188.0 255.255.255.0” #发布路由

max-clients 100 #多设备登陆数

配置防止恶意连接证书

openvpn --genkey --secret ta.key

- 1

启动openvpn

openvpn --daemon --config server.conf

- 1

修改openvpn客户端配置文件

cd /etc/openvpn/client

cp cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf

vim client.conf

- 1

- 2

- 3

remote 192.168.0.139 1194 #服务器地址端口

复制 easyrsa/pki/ ca.crt client.crt client.key 到client 文件夹中

cd /etc/openvpn/client ./

cp easyrsa/pki/ca.crt ./

cp easyrsa/pki/issued/client.crt ./

cp easyrsa/pki/private/client.key ./

- 1

- 2

- 3

- 4

配置系统转发

vim /etc/sysctl.conf

- 1

net.ipv4.ip_forward=1

然后使新配置生效:

sudo sysctl -p

配置防火墙nat转发

vim /etc/default/ufw

- 1

DEFAULT_FORWARD_POLICY=“ACCEPT” #该值设为ACCEPT

vim /etc/ufw/before.rules

- 1

# 注意默认规则内容都包含在 *filter…COMMIT 内

# 添加如下内容时注意

# *nat…COMMIT 不能放在 *filter…COMMIT 内

# 172.17.0.0/16是私网网段

# eth0 出接口网卡

*nat

:PREROUTING - [0:0]

:POSTROUTING - [0:0]

-A POSTROUTING -s 172.17.0.0/16 -o eth0 -j MASQUERADE

COMMIT

- 1

- 2

- 3

- 4

- 5

开放端口

ufw allow 1194

ufw allow 22

ufw enable

reboot

- 1

- 2

- 3

- 4

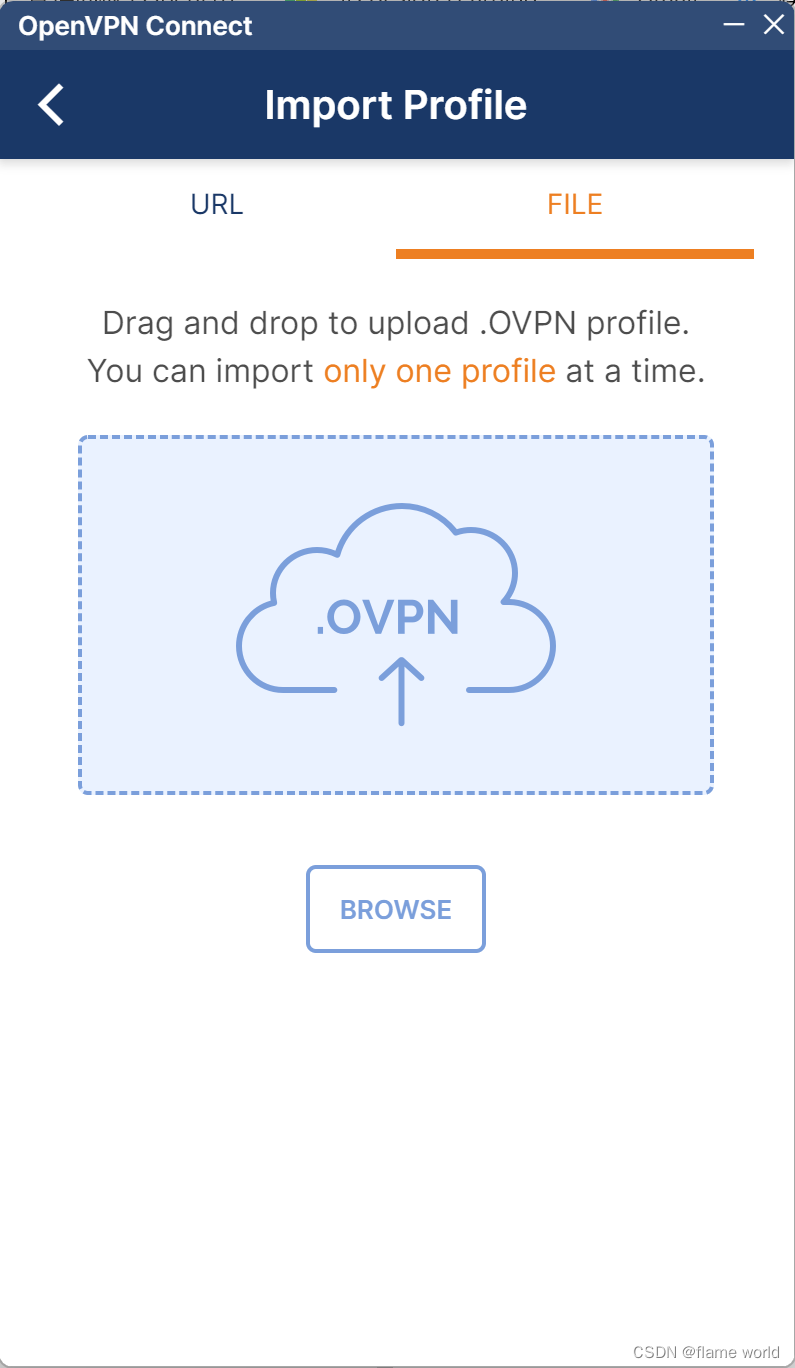

下载client文件夹

将client.conf 改为client.ovpn 导入客户端软件即可

参考文档

https://www.ilanni.com/?p=9847

https://blog.csdn.net/qq_37510195/article/details/130777785

https://www.cnblogs.com/saopanda/p/10906421.html