- 1爬虫之如何爬取海量的图片_图集中图片url不变怎么爬取

- 2字节、京东等大厂年薪50w的测试都什么水平?_京东程序员 年薪50万

- 3BERT,XLNET分词方法bpe,unigram等介绍

- 4vue大屏展示代码

- 5计算机二级Python操作题练习(第五套)_# 以下代码为提示框架 # 请在...处使用一行或多行代码替换 # 请在______处使用一

- 6Java实现学生信息管理系统:从Excel中提取数据的实用方法_学生信息管理系统 excel

- 72020年下半年软考中级——软件设计师考试总结感想(已过!!!)_软件设计师考试心得

- 8面了个腾讯30k+出来的,他让我见识到什么是基础的天花板_腾讯字节30k什么水平

- 9【谷粒学院】MybatisPlus乐观锁和悲观锁_mybatis-plus使用悲观锁

- 10Adobe After Effects 2024 v24.3 macOS 视频合成及特效制作软件 兼容 M1/M2/M3

未来汽车硬件安全的需求(2)

赞

踩

目录

4.汽车安全控制器

汽车安全控制器是用于汽车工业安全关键应用的微控制器。

他们的保护水平远远高于EVITA HSM。今天的典型应用是移动通信,V2X、SOTA、汽车共享、车辆访问、中央钥匙管理、固定器、黑匣子和OBDII数据记录等等,常见的汽车安全控制器如下:

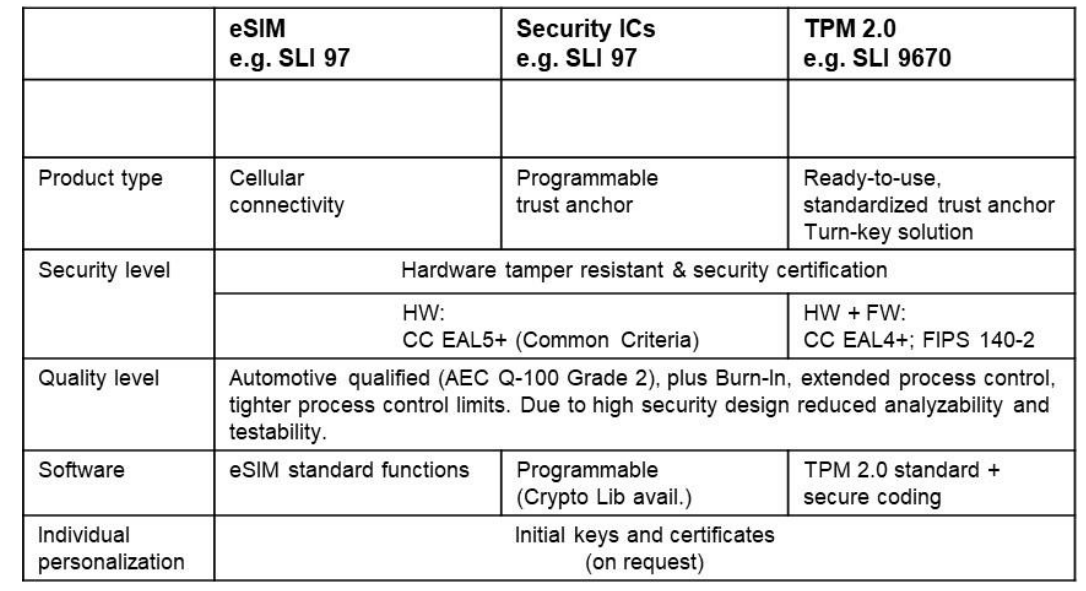

4.1 TPM2.0

TPM2.0是由TCG发布的国际开发标准。基于该标准的安全控制器多年来一直被用作IT行业的加密协处理器。

OPTIGATM TPM SLI9670 是符合TPM 2.0标准的汽车安全控制器,通过AEC-Q100和EAL4+认证.

除了硬件之外,该认证还包括完整的固件(近100个软件加密功能);目前用于TBOX、IVI或中央网关。

为了便于TPM 2.0的集成和应用,制定了TPM软件栈(TSS)标准,TSS作为主机执行命令和管理密钥的中间件软件。

TSS提供了不同级别的api,以促进与Linux和其他嵌入式平台的集成,主要包含三个方向:

- 密钥管理

- 资源管理

- 多应用同时访问

TSS堆栈是由英飞凌与其他知名合作伙伴(如Fraunhofer)共同维护的开源项目,已经可以在GitHub和各种Linux发行版中使用。

4.2 安全控制器的硬件保护措施

针对安全控制器的攻击手段常见如下:

- 侧信道攻击:SPA、DPA、EMA

- 间接故障感应绕过由干扰脉冲、干扰场、辐照或感应引起的保护机制

针对上述攻击,安全控制器通常允许在发生攻击时进行主动反击,例如应用程序终止或删除关键内存内容:

- 为了防止内存被窃听或读取软件或数据,通常对安全控制器的内存内容进行加密

- 为了保护内存和CPU之间的数据路径,在硬件上实现了纠错码,以检测和纠正单个和多个比特的错误。

- 通过代码和数据签名保护CPU免受攻击

- 主动护盾用于保护深层芯片结构免受攻击

5. EVITA HSM和安全控制器结合

目前,经过认证的汽车安全控制器也越来越多地在车辆架构中补充基于EVITA hsm的硬件解决方案。此外,它们通过物理攻击提供额外的保护,防止未经授权的访问,从而加固整个E/E体系架构。

不过,OEM、Tier1在设计网络安全架构时需要考虑经济性和自身特定需求。

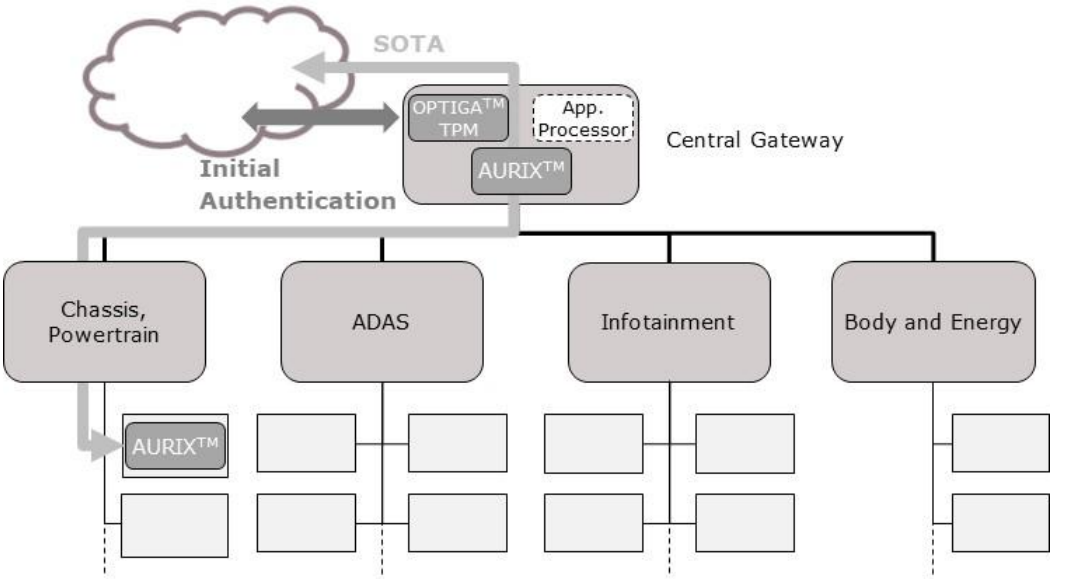

以整车SOTA为例,我们来看如何将EVITA HSM和TPM 2.0有机结合。

目前,SOTA更新主要用于IVI和TBOX的软件,而ADAS、底盘或动力系统更新通常通过车载OBD进行。然而,在未来几年,这些ecu也将通过云服务器和作为OTA Master的中央网关进行更新。

中央网关负责控制和监控每个ECU允许的固件版本,从OEM OTA云服务器下载最新固件,解密、认证和检查接收到的固件,解包并将接收到的服务包拆分到各个ECU,建立到这些ECU的安全传输通道,更新和重置软件映像,并提示IVI向驱动程序显示更新详细信息。因此,中央网关必须防止各个ecu(包括OTA管理器)的固件未经授权就被更改。

可以看到,上述示例使用了英飞凌Tricore系列,包含内置HSM,但由于芯片的保护力度不够,添加了TPM作为补充。

在此应用场景(SOTA)中,使用与TPM的SSL/TLS通信来保护云端与车辆之间的数据交换。SSL/TLS握手检查软件是否在正确的车辆上更新。如果SSL/TLS通信已成功建立,则软件更新映像可以通过受保护的SSL/TLS通道传输到车辆。因此,TPM形成了分布式安全概念的中心信任锚,并充当与车辆通信的可信端点。

一旦中央网关下载了固件,它就会将其分发到相应的ecu,它们之间使用SecOC进一步保护数据完整。

6.小结

由于E/E架构的变化,加密性能要求是也逐步提升。此外,对未来可能发生的攻击情景的潜在威胁以及所需的额外保护范围进行现实的评估当然也很重要。笔者认为基于汽车微控制器与集成硬件安全模块相结合的系统解决方案是ECU级别的基本保护,以及关键通信接口和网络中的一些额外的汽车安全控制器(如中央网关,远程信息处理,电动汽车的车载充电器或域控制器),这是最经济的方法,可以在未来领先于可能的攻击者一步。