- 1[论文总结] 智慧农业论文摘要阅读概览_derivation and validation of a total fruit and veg

- 2想找一个一起自学java的朋友_JAVA自学的朋友看过来

- 3arc engine 地图整饰的思路与流程_private void addlegend(ipagelayout pagelayout)

- 4从筛选简历和面试流程讲起,再给培训班出身的程序员一些建议

- 5重磅!Stable Diffusion 3 发布,AI模型百花争鸣!

- 6哈希,LeetCode 2007. 从双倍数组中还原原数组

- 7FreeSWITCH 1.10.10 简单图形化界面12 - 注册IMS_代拨号码

- 8华为OD机试 - 火星文计算(Python)_华为od机试真题python实现【火星文计算

- 9低代码数据可视化GoView项目的初体验

- 10【MySQL】Docker运行以及用户操作_docker 指定用户运行mysq

使用ensp模拟器中的防火墙(USG6000V)配置NAT(网页版)_ensp防火墙双向nat

赞

踩

使用ensp模拟器中的防火墙(USG6000V)配置NAT(网页版)

一、NAT介绍

NAT(Network Address Translation,网络地址转换):

简单来说就是将内部私有地址转换成公网地址。在NAT中,涉及到内部本地地址、内部全局地址、外部本地地址、外部全局地址。它们的含义是:

内部本地地址:内网中设备所使用的 IP 地址,此地址通常是一个私有地址。

内部全局地址:公有地址,通常是 ISP 所提供的,由内网设备与外网设备通信时所使用到的。

外部本地地址:外网中设备所使用的地址,这个地址是在面向内网设备时所使用的,它不一定是一个公网地址。

外部全局地址:外网设备所使用的真正的地址,是公网地址。

NAT的分类:

根据转化方式的不同,NAT可以分为三类:

源NAT:源地址转化的NAT。如NO—PAT, NAPT, Easy_ip

目的NAT:将目的地址进行转化的NAT。如NAT-Server

双向NAT:即将源地址和目的地址都做NAT转换。

NAT的优缺点:

优点:

1、减缓了可用的IP地址空间的枯竭。

2、隐藏了内部网络的网络结构,避免了来自外部的网络攻击。

缺点:

1、网络监控的难度加大

2、限制了某些具体应用

NAT所面临的问题:

1、NAT违反了IP地址结构模型的设计原则。因为IP地址结构模型的基础是每个IP地址均标识了一个网络的连接,而NAT使得有很多主机可能同时使用相同的地址。

2、NAT使得IP协议从面向无连接变成面向连接。NAT必须维护专用IP地址与公用IP地址以及端口号的映射关系。在TCP/IP协议体系中,如果一个路由器出现故障,不会影响到TCP协议的执行。而当存在NAT时,最初设计的TCP/IP协议过程将发生变化,Internet可能变得非常脆弱。

3、NAT违反了基本的网络分层结构模型的设计原则。因为在传统的网络分层结构模型中,第N层是不能修改第N+1层的报头内容的。NAT破坏了这种各层独立的原则。

4、限制了某些应用的使用。如由于NAT的存在,使得P2P应用实现出现困难,因为P2P的文件共享与语音共享都是建立在IP协议的基础上的。

5、NAT同时存在对高层协议和安全性的影响问题。

有人会问,既然NAT存在这么多的问题,那为什么还使用它呢?因为NAT的存在总体来说是“利大于弊”的,不能因为存在一些这样那样的问题就否决它。

下面开始讲解防火墙配置NAT。(源NAT转换)(网页版)

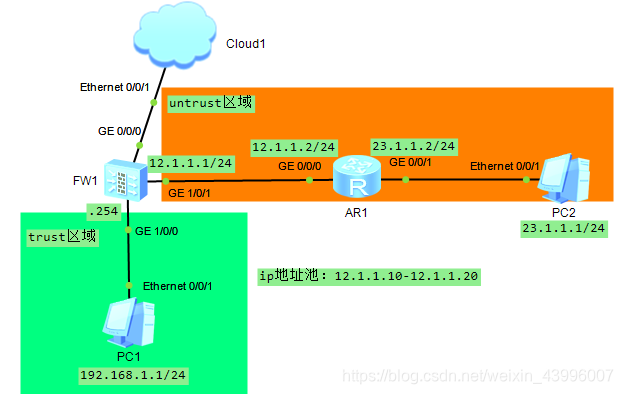

二、NAT拓扑图

三、配置

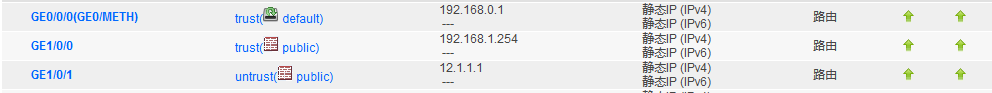

1、将两台电脑配置好ip地址、子网掩码、网关。一台模拟公司内部的电脑(192.168.1.1/24)(属于trust区域)。一台模拟公网上的电脑(23.1.1.1/24)(属于untrust区域)。

2、路由器的配置:

[Huawei]sysname ar1

[ar1]interface GigabitEthernet 0/0/0

[ar1-GigabitEthernet0/0/0]ip address 12.1.1.2 255.255.255.0

[ar1-GigabitEthernet0/0/0]quit

[ar1]interface GigabitEthernet 0/0/1

[ar1-GigabitEthernet0/0/1]ip address 23.1.1.2 255.255.255.0

[ar1-GigabitEthernet0/0/1]quit

[ar1]quit

save

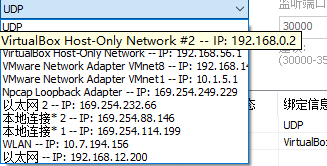

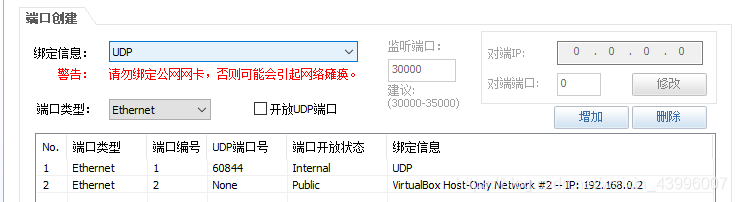

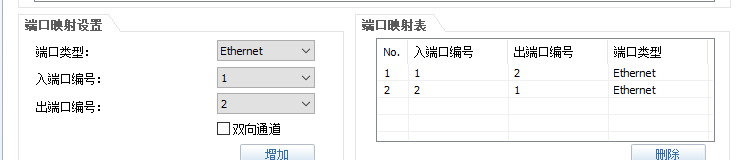

3、云的配置:

(1)首先,防火墙默认只有GigabitEthernet0/0/0是受信任端口,所以云必须和防火墙的GigabitEthernet0/0/0相连。

(2)防火墙的GigabitEthernet0/0/0端口默认地址是192.168.0.1,所以必须将云的网卡地址设置为192.168.0.0/24网段,才能实现通过web连接防火墙。

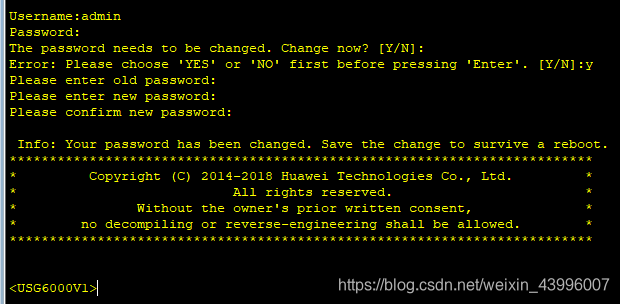

4、防火墙的配置

(1)USG6000V防火墙的默认帐号是admin,默认密码是Admin@123。必须修改一下密码。

(2)防火墙的各个端口默认是禁止任何操作的。如ping操作、telnet操作、ssh操作、http(s)操作。所以,需要把各个操作打开。

service-manage all permit

[fw1]interface GigabitEthernet 0/0/0

[fw1-GigabitEthernet0/0/0]service-manage all permit

[fw1-GigabitEthernet0/0/0]quit

[fw1]interface GigabitEthernet 1/0/1

[fw1-GigabitEthernet1/0/1]service-manage all permit

[fw1-GigabitEthernet1/0/1]quit

[fw1]interface GigabitEthernet 1/0/0

[fw1-GigabitEthernet1/0/0]service-manage all permit

[fw1-GigabitEthernet1/0/0]quit

[fw1]quit

save

(3)打开浏览器,输入192.168.0.1即可进入配置防火墙界面。

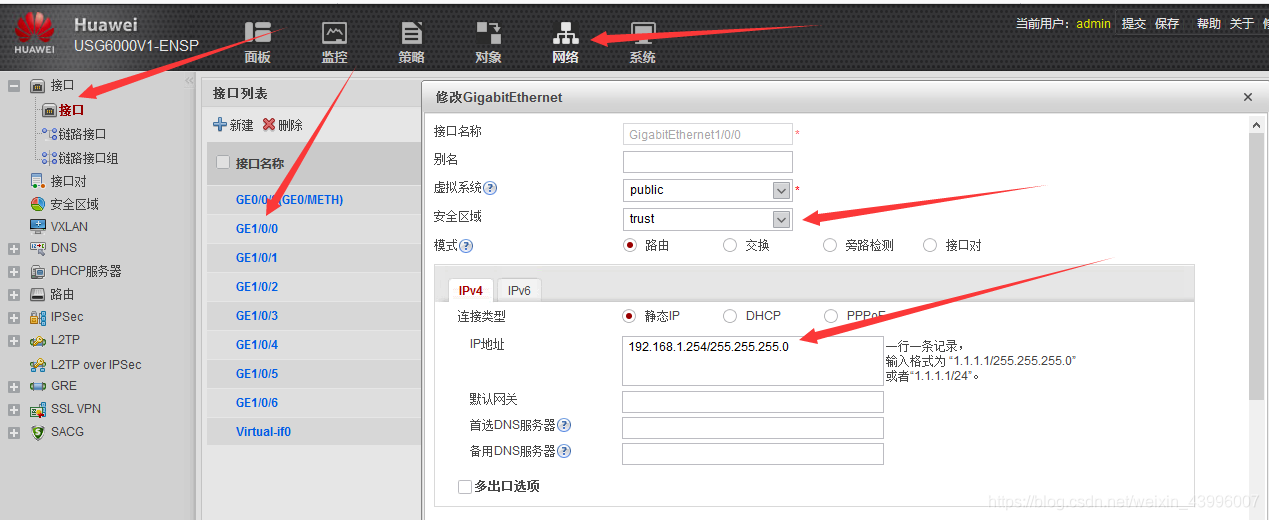

1)在网络——接口中,配置各个接口的ip地址和所属区域。

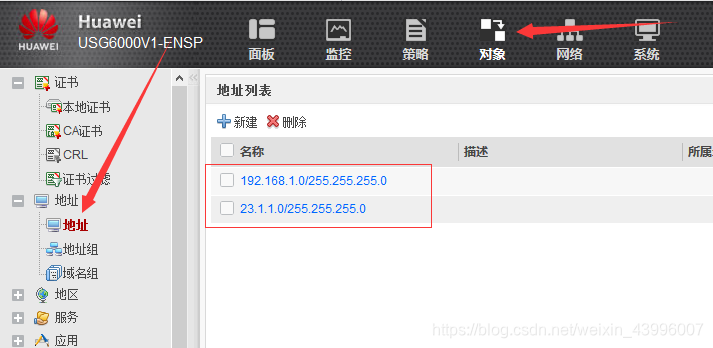

2)新建所需的各个地址段和ip地址池。

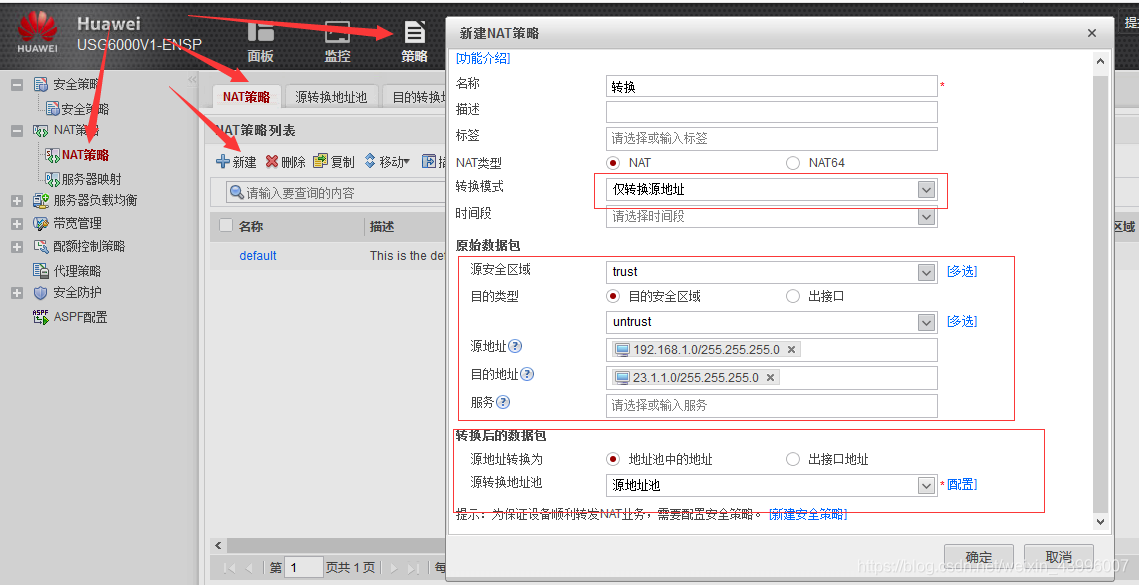

3)新建NAT策略。

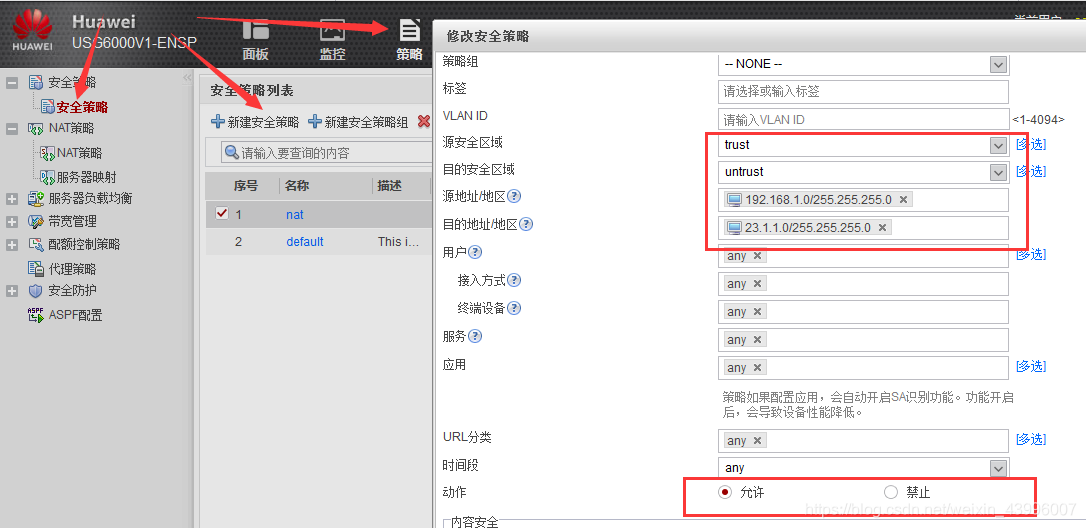

4)新建安全转发策略。

5)增加一条静态路由。

6)最后一定要记得保存!

最后一定要记得保存!

最后一定要记得保存!

四、验证

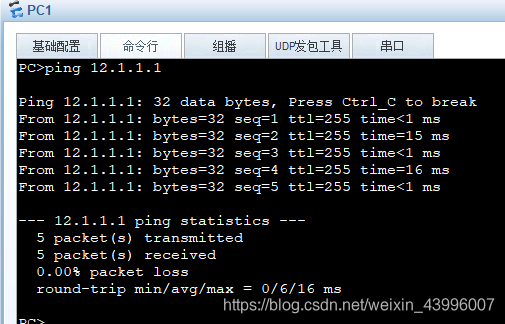

1、内部电脑ping内部全局地址(12.1.1.1)

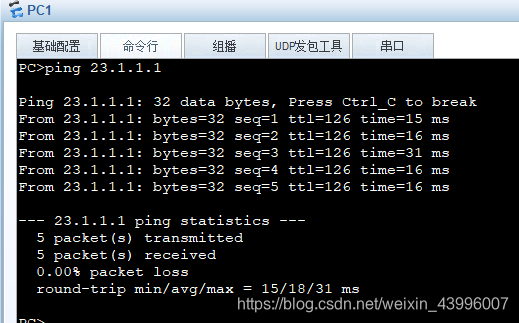

2、内部电脑ping公网电脑

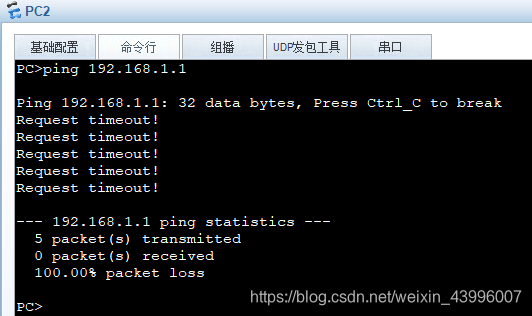

3、公网电脑ping内部电脑**(ping不通是因为本次实验做的是easy ip,即只做源地址转换的NAT,所以外网根本就无法与内网通信)**

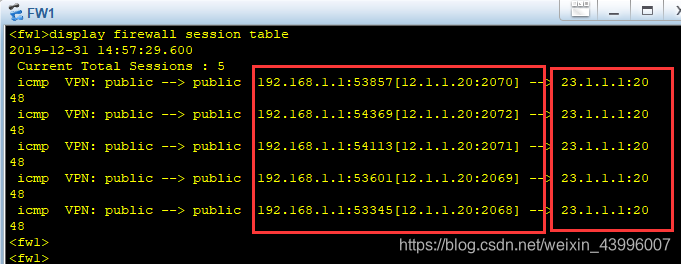

4、在防火墙上查看NAT地址转换的情况