- 1JavaScript根据元素属性获得元素_根据元素属性 寻找 元素

- 2Unity 3d角色展示脚本(旋转 平移 缩放)展示界面_unity实现拖拽3d物体旋转,ui面板显示角色

- 3Unity 动态更改物体的Layer_unity 动态设置layer

- 4华为OD机试-不爱施肥的小布-2022Q4 A卷-Py/Java/JS_od统一考试(a卷2022q4)

- 5python爬虫入门教程(非常详细),超级简单的Python爬虫保姆教程_python 网页爬虫

- 6【element UI】修改el-input标签样式_el-input--medium

- 7STM32通过K210进行PID巡线,使用蓝牙模块与电脑通信从而进行P,I,D参数的调节_k210蓝牙模组

- 8QT学习---自定义窗口部件(子类化)_qt 子类化控件

- 9使用LSTM-GAN为歌词谱曲_gan+lstm

- 10CSDN博客专家证书发放名单(已暂停)_wangguixiu csdn

网络原理 HTTP _ HTTPS

赞

踩

回顾

我们前面介绍了HTTP协议的请求和响应的基本结构

请求报文是由首行+请求头+空行+正文来组成的

响应报文是由首行+形影头+空行+响应正文组成的

我们也介绍了一定的请求头之中的键值对的属性

Host,Content-type,Content-length,User-agent,Referer,Cookie

HTTP协议中的状态码

我们先介绍一些常用的状态码信息,再将其大类展开

1. 200 OK

一切顺利,没问题

2.404 Not Found 表示访问的资源没找到(有些朋友是不是经常遇见呀hhh)

3.403 Forbidden 表示访问的资源没有权限

可能是因为没有登录就访问私有资源导致的等

4.405 Method Not Allowed 这里就是可能服务器只支持Get请求而你却使用了Post请求导致的

5.500 Internet Server Error 服务器内部挂了

6.302 Move temporarily 重定向(临时) 301则为永久重定向

可能就是一个域名用了一段时间修改名字了

7.504 Gateway Timeout 这里就是请求超时,可能是服务器挂了,也可能是网挂了

注:这里的永久重定向和临时重定向的区别就是是否影响浏览器的缓存

永久重定向和临时重定向的区别就是永久重定向会缓存重定向的结果方便访问

在重定向报文的响应中有一个特殊的header叫做Location

描述了重定向的目标地址

还有一个特殊的状态码

418 无意义

表示一个彩蛋状态码 大家在写代码的时候千万不要效仿

如何构建HTTP请求

1.通过代码构造

类似于爬虫在网上爬图片 比较容易这里不做过多解释

2.使用第三方工具

这个更容易,咱们使用这种方式来操作

首先我们需要下载一个postMan

这软件其实是有对象的,叫做PostWoman 和其功能类似

下面我们简单介绍创建一个http请求的流程

首先创建一个默认请求

然后可以对这里的参数进行一定的调整

如果需要代码的可以点击右上方自动生成的代码,最后点击send就发送给服务器了

HTTPS

下面我们开始介绍HTTPS

首当其冲的肯定就是为什么需要HTTPS?

其实HTTP协议就已经能够满足日常传输数据了,我们加了一个SSL层就是为了保证数据不被篡改,比如说我想下载一个 千千动听,这里可能返回的下载链接是QQ浏览器的

我们之前也说过运营商劫持问题

这里可能连接有一个假的wifi,你使用这个wifi传输的数据就被黑客从中截获了

解决安全问题,最核心的要点就是加密

我们只需要让黑客拿到数据也无法解密就行了

下面解释几个专业词

明文 传输的原始数据

密文 加密后的数据

对称加密 加密解密方式使用同一个秘钥

非对称加密 加密和解密是两个秘钥 使用a秘钥加密就使用b秘钥解密,反之亦然

对称加密

这里每个客户端使用的秘钥都是不同的,不然黑客只需要自己伪造一个客户端就可以得到数据了,但是如果秘钥使用明文传输,黑客从中也可以轻而易举的获取到,所以用户最好对传输的秘钥也进行一次加密,这里如果使用对称加密对秘钥进行加密,只是一层套娃,此时也是行不通的,所以我们使用非对称加密进行操作(因为这里也要考虑加密的秘钥传输问题)

注:这里为啥不使用非对称加密对header或者是body一起加密呢,这是因为非对称加密使用的硬件资源比较多,耗时比较长,使用非对称加密可能就超出数据原有价值了

所以我们使用非对称加密对对称加密秘钥进行加密

这里称不公开出去的秘钥为私钥,公开出去的秘钥为公钥

服务器持有私钥,然后将公钥发送给客户端(公钥无所谓黑客去不去获取,因为他没有私钥无法解密)

这里客户端使用公钥加密后发送回去给服务器

这样其实也并不是无懈可击的

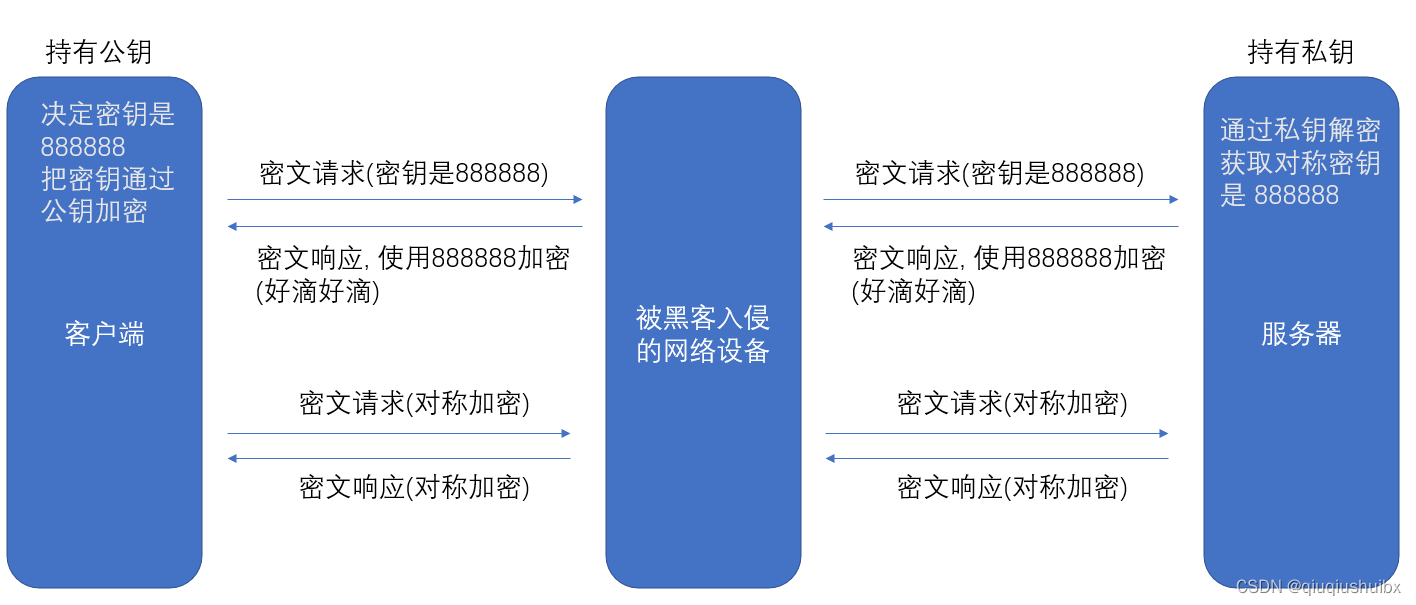

这里又涉及到一种破坏方式 -- 中间人攻击

我们黑客只需要获取到服务器发送的公钥后截断,发送自己创建的公钥即可,此时客户端使用假的公钥进行加密,传输给黑客黑客就可以使用私钥解密,此时再用截取的公钥进行加密发送给服务器即可

破解方式:使用权威机构的证书即可

这样可以鉴别这个公钥是否是被伪造的

"证书"是一个结构化的数据,里面包含很多属性

比如服务器的域名,公钥,证书的有效期等等

证书是服务器向第三方公正机构申请的

那么这里开始传输的就是证书了,黑客就算看到了也无法修改证书的内容

因为客户端在看到证书之后就会对证书的信息进行验证真伪

此时证书就有一个非常关键的验证信息:证书签名

这里证书的签名就是使用公正机构的私钥对源证书其余字段内容的校验和(CRC,MD5)进行加密的内容

此时客户端拿到证书时候使用同样的算法对字段进行计算,得到校验和1

再使用公正机构的公钥对签名进行解析得到校验和2,最后进行识别两者是否相等即可