- 1Git使用教程,本地与远程(Github)仓库提交代码_git提交代码的流程

- 2git 报错 error: Cannot delete branch 'test' checked out at 'D:/HexoBlog/.deploy_git'

- 3Metasploit框架(3), meterpreter 常用命令, sniffer流量监听, portfwd端口转发, kiwi, Mimikatz密码破解_meterpreter load kiwi

- 4相亲交友小程序,多端交付,支持二开,交友app小程序搭建陌生人交友私域聊天

- 5python爬虫——彼岸图网_使用python编写爬虫下载彼岸桌面网站

- 6SQLServer备份还原语句_sqlserver表备份还原语句

- 7Day 24 回溯理论基础 77. 组合

- 8椋鸟数据结构笔记#10:排序·中

- 9python爬虫怎么学?浅谈python爬虫学习的10大步骤_学习python爬虫如何练习

- 10用c语言实现银行贷款程序(等额本息还款法、等额本金还款法)_银行还款问题c++

ctfshow---vip限免题目11~20_数据库恶意下载ctfshow原理

赞

踩

目录

域名txt记录泄露

提示:域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息.

有一个工具在线域名解析记录检测

这个我解析不出来看别人博客弄出来的

敏感信息公布

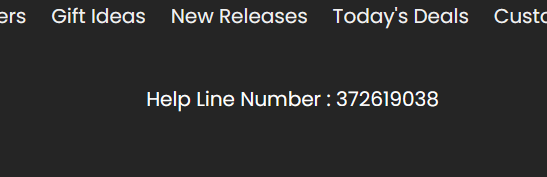

加上后缀/admin/,出现一个登录窗口

用户名是admin;密码则是在网页中

在网站下面发现一串数字,输入,登录后得出flag。

内部技术文档泄露

鼠标随便晃,发现下面有个东西可以点击

打开后发现给出了具体步骤

这个是在你自己的题目网址后面加上/system1103/login.php 访问后,输入用户名和密码。

编辑器配置不当

提示:有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

因为editor被括起来了,所以加上访问试一试,结果出现了一个页面。

然后点上传文件,在文件空间中按tmp/html/nothinghere这个路径找到fl000g.txt,确定,得到一堆路径

前面的是编译器的绝对路径,我们访问后面的/nothinghere/fl000g.txt就可以得到flag了。

密码逻辑脆弱

还是加上/admin为后缀,打开后

因为不知道密码所以选择忘记密码

一开始并不知道是哪个城市,但是有qq邮箱,查一下发现 在西安,所以得出密码

重新输入用户名和密码,得出flag。

探针泄露

访问/tz.php,找到phpinfo点进去

然后ctrl+f,搜索flag,找到flag。

CDN穿透

透过重重缓存,查找到ctfer.com的真实IP,提交 flag{IP地址}

点一下view hint直接出来了,但我一点不会,看了其他人的博客后找到一种方法——直接win+R打开cmd,输入ping www.stfshow.com就能得出IP地址 。这个博客讲了11种绕过CDN查找真实IP方法,可以看一下。

js敏感信息泄露

提示:不要着急,休息,休息一会儿,玩101分给你flag

说是玩到101就可以了,但是很难,所以直接找flag。

JS文件泄露后台管理敏感路径及API 此类问题主要存在于后台登陆页面以及类似网页内引入的JS文件中。在企业渗透测试时如果遇到后台,在SQL注入或者是路径爆破都试过,但是仍然无法进入后台时。根据此类漏洞,说不定登陆页面下引入的js文件暴露的后台路径会成为突破口。

所以F12打开调试器,查找js文件。

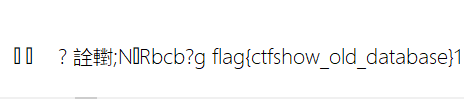

是Unicode解码 ,将这串字符串解码

意思就是访问110.php ,得出flag。

前端密钥泄露

提示:密钥什么的,就不要放在前端了。

查看源代码,得出用户名和密码,但是输入上去并不对

使用hackbar,post上传(有大佬会使用burp,但是burp还没玩明白所以只能这样写了)

username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

得出falg。

数据库恶意下载

提示:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

早期asp+access架构的数据库文件为db.mdb,直接查看url路径添加加/db/db.mdb下载文件,用记事本打开搜索flag即可。

加上后缀后访问,出来一个文件,用记事本打开,得出flag。推荐ctrl+f搜索flag更快。

ctfshow的vip限免题目还是可以的,能够锻炼一下我们的能力,同时看一下知识的掌握情况,和题目到底是什么样子的,推荐做一下。ctfshow