- 1Hbase基本操作

- 2fpga的就业工资大约是多少,就业前景怎样?_fpga工程师前景如何

- 3Kafka 学习线路图和学习框架图

- 4高中物理基础学习笔记一_定滑轮路程

- 5【图文教程】Centos 7下安装Hadoop

- 6【MySQL】从0到1打开数据库管理

- 7Windows&&Linux&&meterepreter渗透命令回顾_meteropreter shangchuan

- 8ElasticSearch入门篇

- 9写代码神器!48个主流代码生成LLM大模型盘点,包含专用、微调等4大类Code llama_编写代码的模型有哪些

- 10[bigdata-047] 禅道 ubuntu 配置开机自启动服务 开机启动_禅道如何设置自动启动

ctfshow(vip限免题)_ctfshow会员

赞

踩

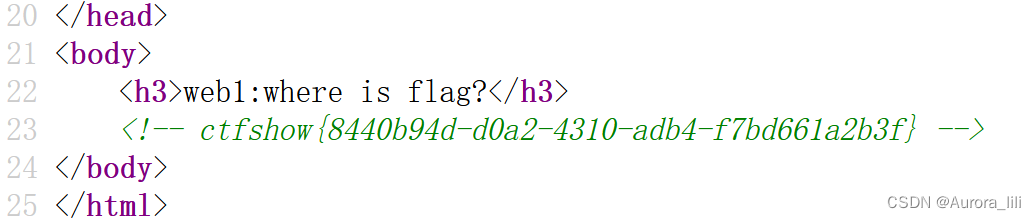

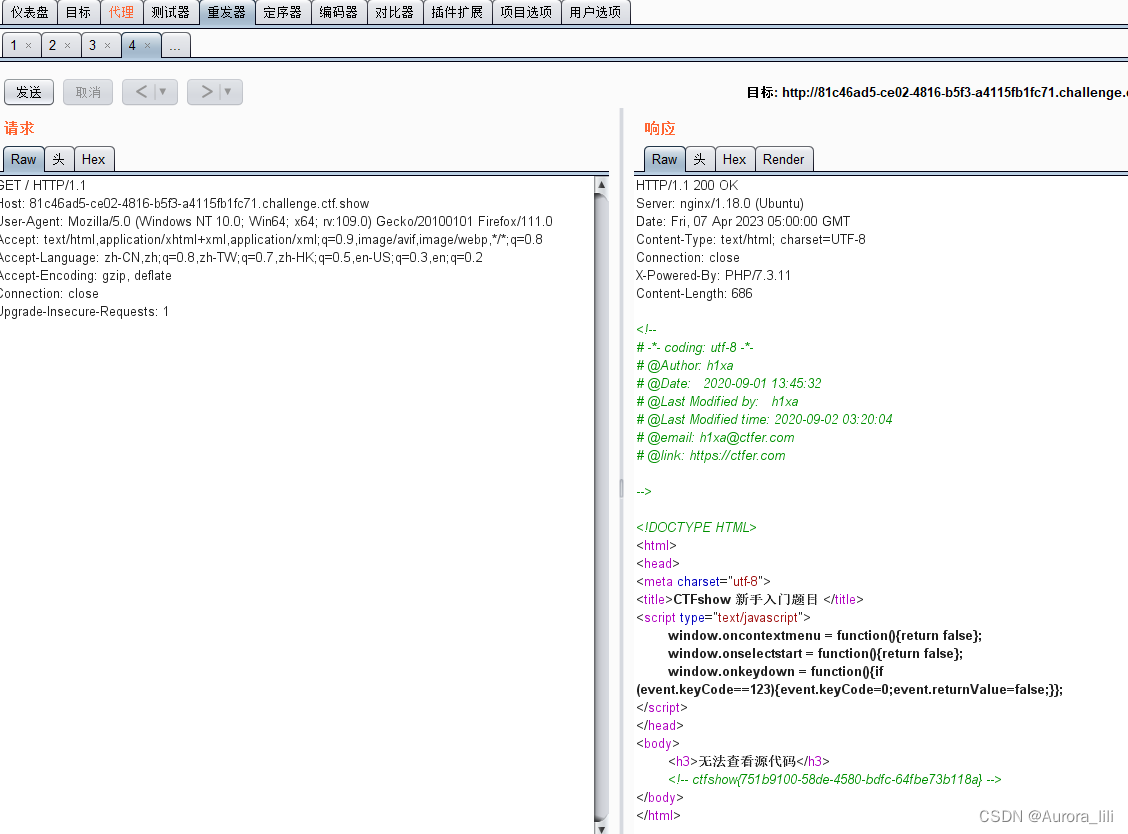

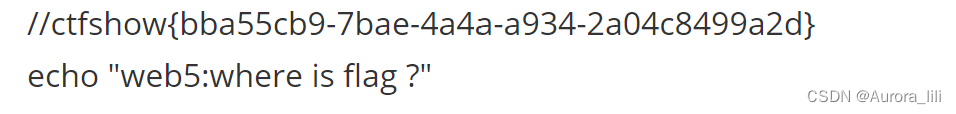

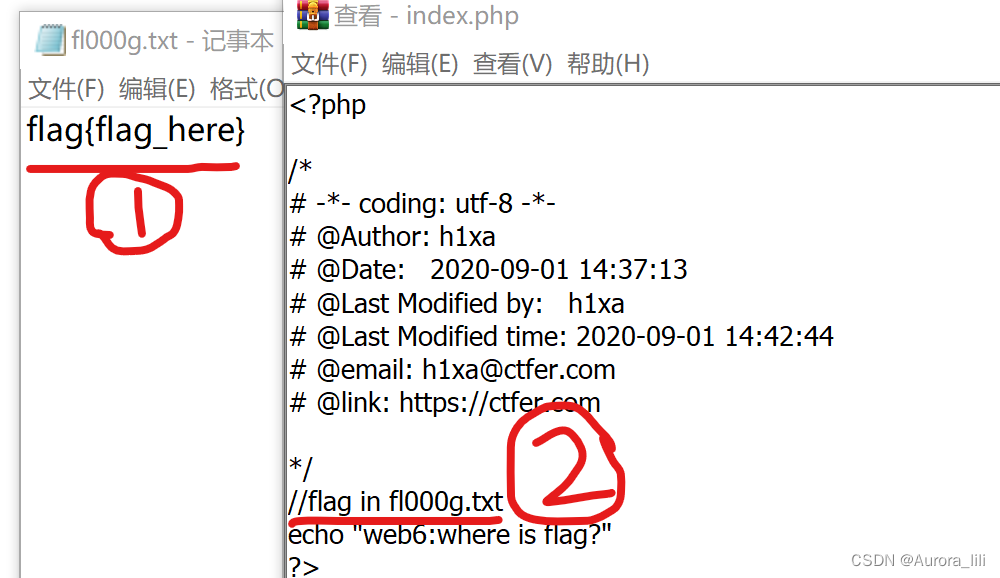

01 源码泄露

直接查看源代码,发现flag就在注释里

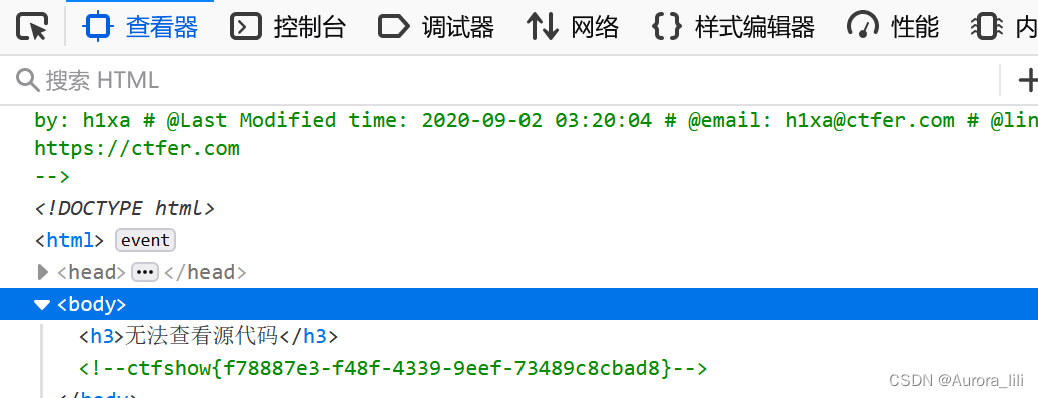

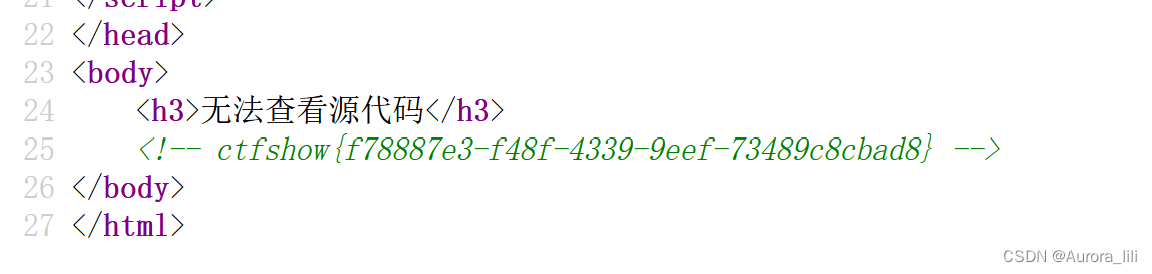

02 前台js绕过

火狐页面右击无效,F12也无法查看源代码,以下是几种解决方法

手动打开 开发者工具:

ctrl+u或在网站前面加view-source:

补充

这里注意一下“view-source:”

view-source是一种协议,早期基本上每个浏览器都支持这个协议。后来Microsoft考虑安全性,对于WindowsXP pack2以及更高版本以后IE就不再支持此协议。但是这个方法在FireFox和Chrome浏览器都还可以使用。 如果要在IE下查看源代码,只能使用查看中的"查看源代码"命令,参考链接

在当前网页地址前输入:view-source: 就可以查看当前网页的源码

JS用法 : window.location=“view-source:” + window.location

bp抓包

先拦截,再重发,记得需要点发送,响应里会出现flag

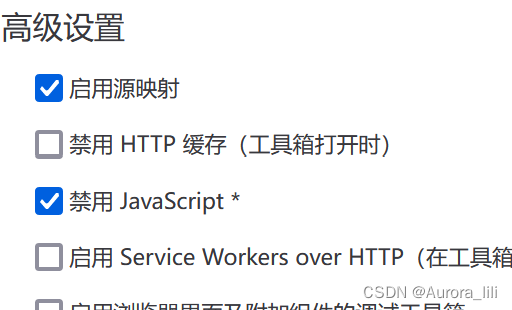

禁用javascript

首先了解一下什么是禁用js:网页上的消息弹框和鼠标行为等都是由javascript控制的。比如在网页上禁止粘贴,实际上就是网页对鼠标右键的粘贴行为进行了禁止,那我们就通过禁用JavaScript来跳过禁用的语句。

①打开开发者工具,按F1找到高级设置里的禁用js,打勾;然后刷新页面就可以参看页面源代码啦

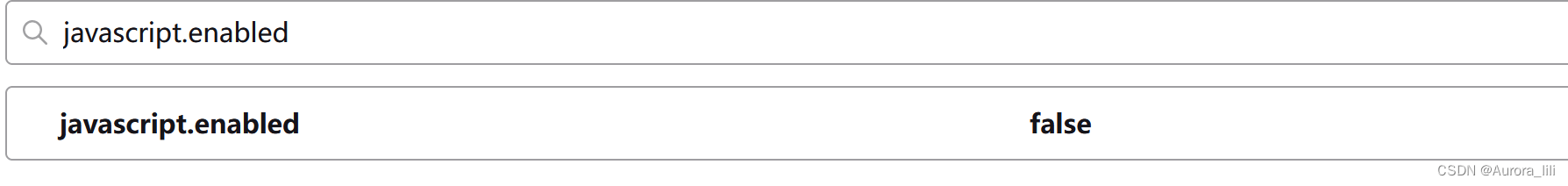

②在Firefox地址栏里输入“about:config”并按“Enter”键,接受并继续;输入“javascript.enabled”查找到首选项,启用(ture)改成禁用(false)即可,刷新页面就可以F12啦

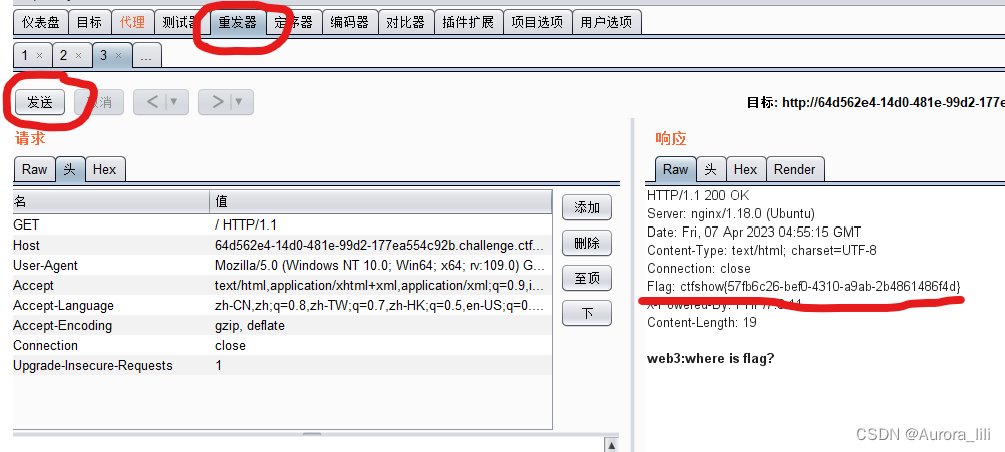

03 协议头信息泄露

按照提示bp抓个包试试

04 robots后台泄露

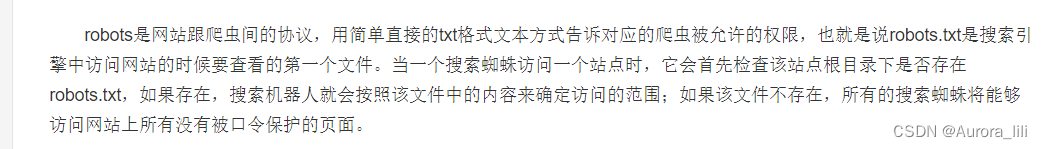

什么是robots?

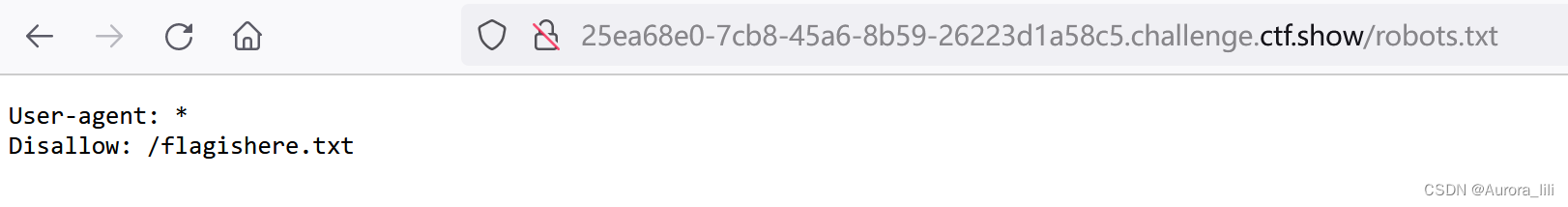

在url后输入/robots.txt

在url后输入/robots.txt

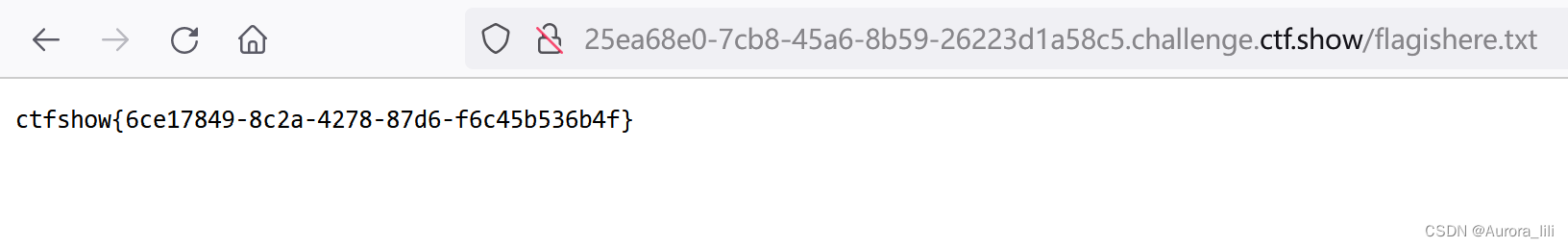

第二行是不被允许访问的,那我们访问试试

第二行是不被允许访问的,那我们访问试试

得到flag

得到flag

补充:

做 web 题经常有一些需要找出后台的备份文件。

这题使用的 robots.txt (统一小写)是一种存放于网站根目录下的ASCII编码的文本文件。常见的一些备份文件见此链接里的,我也粘贴过来了:

.index.php.swp index.php.swp index.php.bak .index.php~ index.php.bak_Edietplus index.php.~ index.php.1 index.php index.php~ index.php.rar index.php.zip index.php.7z index.php.tar.gz www.zip www.rar www.zip www.7z www.tar.gz www.tar web.zip web.rar web.zip web.7z web.tar.gz web.tar wwwroot.rar web.rar ———————————————— 版权声明:本文为CSDN博主「Goodric」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。 原文链接:https://blog.csdn.net/Goodric/article/details/116881655

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

05 phps源码泄露

和上题类似,直接url/index.phps,给出一个文件下载,打开以后有flag

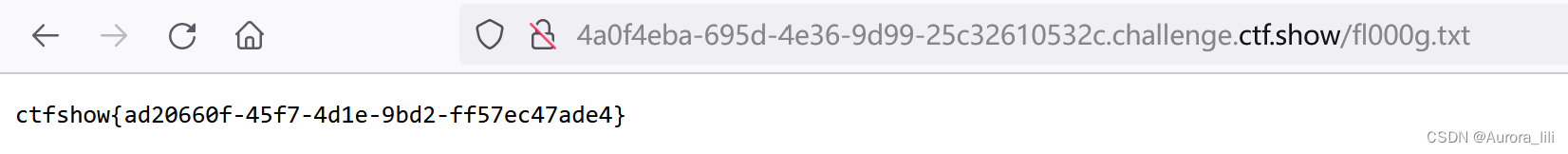

06 源码压缩包泄露

访问url/www.zip,得到的压缩包里有两个文件

不可能是①那么简单,试一下果然不对。再看看②,说在fl000g.txt里,那我们尝试访问url/fl000g.txt

果然在这

果然在这

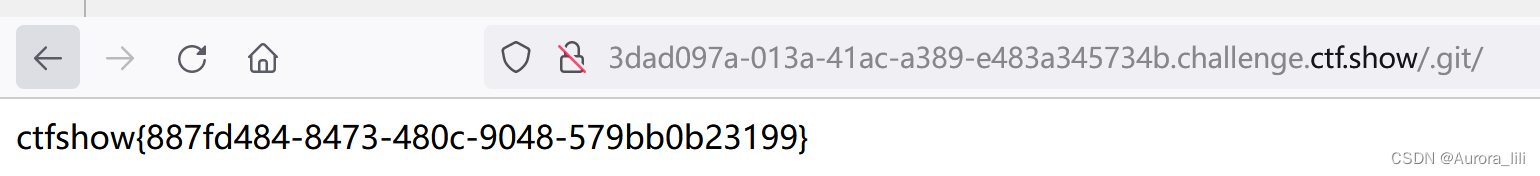

07 版本控制泄露源码

这里是 .git 源码泄露。

是由于运行git init初始化代码库的时候,会在当前目录下面产生一个.git的隐藏文件,用来记录代码的变更记录等等。在发布代码的时候, .git 这个目录没有删除,直接发布了。使用这个文件,可以用来恢复源代码。

方法:直接访问 url/.git/ ,得到 flag 。

类似的还有 .hg 源码泄露,由于 hg init 的时候生成 .hg 文件。

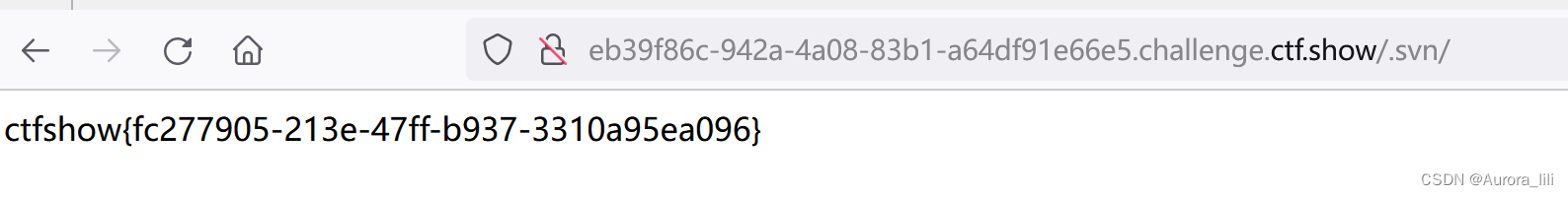

08 版本控制泄露源码2

这里是 SVN 导致文件泄露。参考链接

SVN(subversion)是程序员常用的源代码版本管理软件,是一个开放源代码的版本控制系统,它的设计目标是取代 CVS 。

svn1.6及以前版本会在项目的每个文件夹下都生成一个.svn文件夹,里面包含了所有文件的备份,文件名为 .svn/text-base/文件名.svn-base。

svn1.7及以后版本则只在项目根目录生成一个.svn文件夹,里面的pristine文件夹里包含了整个项目的所有文件备份。

方法:访问 url/.svn/ 得到 flag 。

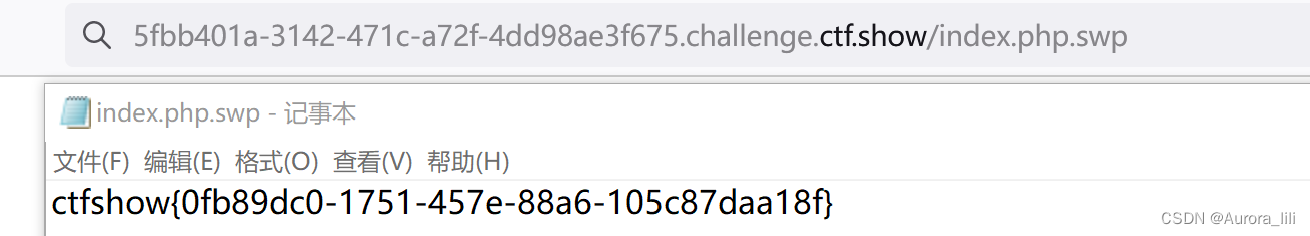

09 vim临时文件泄露

vim是linux自带且常用的文件编辑器,vim在编辑时会生成一个隐藏的临时文件,当vim非正常关闭时这个文件就会被保留下来

使用vim时意外退出,会在目录下生成一个备份文件,格式为 .文件名.swp,访问/index.php.swp下载备份文件,用记事本打开即可

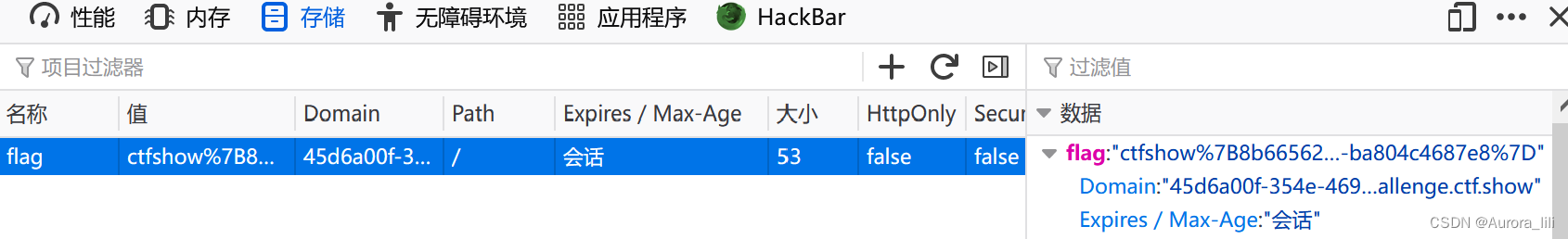

10 cookie泄露

Cookie就是由服务器发给客户端的特殊信息,这些信息中会包含客户端的身份信息,客户端在收到这些信息后会以文本文件的方式保存在客户端,之后客户端每次向服务器发送请求的时候都会在Cookie Header中带上这些信息。服务器在接收到来自客户端浏览器的请求之后,就能够通过分析Cookie Header中的信息得到客户端的身份信息。像很多网站的登录界面中的“请记住我”的功能就是通过Cookie实现的。cookie简介

F12找到cookie,可以发现flag值,但应该有{}包裹,看到%可以想到存在url编码,用url在线编码可以得到真正的flag

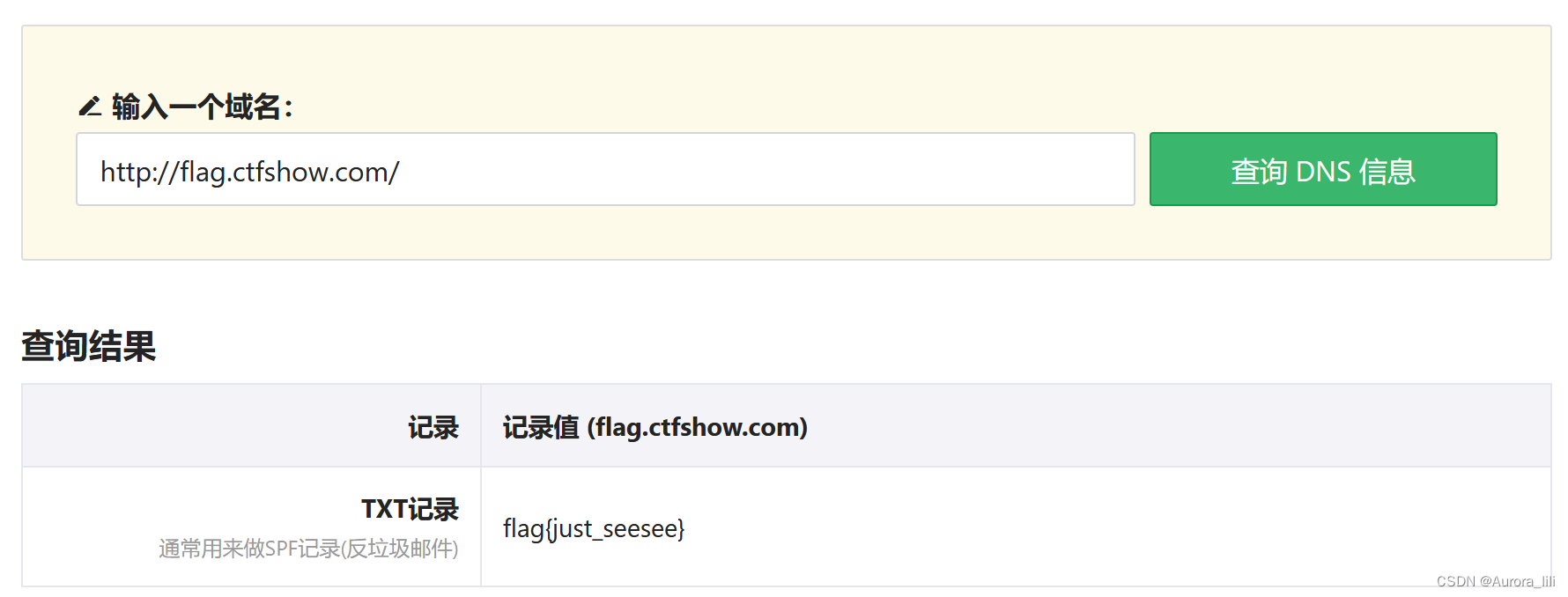

11 域名txt记录泄露

DNS(Domain Name System)是域名系统的英文缩写,是一种组织成域层次结构的计算机和网络服务命名系统,用于 TCP/IP 网络。域名系统作为将域名和 IP 地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。当我们在浏览器地址栏中输入某个Web服务器的域名时。用户主机首先用户主机会首先在自己的DNS高速缓存中查找该域名所应的IP地址。多张图带你彻底搞懂DNS域名解析过程

DNS TXT 记录允许域管理员将文本输入到域名系统 (DNS) 中。TXT 记录最初的目的是用作存放人类可读笔记的地方。但是,现在也可以将一些机器可读的数据放入 TXT 记录中。一个域可以有许多 TXT 记录,两个最重要用途是防止垃圾邮件和域名所有权验证。什么是DNS txt记录

找个在线域名DNS解析,直接查询

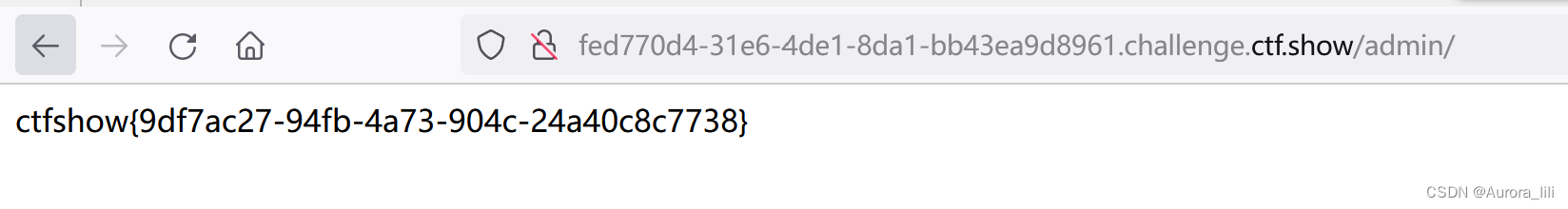

12 敏感信息公布

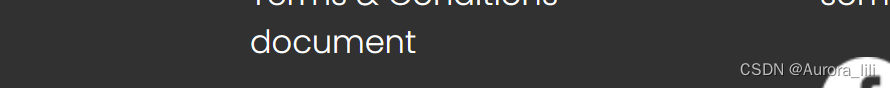

用url/admin进入后台,登录需要用户名和密码

用户名就是用admin,密码从页面最底下找线索,有串电话,试一下果然是密码

13 内部技术文档泄露

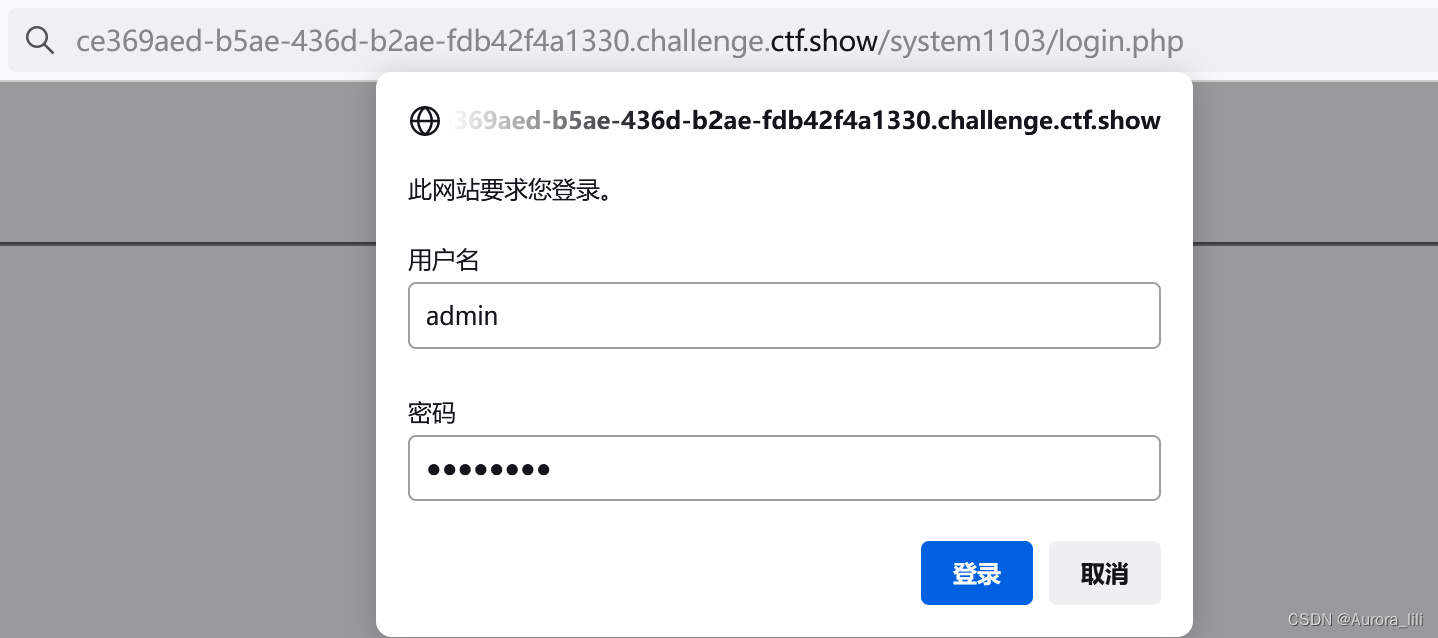

页面最下面有个文档可以点,点击后下载的pdf中有后台地址,url/system1103/login.php

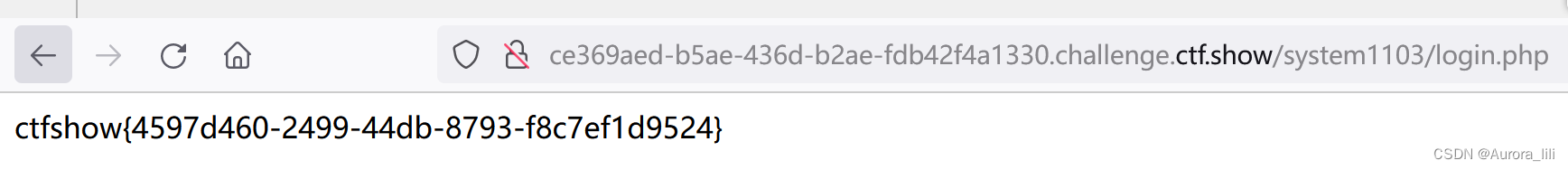

14 编译器配置不当

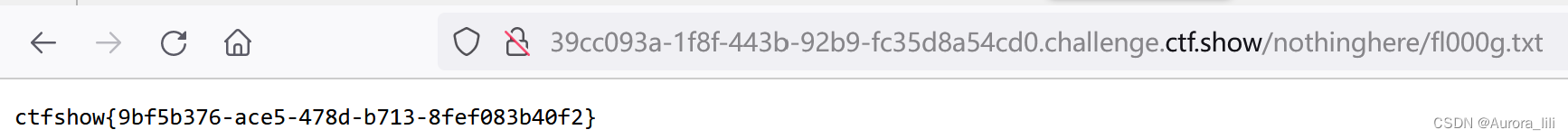

根据提示url/editor,找到第二行倒数第十个插入附件,里面的文件空间找到tmp/html/nothinghere/fl000g.txt,这就找到了绝对路径

在url中输入对应的/nothinghere/fl000g.txt,即可得到flag

15 密码逻辑脆弱

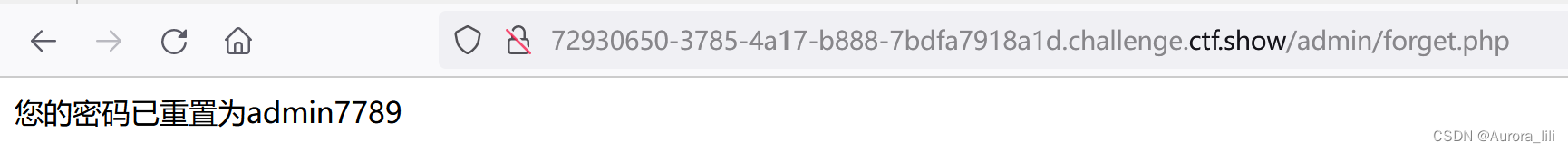

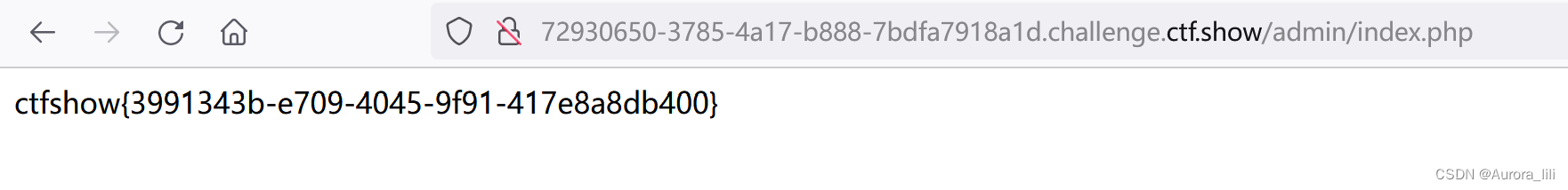

url/admin进入后台,点忘记密码

发现密保只是城市,通过页面下面的邮箱,我们搜一下QQ号,说不定就能知道所在地(原来是大牛)

发现密保只是城市,通过页面下面的邮箱,我们搜一下QQ号,说不定就能知道所在地(原来是大牛)

提交后就修改了密码,让我们用新密码来登陆吧

提交后就修改了密码,让我们用新密码来登陆吧

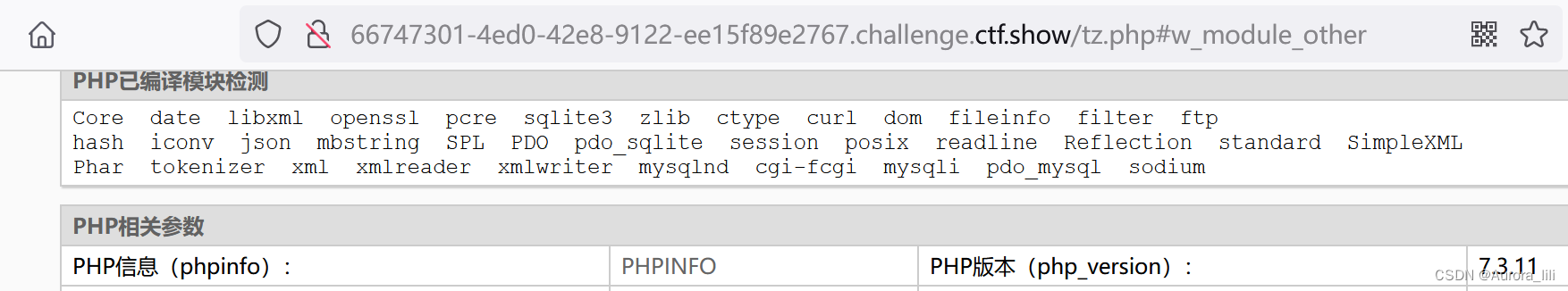

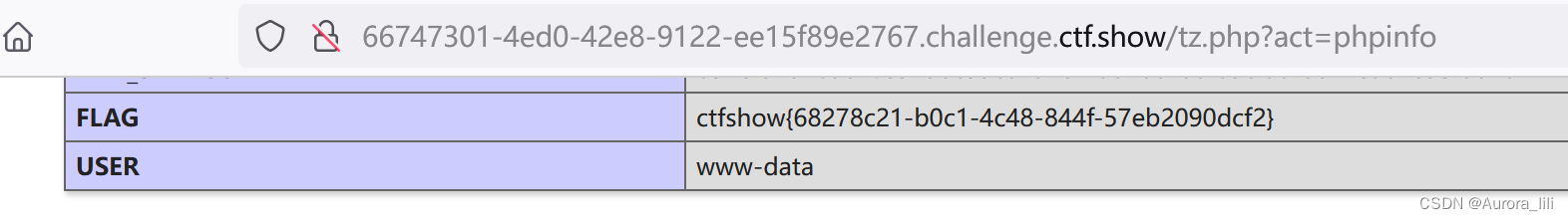

16 探针泄露

探针:收集并格式化数据,并发送到后端

首先url/tz.php,然后发现phpinfo这儿有超链接可以点

点进去以后,找到flag值(一个个找有点麻烦,可以ctrl+f搜索flag)

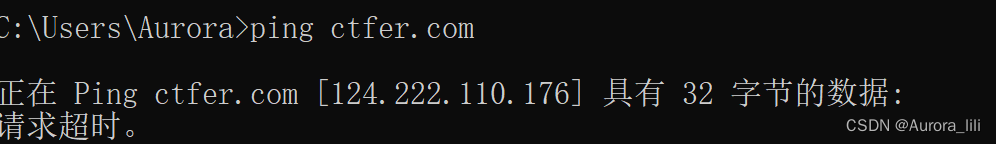

17 CDN穿透

在线ping检测

win+R查询

但是答案好像有问题,ctfshow也直接给出了答案

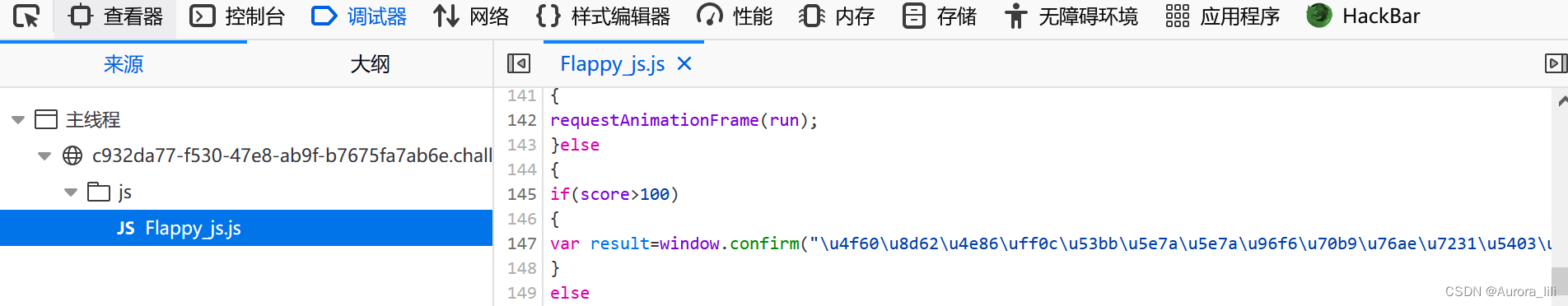

18 js敏感信息泄露

查看一下js,发现100分以后会输出东西

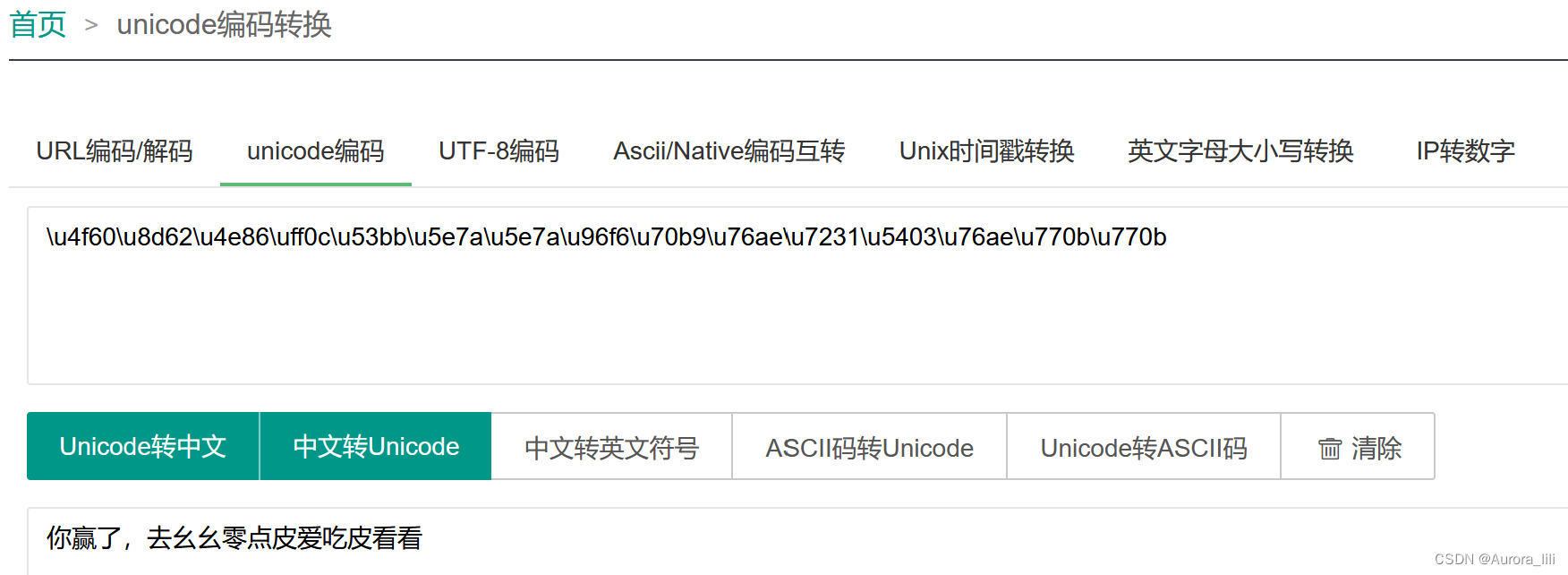

用unicode编码转化一下吧

用unicode编码转化一下吧

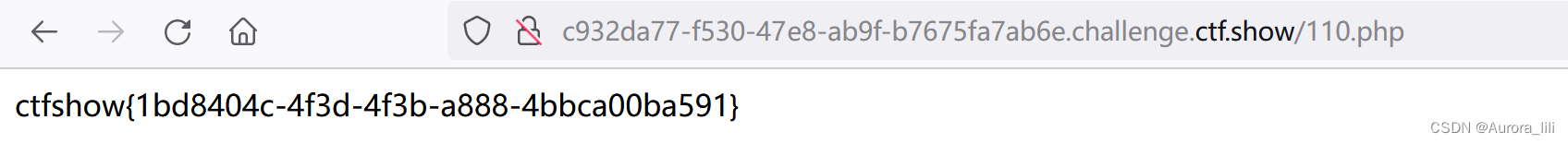

告诉我们要去110.php,那就去url/110.php吧

告诉我们要去110.php,那就去url/110.php吧

酷~

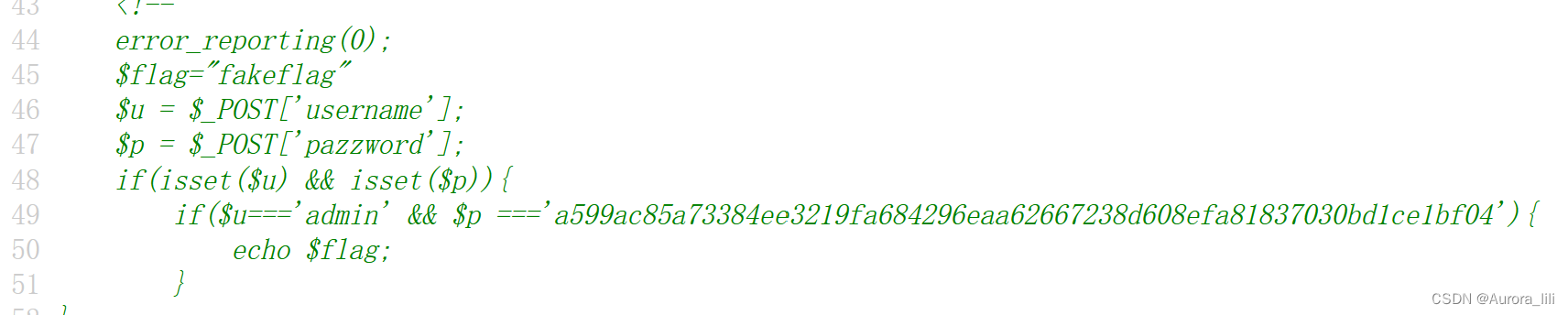

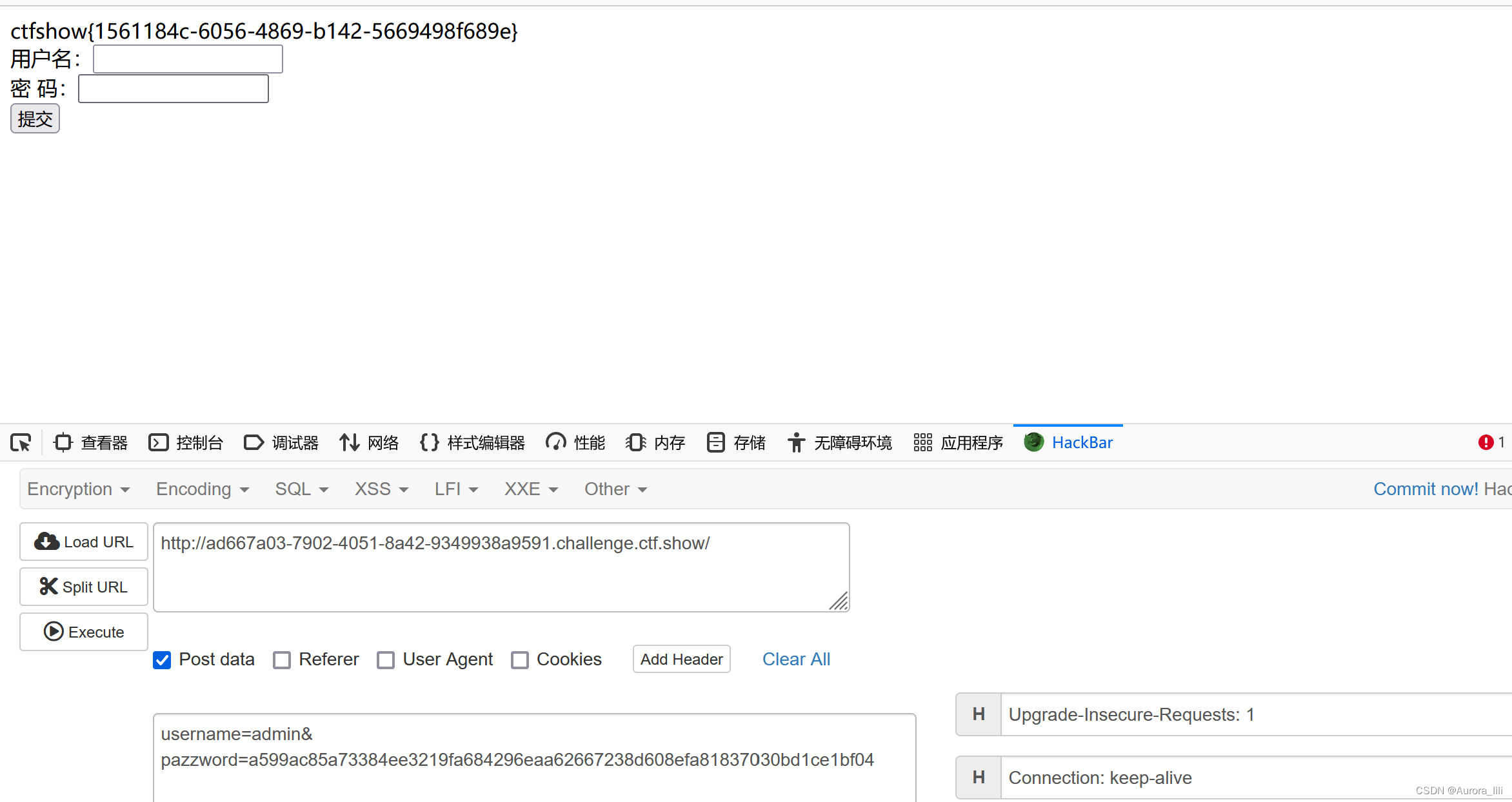

19 前端密钥泄露

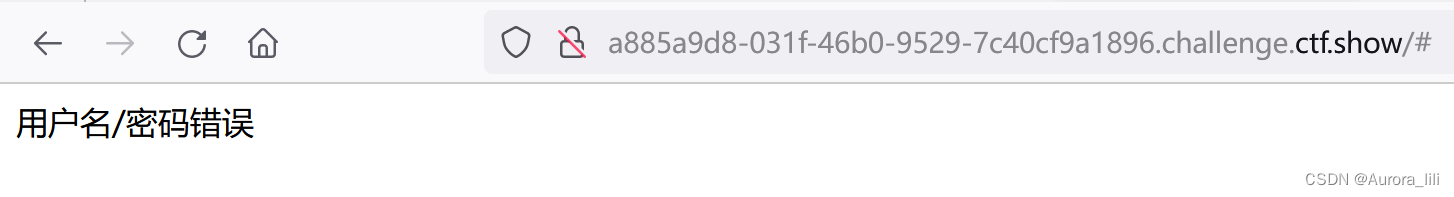

直接输入源代码里的用户名与密码是错误的

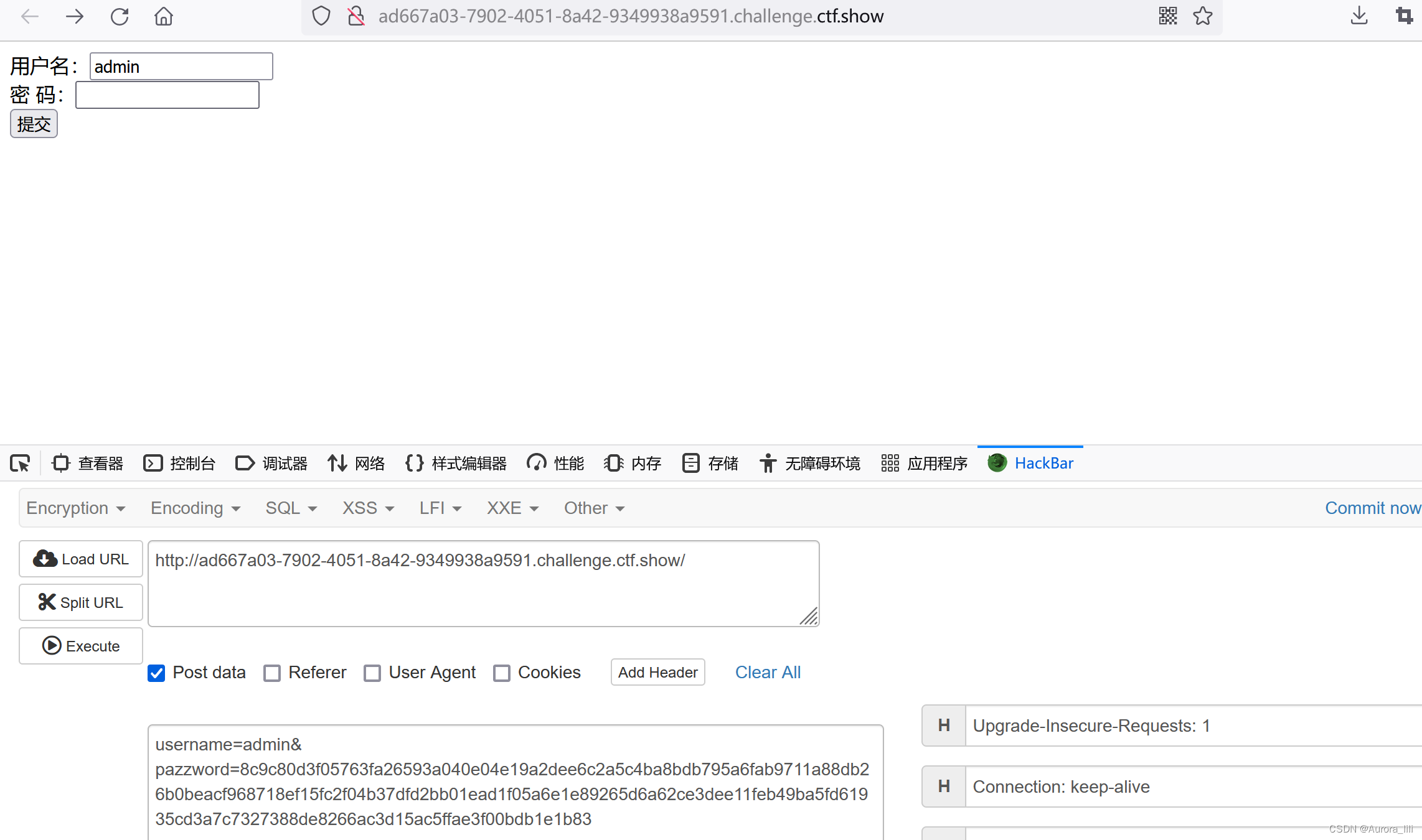

那用post传参的试试吧

那用post传参的试试吧

post传参

因为刚刚输过密码,hackbar里等待传参时出现了上次的传参,这密码和我们刚刚的不一样,可能是编码了

我们把直接把密码改成源代码里的密码,然后就可以得到flag

我们把直接把密码改成源代码里的密码,然后就可以得到flag

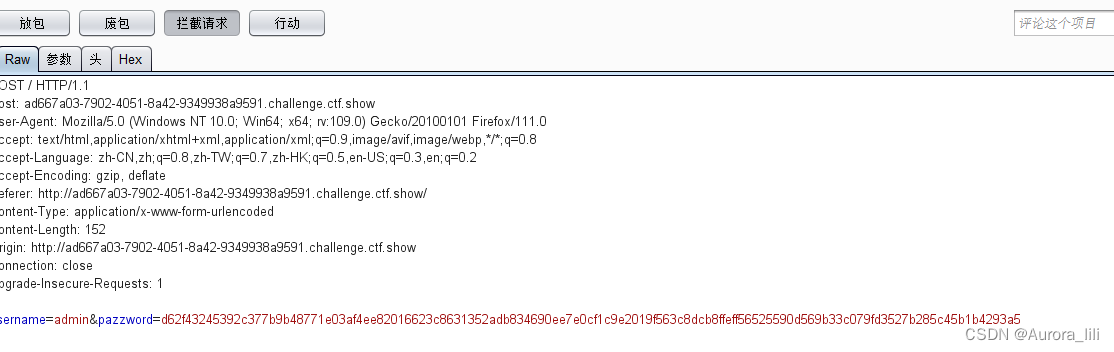

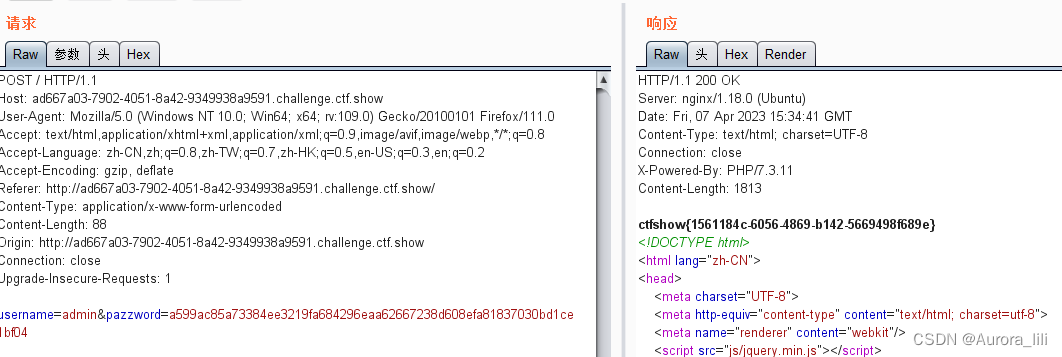

bp抓包

我们还可以bp抓包,对包里的值进行修改,然后放包,这里我们可以看到密码确实和我们输入的不一样

对抓到的包密码进行修改,改成源代码里的,然后重发,得到flag

对抓到的包密码进行修改,改成源代码里的,然后重发,得到flag

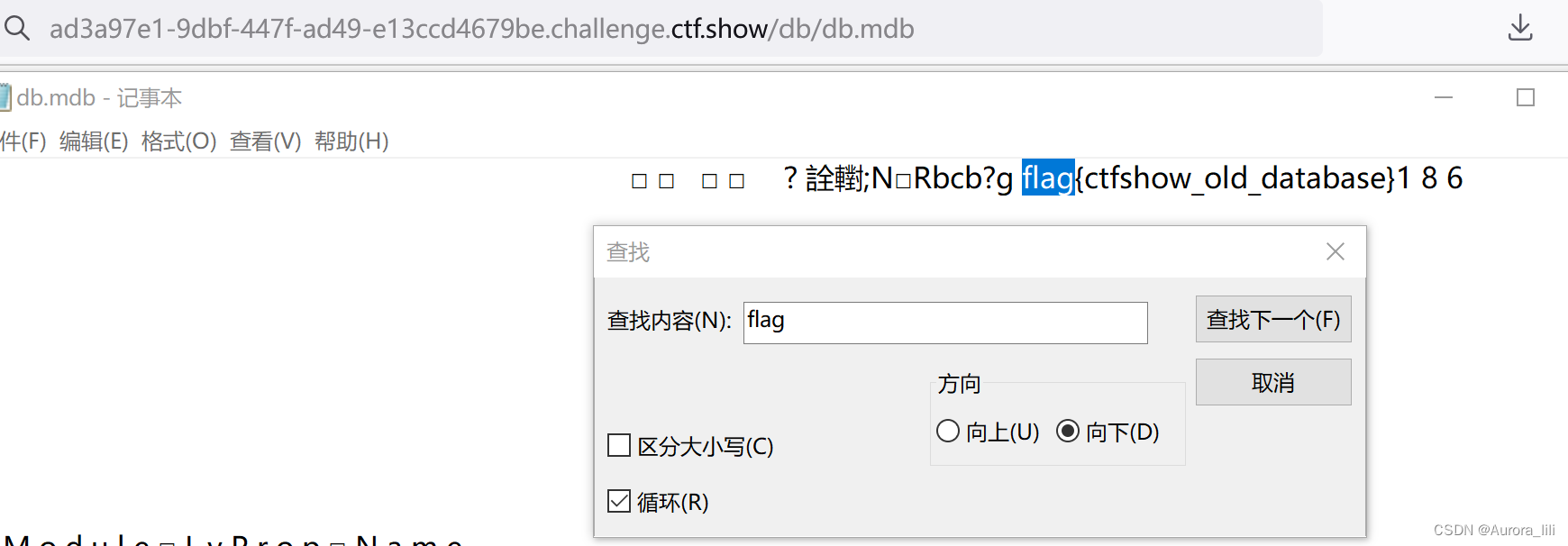

20 数据库恶意下载

早期asp+access架构的数据库文件为db.mdb,直接查看url路径添加加/db/db.mdb下载文件,用记事本打开搜索flag即可。