- 1AI绘画揭秘:7种Midjourney后缀参数详解_mj如何查询图片的seed值

- 2SQL update多表关联更新_sql update as 多表关联修改

- 3C/C++实现贪吃蛇游戏_c++代码贪吃蛇

- 4Git报错:your local changes to the following files would be overwitten by merge

- 5Redis内存相关策略和内存碎片_maxmemory

- 6cocoapods导入第三方库提示RPC failed curl 18 transfer

- 7探索WeChatFerry:微信自动化助手的技术解析与应用

- 8基于Java+Spring的图书管理系统详细设计和实现_系统详细设计与实现

- 9【运维分享】全方位管理你的小机

- 10访问使用https协议的网址时,浏览器地址栏没有显示“安全锁”的标志的问题_搜狗浏览器地址栏不显示小锁

渗透测试神器-burpsuite_burpsuite开启监听

赞

踩

1.介绍

抓包工具,类似与wireshart、tcpdump

2.安装

官网:portswigger.net

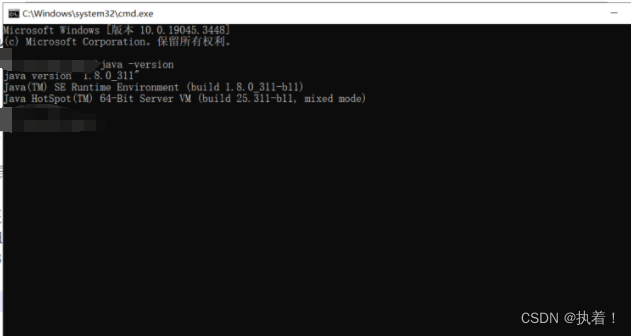

1) windows安装jdk环境

jdk-8u311.jar

查看jdk是否安装成功

查看jdk是否安装成功

接下来,安装官网的安装步骤进行安装burpsuite。

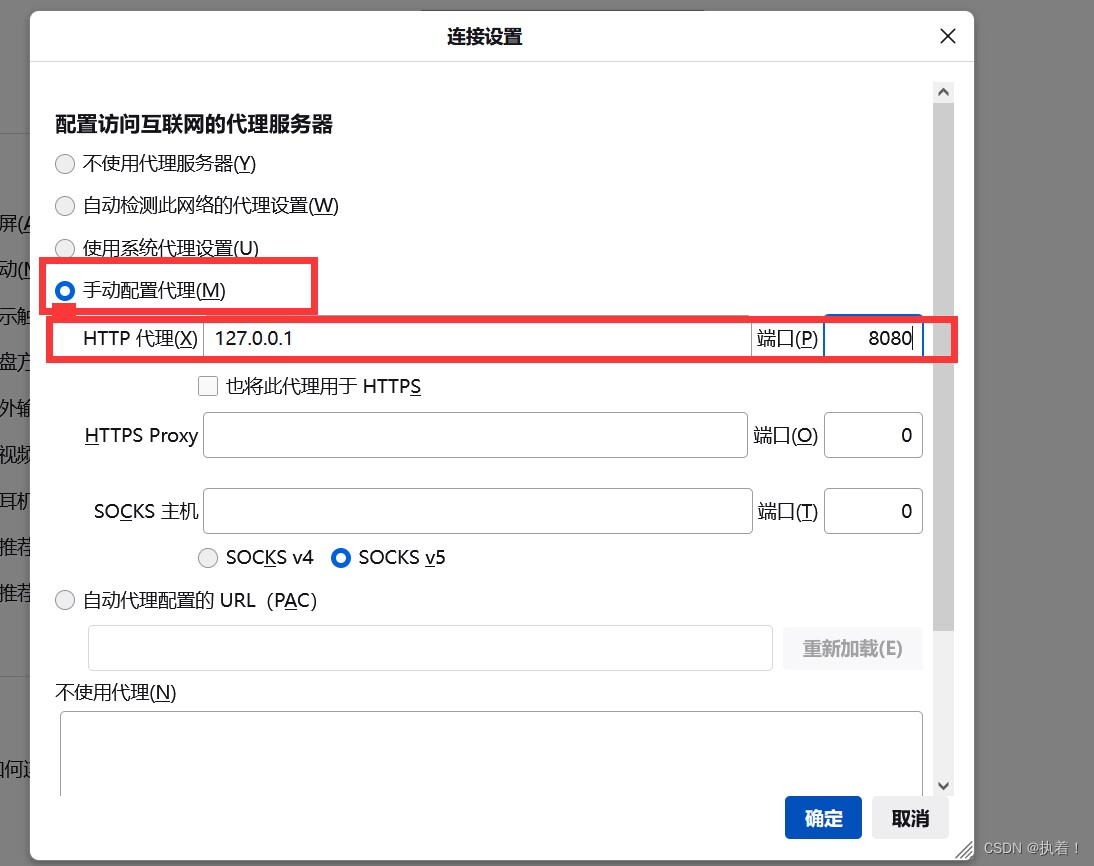

2)配置代理

1- burp开启监听

2- 火狐浏览器配置正向代理

3.brup中常用功能

Target(目标),渗透测试的目标URL。

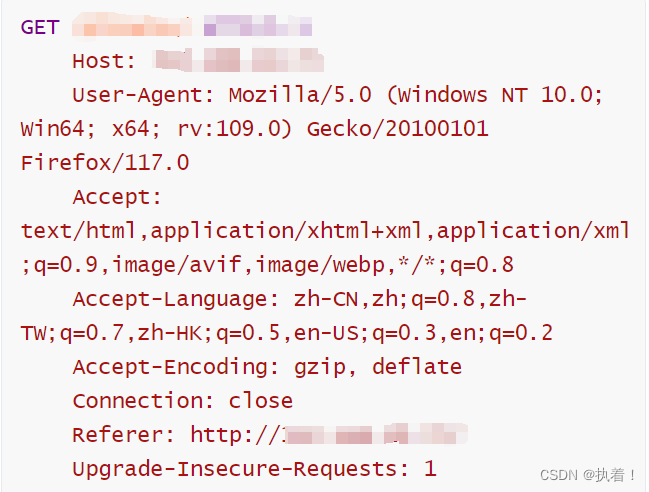

Proxy(代理),Burp使用代理,默认端口为8080,使用此代理,我们可以截获并修改从客户端到Web应用程序的数据包。

Spider(抓取),其功能是用来抓取Web应用程序的链接和内容等,它可以扫描出网站上的所有链接,通过这些链接的详细扫描来发现Web应用程序的漏洞。

Scanner(扫描器),主要用来扫描Web应用程序的漏洞。

Intruder(入侵),此模块有多种功能,如漏洞利用,Web应用程序模糊测试,暴力破解等。

Repeater(中继器),重放,用来模拟数据包的请求与响应过程。

Sequencer,此功能主要用来检查Web应用程序提供的会话令牌的随机性,并执行各种测试。

Decoder(解码),解码和编码。

Comparer(比较),比较数据包之间的异同。

Extender(扩展),Burp的一些高级功能。

Options(选项),Burp通用设置选项。

Alerts(警告),Burp的一些状态提示。

1) 抓包功能

2) 配置burp代理抓取https数据包

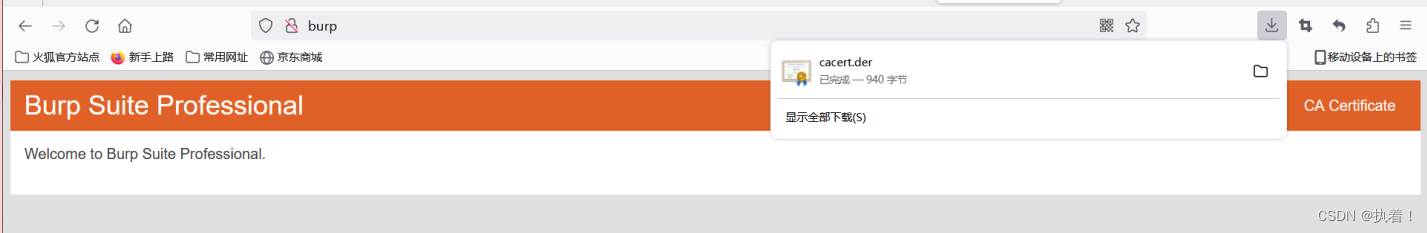

1-下载burp证书

http://burp/

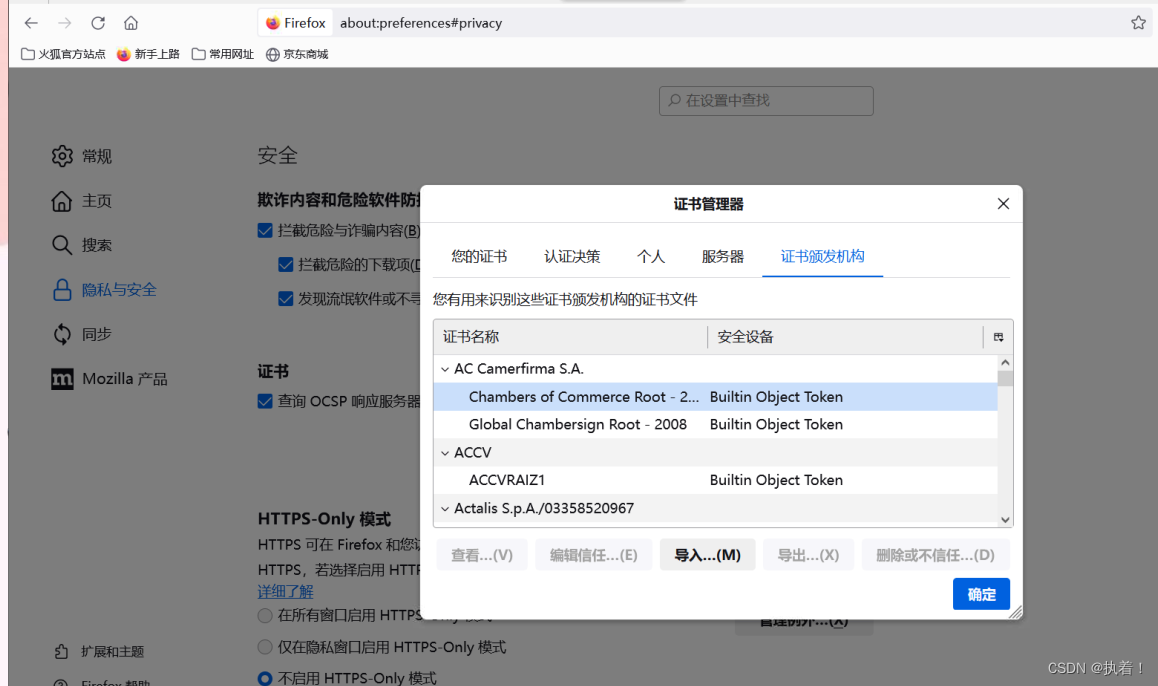

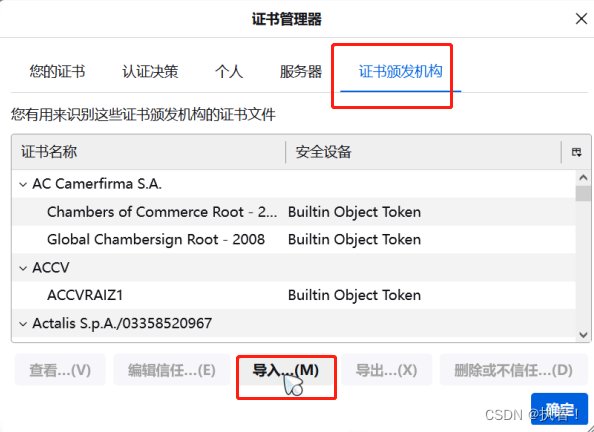

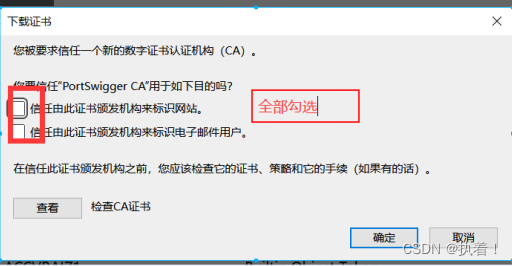

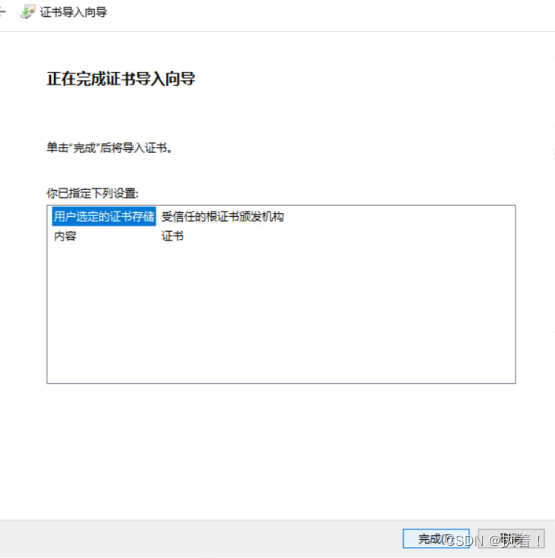

2-导入到浏览器

4.burp核心功能

1.测试器功能

介绍:根据给定的参数,大量发送测试值

#攻击类型

狙击手:最多可以一次性测试一个参数

攻城锤:支持多个payload,只能使用同一个密码本

音叉攻击:支持多个payload,每个payload独立密码本,多组密码一一对应

集束炸弹:支持多个payload,每个payload独立密码本,两组密码排列组合,分别测试

#测试过程

抓包-发送给测试器-定义payload位置-编辑密码本-攻击设定

#针对basic认证的登录爆破

1)抓包获取加密后的basic

2)定义payload

3)按照字符串分别定义密码本

4)定义编码

5.burp中的重发器

#通过重发器测试文件上传绕过