热门标签

热门文章

- 1Redis 3.2.1集群 —— CLUSTER MEET ip port_redis cluster meet

- 2IDEA正确设置编码统一为UTF-8_idea设置jar包文件utf-8

- 3搭建大型分布式服务(四十二)SpringBoot 无代码侵入实现多Kafka数据源整合插件发布_springboot 多kafka

- 4python去马赛克_python去除马赛克

- 5华为HCIP Datacom H12-821 卷17

- 6mysql之逻辑函数_mysql 的逻辑函数

- 72024年全国高考作文题目汇总

- 8【华为OD机试真题 C语言】469、测试用例执行计划 | 机试真题+思路参考+代码解析(C卷)

- 9智能制造案例专题|与MongoDB一起解锁工业4.0转型与增长的无限潜力!_mongodb 案例

- 10Github学生包的申请_it looks like you haven't activated the github edu

当前位置: article > 正文

【vulnhub】---FristiLeaks_1.3靶机

作者:寸_铁 | 2024-07-01 22:16:41

赞

踩

fristileaks

目录

一、实验环境

二、信息收集

三、渗透测试

1、漏洞发现和利用

2、提权

四、总结

一、实验环境

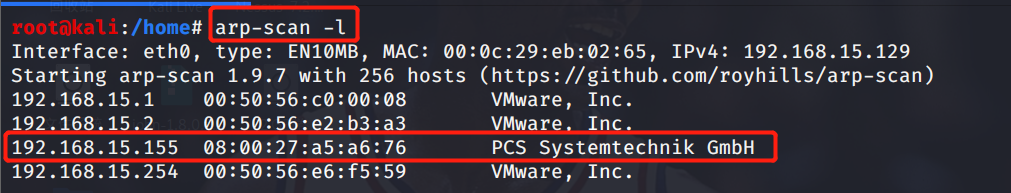

- 靶机:FristiLeaks: 1.3靶机(192.168.15.155)

- 攻击机:kali Linux(192.168.15.129)

- 相关设置

根据官网的提示这里需要给靶机设置MAC地址

设置好了之后就可以开心的玩耍了。

二、信息收集

主机发现

命令:nmap -sn 192.168.15.0/24

命令:arp-scan -l

命令:netdiscover -i eth0 -r 192.168.15.0/24

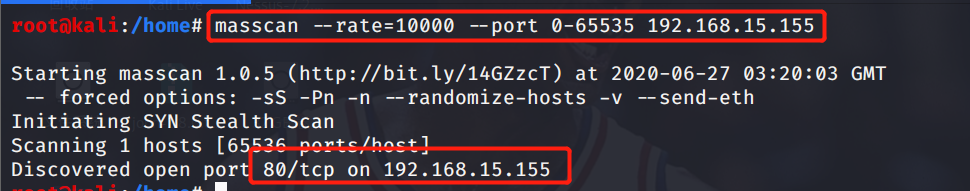

端口扫描

命令:masscan --rate=10000 --ports 0-65535 192.168.15.155

版本探测和操作系统识别

命令:nmap -sS -Pn -O -sV -T4 -p 80 192.168.15.155

web指纹识别

命令:whatweb 192.168.15.155

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/寸_铁/article/detail/777817

推荐阅读

相关标签