- 1四、张量表示_张量显示

- 2FastDFS【FastDFS概述(简介、核心概念 、上传机制 、下载机制)】(一)-全面详解(学习总结---从入门到深化)

- 3使用openvpn连通多个机房内网

- 4linux中clear报错:terminals database is inaccessible的解决方法

- 5OpenWrt下mwan3定时重启_openwrt定时重启

- 6android从strings资源文件获取,并拼接字符串方法_android 从资源文件拼接string

- 7SQLite3移植到ARM Linux教程_sqlite3数据库移植到arm

- 8【Linux】list_for_each_entry用法

- 9Linux | firewall命令 对外开放端口、查看端口、防火墙开启、防火墙关闭_firewall永久开放端口

- 10GitHub上受欢迎的Android UI Library_github 上最受欢迎的android ui

snmp渗透辅助脚本两则

赞

踩

关于snmp

snmp中文全称为简单网关协议(Simple Network Management Protocol),很多网络设备比如交换机、路由器、防火墙上都开启了此协议,默认端口为161。其中存在风险的是snmp的通信字符串(community strings),如果攻击者获取了网络设备的通信字符串,便可以获取设备的信息,甚至获取设备密码。最常见的默认通信字符串是public(只读)和private(读/写),除此之外还有许多厂商私有的默认通信字符串。几乎所有运行SNMP的网络设备上,都可以找到某种形式的默认通信字符串。

Cisc0wn

他是一个针对开启了snmp协议的Cisco路由器和交换机的攻击脚本,利用该脚本你可以暴力猜解community string、下载配置文件以及破解密码。

脚本下载地址

https://github.com/nccgroup/cisco-SNMP-enumeration

用法

./cisc0wn.sh

功能

检查snmp在路由器上是否开启

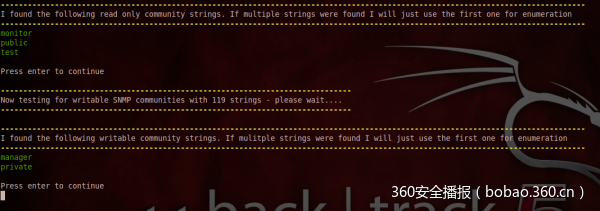

暴力破解snmp 的community strings(可以自定义字典)

使用community strings列举路由器的IOS版本、hostname、arp表、路由表。

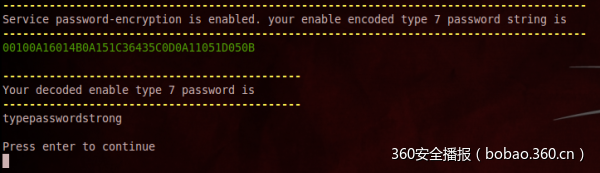

如果猜解出Read Write community自动下载路由器配置。

搜索并明文显示telnet密码

自动解密Cisco type7密码

显示type5的md5加密密码

需要环境

Metasploit

最好是在kali和backtrack5上使用

h3c-pt-tools

可针对华为、HP、H3C的设备进行渗透测试和审计。可使用其中的nmap脚本和msf模块进行snmp自动化攻击。

下载地址

https://github.com/grutz/h3c-pt-tools/

本文地址:http://bobao.360.cn/learning/detail/309.html