热门标签

热门文章

- 12023JAVA面试题全集(超全面!超系统!超实用!)早做准备,早上岸_java面试题2023

- 2DevOps学习二:工作中的DevOps应用_论devops及其应用

- 3国产操作系统有了“终端管家” 一套软件能管控所有人员和终端_统信域管平台 价格

- 4Java工具类:加解密(md5、aes、sha、byte2Hex)

- 5Python 爬虫:教你四种姿势解析提取数据_python爬取数据

- 6STC15利用ESP8266模块连接机智云物联网-设备接入_stc单片机esp8266连接数据库

- 7微信电脑客户端_手机远程控制电脑!牛逼!

- 8K近邻(KNN)算法(算法原理+简单的实现)_数据集make_forge模型用k邻近算法求精确度

- 9Python开发者年度调研:一半Python用户也用JS,2/3选择Linux系统

- 10g的python实现_Python flask.g方法代码示例

当前位置: article > 正文

华为USG6000防火墙安全策略配置实例(CLI方式)_华为防火墙策略路由配置实例

作者:小丑西瓜9 | 2024-04-18 21:23:48

赞

踩

华为防火墙策略路由配置实例

今天给大家介绍华为防火墙的安全策略配置实例。本文采用华为eNSP模拟器,设计了一个USG6000系列防火墙的配置实例,并安全要求完成了相应配置。

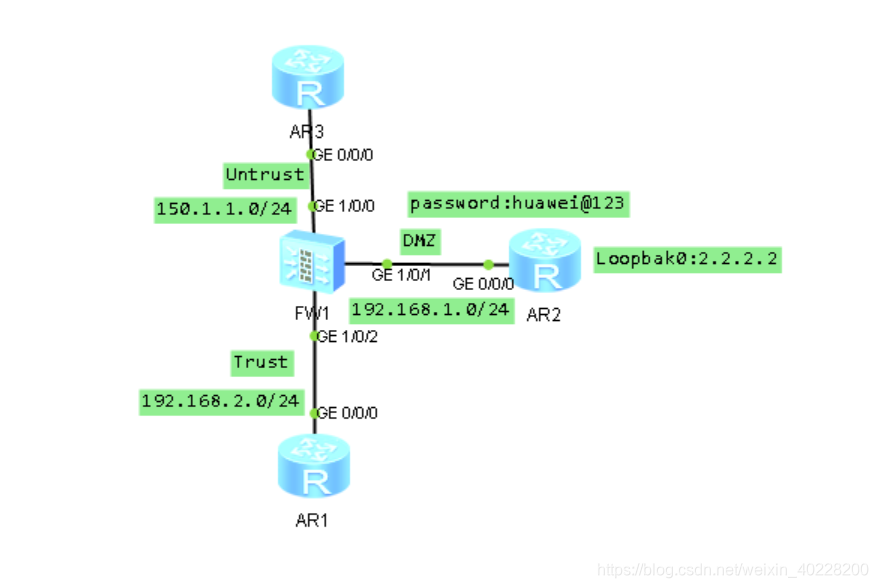

一、实验拓扑及要求

实验拓扑如上所示,现在要求配置如图所示的实验拓扑图,并配置防火墙安全策略实现:

1、Trust区域可以访问Untrust区域。

2、Trust区域可以访问DMZ区域的lo0,但不能访问其他IP地址。

二、实验配置命令

(一)华为防火墙默认安全策略

在华为系列防火墙中,默认的安全策略根据出入区域的不同而不同,具体如下所示:

1、域内流量。 域内流量是指从一个区域流向同一个区域的流量,防火墙默认策略是允许。

**2、域间流量。**域间流量是指从一个区域流向另一个区域的流量,防火墙默认策略是拒绝。

**3、自身流量。**自身流量是指防火墙自身发出的流量或者是目的是防火墙的流量,默认是拒绝。自身流量除了可以在安全策略上配置外,还可以在接口上直接配置,并且在接口上配置的优先级要高于在安全策略中配置的优先级。

(二)安全区域划分相关配置命令

安全区域划分只需要把固定的接口放置到指定的区域中,相关命令如下所示:

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/2

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/0

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/1

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

(三)安全策略配置命令

安全策略配置时要按照要求配置相应策略,在这里要特别注意策略的配置顺序,相关配置命令如下所示:

security-policy

rule name p1

source-zone trust

destination-zone trust

destination-zone untrust

service icmp

action permit

rule name p2

source-zone trust

destination-zone dmz

destination-address 2.2.2.2 mask 255.255.255.255

action permit

rule name p3

source-zone trust

destination-zone dmz

action deny

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

三、实验现象

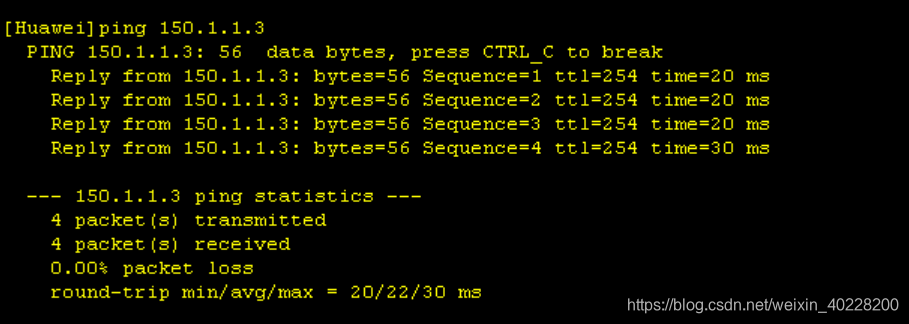

(一)Trust区域可以访问Untrust区域正常

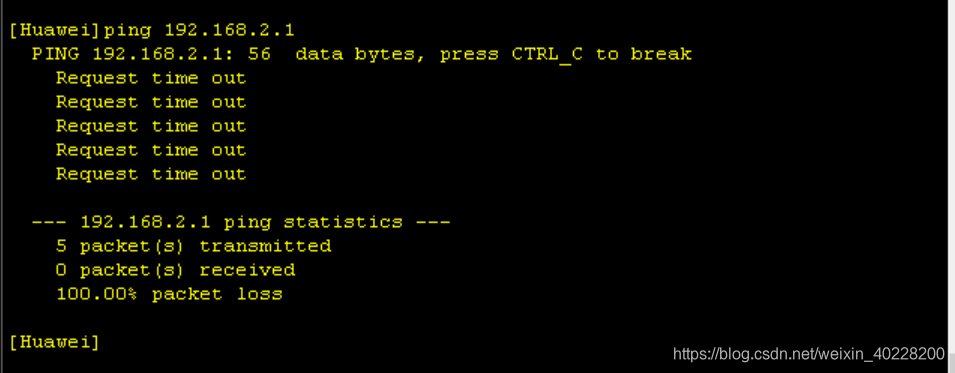

(二)Untrust区域访问Trust区域被禁止

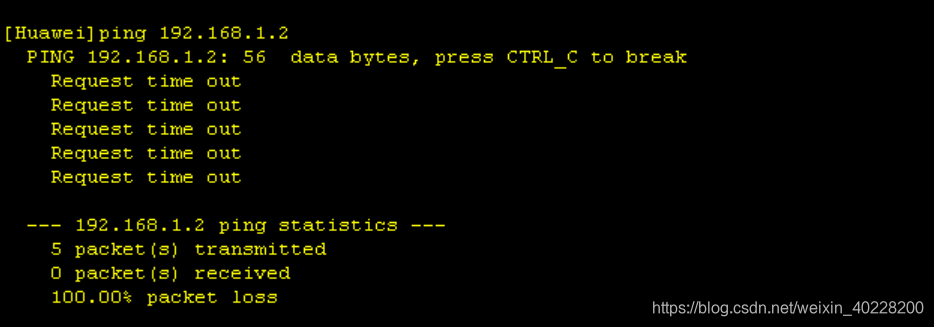

(三)Trust区域可以访问2.2.2.2正常

(四)Trust区域访问其他DMZ区域被禁止

四、附录——防火墙相关配置命令

防火墙相关配置命令如下所示:

#

interface GigabitEthernet0/0/0

undo shutdown

ip binding vpn-instance default

ip address 192.168.0.1 255.255.255.0

alias GE0/METH

#

interface GigabitEthernet1/0/0

undo shutdown

ip address 150.1.1.10 255.255.255.0

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 192.168.1.10 255.255.255.0

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 192.168.2.10 255.255.255.0

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/2

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/0

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/1

#

ip route-static 2.2.2.2 255.255.255.255 192.168.1.2

#

security-policy

rule name p1

source-zone trust

destination-zone trust

destination-zone untrust

service icmp

action permit

rule name p2

source-zone trust

destination-zone dmz

destination-address 2.2.2.2 mask 255.255.255.255

action permit

rule name p3

source-zone trust

destination-zone dmz

action deny

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200/article/details/119120072

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小丑西瓜9/article/detail/448269

推荐阅读

相关标签