WLAN认证详解_wlan认证方式

赞

踩

今天继续给大家介绍WLAN,本文主要内容是WLAN的认证。

一、开放系统认证

开放系统认证,即Open System Authentication,是缺省使用的认证机制,简单来说,就是不进行认证,当STA向AP发送认证请求帧时,AP立即回应认证成功的响应报文。开放系统认证非常简单但不安全。

但是,在这种情况下,STA只需要知道AP的SSID才可连接成功,如果出示的SSID与AP的SSID不同,那么AP将拒绝STA的连接。利用这一点,可以很好的进行用户群体分组,避免任意漫游带来的安全和访问性能的问题。也可以通过设置隐藏接入点,以及SSID区域的划分和权限控制来达到保密的目的。从这个角度来看,SSID可以被认为是一个简单的口令,STA需要提供口令来进行认证,从而实现一定程度上的安全。

但是,现在一些设备或软件可以搜索处隐藏SSID的无线网络。因此,只使用SSID隐藏策略来保证无线网络的安全性是不行的。

二、MAC认证

可以在WLAN中配置允许访问的MAC地址列表,如果客户端的MAC地址不在允许访问的MAC地址列表中,将拒绝其接入AP的请求。但是由于目前很多网卡支持修改虚拟MAC地址,因此MAC地址认证的方式不能从根本上解决问题,只能聊胜于无。

三、共享密钥认证

共享密钥(Shared-key Authentication)认证,必须使用WEP加密方式,要求STA和AP使用相同的共享密钥,该密钥通常被称为WEP密钥。

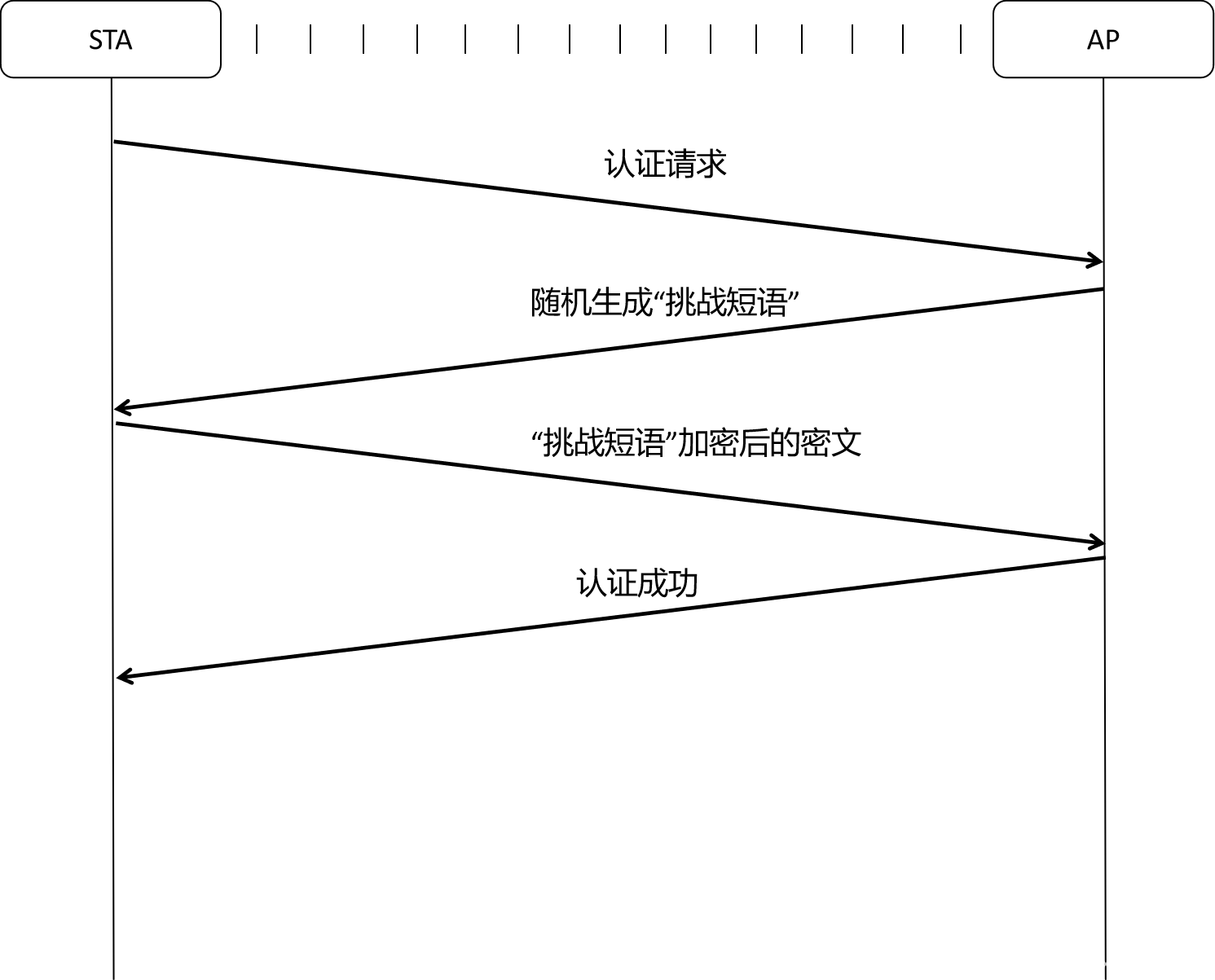

共享密钥认证流程如下所示:

共享密钥认证要求STA和AP拥有共同的密钥,采用的是“挑战——应答”的验证方式,由AP端发送挑战——即一段短语,之后STA做出应答,即将该短语用密钥加密后回传AP。AP将短语也用密钥加密,如果与STA发送的密文相同,则认证成功,否则认证失败。

共享密钥认证在一定程度上解决了WLAN认证问题,能够提供一定程度的安全性。但是共享密钥认证可扩展性不佳,每台设备必须要配置较长的密钥,如果经常更换密钥,则比较麻烦,如果不经常更换密钥,则静态密钥使用时间过长则会带来安全性上的风险。更重要的是,在共享密钥认证方式下,多个用户共享一个密钥,这是WLAN共享密钥认证本身设计的一大缺陷。

四、IEEE 802.1X认证

IEEE 802.1X是一种基于端口的网络接入控制协议,是IEEE指定的关于用户接入网络的认证标准。IEEE 802.1X相对于共享密钥认证,最大的优势是可以做大每个用户一个密码,比共享密钥认证的安全性大大提升。

IEEE802.1X认证系统如下:

在802.1X认证架构中,STA在想要接入AP时,要向AP发送认证请求,此时AP是认证者。但是AP本身没有认证的用户名和密码信息,不对STA进行认证,而是通过EAP协议,将认证信息传递给认证服务器,由服务器对STA进行认证,之后将认证结果反馈会AP,完成认证过程。

EAP(Extensible Authentication Protocol)协议是802.1X体系使用的协议,其封包格式如下:

EAP协议有四种类型,第一种是EAP-MD5类型的认证,采取的认证方式是用户名加密码;第二种是EAP-TLS类型的认证,采取的认证方式是用户名+服务器证书的认证方式,这种方式可以对服务器和客户端进行双向认证;第三种是EAP-TTLS类型的认证,采取的认证方式是服务器证书的认证方式;第四种是EAP-PEAp的认证方式,该方式下可以对服务器和客户端做双向认证,对服务器认证采用的是证书的认证方式,而对客户端的认证方式是用户名和密码的认证方式。这种认证方式采用较多。

五、Portal认证

Portal认证也成称WEB认证。客户端使用web浏览器登入认证界面,填入用户名、密码信息,提交后,由web服务器和设备配合完成用户的认证。portal认证由于用户体验比较好,现在已经在各大银行、宾馆等场所大规模使用。此外,随着信息技术应用不断广阔,目前又出现了利用微信扫码形式的特殊portal认证,但是究其原理,基本上是一样的。

Portal认证体系结构如下所示:

Portal认证过程如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200/article/details/120385884