热门标签

热门文章

- 1打造个性化github主页 二 WakaTime - 动态统计你的工作量_怎么通过wakatime美化github

- 2树莓派科学小实验4B--08_倾斜传感器、干簧管、震动传感器_三个传感器树莓派实验

- 3OPENCV面试题

- 4CTF之逆向Reverse入门推荐学习知识点总结面向新手小白_ctf reverse

- 5springboot集成sse实现后端流式输出消息_springboot流式

- 6Android开发—基于OpenCV实现相机实时图像识别跟踪,入职3个月的Android程序员面临转正_opencv实时图像追踪

- 7小程序云函数调用_小程序云函数抓包

- 86个超级实用的免费网盘搜索网站分享_盘131

- 9遍历HashMap的五种方式_hashmap遍历

- 10kafka基础知识

当前位置: article > 正文

k8s学习-CKS真题-启用API Server认证,禁止匿名访问_怎么强制删除clusterrolebinding

作者:小丑西瓜9 | 2024-05-16 12:55:26

赞

踩

怎么强制删除clusterrolebinding

对应b站视频: CKS题目-启用ApiServer认证

题目

Context

由 kubeadm 创建的 cluster 的 Kubernetes API 服务器,出于测试目的,

临时配置允许未经身份验证和未经授权的访问,授予匿名用户 cluster-admin 的访问权限.

Task

重新配置 cluster 的 Kubernetes API 服务器,

以确保只允许经过身份验证和授权的 REST 请求。

使用授权模式 Node,RBAC 和准入控制器 NodeRestriction。

删除用户 system:anonymous 的 ClusterRoleBinding 来进行清理。

注意:所有 kubectl 配置环境/文件也被配置使用未经身份验证和未经授权的访问。

你不必更改它,但请注意,一旦完成 cluster 的安全加固, kubectl 的配置将无法工作。

您可以使用位于 cluster 的 master 节点上,cluster 原本的 kubectl 配置文件

/etc/kubernetes/admin.conf ,以确保经过身份验证的授权的请求仍然被允许。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

环境搭建

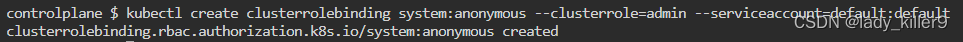

创建一个名为system:anonymous的clusterrolebinding

命令

kubectl create clusterrolebinding system:anonymous --clusterrole=admin --serviceaccount=default:default

- 1

截图

ps:考试环境应该是已有--user=system:anonymous的clusterrolebinding

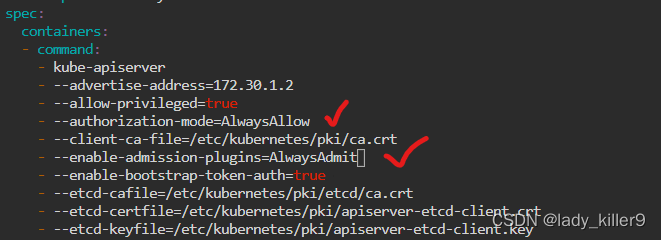

修改kube-apiserver.yaml文件

命令

vim /etc/kubernetes/manifests/kube-apiserver.yaml

- 1

启动项

- --authorization-mode=AlwaysAllow

- --enable-admission-plugins=AlwaysAdmit

- 1

- 2

截图

解题

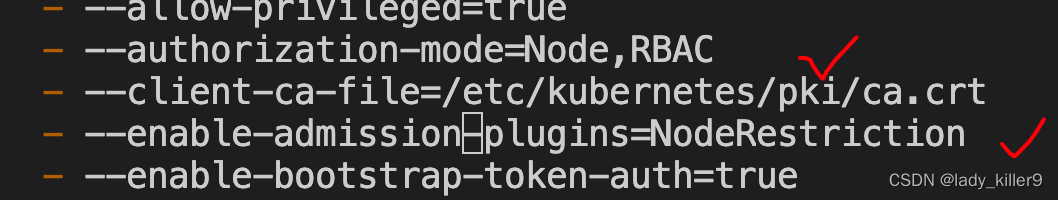

任务一 确保只有认证并且授权过的 REST 请求才被允许

vim /etc/kubernetes/manifests/kube-apiserver.yaml

- 1

修改为如下内容

- --authorization-mode=Node,RBAC #注意,只保留 Node,RBAC 这两个。在 1.25+考试中,这一条可能默认已经有了,但还是要检查确认一下。

- --enable-admission-plugins=NodeRestriction #在1.25+考试中,这一个原先为 AlwaysAdmit,需要修改为 NodeRestriction。

- 1

- 2

重启kubelet

systemctl daemon-reload

systemctl restart kubelet

- 1

- 2

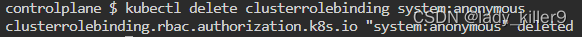

任务二 删除题目要求的角色绑定

查询用户system:anonymous的clusterrilebinding

命令

kubectl get clusterrolebinding -o yaml | grep system:anonymous

- 1

删除

命令

kubectl delete clusterrolebinding system:anonymous

- 1

截图

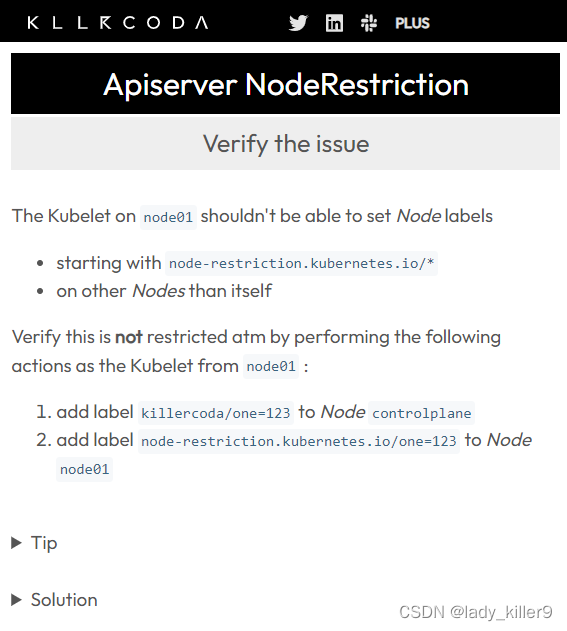

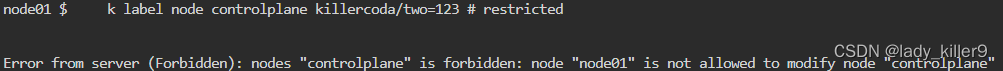

模拟题

参考

k8s-apiserver

本专栏:k8s学习-CKS考试必过宝典

更多k8s相关内容,请看文章:k8s学习-思维导图与学习笔记

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小丑西瓜9/article/detail/578822

推荐阅读

相关标签