热门标签

热门文章

- 1vue中vue-router的实现原理_vueroute原理

- 2vue项目 i18n 国际化完整教程_vuei18n

- 3记录一次mysql慢查询的优化过程

- 42022年认证杯SPSSPRO杯数学建模A题(第一阶段)人员的紧急疏散求解全过程文档及程序_数学建模制定疏散策略,以尽量减少受影响人群的伤亡风险。考虑不同地区的疏散路线

- 5ElasticSearch篇——认识、安装和使用IK分词器插件,一篇文章带你彻底拿下!_es ik插件

- 6Elastic 现在提供 OpenTelemetry SDK 的发行版

- 7基于FPGA的快速傅里叶变换(FFT)设计在嵌入式系统中的应用

- 8【数据结构】线性表:链式存储--链表(8种) C语言实现_c语言链式存储

- 9导入seaborn的数据集方法load_datasets的问题_导入数据集seaborn

- 10基于双树复小波变换 (Dual-Tree Complex Wavelet Transforms,DTCWT) 的轴承故障诊断方面

当前位置: article > 正文

2021.红客训练营CTF第二场——Reverse部分_cnhongke

作者:小小林熬夜学编程 | 2024-04-18 02:25:25

赞

踩

cnhongke

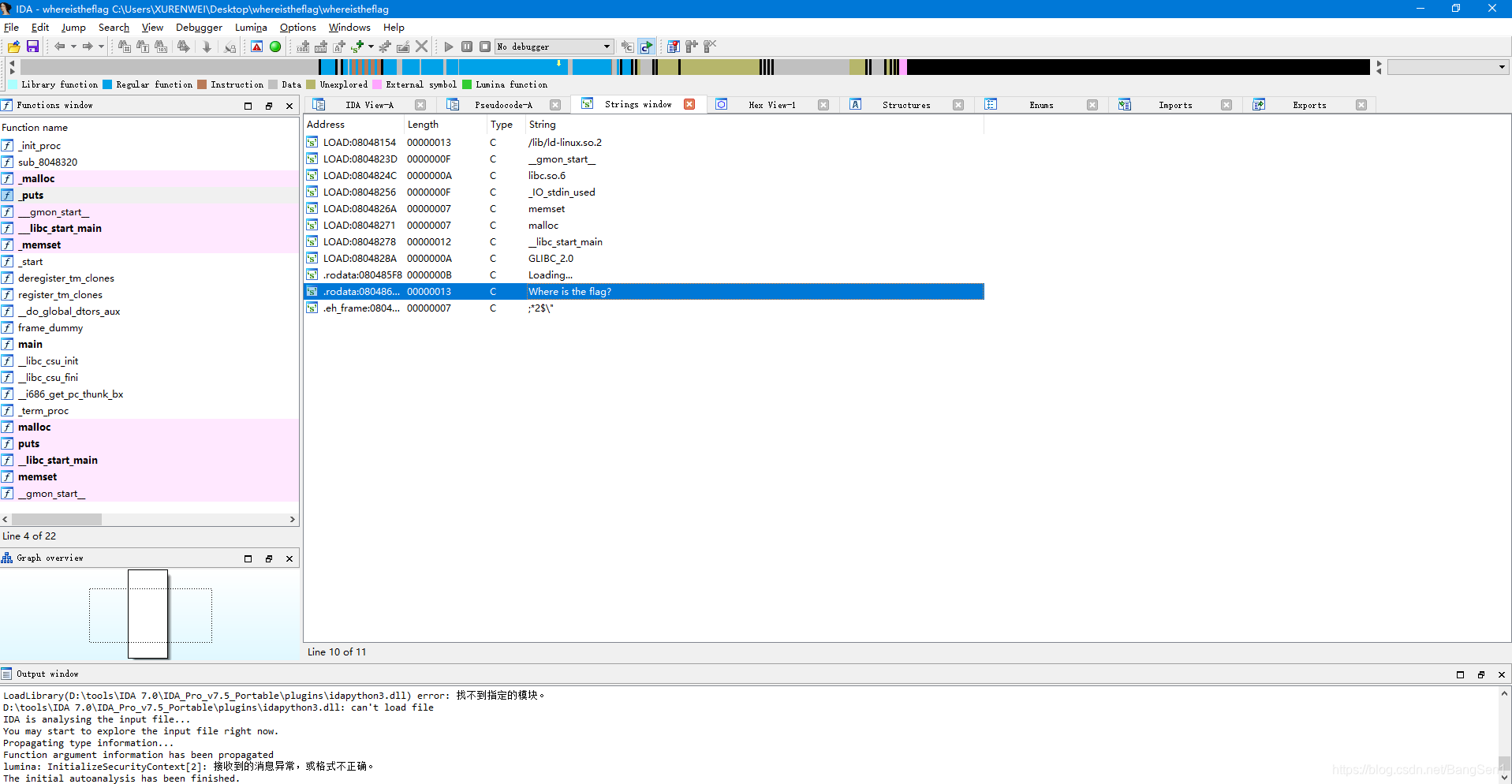

1. whereisflag

用ida打开,看到字符串:whereisflag,双击跟进

把字符串拼接起来,得到flag

CnHongKe{849bc02af213b4d}

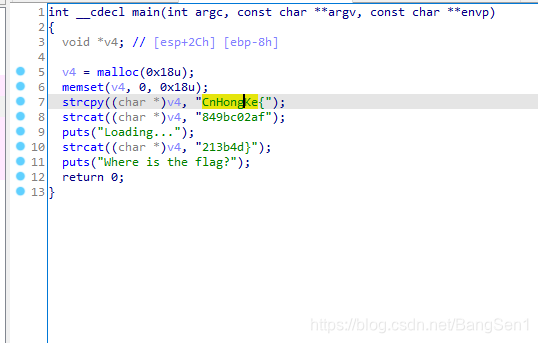

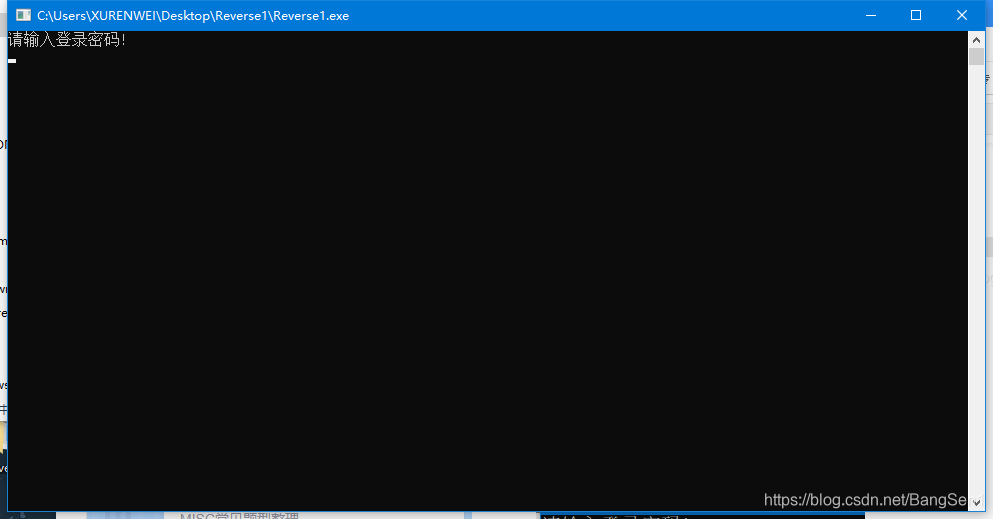

2. Reverse1

运行程序 ,让我们输入密码

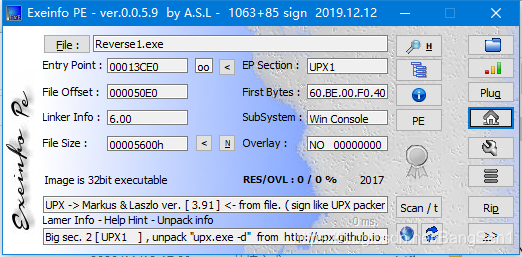

查壳,upx壳,32位

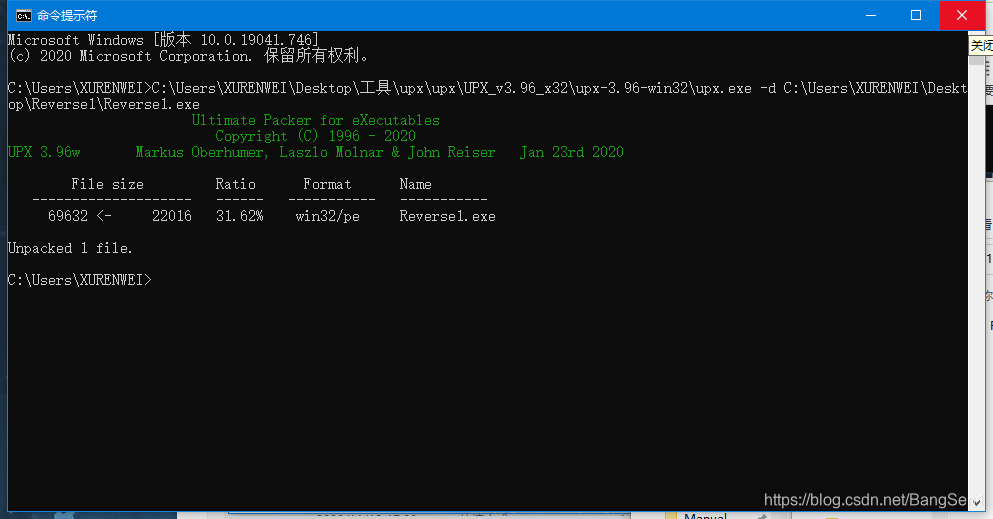

脱壳

用32位IDA打开,查看函数。

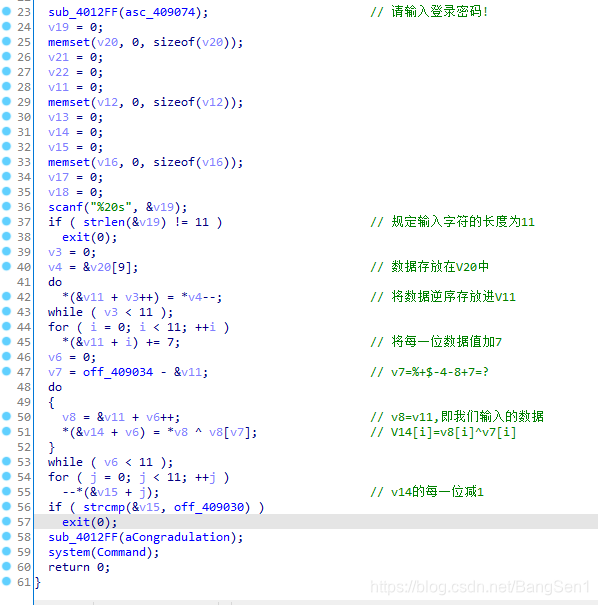

逻辑是:输入长度为11的字符串,逆序后每一位加7,然后跟v7异或,得到新的字符串后在把每一位字符减1,再逆序得到off_409030里的值

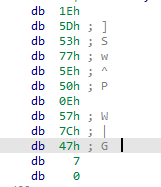

off_409030的值:

a=[0x1E, 0x5D, 0x53, 0x77, 0x5E, 0x50, 0x0E, 0x57, 0x7C, 0x47, 0x07] #print(a) off_409030 str1="%+$-4-8+7=?" xors=[37 ,43 ,36 ,45 ,52 ,45 ,56 ,43 ,55 ,61 ,63] #v7的ascii码 b=[0,0,0,0,0,0,0,0,0,0,0] #v14+1 for i in range(11): a[i]=a[i]+1 #v8[i]^v7[i] for i in range(11): b[i]=a[i]^xors[i] #v11-7 for i in range(11): b[i]=b[i]-7 b.reverse() print(b) for i in range(11): print(chr(b[i]),end="") #运行结果:0nCl0udNin3

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

CnHongKe{0nCl0udNin3}

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小小林熬夜学编程/article/detail/443531

推荐阅读

相关标签