- 1深度学习与目标检测:从卷积神经网络到YOLOv8概念介绍

- 2Java实现一个简单的图书管理系统(内有源码)_图书管理系统java源码

- 3【152期】美团一面:为什么选用 Hbase,Hbase 和 MySQL有啥区别?

- 4electron-builder打包未生成latest.yml_electron-builder打包成功没有生成任何文件

- 5鸿蒙OS开发学习:【第三方库调用】_鸿蒙如何调用第三方包

- 6Jupyter 的安装及使用,超详细懂中文就会

- 7【hive】列转行—collect_set()/collect_list()/concat_ws()函数的使用场景

- 8PotatoPie 4.0 实验教程(31) —— FPGA实现摄像头图像高斯滤波

- 9怎么使用 SSH 连接 github?_github ssh 链接

- 10ChatGPT高效提问—prompt实践(视频制作)_短视频视频脚本 prompt

软考笔记-----中级软件设计师之计算机系统(内容极全、极其用心)_中级软件设计师 备考笔记

赞

踩

软考笔记

- 进制与码值

- 次元展开法:给不同进制展开为十进制时候可以先当十进制展开,在把10n转换为2n(2n只是例子),eg:二进制10.1 ①:先展开为1*102+1*10-1 ②:再把102换为22,10-1换为2-1

- 二进制转换八进制和十六进制:三位二进制就能表示一个八进制所以把三个二进制看成一组,从而可以快速表达二进制。eg:010 100 101 三个一组分别代表了 2 4 5 所以转换成八进制之后就是245

十六进制与八进制相似,只是十六进制是把四个二进制看成一组eg:0010 1111 就是2 F,转换成十六进制就是2F

二、计算机组成原理

- CPU:运算器1)算术逻辑单元ALU (运算) 2)累加寄存器AC(通用寄存器,累加寄存器为数据运算提供暂时的开辟空间) 3)数据缓冲寄存器DR (类存储器,用来暂存数据)4)状态条件寄存器PSW(用来存储运算标志位)

- 控制器:1)程序计数器PC(找运行下一条指令的位置,只能存地址) 2)指令寄存器IR(操作码和地址码都应该存在指令寄存器)3)指令译码器 4)时序部件

- 计算机体系结构分类-flynn

Sisd:单指令单数据流

Simd:单指令多数据流,经典代表:阵列处理机(处理数组时候可以多处理器处理一条指令)

Misd:多指令单数据流,是理论模型

Mimd:多指令多数据流,最常见

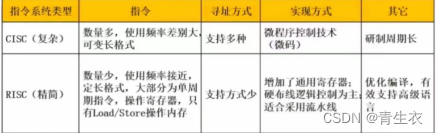

4.CISC与RISC

1)CISC是还没有计算机的时候定制的指令系统(大多都是定制的,可以设计寻址方式,指令相当多)

2)RISC是计算机优化后,做很基本的操作,删去复杂的内容。(引入寄存器,硬布线逻辑控制,效率快)

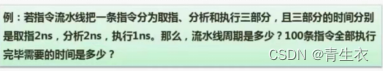

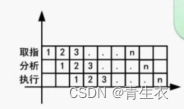

5.流水线

1)流水线是指在程序执行时多条指令重叠进行操作的一种准并行处理实现技术。

流水线也是把空闲的部件利用起来

2)

流水线执行计算时间:流水线周期即为取址,分析,执行三部分最长的一段,所以流水线周期为2ns。

可以吧数轴分为两部分,前三列为一部分(流水线建立部分)

流水线(理论)计算公式为:第一条指令执行时间(前三条建立过程中的时间)(取址+分析+执行(1+2+2)ns)+(指令条数-1)*流水线周期(2ns)=198+5=203n

流水线(实践)计算公式为:每个都看成流水线周期,(n-1)*t

3)流水线吞吐率(即处理速率)计算:tp=指令条数/流水线执行时间

4)流水线加速比:不使用流水线加速时间(上面那个题就是(2+2+1)*100,即500ns)/使用流水线加速时间

5)流水线效率:占用几个的时间块/总块数

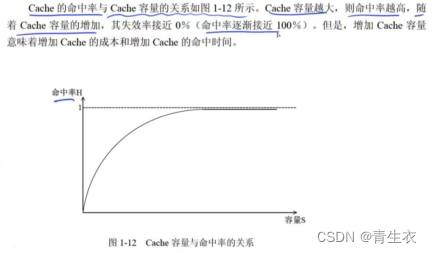

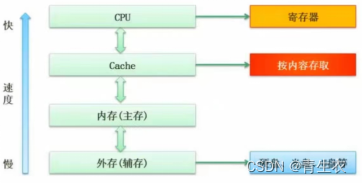

5.层次化存储结构

1)CPU中的寄存器是最快的,但是容量小

2)cache(高速缓存存储器):

是存在主存储器和CPU之间,用于存放最活跃的程序和数据,高速缓存

Cache的存储器:主要是主存的拷贝信息

Cache控制部分:就是考虑CPU传过来的数据是不是应该存在cache中

Cache直接映像:是指主存的块和cache块的关系是一一对应的

Cache全相联映像:允许主存任一块调入cache存储器

Cache组相连映像:每个区的组可以映射到每一组从而实现一对多

高速缓存:高速缓存对程序员是透明度,cache与主存地址的映射是有硬件制动完成

3)容量和速度成反比

只按内容访问的的存储器是相联存储器

4)闪存存储器:简称闪存,以块为单位,信息不会缺失,代替ROM不能代替主存。

5)主存:用DRAM存储(需要周期性刷新)

6)RAM(读写存储器):可以读取数据,写入数据

6.局部性原理:1)时间局部性:把指令导入cache里面不进入内存,导致时间很节省。2)空间局部性:比如 数组中,当程序先访问一个空间 立即访问临近空间时候,称之为空间局部性

7.主存:1)随机存储器:在掉电之后,数据清空

2)只读存储器:掉电之后不会清空数据

3)例题:(1)AC000H-C7FFFH+1即:从AC000H到C7FFFH之间的地址单元

(注意结果算出来的是bit,还要换算为kb)

(2)112k*16bit(写入的地址)=28*16k*x(x为所求值)(后面是存储前面写入地址的总存储)

8.磁盘结构:

磁道是存信息的(从磁头引向磁道所以需要寻道时间)存在扇区上面

需要旋转找扇区 所以要延迟时间一个扇区存一个,存一个转一次

有例题

9.总线 1)内部总线:芯片的线

2)系统总线:插件版层级 有数据总线:是管数据的,若总线宽度是32位的,一个周期传输数据量也是32位的 地址总线:用于指定存储地址。若线的宽度位32位,那么就是2的32次方 最大内存就是4GB 控制总线是发送控制信号的总线

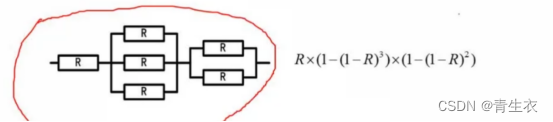

10.系统可靠性分析 1)串联模型:把R=R1*R2*R3*......Rn(R1为第一个系统的可靠的,R为总可靠度)

Y=y1+y2+y3...(y为失效率)

2)并联模型:只有全失效的时候系统才会失效

R=1-[(1-R1)*(1-R2)*(1-R3)....](大括号内的为失效率)(R为可靠度)

失效率:1-可靠度

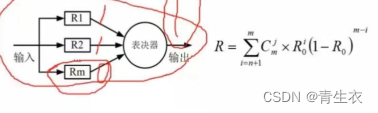

4)n模冗余系统:表决器:少数服从多数进行输出(浅蓝色为了解,大多不考)

5)混合系统

把所有的求出来累乘就ok了

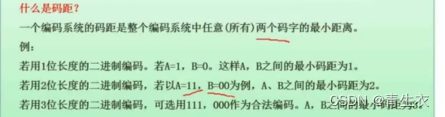

11.差错控制:1)检查纠错:一般用增大码距的方法

若传送一个11的传错变成了10,从而达到能检错的目的

传送111,若出现110,可以按位纠错

码距是指两个数之间有多少二进制位不同

循环校验码:编码长度:k+r(k是穿的数据位,r是校验位,因为k数据位后面跟r个数据位)

采用crc编码时候,用模2运算

12.海明校验码

1)(12条消息) 海明校验码一篇文章彻底搞懂!_海明校验码详解_satiling的博客-CSDN博客

2k>=n+k+1(r为海明校验位,要求的就是最小值,m是要传的值)

eg:n=16,算得k=5;这五位海明校验位就分别放在了20 21 22 23 24上

r为海明校验码最小位

海明校验码是唯一一个又能检错又能纠错的

2)码距=2,检错能力; 码距>=3才有纠错能力

3)奇偶校验码(12条消息) 海明校验码一篇文章彻底搞懂!_海明校验码详解_satiling的博客-CSDN博客,奇校验只能检测奇数位,偶校验只能检测偶数位

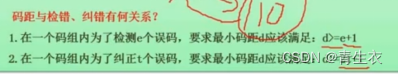

13.浮点数:小数点左右就是整数和小数,且码距为2,只能检测是奇数个数据位或者是偶数个数据位出错,不能校验是哪儿出错

N=2E*F E是阶码,F是尾数,N是二进制

eg:1011.10101 整数部分有4位,所以4可以是它的阶码 F二进制数位101110101

所以可以表示为 24*0.101110101 当然阶码也可以是5,可以表示为0.0101110101

因为在二进制中2n就代表小数点往后移动n位,就像是十进制中10n代表小数点往后移n位

规格化就是把尾数的绝对值放在【0.5-1】

当阶码不一样的时候,需要把小0的阶码向大的阶码对接

浮点数的大小由阶码决定,数值的精度由尾数的位数决定可以先算最小输

阶码=阶+阶符

14.寻址:通过操作数找操作码

1)立即寻址:操作数放在指令中(最快)

2)直接寻址:操作数在内存单元中。(第三快)

3)寄存器寻址:操作数放在寄存器中,指令中给出了放操作数的寄存器名。(第二快)

4)寄存器间接寻址:操作数放内存单元,操作数所在存储单元的地址,在某个寄存器中(第四快)

5)间接寻址:指令中给出的操作数的地址的地址(第五快)

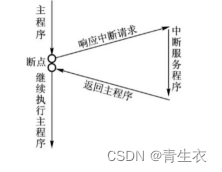

15.中断:断点对应两个1)中断向量:可以提供中断服务程序的入口地址

- 中断响应时间:发出中断请求,到进入中断服务程序

- (在中断时)保存现场:可以返回来执行源程序

16.输入输出(I/O)控制方式

1)程序查询方式(I/O(外设)→CPU→储存器(内存和主存))①一次只能读一个字②CPU需要轮巡检查(基本一步一检查),所以CPU和I/O只能串行工作,所以一直处于忙等状态,cpu利用率比较低

2)中断驱动方式(I/O(外设)→CPU→储存器(内存和主存)):①CPU和I/O(外设)可以并行工作②I/O做完工作后发出中断信号,向报告I/O工作已经完成(CPU会来处理中断讯号)③CPU利用率得到提升了思由CPU把数据放入内存

3)直接存储器存取方式(DMA):①一次读写是一块,而不是字②CPU和I/O可以并行工作③传输数据时候不需要CPU干预,在开始时候给DMA发读命令,最后时候CPU发一下中断。所以除了开头结尾别的时候不需要CPU干预④外设直接把数据放入内存(所以DMA直接建立了主存和外设之间的关系)

17.加密技术与认证技术

1.窃听通过加密解决,篡改,假冒,否认都是通过认证解决

加密技术1)对称加密(私钥加密)(共享密钥加密):a用密钥给明文加密,b用密钥给a传过来的密文解密(加密和解密是同一把密钥)缺点:密钥分发有缺陷,可能被窃听 优点:①加密解密速度很快②适合加密大量明文数据

2)非对称加密(公钥加密):加密和解密不是同一把密钥,一把公钥,一把私钥(公钥是所有人都可能知道的,私钥是私密),用公钥加密只能用私钥解密,用私钥加密只能用公钥解密,不能用一把推出另一把。

优点:①可以实现防止窃听的效果②密钥分发没有缺陷

缺点:①加密解密速度很慢

3)混合加密:两者优点都有

认证技术:1)解决篡改:经过哈希算法加上在密文中信息摘要,可以检查是否篡改过,解密后明文和哈希算法得到的摘要是否一致。(认证)

2)解决否认:数字签名发送方用自己的私钥进行签名,接收方用发送方的公钥对数字签名进行验证,如果是它的数字签名,那么就无法否认(签名)

3)解决假冒:数字证书:用户向CA机构申请数字证书,将个人信息和公钥发给ca机构,ca机构颁给用户数字证书,数字证书用ca的私钥给它签名,用ca的公钥验证数字证书,得到用户的公钥

Ca的私钥进行签名,用ca公钥进行验证真实性。

18.加密算法

1)对称加密技术包括DES(数据加密技术),三重DES,RC-5,IDEA(国际数据加密算法),高级加密技术(AES),RC4

2)非对称加密技术包括RSA, ECC, DSA

3)摘要算法包括md5,hash函数 sha-1