- 1雨云游戏云VPS搭建MCSM面板和我的世界(MC)Paper服务器教程_mcsmanager 配置文件改不了

- 2Web3js 03: 访问区块链网络_前端web怎么调用区块链

- 3公考备考方法_申论老邹和小马谁教的好

- 4【DevOps】Linux网络桥接:实现灵活组网与虚拟机高效通信的关键技术_linux 桥接网络

- 5Vue3项目性能优化(图片压缩)_vite-plugin-image-optimizer

- 6redis.clients.jedis.exceptions.JedisException: Could not get a resource from the pool异常的解决方案

- 7图解支付-金融级密钥管理系统:构建支付系统的安全基石(3)

- 8FPGA时钟:驱动数字逻辑的核心

- 9从0开始学习 GitHub 系列之「07.福利开源项目」

- 10【python-致用】为嫖掘金月更奖品,我用刚学的python做了个批量文件内容替换_python 批量替换文件

网络安全学习笔记(适合初学者)_ip spoof

赞

踩

网络安全学习笔记

一、 Ip欺骗(IP spoof)及防范原则

IP[地址]欺骗被用来从事非法活动,破坏网络安全,黑客使用IP欺骗就不会被抓到,还有一些黑客进行Dos攻击的时候,就可以隐藏真实的IP,这样攻击者就无法查到。IP欺骗有时候也可以用来被克隆某个内部网中的信息,这样有时候就可以避免开户名和密码验证而直接登录系统。

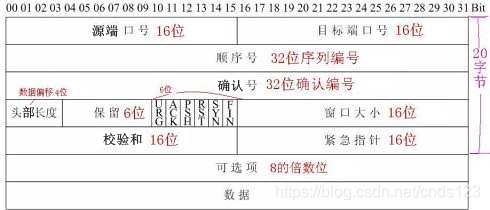

先了解TCP报文格式:

在TCP报文的报头中,有几个标志字段:

1)URG:紧急 (Urgent)指针标志,为1时表示紧急指针有效,为0则忽略紧急指针。

2)ACK:确认(Acknowledgement)序号标志,为1时表示确认号有效,为0表示报文中不含确认信息,忽略确认号字段。

3)PSH:push(推送)标志,为1表示是带有push标志的数据,指示接收方在接收到该报文段以后,应尽快将这个报文段交给上层程序处理,而不是在缓冲区排队。

4)RST:Reset(重置、复位)连接标志,用于重置由于主机崩溃或其他原因而出现错误的连接。或者用于拒绝非法的报文段和拒绝连接请求。

5)SYN:同步序号(SYnchronize sequence Numbers),用于建立连接过程,在连接请求中,SYN=1和ACK=0表示该数据段没有使用捎带的确认域,而连接应答捎带一个确认,即SYN=1和ACK=1。

6)FIN:finish(结束)标志,用于释放连接,为1时表示发送方已经没有数据发送了,即关闭本方数据流。

目前造成网络不安全的因素有两大类,一类是人为因素,比如黑客;另外的就是网络体系结构本身存在的安全缺陷,比如TCP/IP协议的安全性缺陷。IP地址欺骗就是通过TCP/IP协议本身存在的一些缺陷进行攻击,取得目标系统的信任以便获取机密信息。

IP地址欺骗的原理

在网络上,计算机之间要进行交流必须在两个前提之下:认证和信任。认证是一种鉴别过程,两台计算机经过认证的过程,才会建立起相互信任的关系。信任和认证具有逆反关系,即如果计算机之间存在高度的信任关系,则交流时就不会要求严格的认证。而反之,如果计算机之间没有很好的信任关系,则会进行严格的认证。

IP地址欺骗实质上就是冒充身份通过认证来骗取信任的攻击方式,攻击者针对认证机制的缺陷,将自己伪装成其他计算机的IP地址,骗取连接来获得信息或者得到特权。

常见的IP地址欺骗技术

- IP源路由欺骗

TCP/IP网络中,IP包的传输路径完全由路由决定,IP报文首部的可选项中有“源站选路”,可以指定到达目的站点的路由。

源站选路((source routing))给攻击者带来了很大的便利。

攻击者可以使用假冒IP地址如10.10.2.3向受害者IP如10.10.5.5发送数据包,并指定了宽松的源站选路或者严格路由选择,并把自己的IP地址如10.50.5.5填入地址清单中。

当受害者在应答的时候,按收到数据包的源路由选项反转使用源路由,传送到被更改过的路由器,由于路由器的路由表已被修改,收到受害者的数据包时,路由器根据路由表把数据包发送到攻击者所在的网络,攻击者可在其局域网内较方便地进行侦听,收取此数据包。

(2) TCP会话劫持

在一般的欺骗攻击中攻击者并不是积极主动地使一个用户下线来实现他针对受害目标的攻击,而是仅仅装作是合法用户。此时,被冒充的用户可能并不在线上,而且它在整个攻击中不扮演任何角色,因此攻击者不会对它发动进攻。但是在会话劫持中,为了接管整个会话过程,攻击者需要积极攻击使被冒充用户下线。

在TCP/IP协议中,TCP协议提供可靠的连接服务,采用三次握手建立一个连接,用来交换TCP窗口大小信息,连接包含双方的序列号和确认号。在TCP连接中,每台主机会创建一个TCB数据结构,存储与连接有关的数据。

TCP会话劫持过程分为五个步骤:(1)发现攻击目标。首先,通常攻击者希望这个目标是一个准予TCP会话连接(例如Telnet和FTP等)的服务器。(2)确认动态会话。与大多数攻击不同,会话劫持攻击适合在网络流通量达到高峰时才会发生的。(3)猜测序列号。TCP区分正确数据包和错误数据包仅通过它们的SEQ/ACK序列号。序列号却是随着时间的变化而改变的。因此,攻击者必须成功猜测出序列号。通过嗅探或ARP欺骗,先发现目标机正在使用的序列号,再根据序列号机制,可以猜测出下一对SEQ/ACK序列号。(4)使客户主机下线。当攻击者获得了序列号后,为了彻底接管这个会话,他就必须使客户主机下线。使客户主机下线最简单的方式就是对其进行拒绝服务攻击,从而使其不再继续响应。(5)接管会话。既然攻击者已经获得了他所需要的一切信息,那么他就可以持续向服务器发送数据包并且接管整个会话了。

IP欺骗攻击的防御

(1) 防范源路由欺骗

为了保护一个单位不成为基本IP地址攻击的受害者,应该在路由器上进行基本过滤。大多数路由器有内置的欺骗过滤器。过滤器的最基本形式是,不允许任何从外面进入网络的数据包使用单位的内部网络地址作为源地址。

保护自己或者单位免受源路由欺骗攻击的最好方法是设置路由器禁止使用源路由。在一个Cisco路由器上,可以通过使用IPsource-route命令使源路由有效或者无效,在其他路由器上可以使用类似的命令使源路由无效。

(2) 防范会话劫持攻击

会话劫持攻击是非常危险的,因为攻击者能够直接接管合法用户的会话。在其他的攻击中可以处理那些危险并且将它消除。但是在会话劫持中,消除这个会话也就意味着禁止了一个合法的连接,从本质上来说这么做就背离了使用Internet进行连接的目的。

没有有效的办法可以从根本上防范会话劫持攻击,以下列举了一些方法可以尽量缩小会话攻击所带来危害:(1)进行加密。加密技术是可以防范会话劫持攻击为数不多的方式之一。如果攻击者不能读取传输数据,那么进行会话劫持攻击也是十分困难的。(2)使用安全协议。无论何时当用户连入到一个远端的机器上,特别是当从事敏感工作或是管理员操作时,都应当使用安全协议。(3)限制保护措施。允许从网络上传输到用户单位内部网络的信息越少,那么用户将会越安全,这是个最小化会话劫持攻击的方法。攻击者越难进入系统,那么系统就越不容易受到会话劫持攻击。

二、无线网络安全术语

SSID(Service Set Identifier,服务集标识)技术可以将一个无线局域网分为几个需要不同身份验证的子网络,每一个子网络都需要独立的身份验证,只有通过身份验证的用户才可以进入相应的子网络,防止未被授权的用户进入本网络。

ESSID(Extended Service Set Identifier,扩展的服务集标识),用来区分不同的大型网络,最多32个字符,无线网卡设置了不同的SSID就可以进入不同网络,SSID通常由AP或无线路由器广播,通过系统自带的扫描功能可以查看当前区域内的SSID。

无线接入点是指无线局域网(WLAN)用户终端接入网络的设备。用户通过网卡接入WLAN的接入点AP(Access Point),就可以接入有线网络。

Wi-Fi无线局域网的认证(Authentication)和加密(Encryption)方式有Open System, WEP, WPA, WPA2, MAC ACL。

Open System: 完全不认证也不加密,任何拥有无线网卡的人都可以连到无线接入点。

WEP (Wired Equivalent Privacy,有线等效保密): 有线等效保护协议。无线接入点设定有 WEP密钥(WEP Key),无线网卡在要接入到无线网络是必须要设定相同的WEP Key,否则无法连接到无线网络。WEP可以用在认证或是加密,例如认证使用Open System,而加密使用WEP;或者认证和加密都使用WEP。

WEP加密方式各密钥类型要求密钥字符数目:

64位密钥:ASCII码字符5个,十六进制字符10个

128位密钥:ASCII码字符13个,十六进制字符26个

标准的64比特WEP使用40比特(十六进制字符10个)的接上24比特的初向量(initialization vector,IV) 成为64比特密钥。 128 比特的 WEP 使用104比特(十六进制字符26个)的接上24比特的IV。

十六进制字符包括0~9和A~F。

【ASCII (American Standard Code for Information Interchange,美国信息交换标准代码)码使用指定的7 位或8 位二进制数组合来表示128 或256 种可能的字符。标准ASCII 码也叫基础ASCII码,使用7 位二进制数(剩下的1位二进制为0)来表示所有的大写和小写字母,数字0 到9、标点符号, 以及在美式英语中使用的特殊控制字符。扩展ASCII 字符是从128 到255(0x80-0xff)的字符。扩展ASCII不再是国际标准。】

WPA (Wi-Fi Protected Access,Wi-Fi网络安全接入 ): WPA的认证分为两种:第一种采用802.1x+EAP的方式,用户提供认证所需的凭证,如用户名密码,通过特定的用户认证服务器(一般是RADIUS服 务器)来实现。在大型企业网络中,通常采用这种方式。另外一种是相对简单的模式,它不需要专门的认证服务器,这种模式叫做WPA预共享密钥(WPA-PSK),仅要求在每个WLAN节点(AP、无 线路由器、网卡等)预先输入一个密钥即可实现。只要密钥吻合,客户就可以获得WLAN的访问权。由于这个密钥仅仅用于认证过程,而不用于加密过程,因此不 会导致诸如使用WEP密钥来进行802.11共享认证那样严重的安全问题。WPA采用TKIP(Temporal Key Integrity Protocol,临时密钥完整性协议)为加密引入了新的机制,它使用一种密钥构架和管理方法,通过由认证服务器动态生成分发的密钥来取代单个静态密钥、把密钥首部长度从24 位增加到48位等方法增强安全性。而且,TKIP利用了802.1x/EAP构架。认证服务器在接受了用户身份后,使用802.1x产生一个唯一的主密钥 处理会话。然后,TKIP把这个密钥通过安全通道分发到AP和客户端,并建立起一个密钥构架和管理系统,使用主密钥为用户会话动态产生一个唯一的数据加密密钥,来加密每一个无线通信数据报文。TKIP的密钥构架使WEP静态单一的密钥变成了500万亿可用密钥。虽然WPA采用的还是和WEP一样的RC4加 密算法,但其动态密钥的特性很难被攻破。

WPA2: WPA2顾名思义就是WPA的加强版,也就是IEEE 802.11i的最终方案。同样有家用的PSK版本与企业的IEEE 802.1x版本。WPA2与WPA的差別在于,它使用更安全的加密技术AES (Advanced Encryption Standard),因此比WPA更难被破解、更安全。

MAC ACL (Access Control List): MAC ACL只是一种认证方式。在无线AP輸入允许被连入的无线网卡MAC位址,不在此清单的无线网卡无法连入无线网络。