- 1记录一下一些收藏的网页

- 2pip 清华源_-i 清华源

- 3【华为OD】C卷200分真题 100%通过:路口最短时间问题 JS语言代码实现[思路+代码]_> 假定街道是棋盘型的,每格距离相等,车辆通过每格街道需要时间均为 timeperroad;

- 4手把手教你用Python部署自己的VPN_python与strongswan库_pip install strongswan

- 5使用多线程遇到的bug_nginx 多线程 bug

- 6中国软件行业几乎全军覆没

- 7Selenium Edge的无头浏览器模式以及反WebDriver检测

- 8C# 自定义Label实现 指定字符串(关键词)高亮显示(字体、颜色)_c#自定义lable

- 92024年高考作文考人工智能,人工智能写作文能否得高分

- 10基于FPGA的NCO实现_fpga nco

应急响应 WEB 分析日志攻击,后门木马(手动分析 和 自动化分析.)_360星图分析之后只有常规分析报告

赞

踩

网络安全--应急响应

应急响应”对应的英文是“Incident Response”或“Emergency Response”等,通常是指一个组织为了应对各种意外事件的发生所做的准备以及在事件发生后所采取的措.

网络安全应急响应:针对已经发生的或可能发生的安全事件进行监控、分析、协调、处理、保护资产安全.

目录:

应急响应阶段:

(1)360星图.(支持 iis / apache / nginx日志)

应急响应阶段:

保护阶段:断网,备份重要文件(防止攻击者,这些期间删除文件重要文件.)

分析阶段:分析攻击行为,找出相应的漏洞.

复现阶段:复现攻击者攻击的过程,有利于了解当前环境的安全问题和安全检测.

修复阶段:对相应的漏洞提出修复.

建议阶段:对漏洞和安全问题提出合理解决方案.

目的:分析出攻击时间,攻击操作,攻击后果,安全修复等并给出合理解决方案.

应急响应准备工作:

(1)收集目标服务器各类信息.(2)部署相关分析软件及平台等.(3)整理相关安全渗透工具指纹库.(4)针对异常表现第一时间触发思路.

从入侵面及权限面进行排查:

有明确信息网站被入侵: 1.基于时间 2.基于操作 3.基于指纹 4.基于其他.无明确信息网站被入侵:(1)WEB 漏洞-检查源码类别及漏洞情况.

(2)中间件漏洞-检查对应版本及漏洞情况.(3)第三方应用漏洞-检查是否存在漏洞应用.(4)操作系统层面漏洞-检查是否存在系统漏洞.(5)其他安全问题(口令,后门等)- 检查相关应用口令及后门扫描.

工具下载 链接:https://pan.baidu.com/s/14njkNfj3HisIKN26IYOZXQ

提取码:tian

应急响应的日志分析:

手动化分析日志:

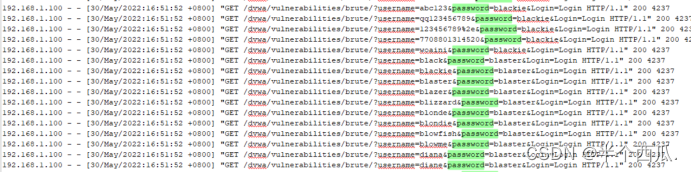

(1)弱口令的爆破日志.(可以看到是一个IP在同一个时间,使用多个账号和密码不停测试)

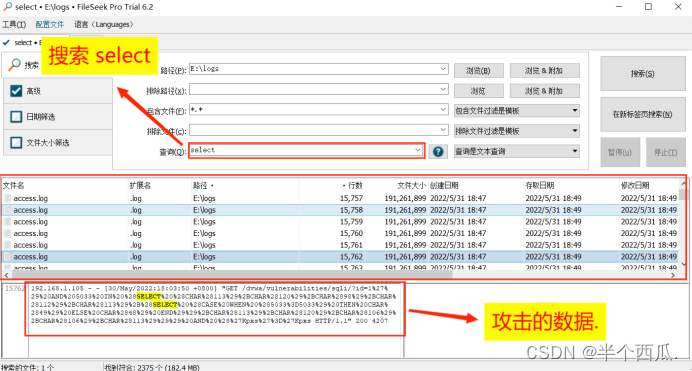

(2)SQL注入的日志.(搜索 select 语句.)

(3)有使用SQLmap工具的注入.(搜索SQLmap)

我的靶场日志没有记录SQLmap.(这里就不加图了)

(4)目录扫描日志.(看的时候会发现,前面的目录都是一样的.)

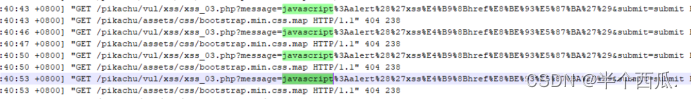

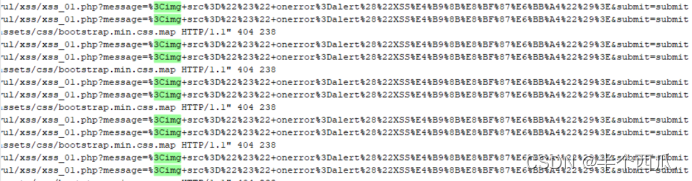

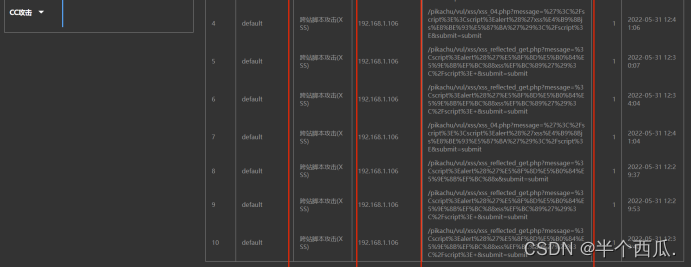

(5)XSS攻击日志.(搜索:script,javascript,onclick,%3Cimg对这些关键字进行查看)

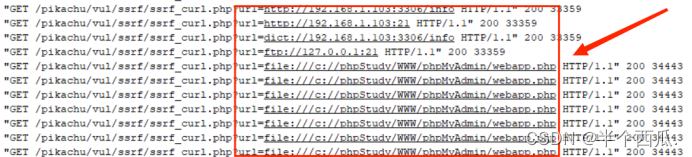

(6)SSRF攻击日志.

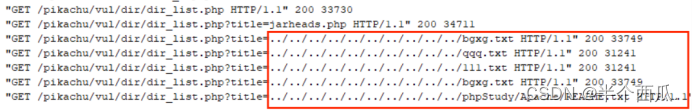

(7)目录遍历攻击日志.

(8)后门木马日志.(搜索连接工具:anTSword,菜刀,冰蝎等工具 排查后门.)

自动化化分析日志:

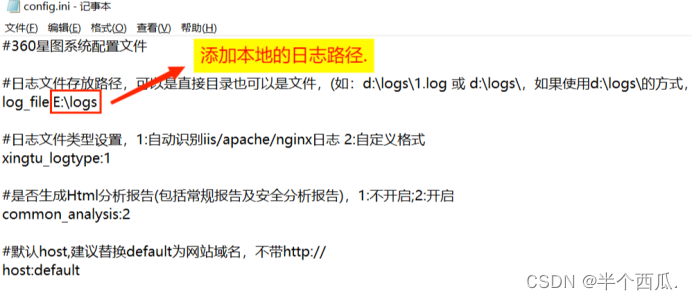

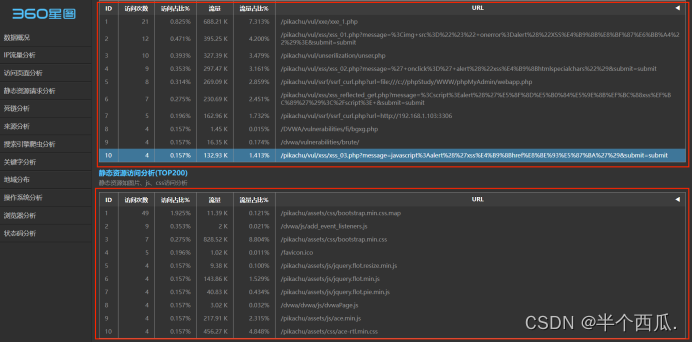

(1)360星图.(支持 iis / apache / nginx日志)

1.设置日志分析路径.

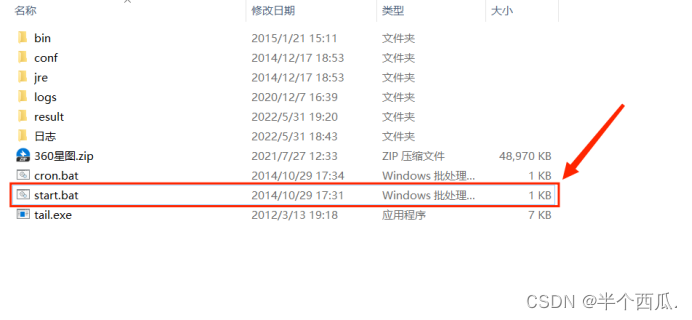

2.点击进行日志分析.

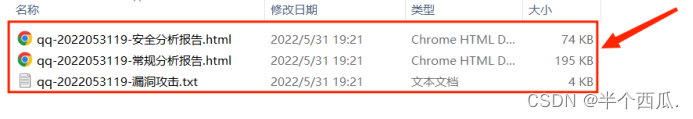

3.点击查看日志.

安全分析报告.

常规分析报告.

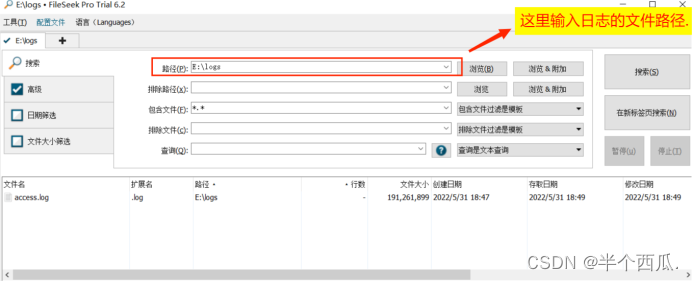

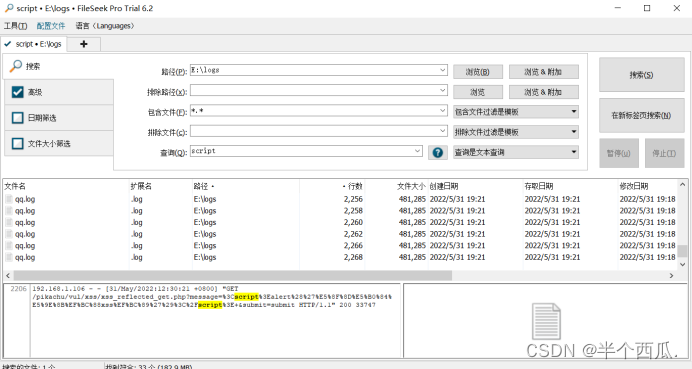

(2)方便大量日志查看工具.

1.工具的设置.

2.SQL注入攻击日志.

3.目录遍历攻击.

4.XSS攻击日志.

后门木马检测.

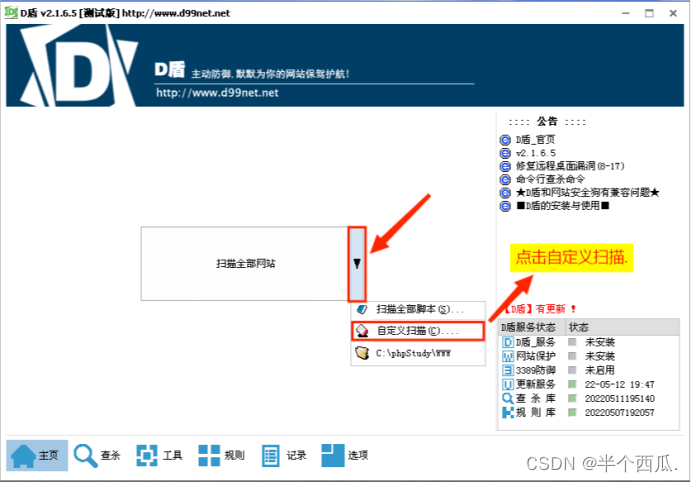

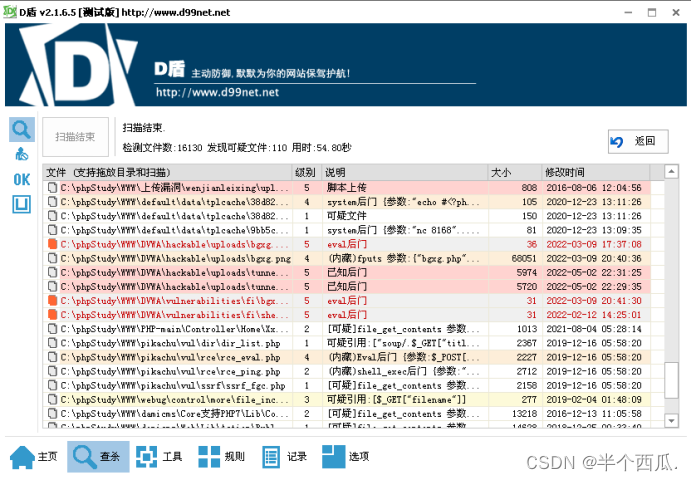

(1)D盾_Web查杀.

1.选择扫描的目录.

2.扫描到的后门木马.

Web的其他入侵检测工具:10款常见的Webshell检测工具 - Bypass - 博客园

Web日志的其他分析工具:推荐 | 10个好用的Web日志安全分析工具 - Bypass - 博客园