- 1GitHub要求2FA?不慌,有它(神锁离线版)帮你!_神锁 2fa

- 2.hmallox勒索病毒解密方法|勒索病毒解决|勒索病毒恢复|数据库修复

- 3java编程英语词汇_JAVA编程常用单词

- 4Scrum.orgScrum 敏捷认证PSM(Professional Scrum Master)官方认证班

- 5代码随想录算法训练营刷题复习10:二叉树、二叉搜索树复习2

- 6Spring MVC数据绑定和响应——复杂数据绑定(二)集合绑定

- 7python:Opencv4答题卡检测实例练习_python opencv 答题卡分割

- 8从零开始—仿牛客网讨论社区项目(一)_牛客网项目源码 global.css

- 9STM32CubeMX学习笔记(14)——RTC实时时钟使用_bcd data format

- 10JAVA接口练习分享

linux 25端口漏洞,Linux通过栈溢出进行提权实战(dpwwn03)

赞

踩

最近在刷vulnhub靶场,偶然间做到了dpwwn系列的靶场,其中dpwwn03靶场提权用的是程序栈溢出的漏洞,相对常规方法还是比较少见的,所以拿出来单独在这里研究下。既然讲到了提权,顺带介绍下常规的提权方式:

1、内核漏洞

例如脏牛这类型的。

2、定时任务

Cron通常以root特权运行。如果我们可以成功修改cron中的任何脚本或二进制文件,那么我们可以使用root权限执行任意代码。

3、suid提权

SUID代表设置的用户ID,是一种Linux功能,允许用户在指定用户的许可下执行文件。例如,Linux ping命令通常需要root权限才能打开原始网络套接字。通过将ping程序标记为SUID(所有者为root),只要低特权用户执行ping程序,便会以root特权执行ping。

4、sudo配置错误

管理员可能只允许用户通过SUDO运行一些命令,可能在没有察觉的情况下中引入漏洞,这可能导致权限提升。一个典型的例子是将SUDO权限分配给find命令,以便其他用户可以在系统中搜索特定的文件相关文件。尽管管理员可能不知道'find'命令包含用于执行命令的参数,但攻击者可以以root特权执行命令。

5、第三方组件

某些程序使用root权限启动,如果第三方服务或者程序存在漏洞或者配置问题,可以被利用来获得root权限。

6、NFS提权

网络文件系统:网络文件系统允许客户端计算机上的用户通过网络挂载共享文件或目录。NFS使用远程过程调用(RPC)在客户端和服务器之间路由请求。Root Squashing参数阻止对连接到NFS卷的远程root用户具有root访问权限。远程root用户在连接时会分配一个用户“ nfsnobody ”,该用户具有最小的本地权限。如果 no_root_squash 选项开启的话,并为远程用户授予root用户对所连接系统的访问权限。

下面我们从头开始介绍dpwwn03这个靶场的渗透过程,以这个靶场为对象进行相关知识的研究。

一、主机发现

因为是靶场,在配置好虚拟机的NAT连接方式后,需要发现靶机的ip,使用如下的命令:arp-scan -l

nmap -sP 192.168.167.0/24

二、端口发现

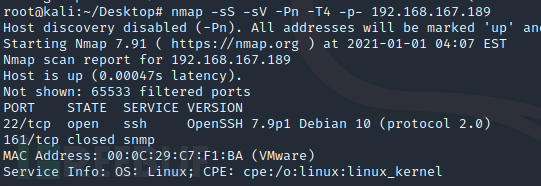

常用的命令有:nmap -sS -sV -Pn -T4 -p- 192.168.167.189

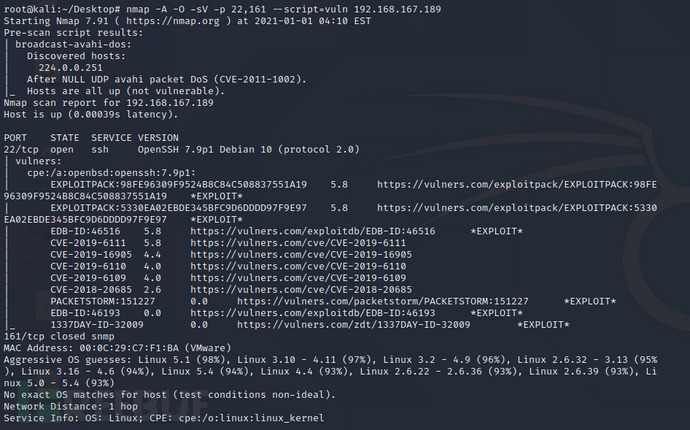

nmap -A -O -sV -p 22,161 --script=vuln 192.168.167.189

下图是我对靶机的扫描结果: