- 1QT线程同步_qt 同一线程不同函数写入同一指针的数据怎么办

- 2多模态大模型入门指南_多模态模型入门

- 3idea安装插件plugins时无法加载插件三种解决方法(亲测有效且下载速度飞起)_idea插件加载不出来

- 4NVIDIA相关资料(一)——Deepstream相关知识

- 5django命令大全

- 6作为一名程序员,年收入如何才能过50万?_程序员50万年薪难不难

- 7武汉大学计算机学院周浩,武汉大学电子信息学院导师介绍:周浩

- 8FPS游戏透视源码!

- 9基于LangChain快速实现Agent应用

- 10ubuntu16.04-和ubuntu 18.04 安装NVIDIA驱动 GPU_an nvidia gpu may be present on this machine, but

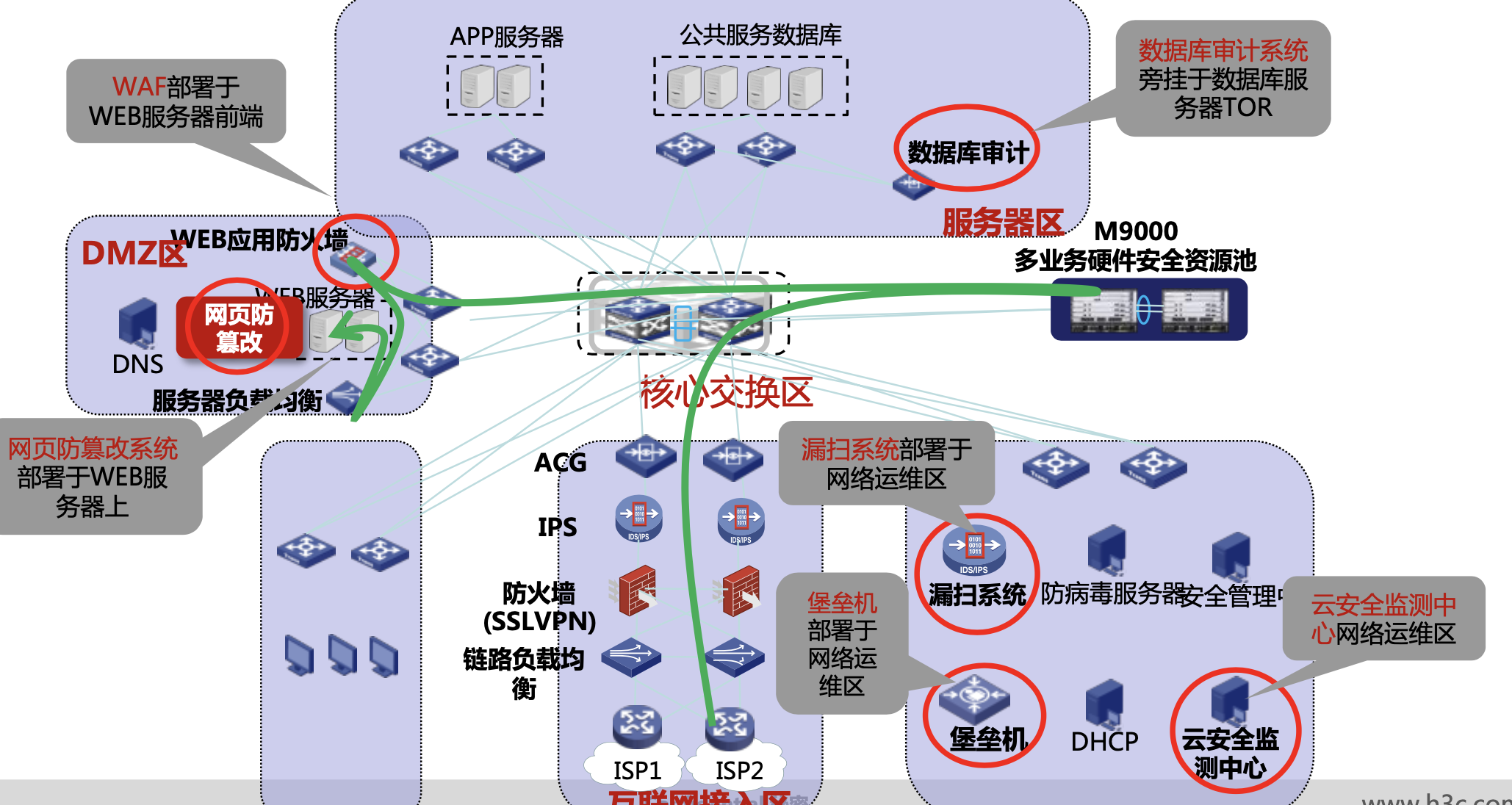

网络安全设备及部署_h3c ids和ips

赞

踩

什么是等保定级?

之前了解了下等保定级,接下里做更加深入的探讨

一、网路安全大事件

1.1 震网病毒

有一个纪录片专门讲解这个事件零日

2010年,美国和以色列攻击伊朗核设施,开发了震网病毒,攻击目标是工业上使用的 可编程逻辑控制器PCL

通过U盘传播

对工业设备的精确打击

APT攻击:高级持续性威胁(Advanced Persistent Threat,APT),又叫高级长期威胁,是一种复杂的、持续的网络攻击。先感染U盘,再感染 工作电脑 再感染工业控制

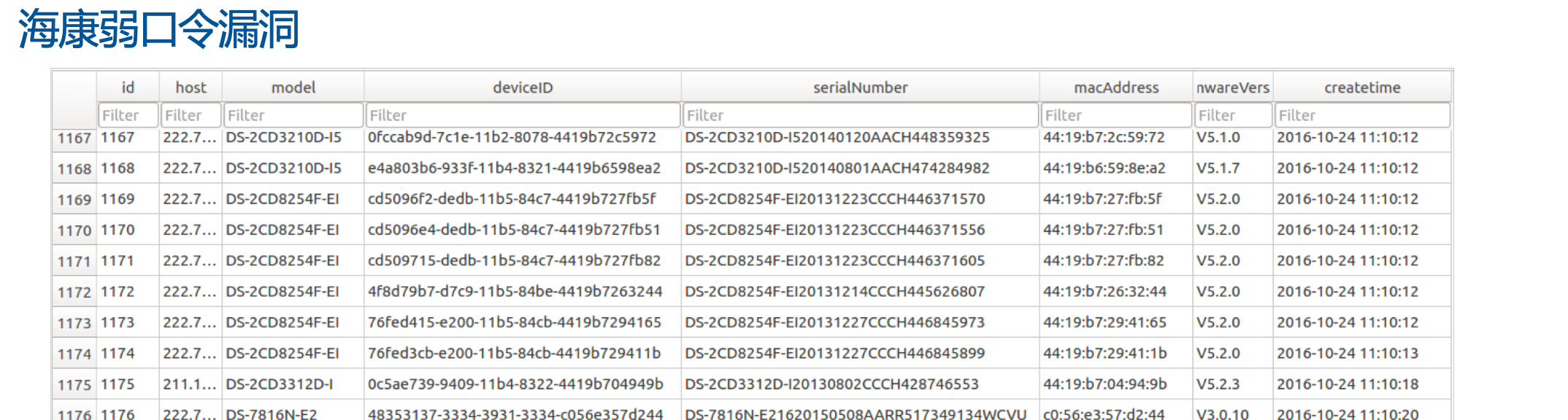

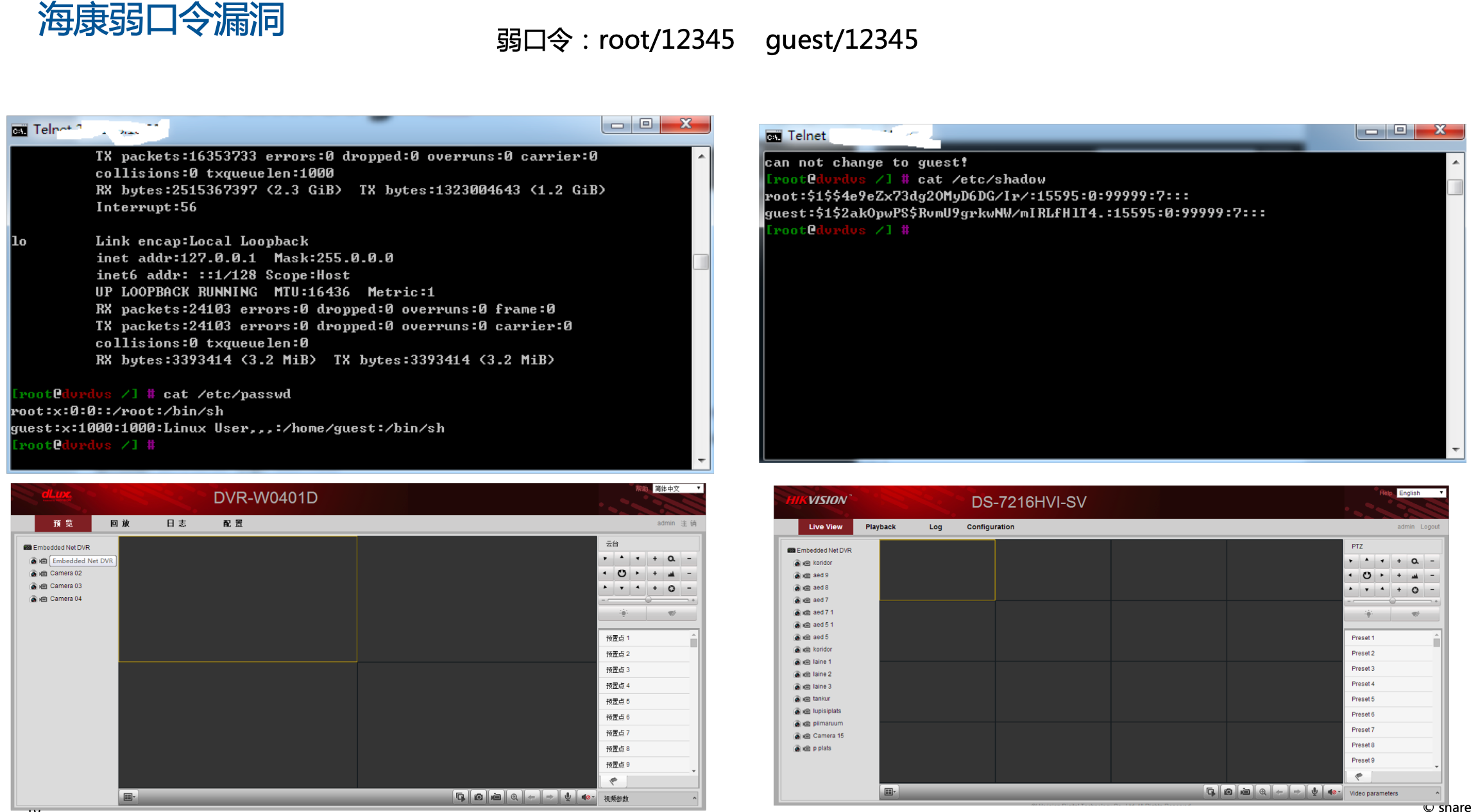

1.2 海康威视弱口令

2014年,海康威视被爆出 弱口令

通过ssh telnet登录

1.3 物联网Mirai病毒

感染存在漏洞或内置有默认密码的IOT设备

网络摄像头、DVR、路由器等

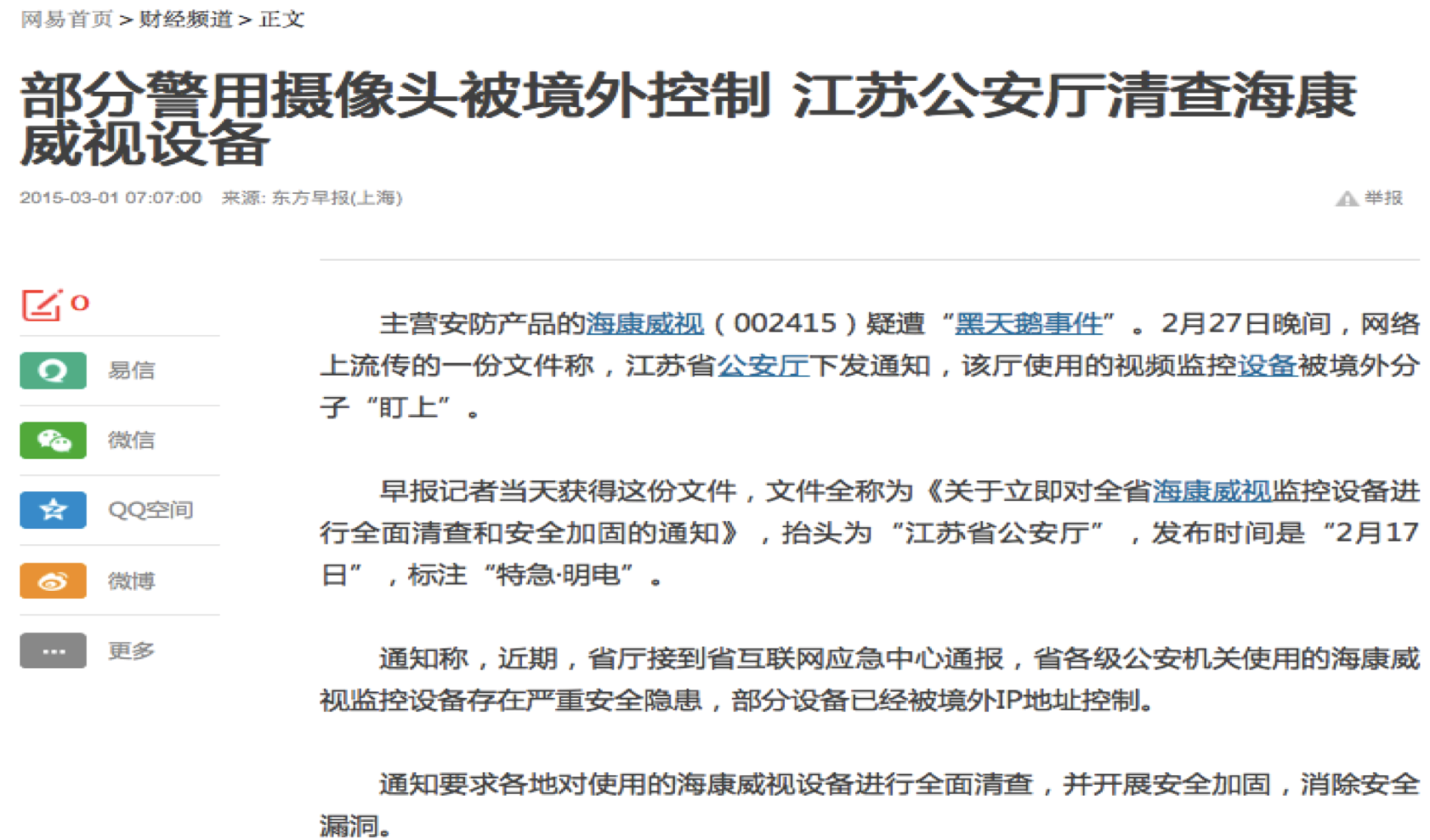

1.4 专网 黑天安 事件

摄像头的安全问题

- 弱口令

- 替换摄像头为终端设备

- 存在不必要的远程服务

- 系统组件和应用程序漏洞

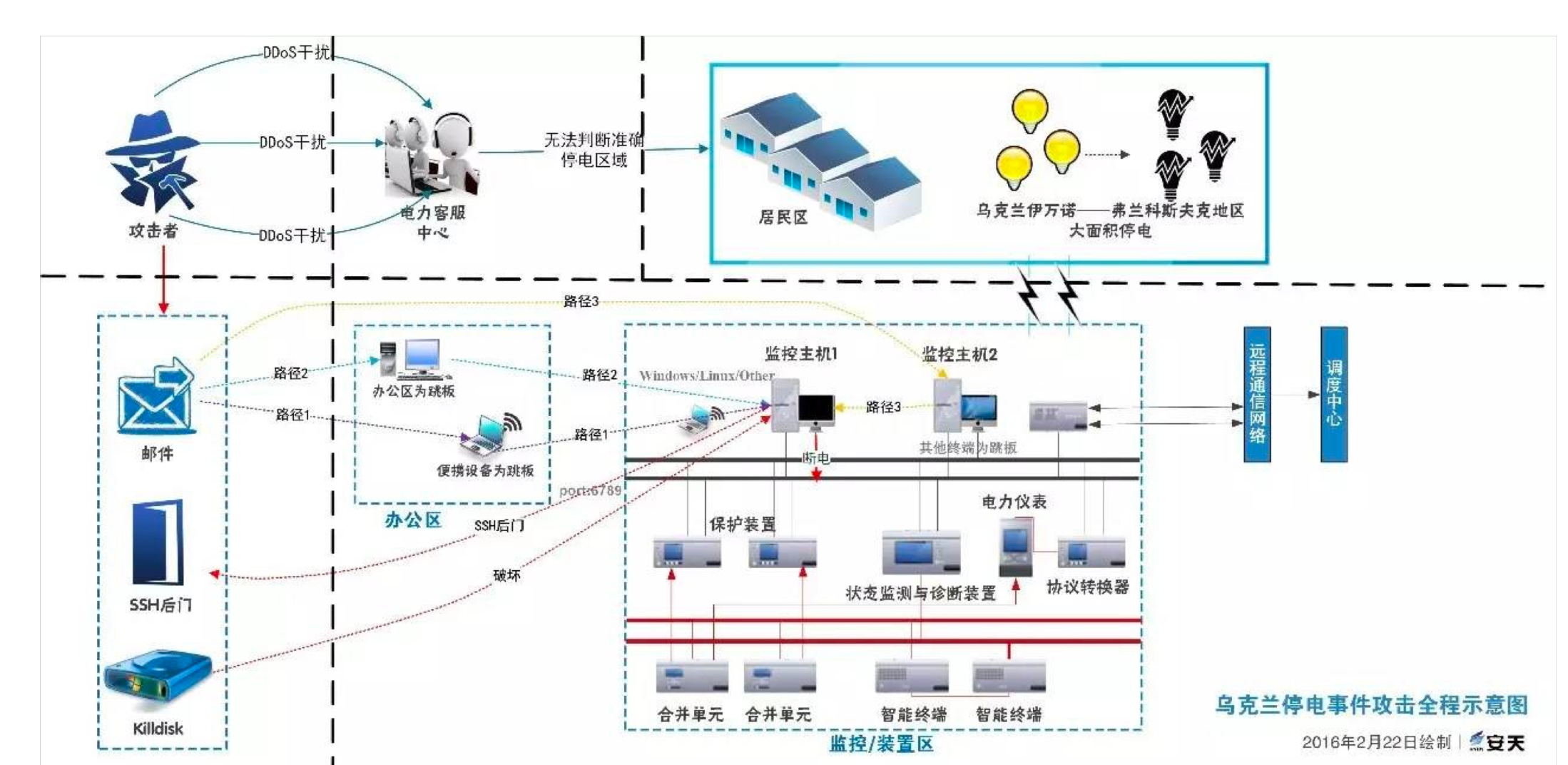

1.5 乌克兰停电

2015年 俄罗斯 黑入 乌的的变电站,导致停电

1.6 委内瑞拉电网

2019年 委内瑞拉 电网被攻击,全国停电!

1.7 棱镜门事件

直接进入 各大 网络公司的服务器,直接获取情报

1.8 熊猫烧香

自动传播、自动感染

会删除gho文件(Win的系统镜像)

二、法律法规解读

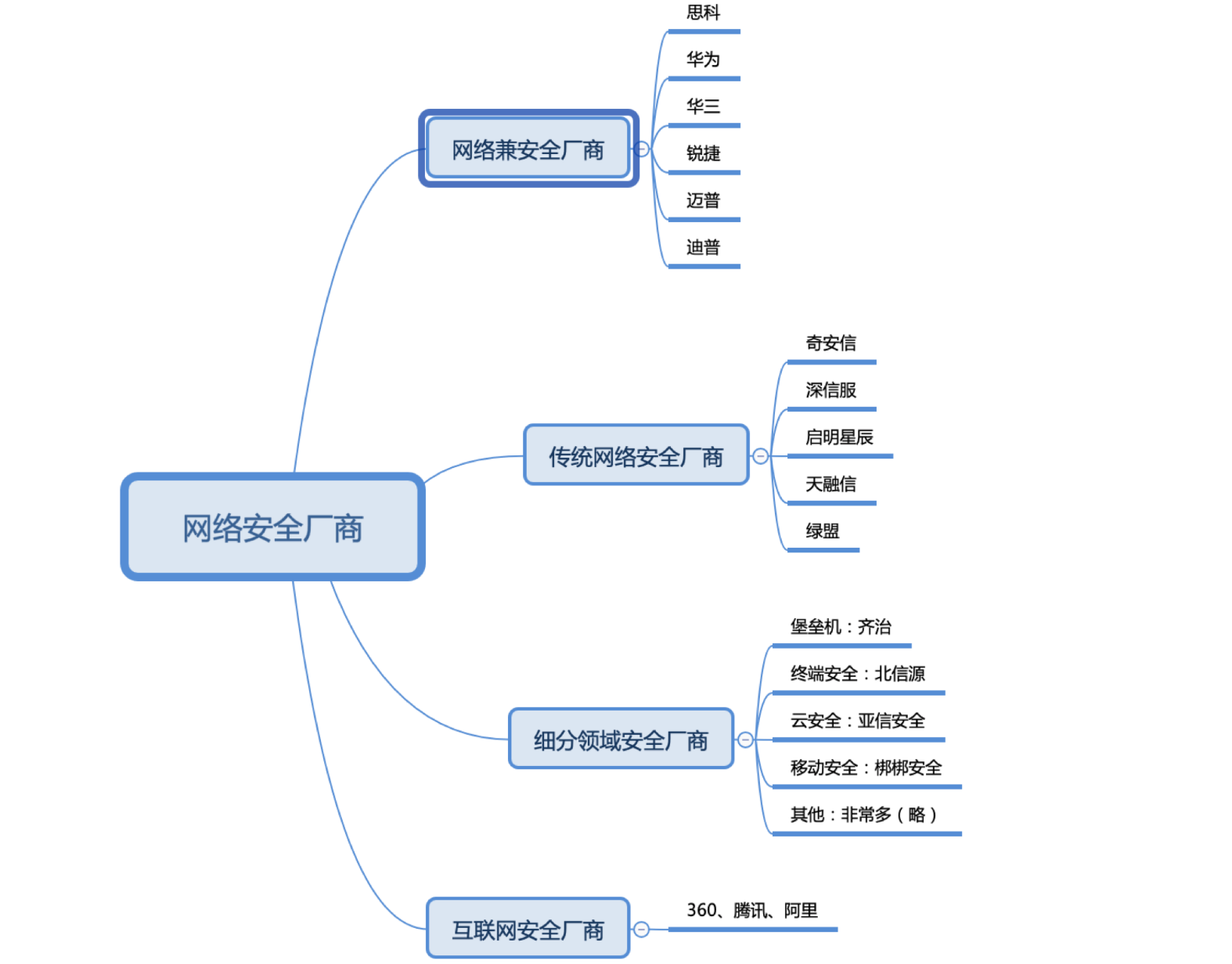

三、安全厂商介绍

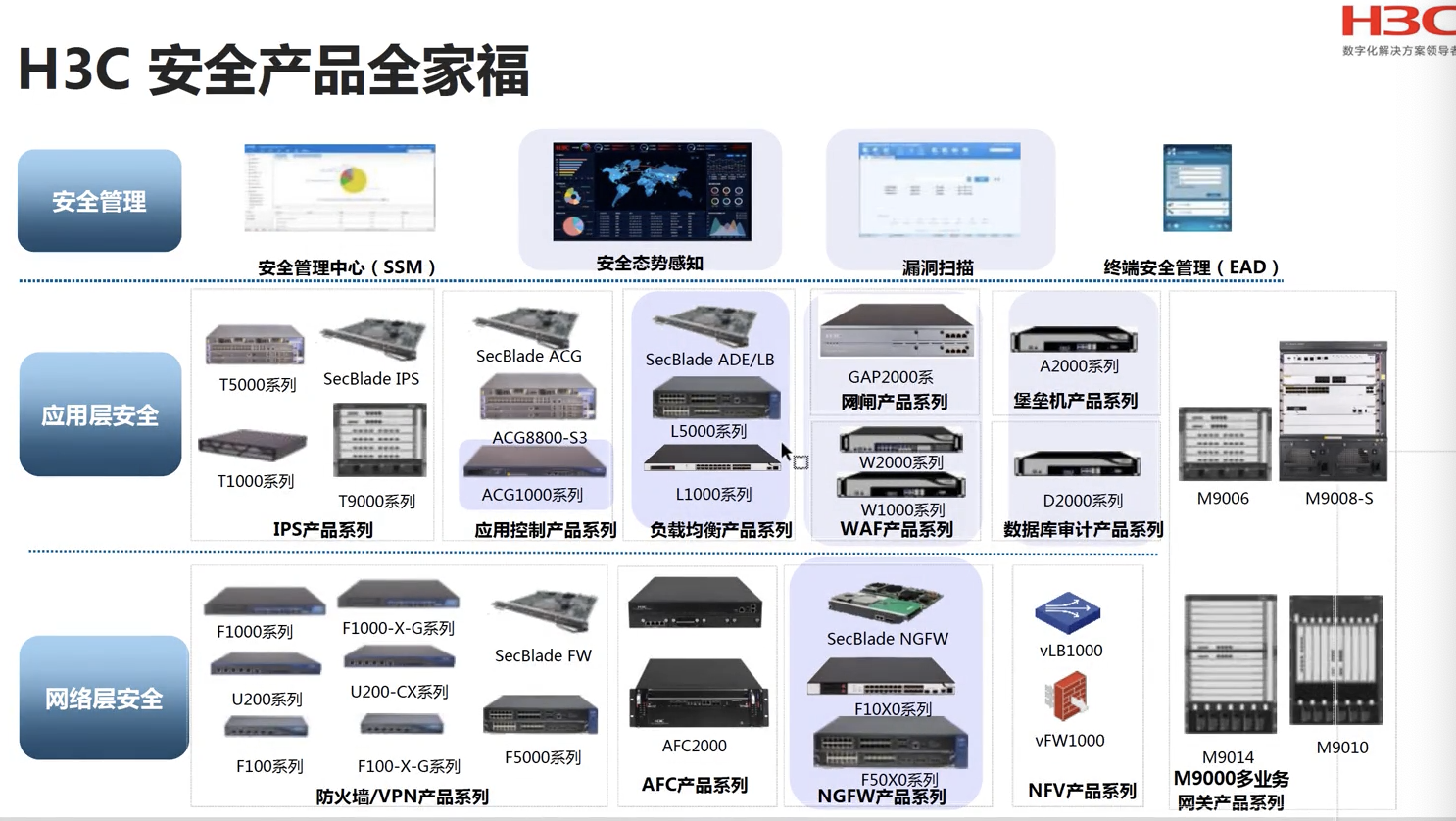

四、安全产品

完全设备性能指标:

1.整机吞吐量:状态检测机制下,能处理一定包长数据的最大转发能力。(带宽/3 就是 最大的出口带宽)

2. 最大并发连接数:同时能容纳的最大的链接数目。一个连接就是一个TCP、UDP的访问(每台PC1000链接)

3. 每秒新建连接数:每秒可以通过安全产品建立起来的完成TCP、UDP链接。

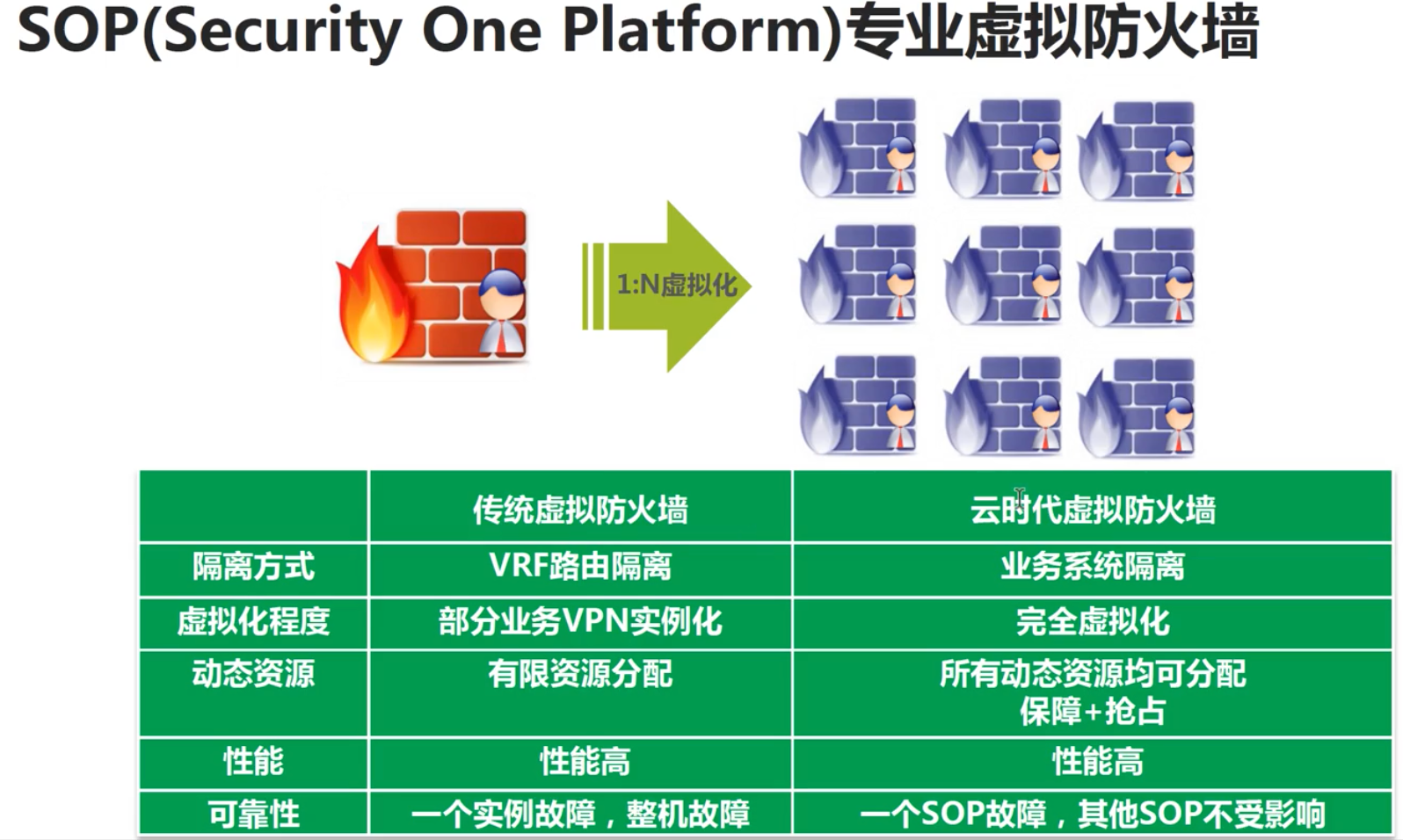

4.1 防护墙

4.1.1 经典防护墙

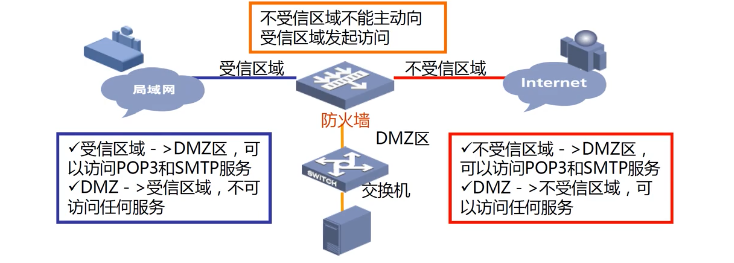

防护墙:保护网络周边安全的关键设备,可以保护一个 信任 网络免受 非信任 网络的攻击,但同时还必须允许两个网络之家可以进行合法的(符合安全策略)的通信

基本功能:网络隔离和访问控制

就是ACL

VPN

VPN也是防护墙 有非常基础的功能

传统防火墙也有DPI深度检测功能,查看传输层、应用层的协议

4.1.2 NGFW下一代防火墙

NGFW的特点

-

多维度安全控制

基本防火墙是ACL

NGFW多因素考虑安全:时间识别、位置识别、ID识别、终端类型识别、业务识别、病毒识别 -

一体化的安全策略

配置相对简单,对具体的应用,对没有固定端口的也可以拦截

对不同用户 不同拦截策略 -

智能策略

策略合规识别、策略冗余检测、策略匹配统计、风险分析联动、策略自动推荐

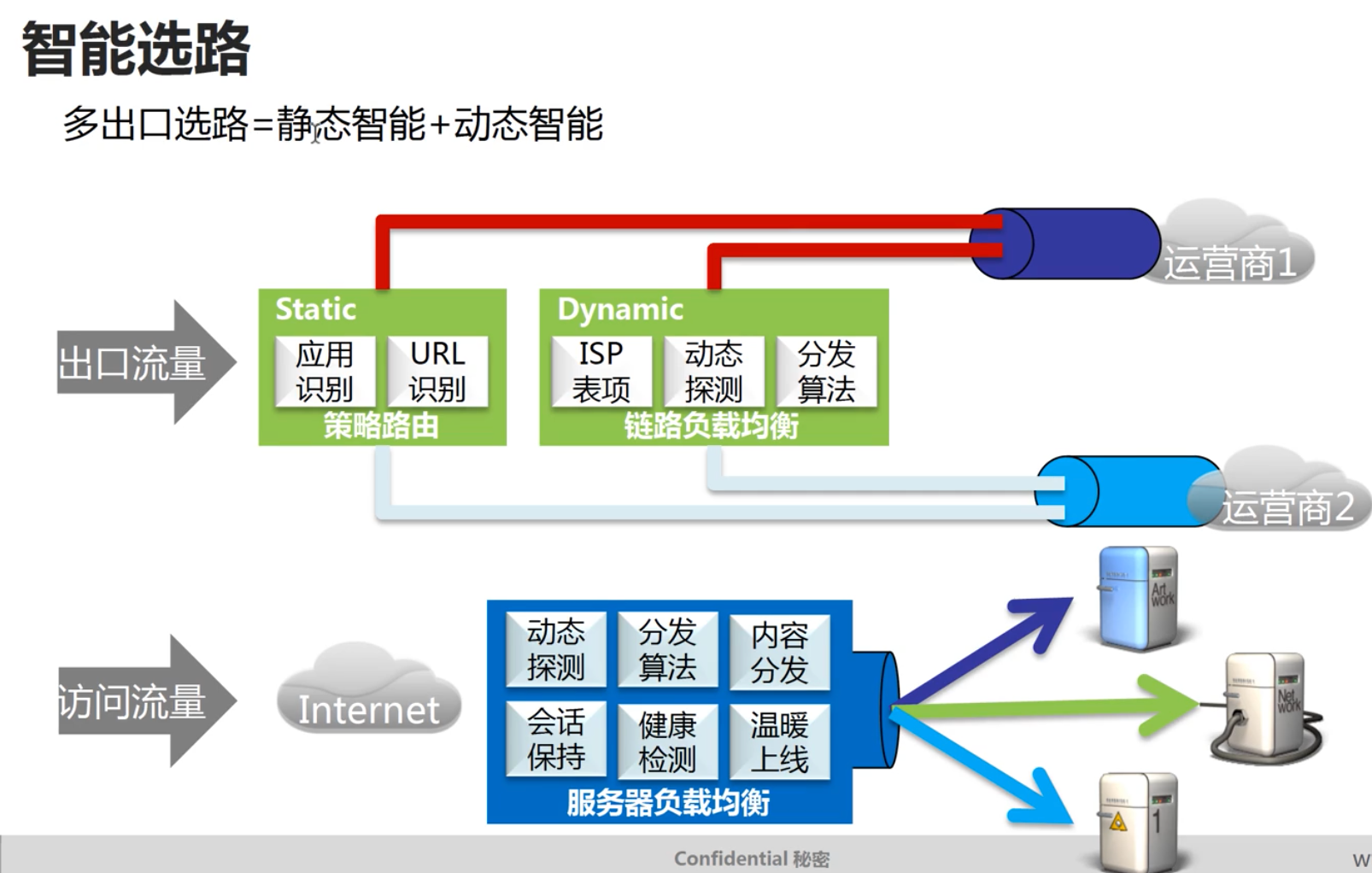

- 智能选路

负载均衡、不同流量选择不同的ISP

一般 外网访问DFM的 不用防护墙做负载均衡、有专业的设备

NGFW的优势

-

基于用户名控制

能够基于用户名控制,不同的用户配置不同的策略

后续还可以根据用户名做log溯源

用户接入系统EAD -

可以做防火墙集群

HA高可用、性能提升、主备也不用同步

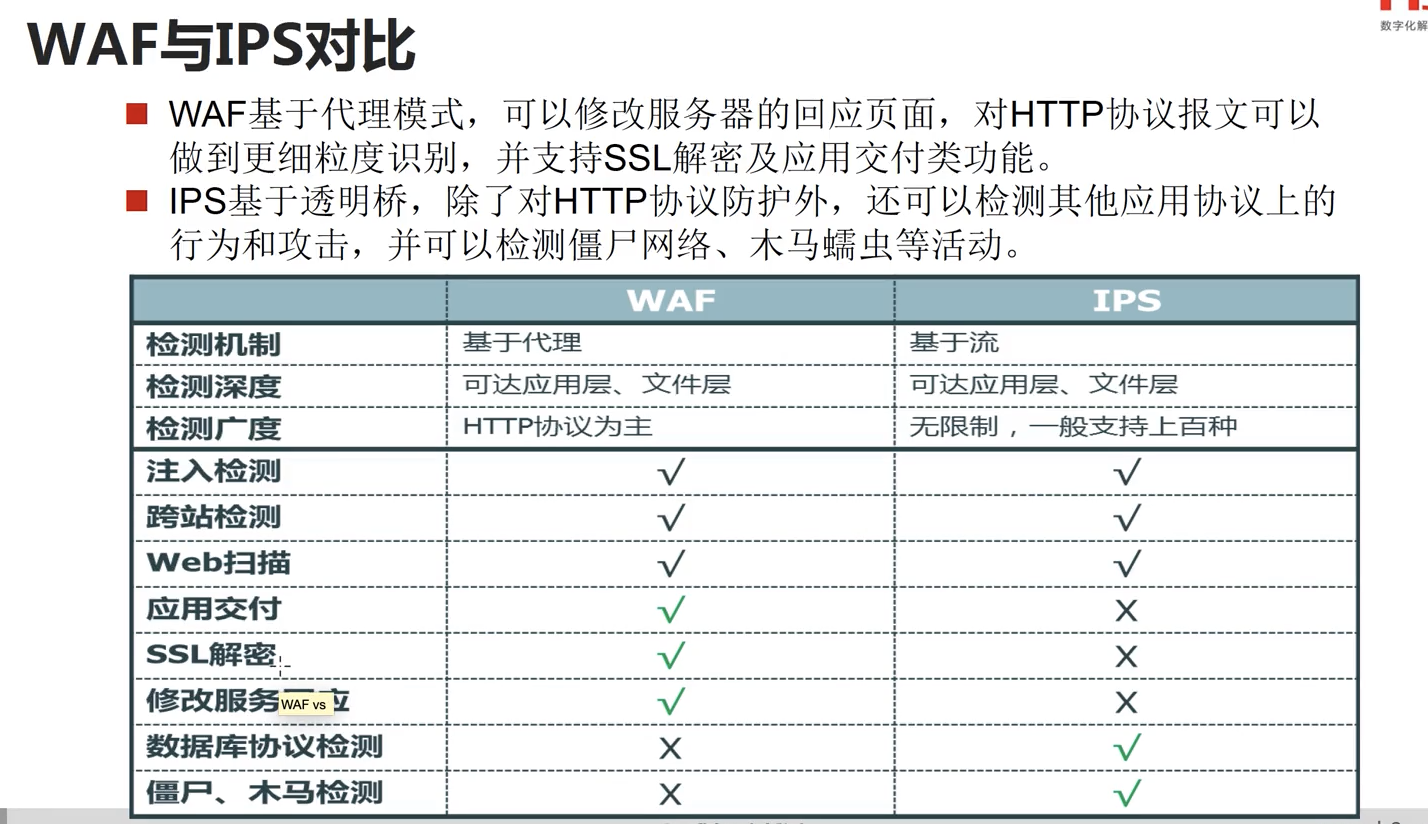

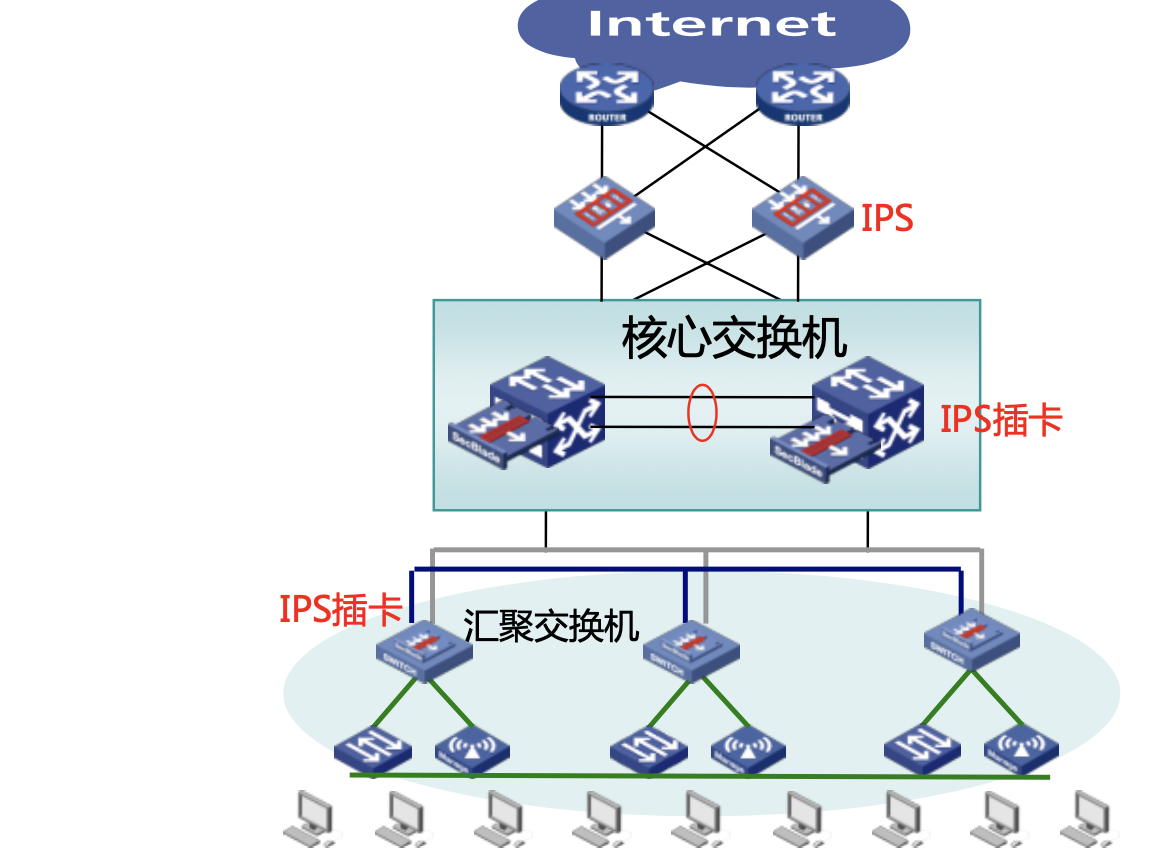

4.2 IPS

IPS:入侵防御 IDS:入侵检测

现在都集成到一起了

防护墙:偏向于边界安全管理,进入到内网就管不了了

IPS:对内网的流量进行分析,内网对内网的攻击也可

IPS旁挂的核心交换机旁边,全网流量做镜像 往IPS扔一份,旁挂只检测不阻断

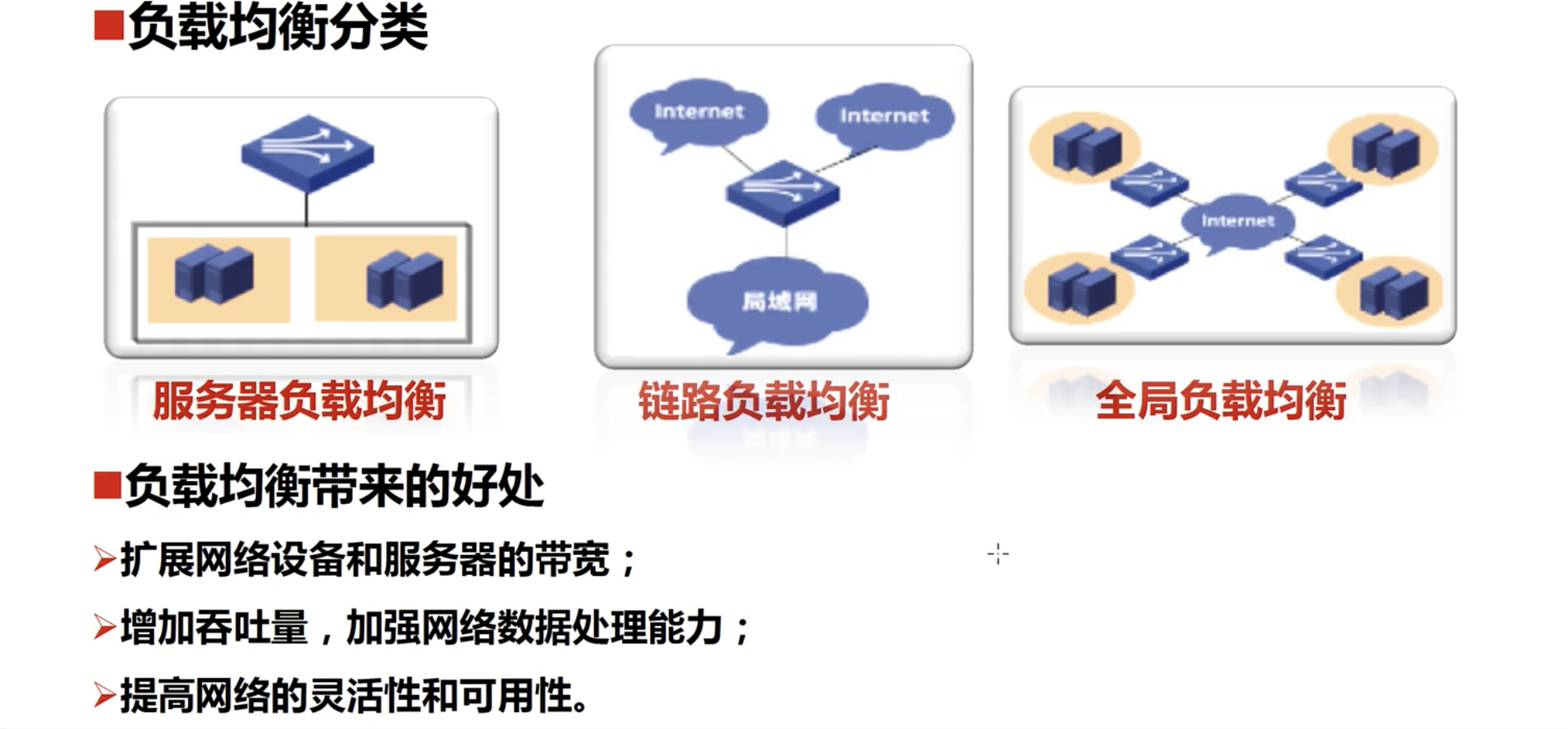

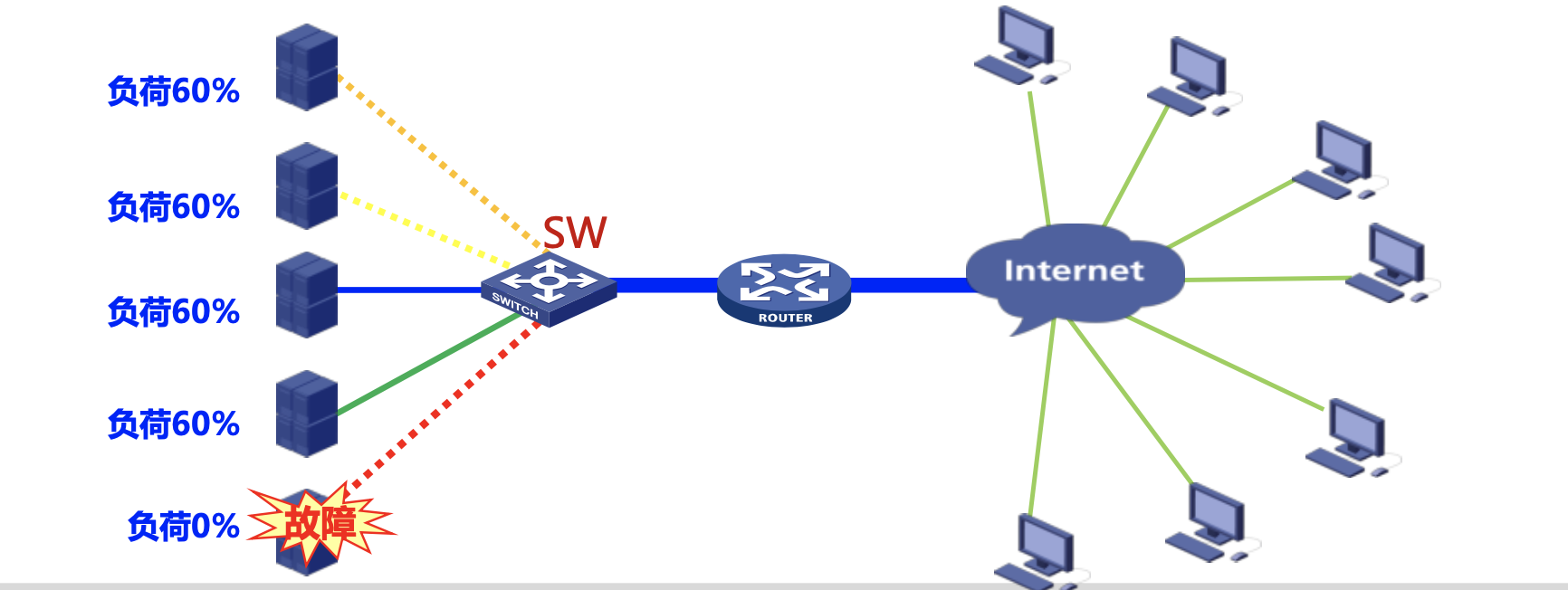

4.2 负载均衡

链路负载均衡:多条链路,电信 联通 移动 多条线

防火墙也有链路负载均衡的功能

全局负载均衡:用百度 在北京就会就近用北京的百度 server

应用优化

除了基本的负载均衡,还有应有优化的功能:

1.TCP链接复用

2.HTTP的压缩 解压缩(本来是服务器的工作)

3. HTTPS的SSL的卸载(本来是服务器的工作)

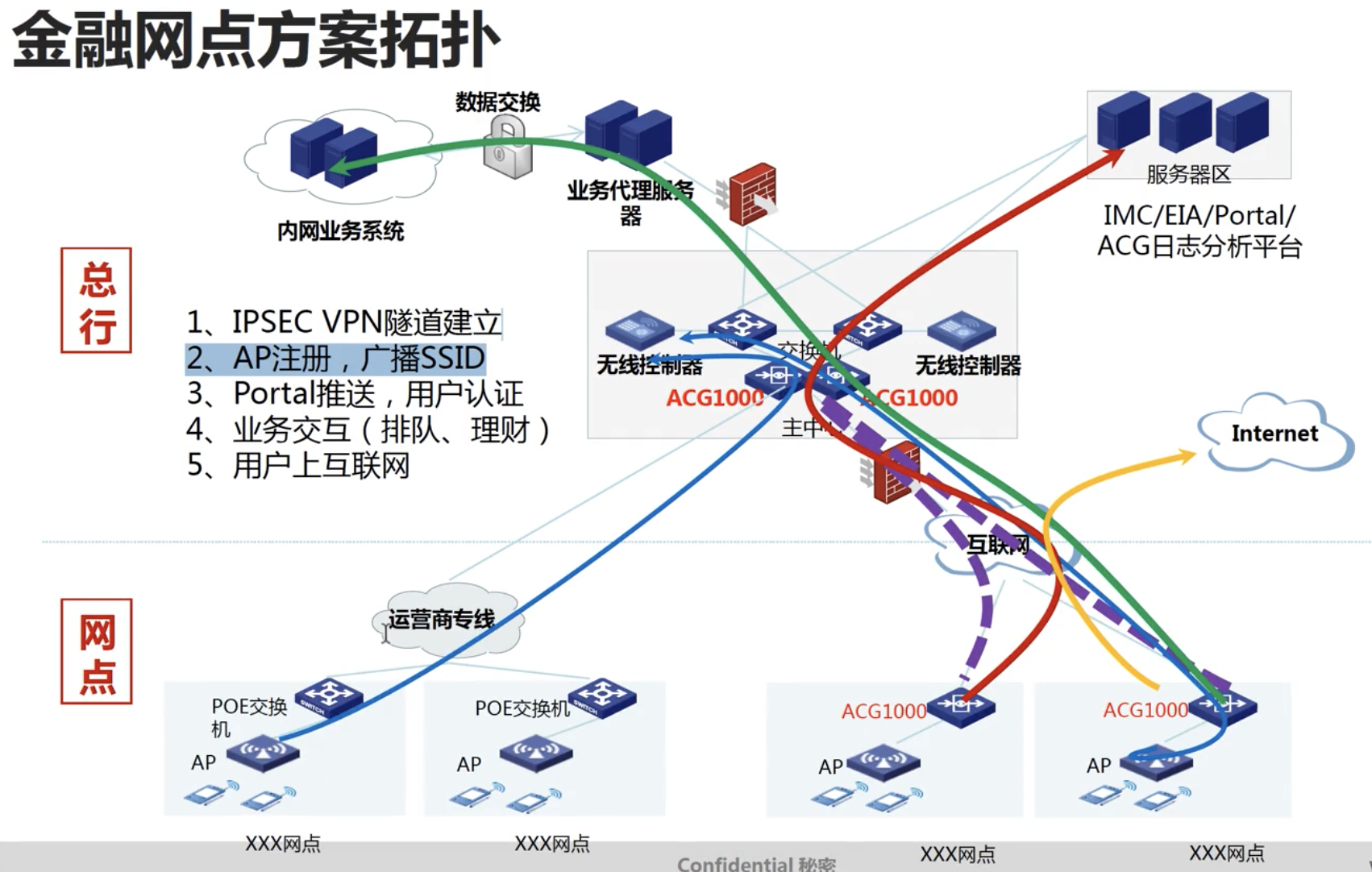

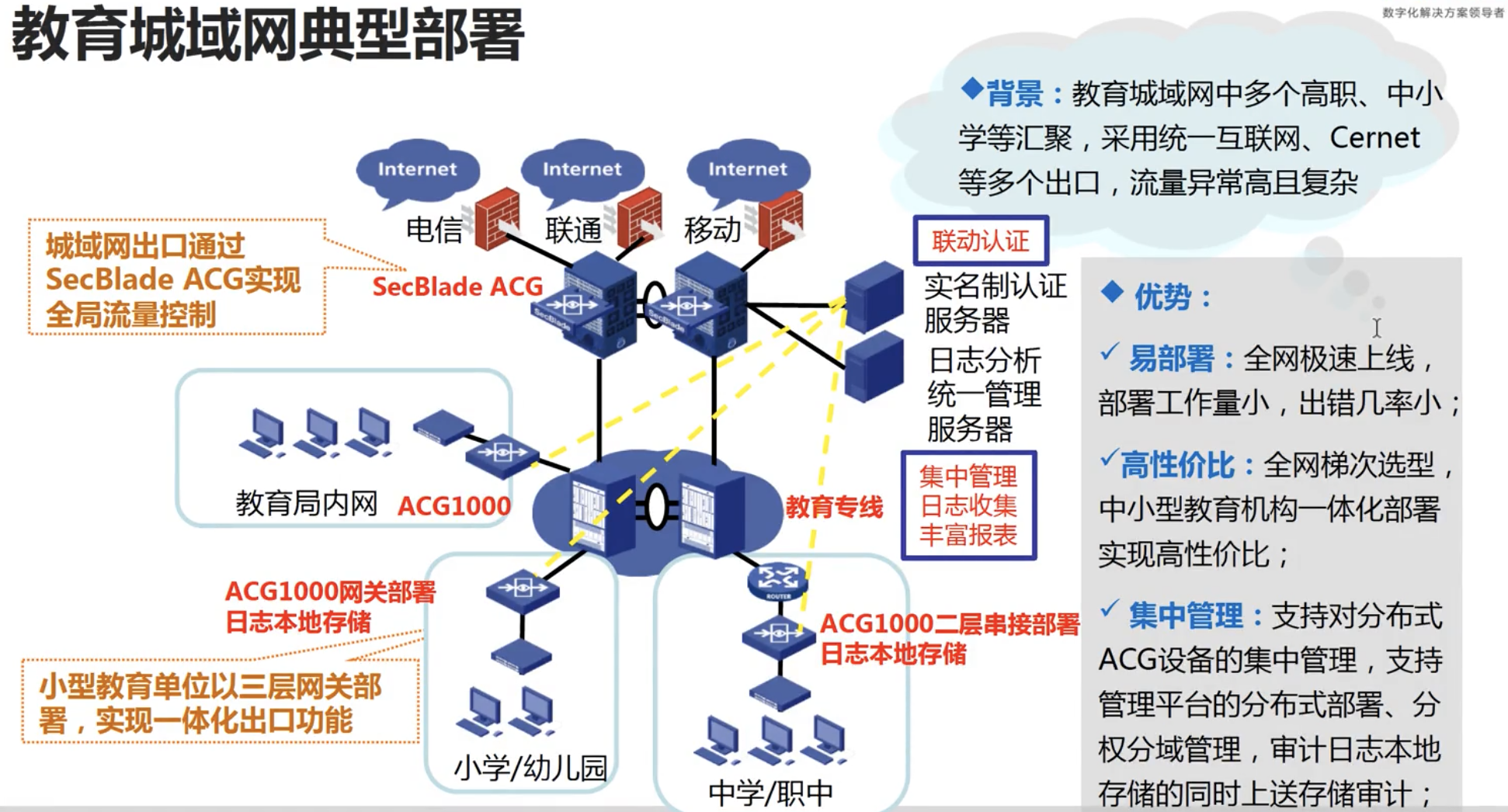

4.3 应用控制网关 流控产品

流控产品AppControlGateway

功能:

- VPN

- 内容缓存

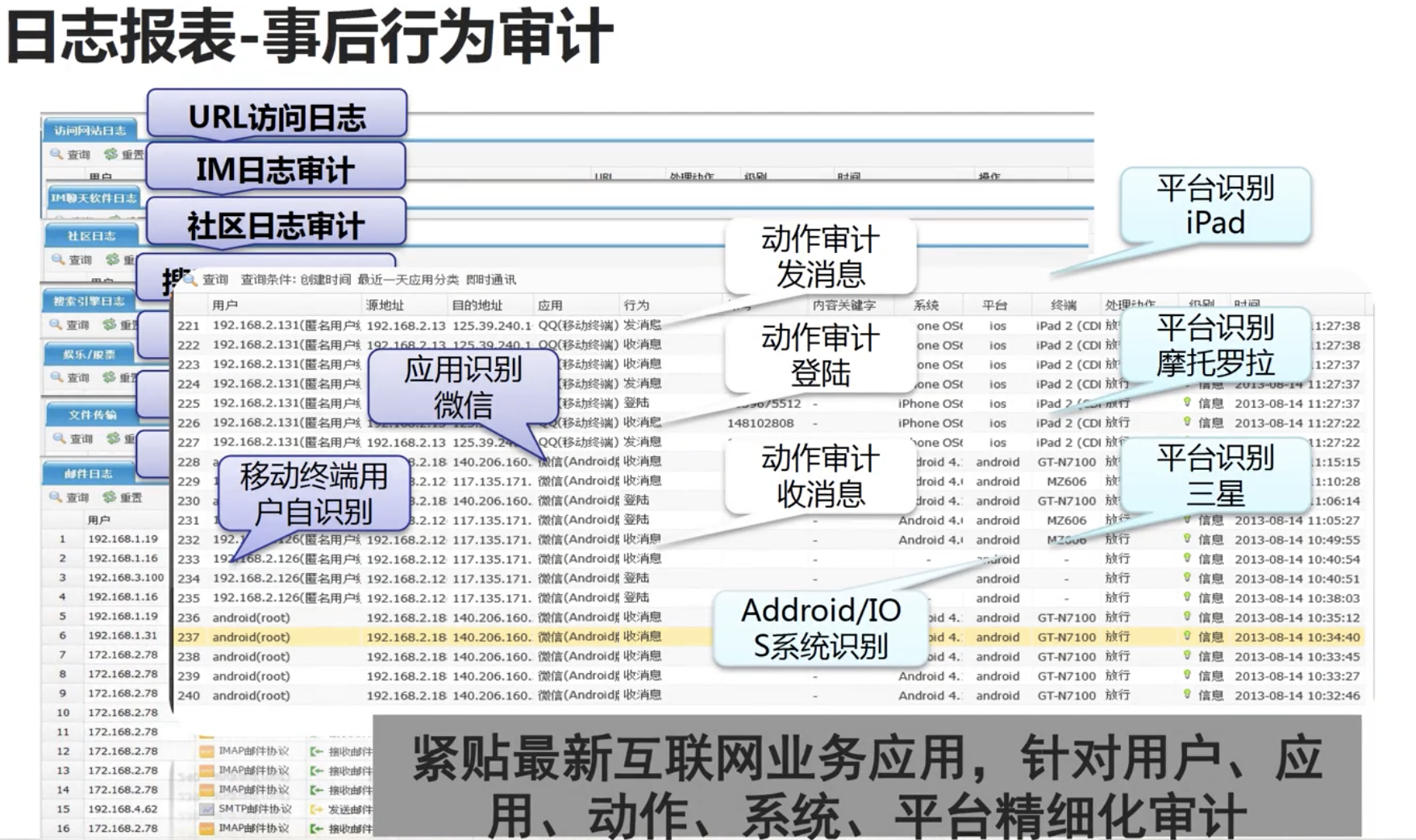

- 行为审计

流控设备 vs 上网行为管理设备 的 区别:

4. 产品倾向不同。行为管理设备作为安全设备,倾向于管理和控制:比如上班时间就不能用qq。流控设备倾向于优化,比如:上班时间网盘速度限制,把带宽留给其他办公服务。

5. 规模和场景:行为管理中小型企业,流控用于大型网络居多。运营商用流控实现流量计费

BON

新一代ACG应用控制网关

- 应用部署,直接在子网中下发应用

- 业务运行,行为管理、流控保障

- 业务可视,精细审计

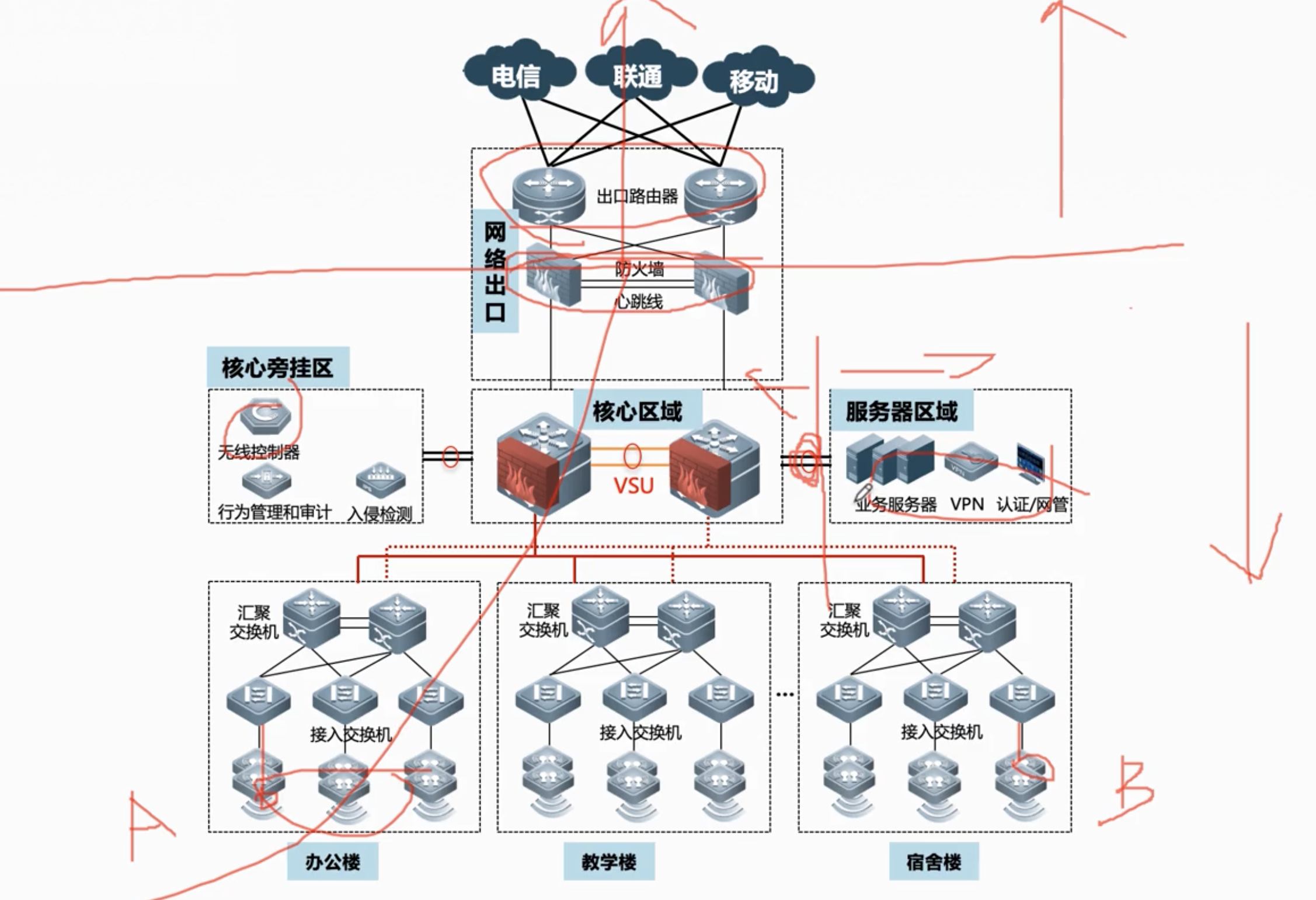

网络拓扑

出口可以用 ACG

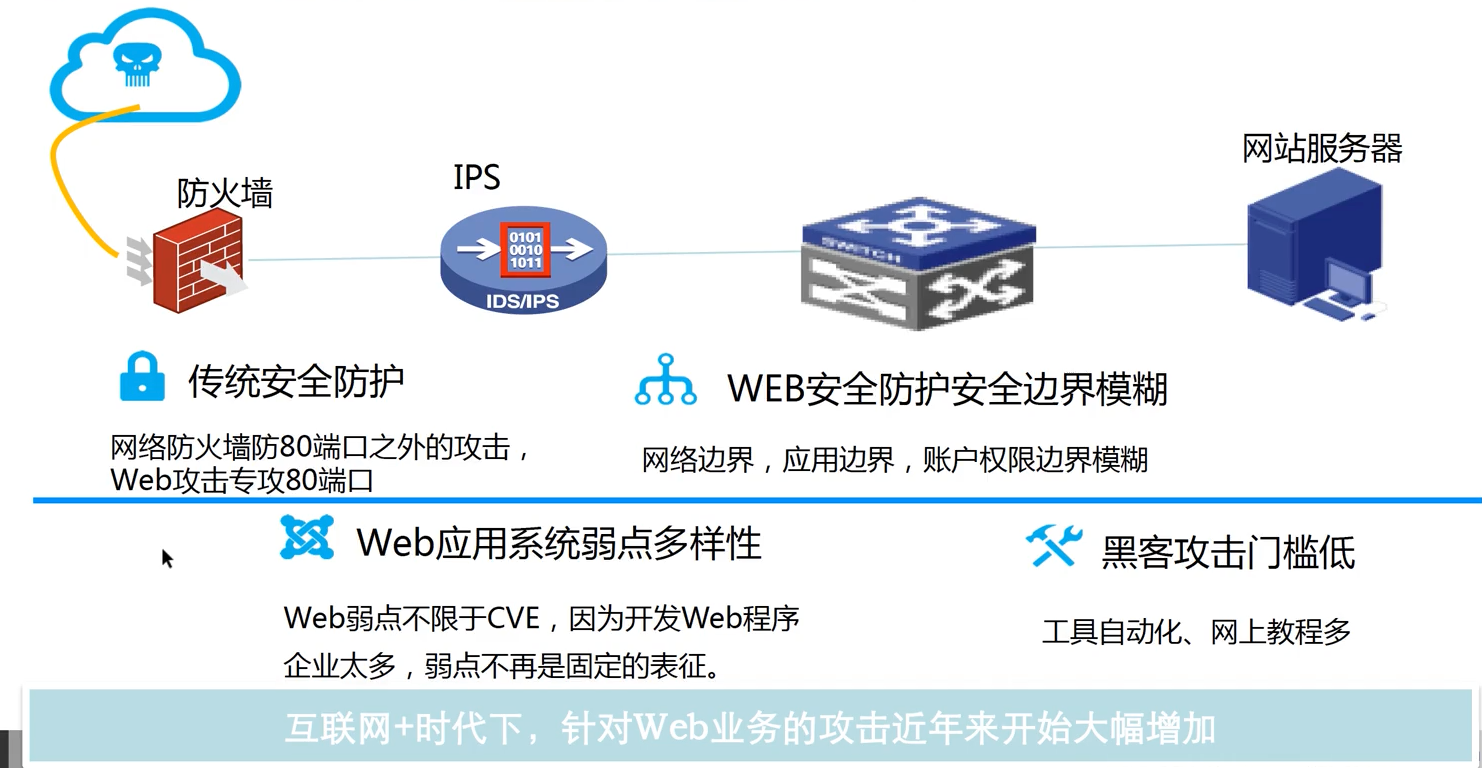

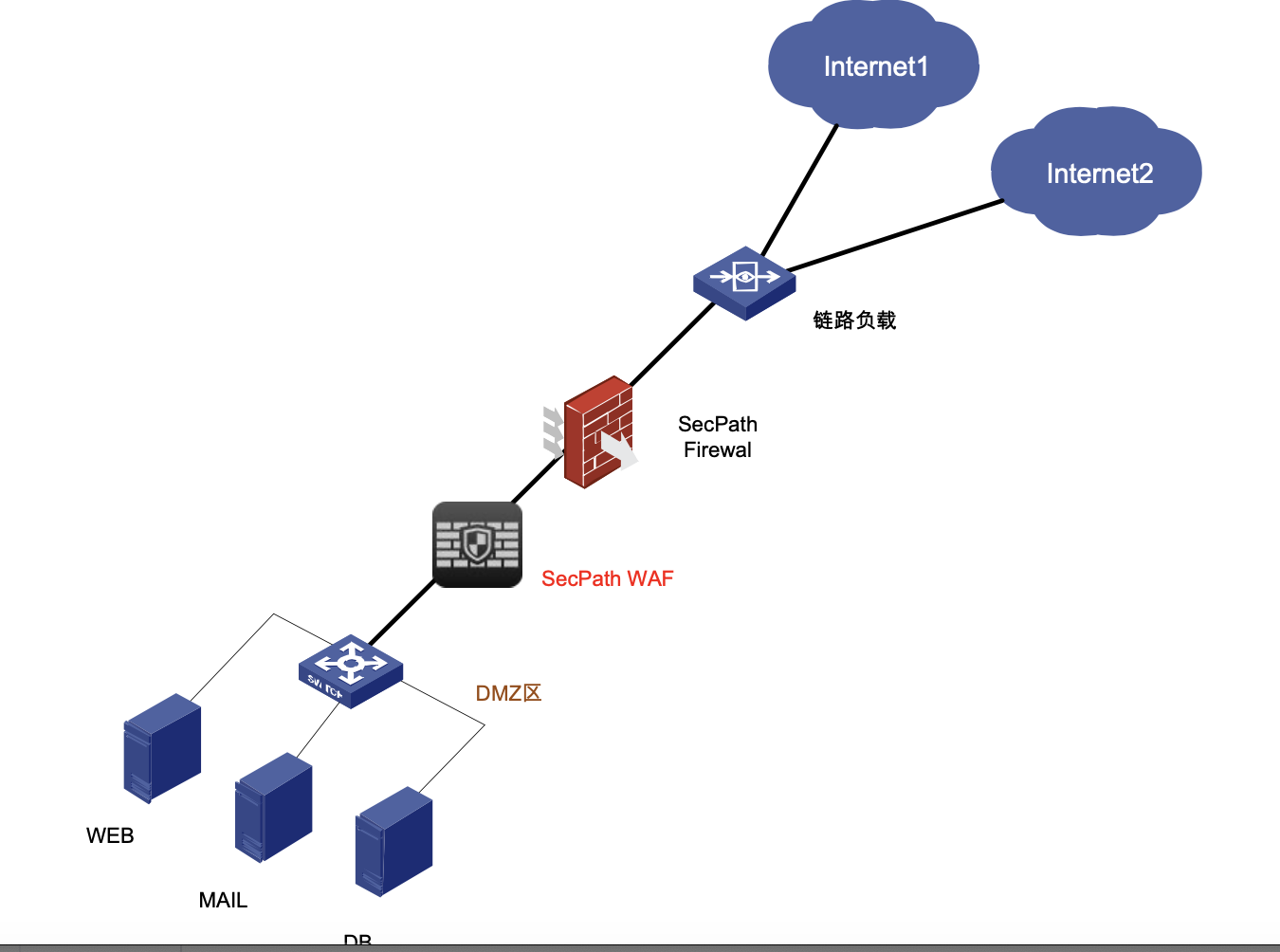

4.4 WAF

专业应用层防火层设备:

- Web应用防火墙

- 视频安全网关(H3C)

- 数据库审计

针对网页的攻击非常复杂,因此单独拿出来做了WAF

- 确保网站业务可用性

- 防范数据泄露/网页篡改

- 优化业务资源(和前面类似)

- TCP连接复用

- HTTP解压缩

- HTTPS的解密

为什么传统安全产品不能解决Web安全

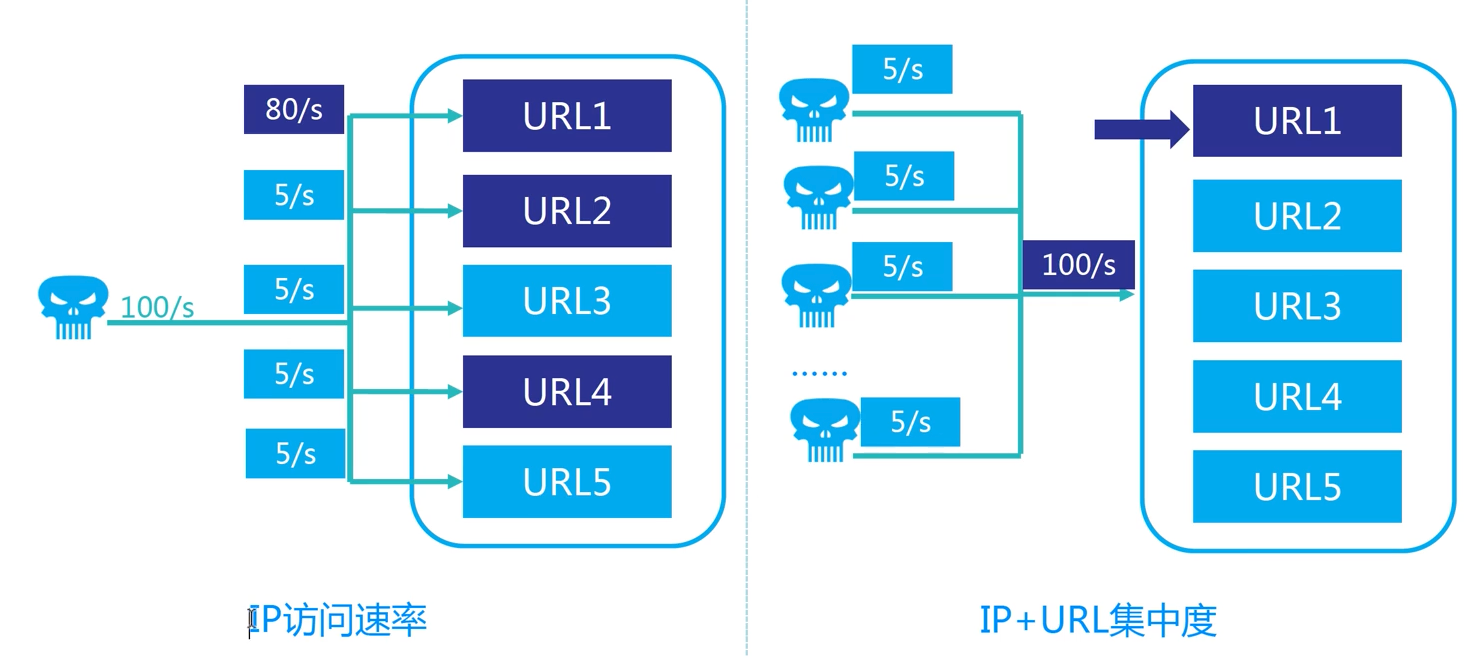

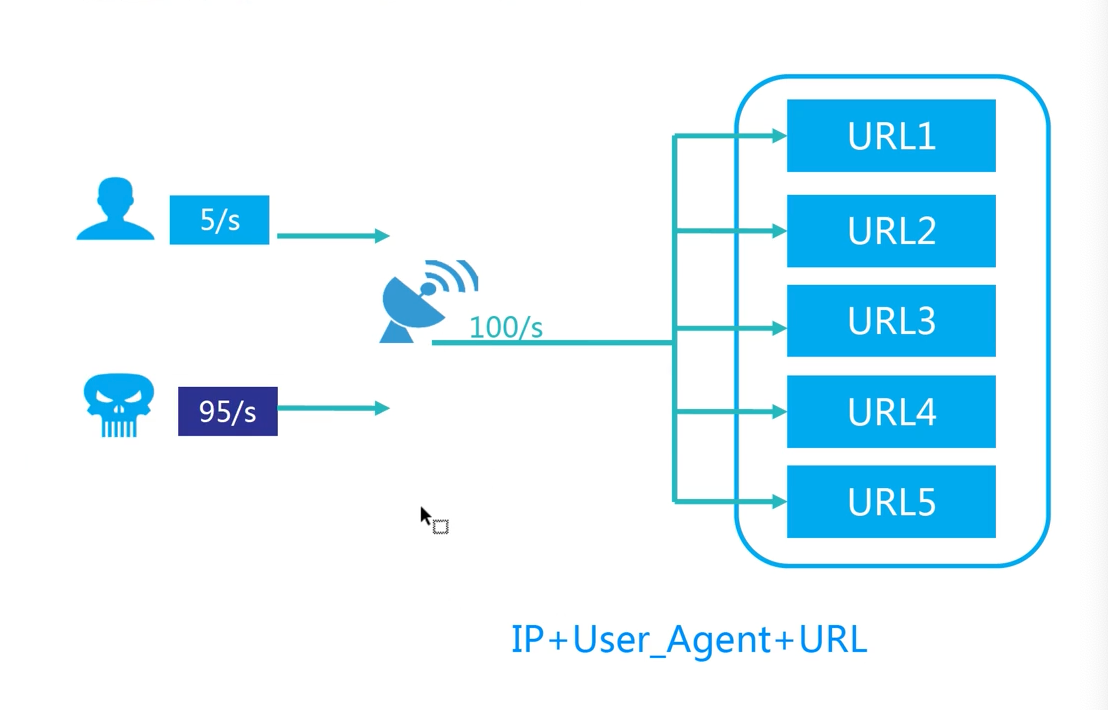

CC功能特性

CC攻击:肉机攻击

多重检测算法

有问题的访问 会被添加浏览器访问验证(拼图算数等)

还可以做区域的划分:突然澳洲大量访问,那说明黑客控制了大量的澳洲肉机

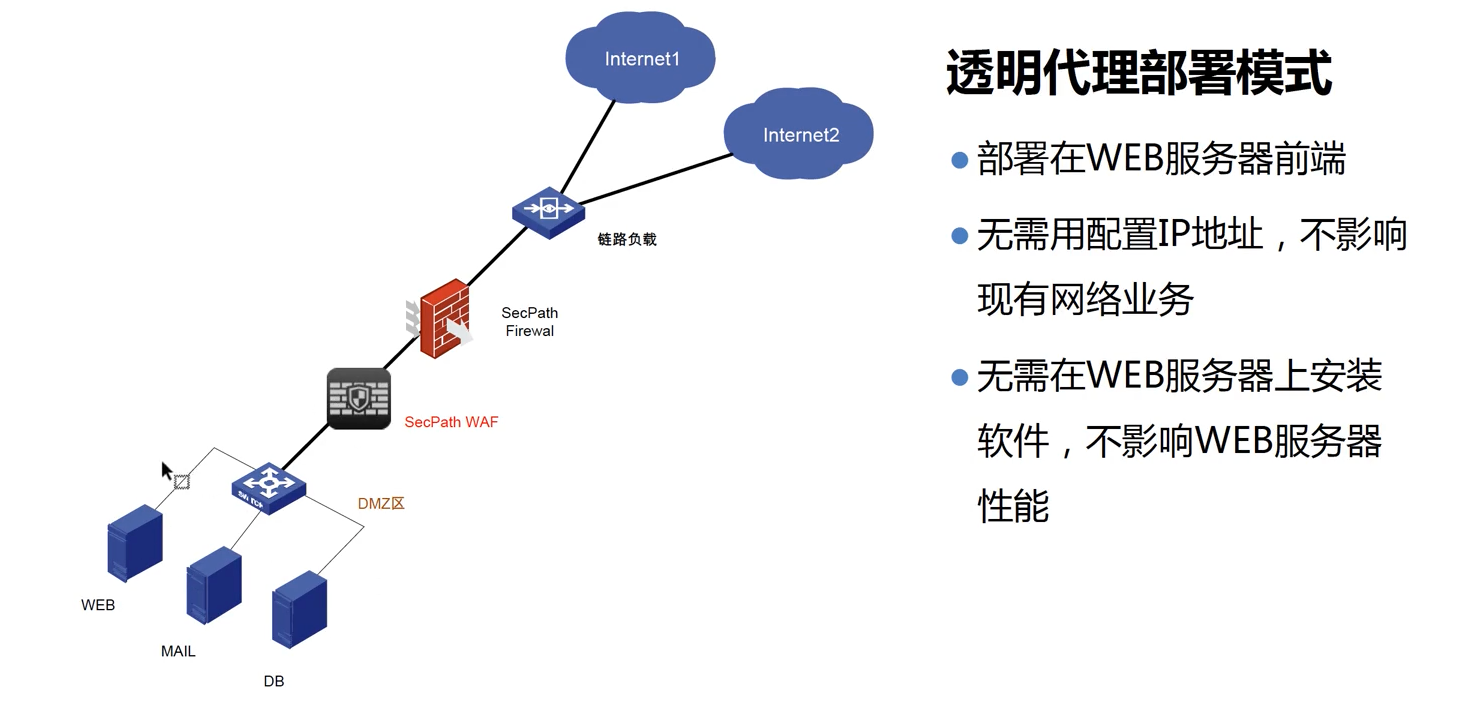

网络拓扑

在DMZ区域前,或者直接在Web服务器前(DB只能由Web访问)

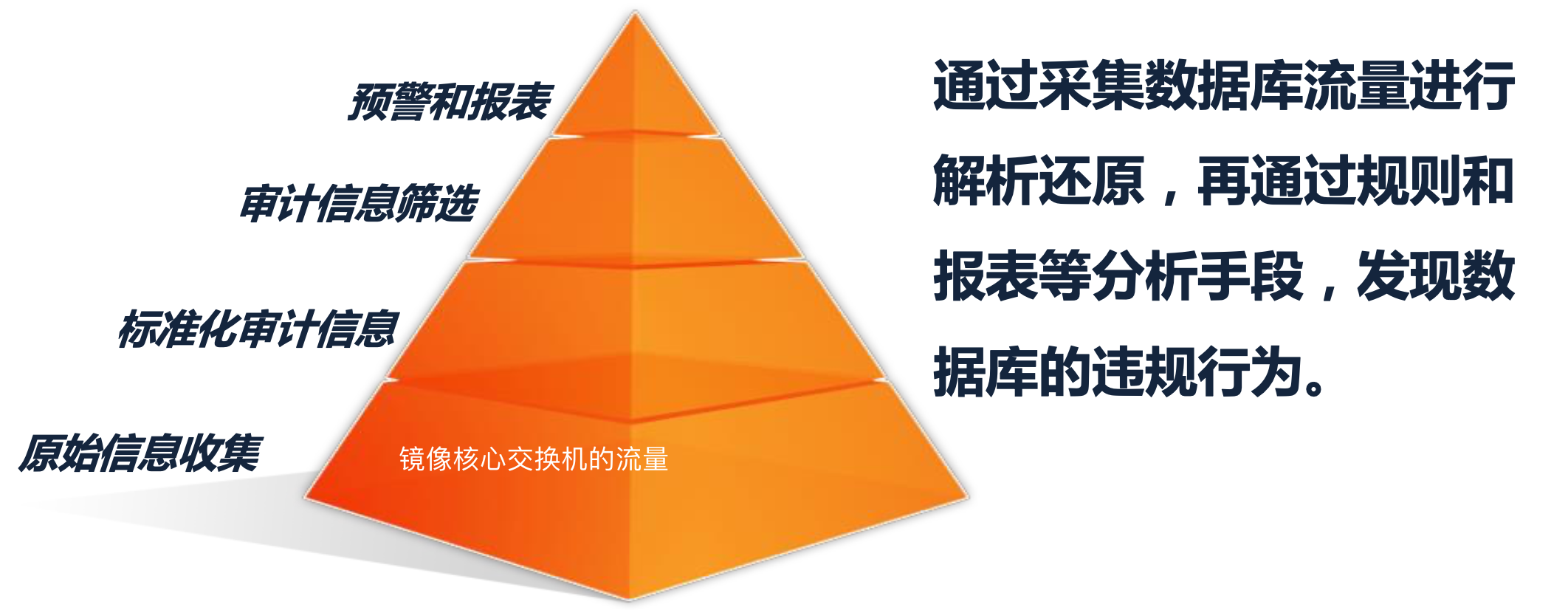

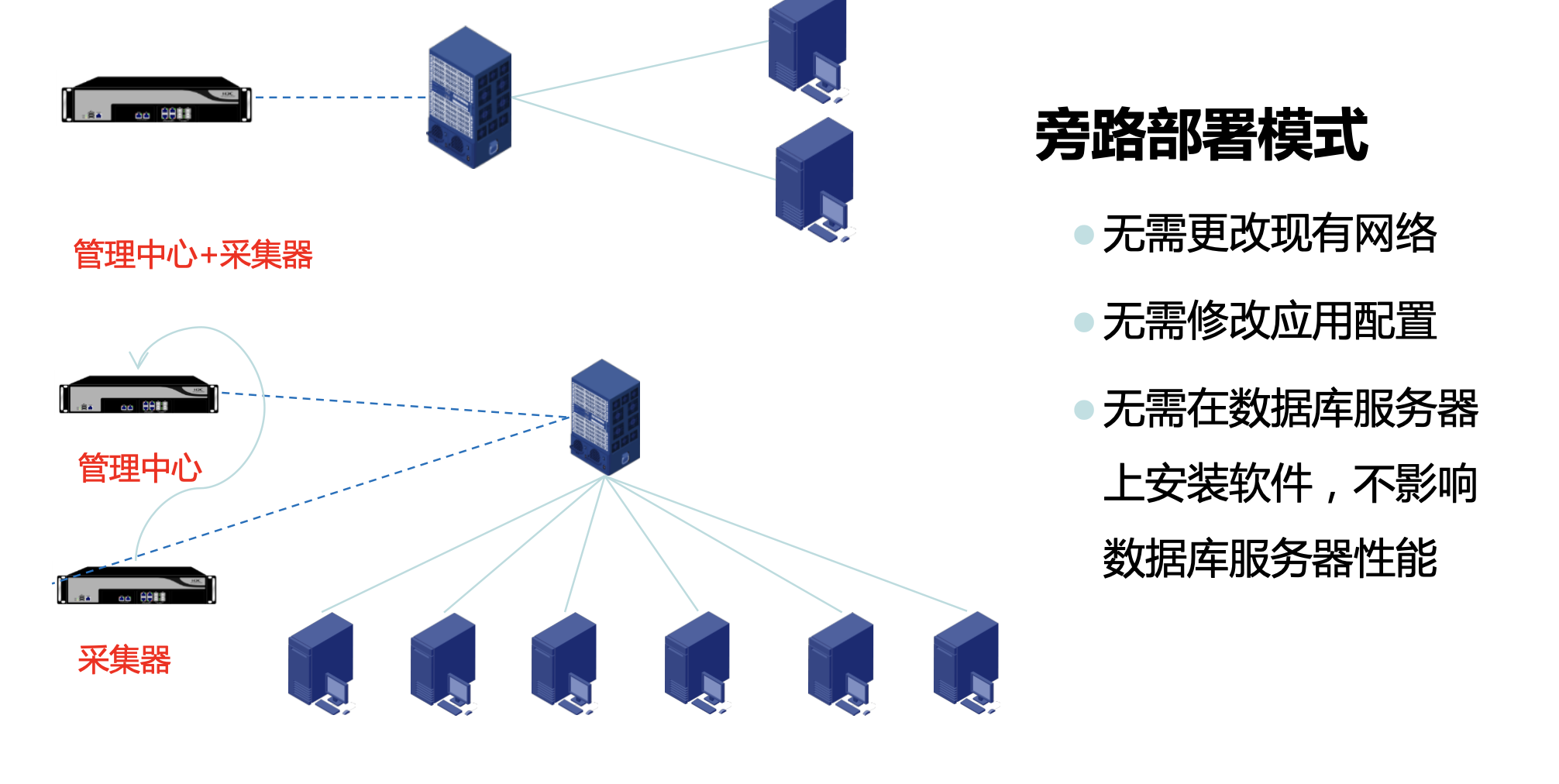

4.5 数据库审计系统

内容审计:上网行为管理

数据库审计:访问数据库操作等

运维设计:堡垒机/主机加固产品

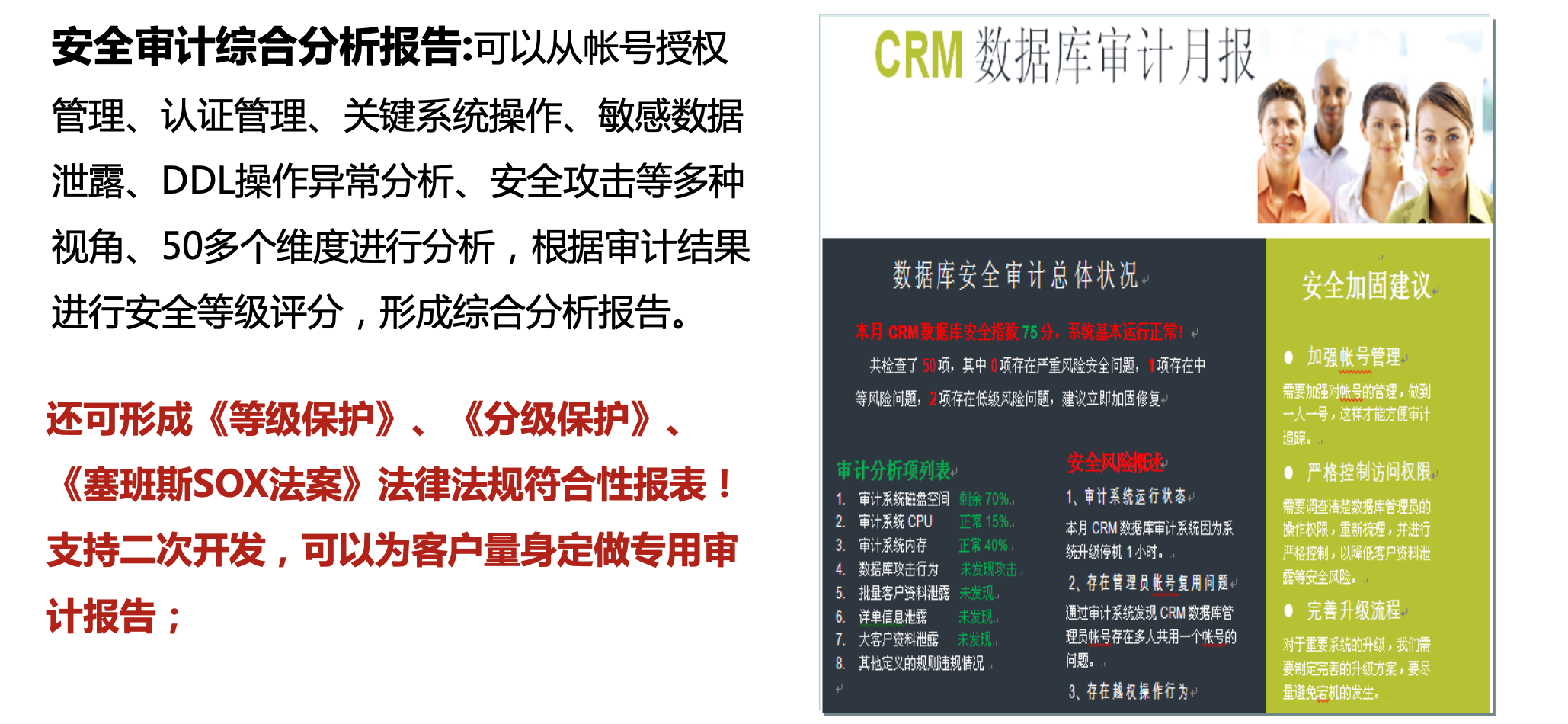

数据库审计系统功能:

- 支持主流DB,全面记录数据库访问行为,识别越权操作等违规行为,并完成追踪溯源。

- 检测DB漏洞扫描,提供漏洞报告和解决方案。

强大的报表功能

直接根据等保等级匹配,给出改善建议

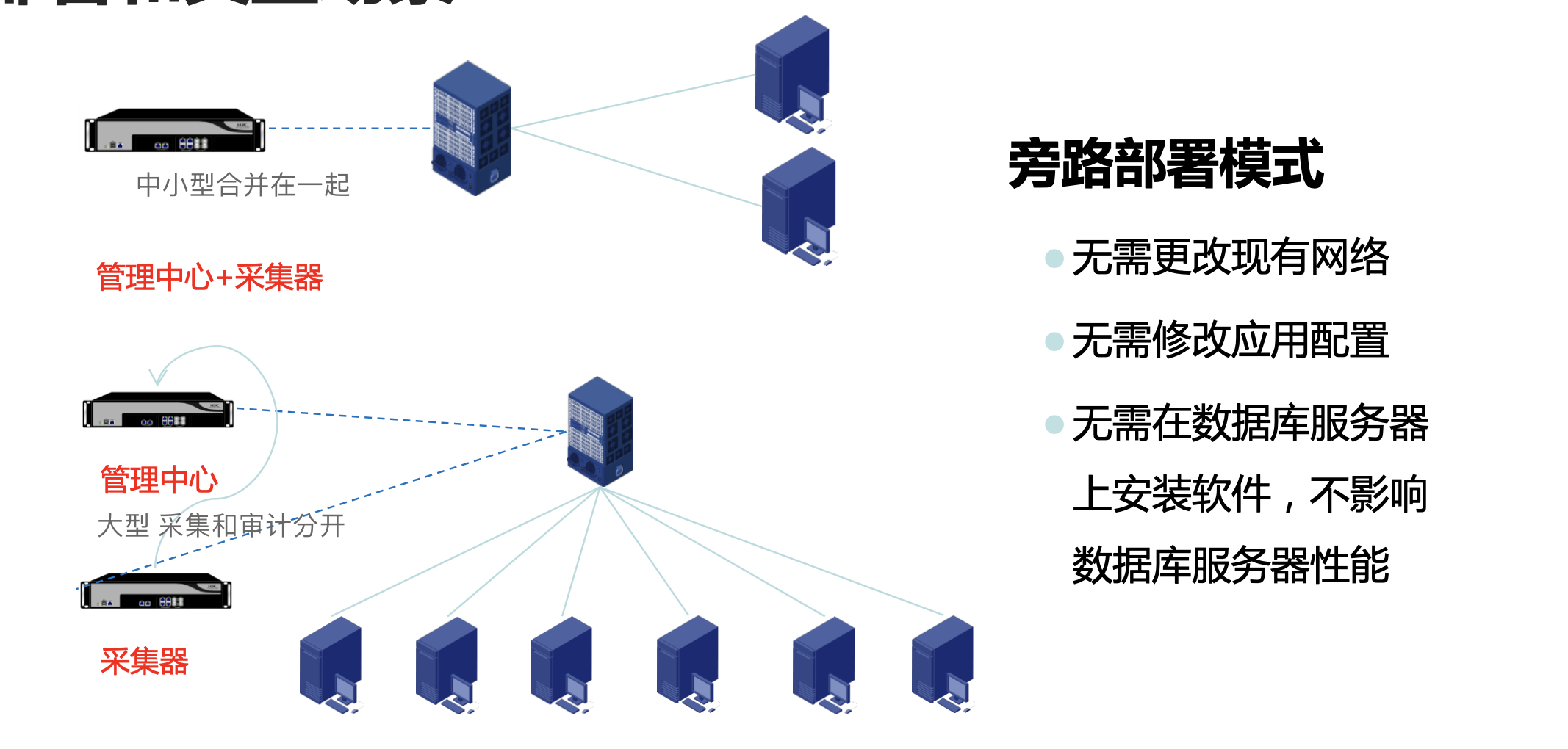

网络拓扑

也可以多个采集器

旁路 并联 部署

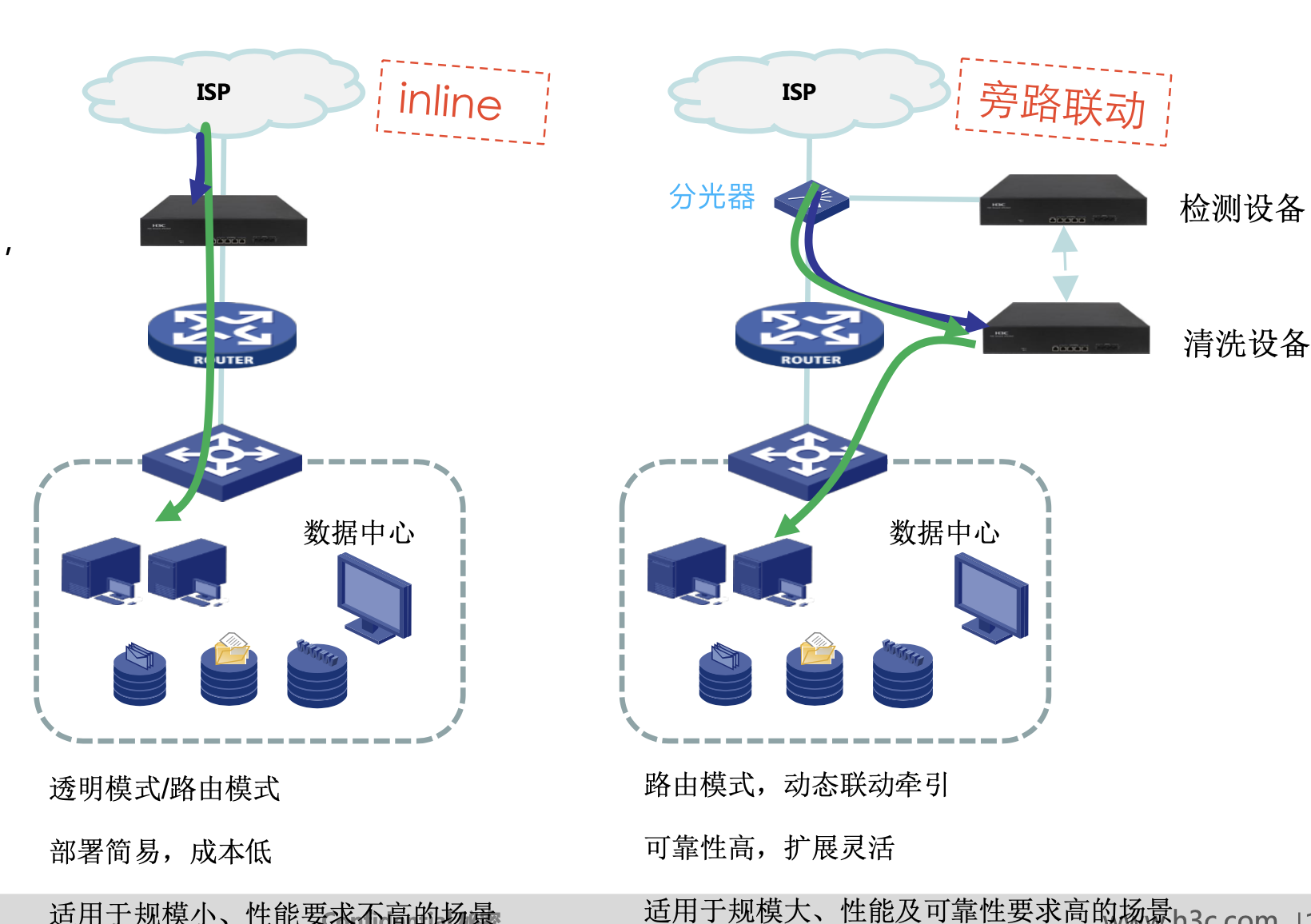

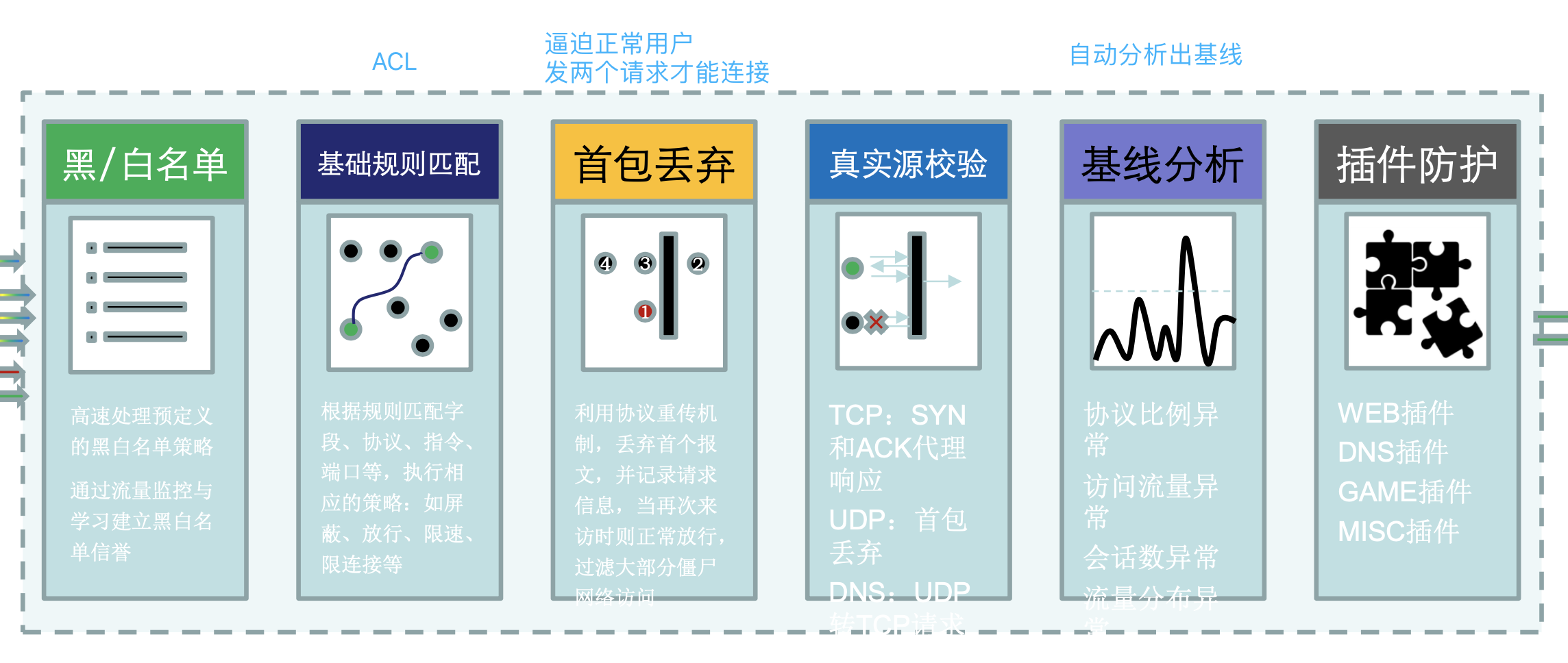

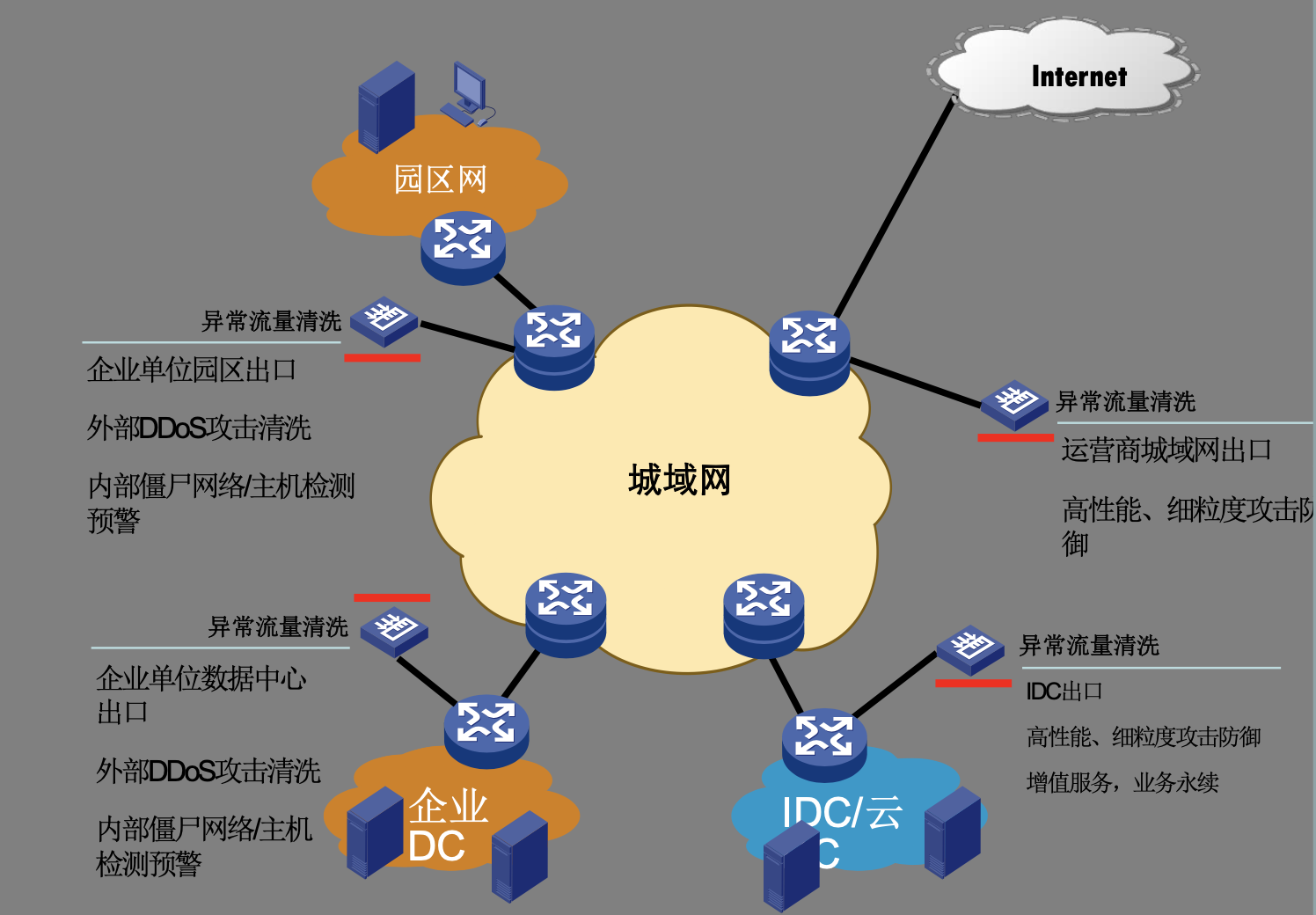

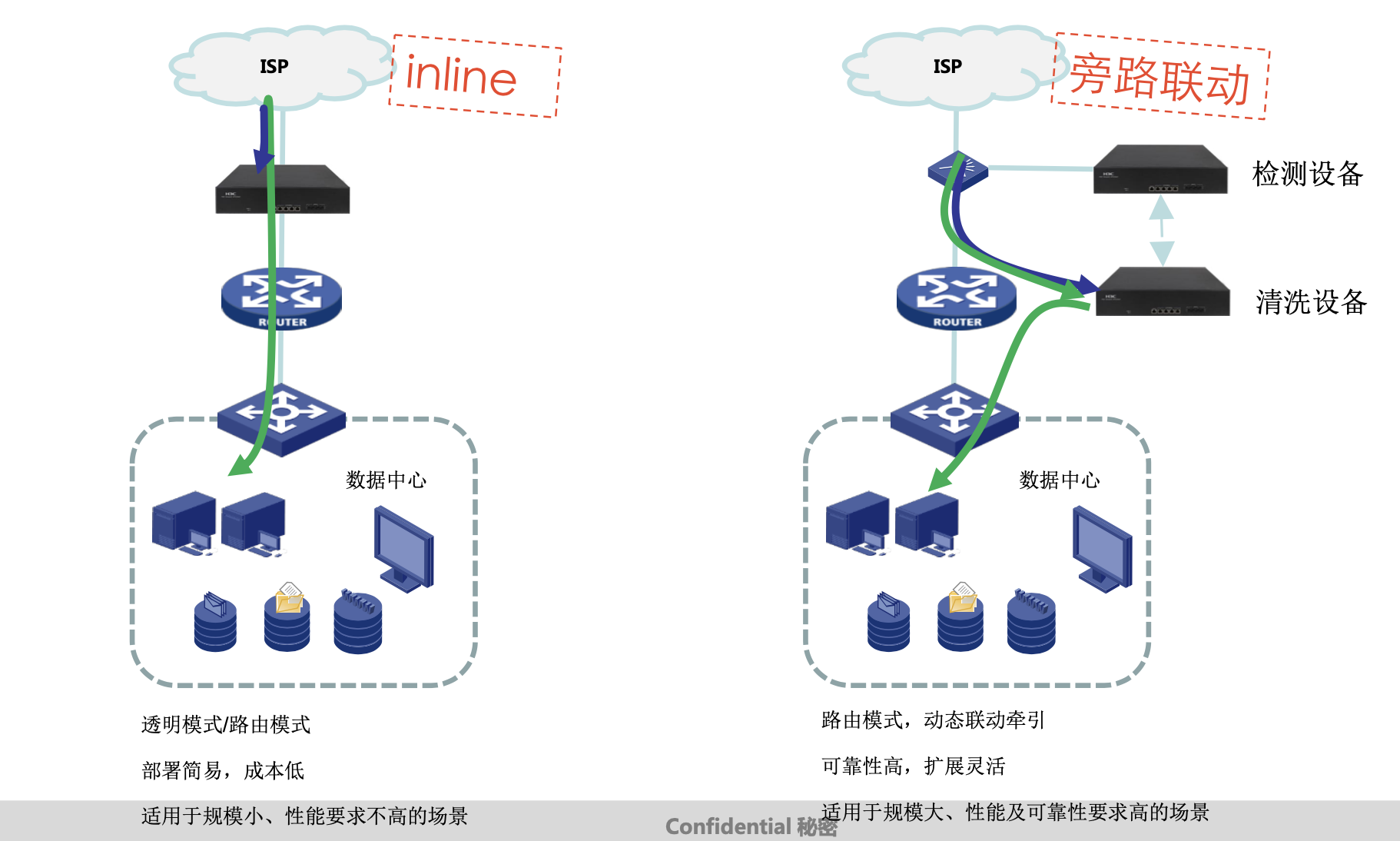

4.6 异常流量清洗

抗DDOS设备/抗D设备

网络拓扑

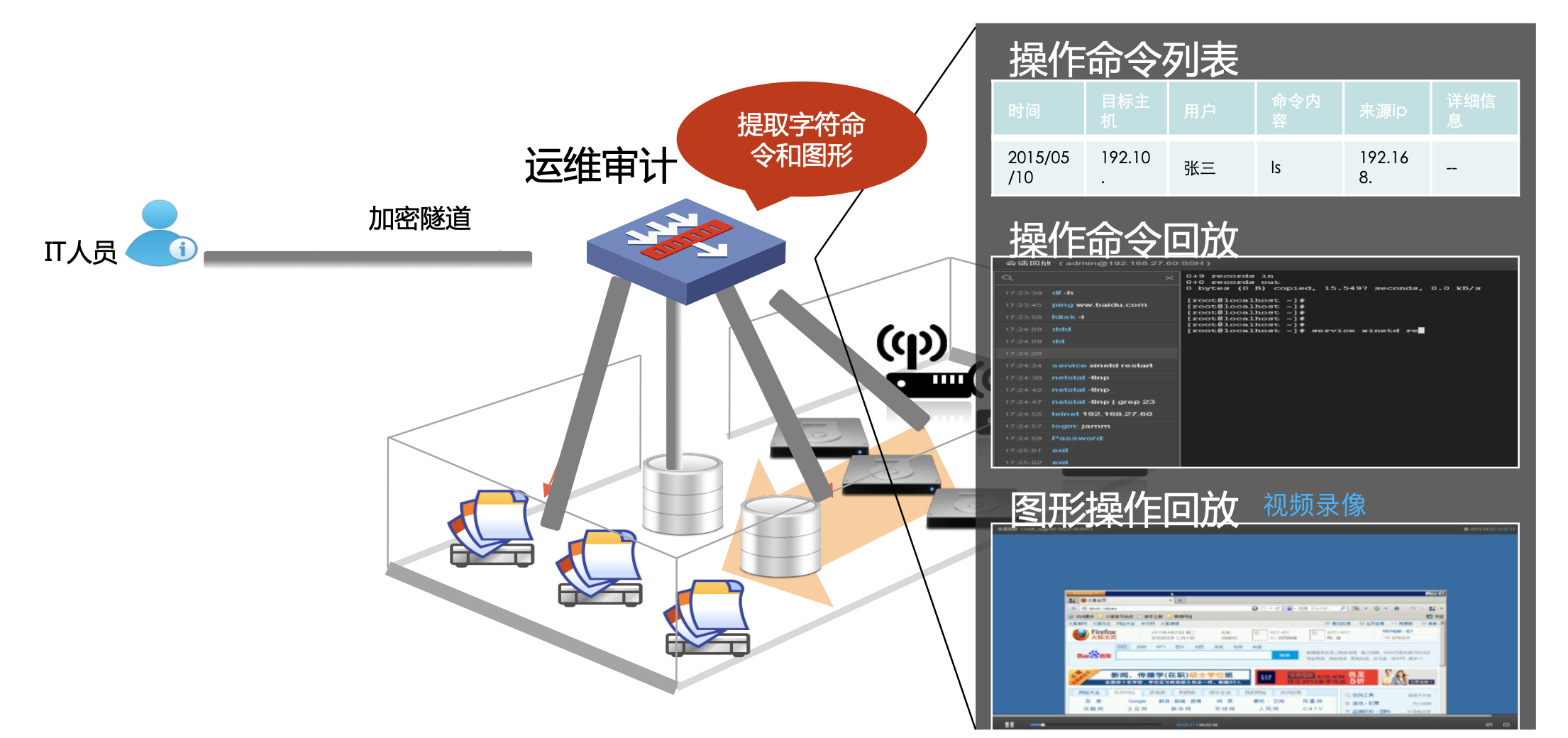

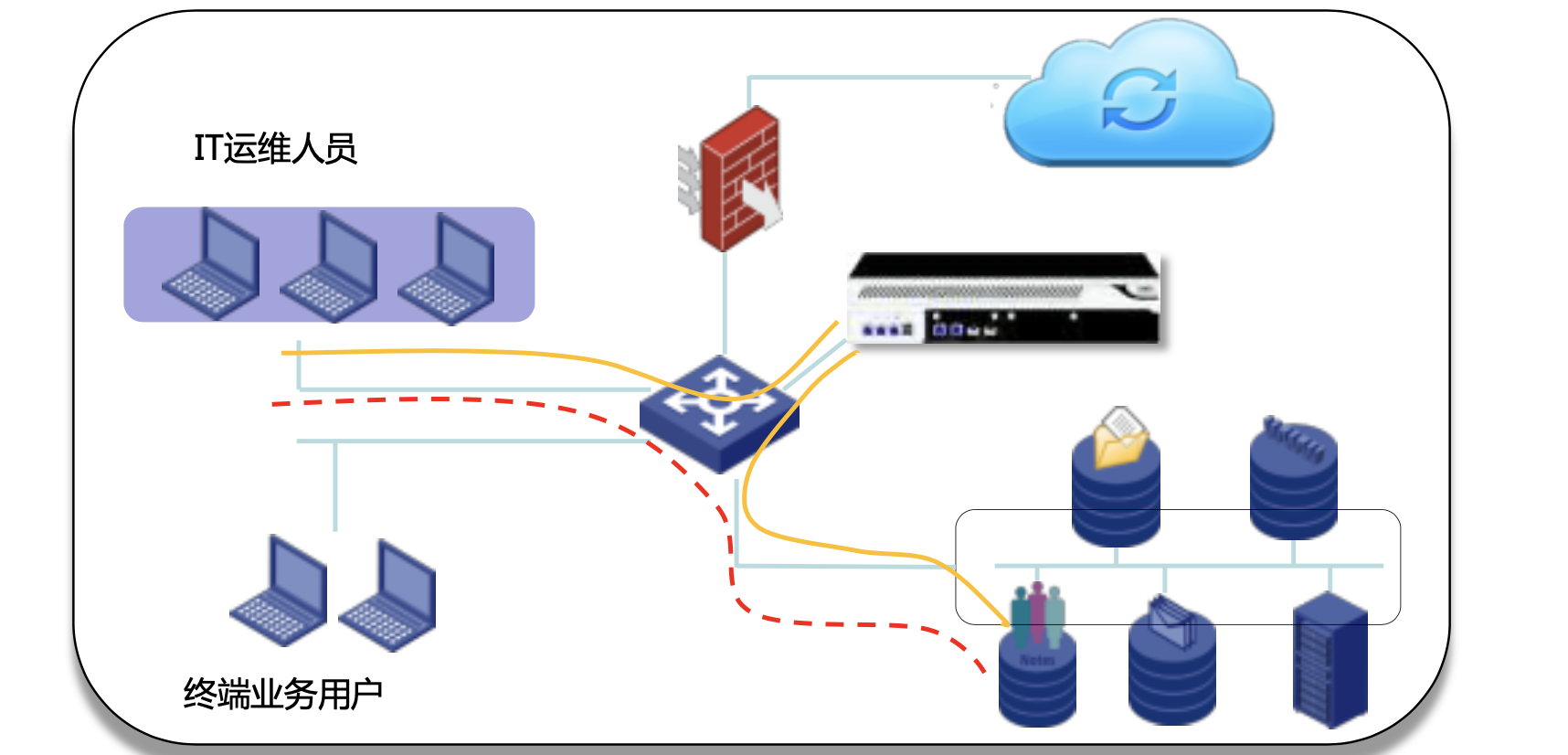

4.7 运维审计系统

堡垒机

功能 :单点登录、运维审计

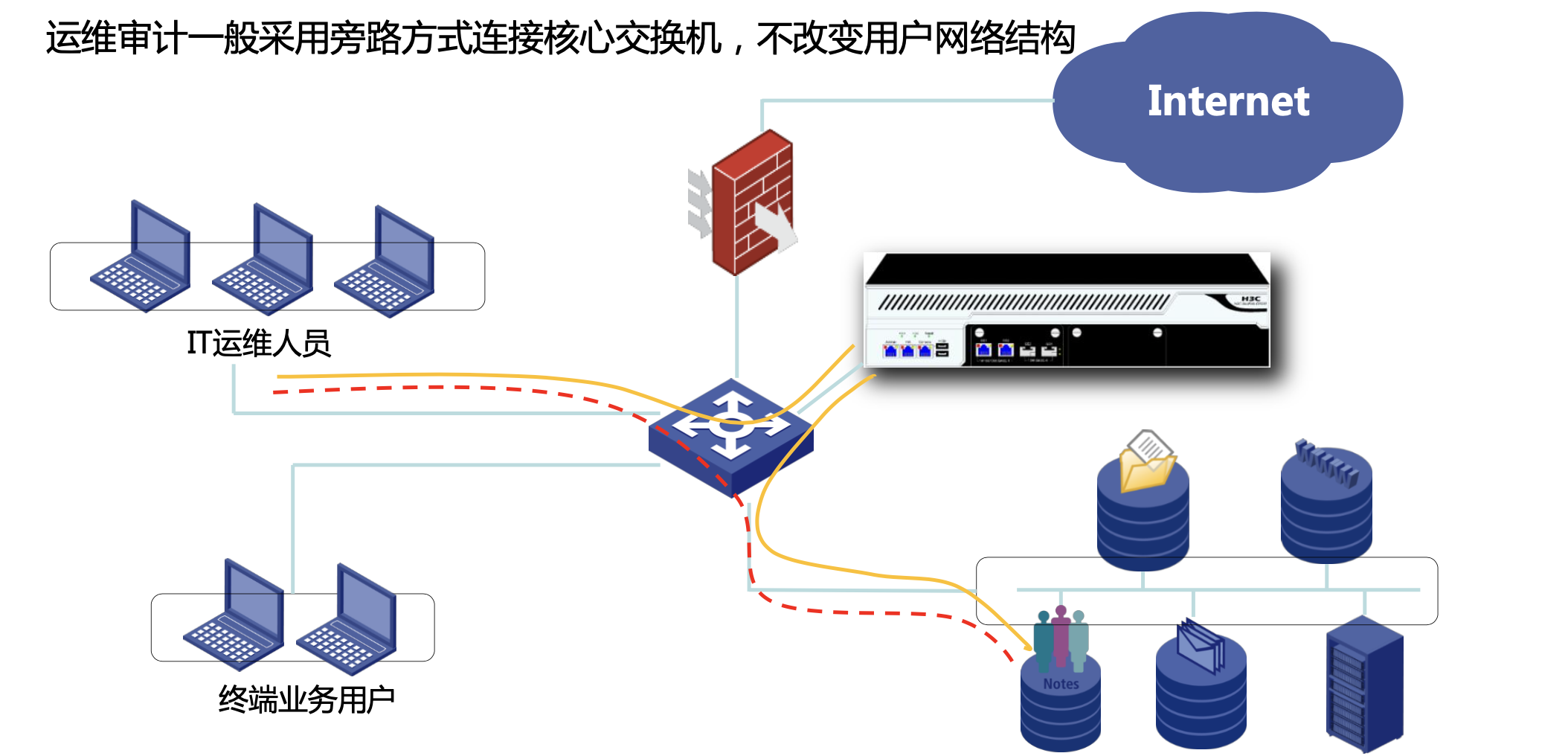

网络拓扑

旁挂在核心交换机旁

4.8 漏洞扫描设备

黑客攻击就需要漏洞扫描

一般人就直接用漏洞扫描软件:nessus、流光、X-SCAN、SuperScan

黑客攻击的步骤:

1. 漏洞扫描(

1.2. 主机扫描 :网段内有多少台活着的主机

1.3 端口扫描:开了哪些端口 80 web的,

1.4 针对开的端口,做漏洞的扫描

2. 针对扫描出来的漏洞进行攻击(OS、Web、DB、Adobe(Flash))

3. 攻击完成之后,黑客会创建后门(或者是user、pwd);或直接种木马,方便控制

4. 删log

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

Web漏洞扫描

- 全面、深度扫描web应用

- 模拟黑客做无害的攻击渗透

- 木马检测

- 灰盒检测(知道IP 端口等信息)

- 全职支持web2.0 flash wap等,支持java scrip脚本

系统漏洞扫描

- 支持OS漏洞、浏览器漏洞、Web应用系统

数据库漏洞扫描

- 主流数据库的漏洞扫描

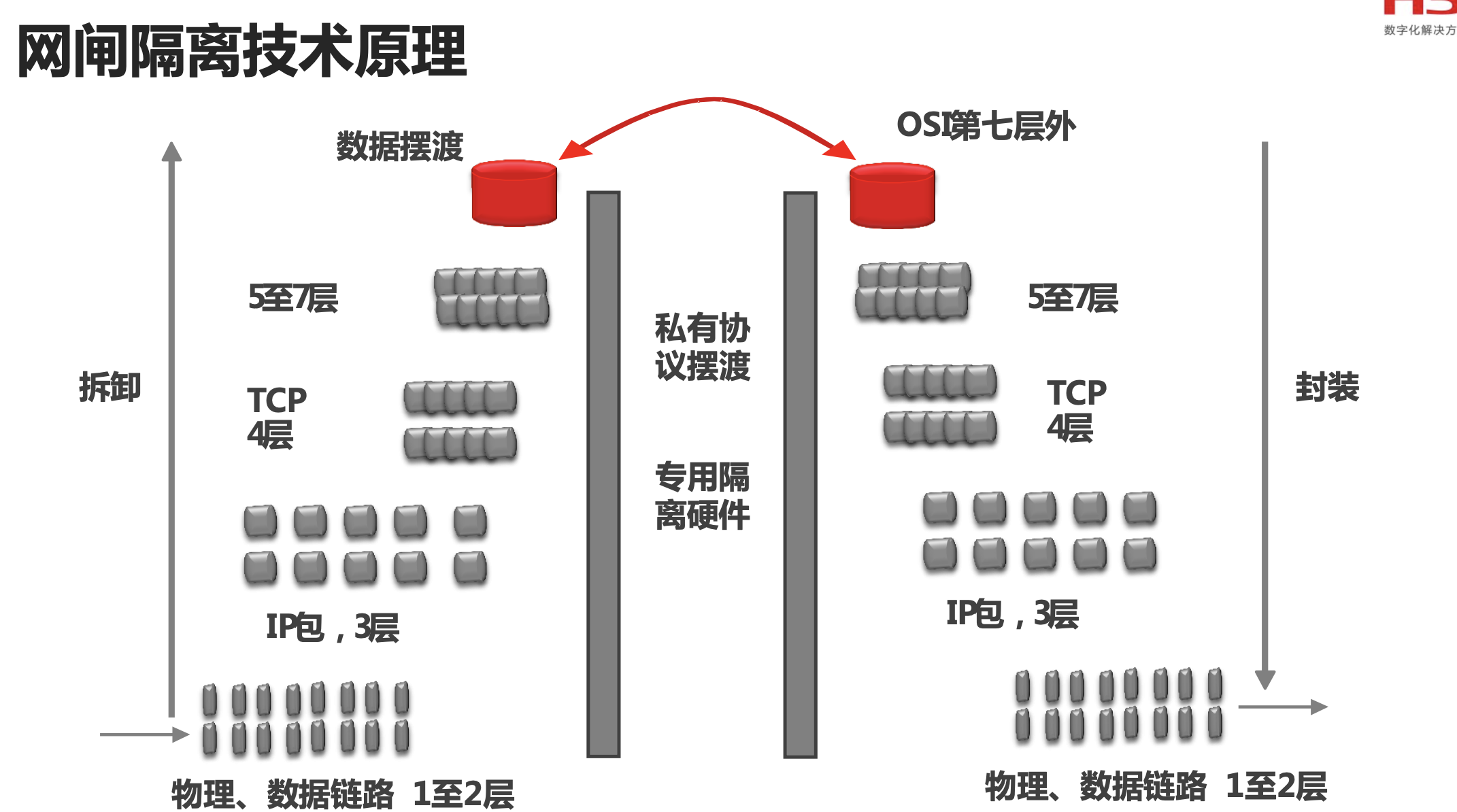

4.9 安全隔离和信息交换

俗称:网闸 GAP 哈哈哈

网闸和防火墙的区别:

1. 防火墙用于逻辑隔离 、网闸 物理 隔离

1.1 逻辑隔离:策略配置好,可以ping通

1.2 物理隔离:两个子网 底层网线 Switch Router 都是完全不能直接通信

- 1

- 2

- 3

- 4

- 5

网络拓扑

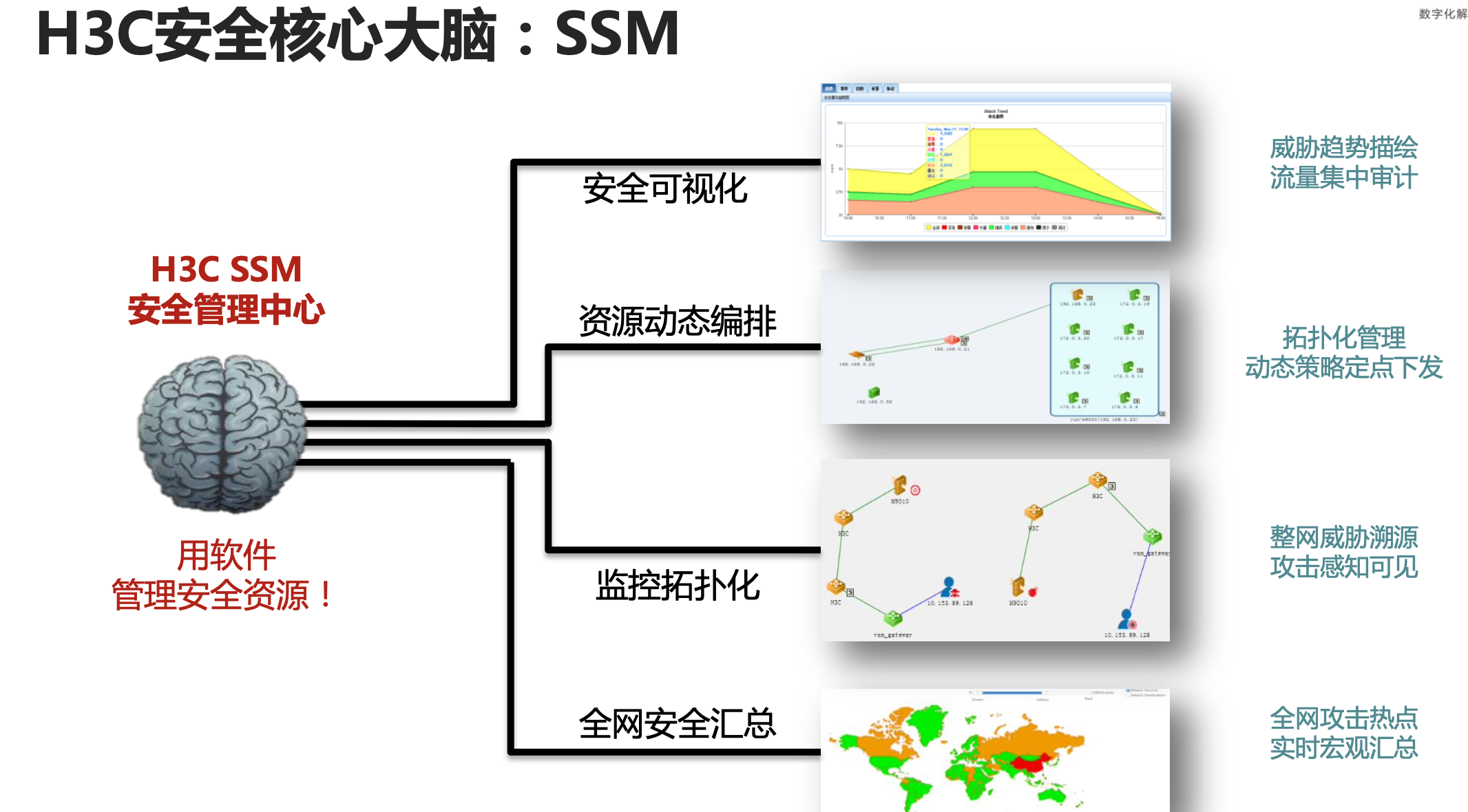

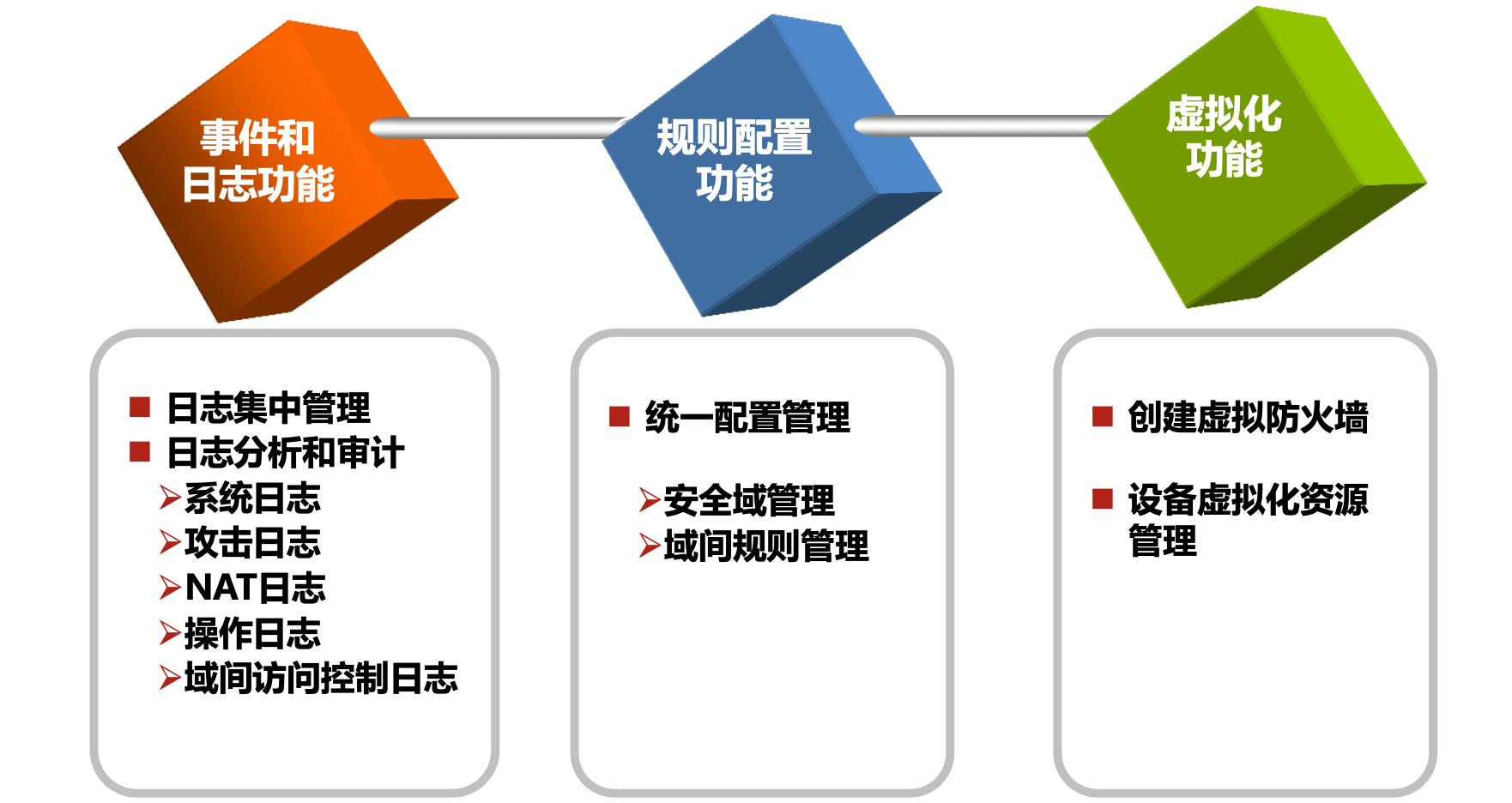

4.10 SSM安全业务管理中心

安全管理平台、可以作为日志审计系统

后面逐渐被态势感知取代

能收集log的设备:

- SSM安全管理

- 日志审计系统

- 行为管理和审计

- 安全态势感知

日志审计系统的log可以做的分析:

- 异常行为检测

- 用户行为分析

- 安全事件关联分析

- 攻击源分析

- 安全趋势分析

- 合规性分析

- 取证分析

在 Linux 下查询日志的源头可以通过以下步骤进行:

确认日志文件的路径:首先需要确定你要查询的日志文件的路径。通常,日志文件位于 /var/log/ 目录下,不同的日志有不同的文件名,比如 syslog、auth.log、messages 等。

查看日志文件:使用命令行工具如 cat、less 或 tail 可以查看日志文件的内容。例如,运行 cat /var/log/syslog 将显示 syslog 的完整内容。

搜索关键字:使用 grep 命令搜索你感兴趣的关键字,以便定位到日志中涉及的相关信息。例如,运行 grep "error" /var/log/syslog 可以搜索包含 "error" 关键字的日志条目。

分析日志:根据日志条目中的相关信息,如时间戳、进程ID等,尝试确定日志的源头。你可以检查日志中的特定线索或错误消息,以确定是哪个终端或哪个进程生成了该日志。

进一步追踪:根据找到的源头信息,你可以进一步追踪和调查问题。例如,查看相关进程的日志、配置文件或其他相关系统日志,以获取更多关于问题的线索。

值得注意的是,具体的查询方法可能会因日志类型、系统配置和应用程序的不同而有所差异。在实际操作过程中,你还可以使用其他命令和工具来帮助定位和分析日志,如 journalctl、dmesg 等。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

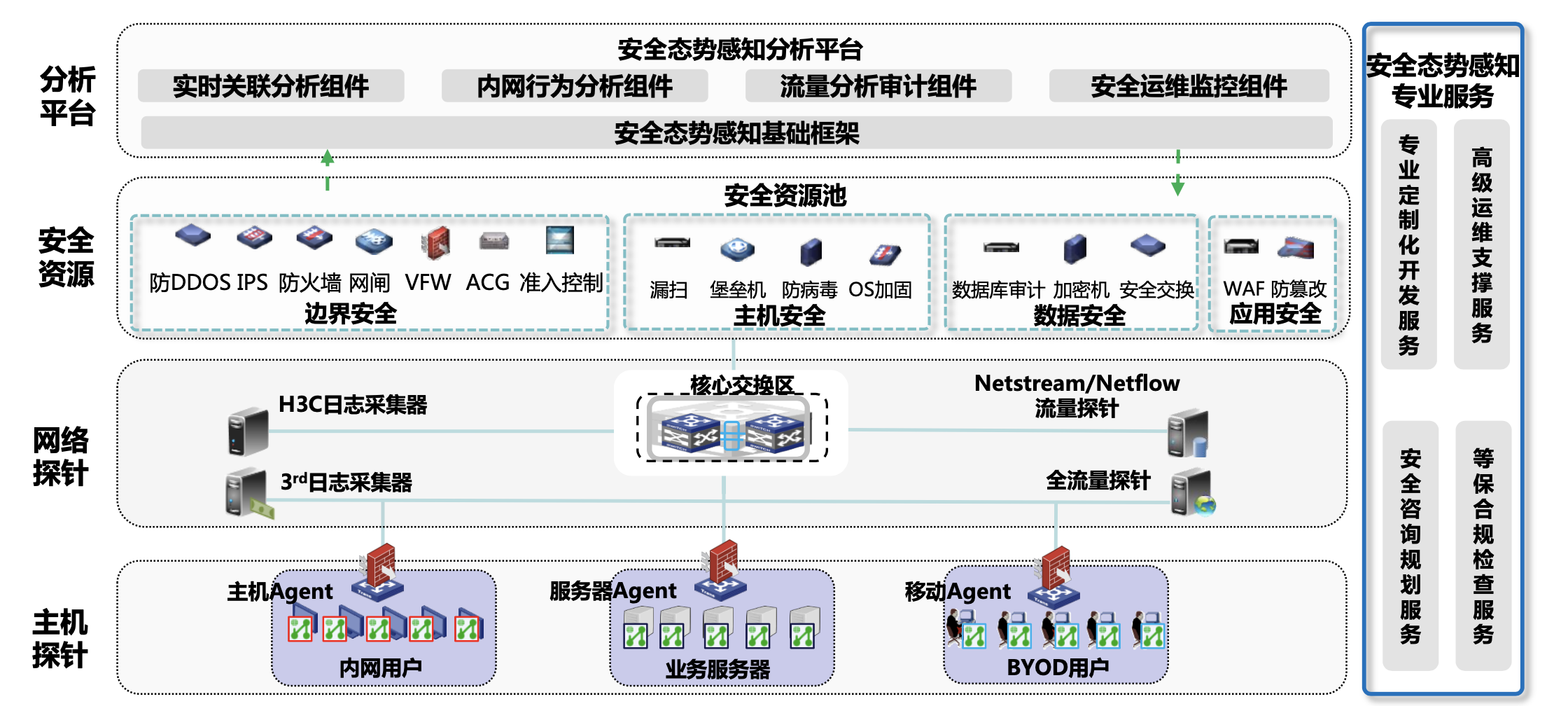

4.11 态势感知平台

整合了ABC

- 事态可评估

- 趋势可预测

- 风险可感应

- 知性可管控

核心技术:log分析、流量分析

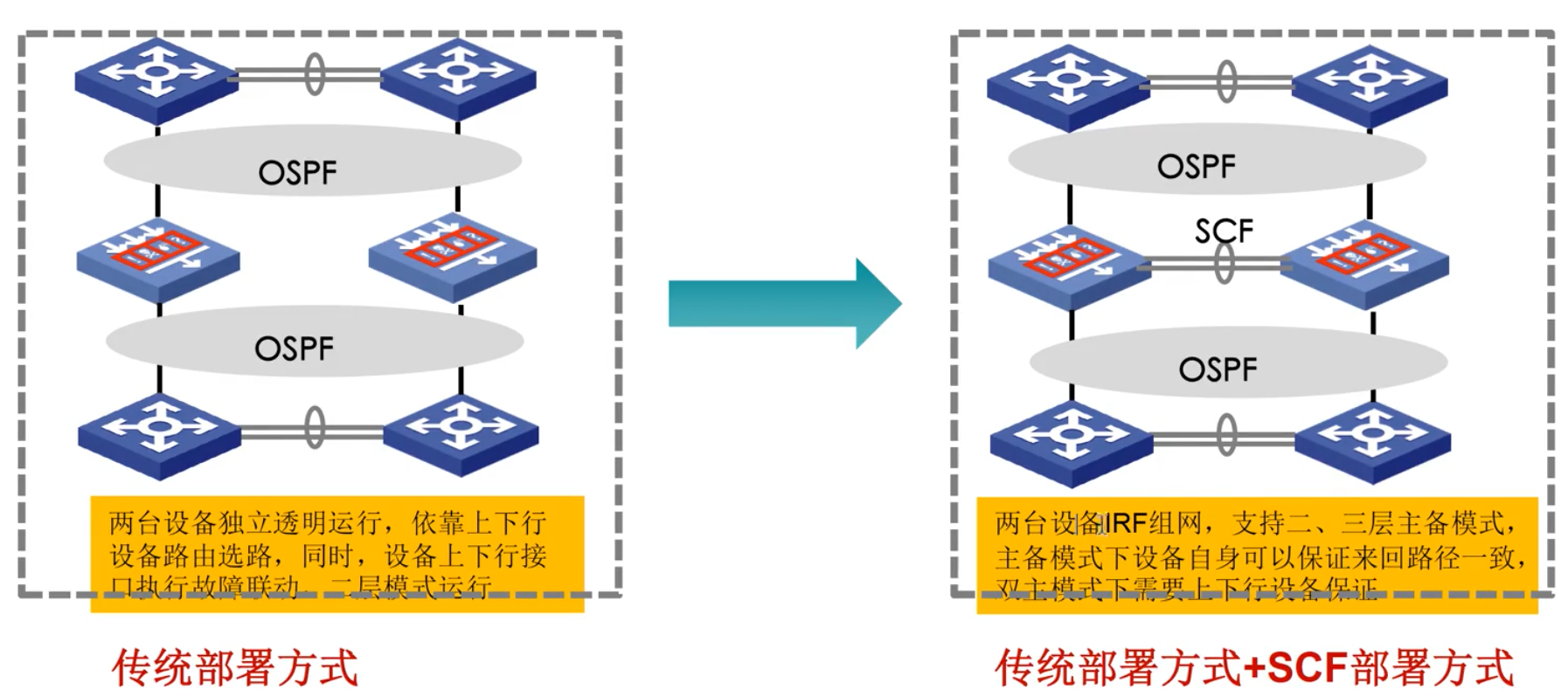

五、安全产品部署

5.1 防护墙

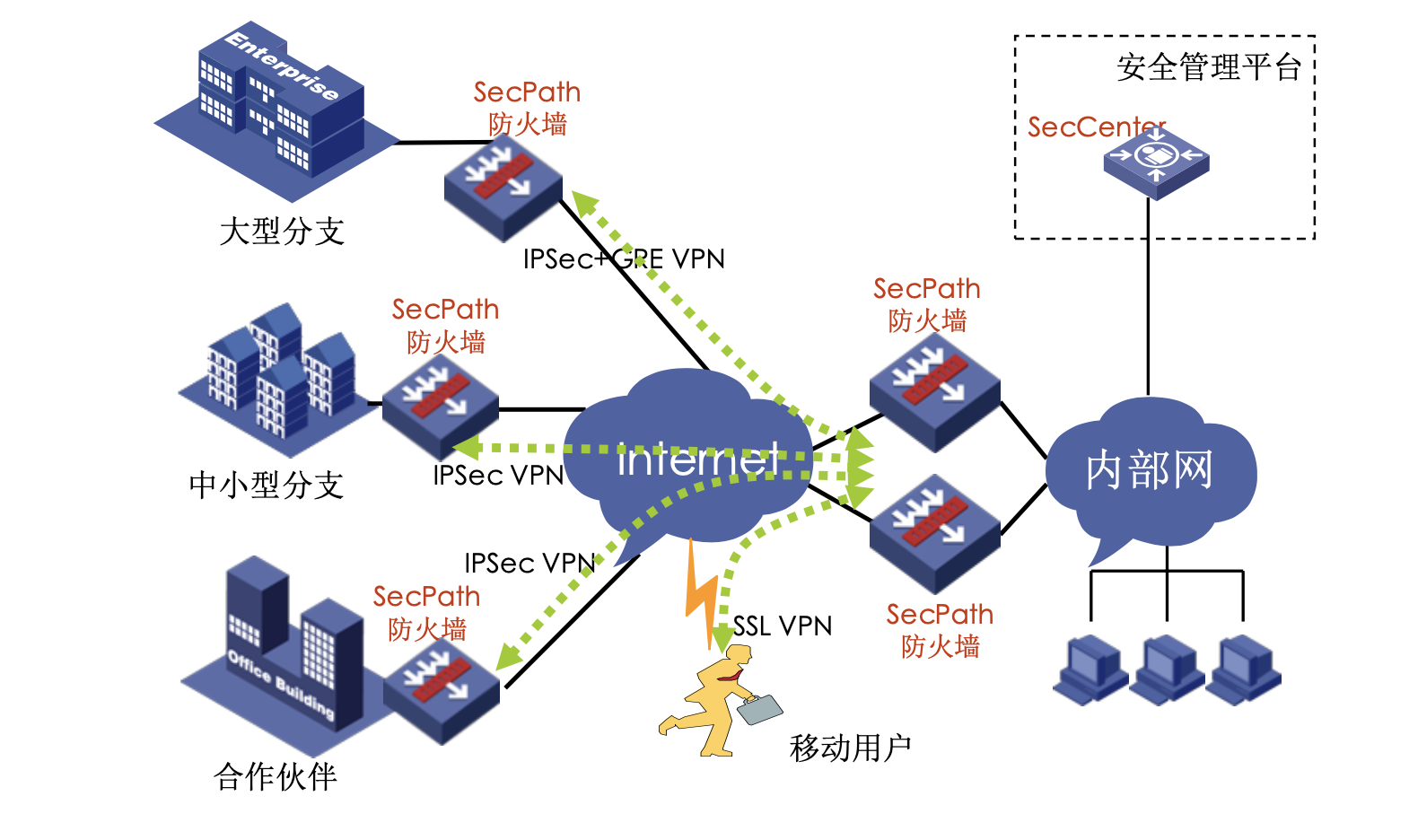

5.1.2 VPN

VPN:

- 可以直接用FW做

- 旁挂在FW旁边

- 旁挂在核心交换机旁

5.2 IPS

并联 与 核心交换机 和 Router之间

IPS 误报由于会导致很多正常用户突然不能上网,

因此都不会按照标准串联,而是直接旁挂在核心交换机旁

IDS旁挂在核心交换机旁边

IPS串联在防火墙之后

5.3 负载均衡

5.4 WAF

5.5 数据库审计

5.6 异常流量清洗

5.7 堡垒机

5.8 安全隔离和信息交换

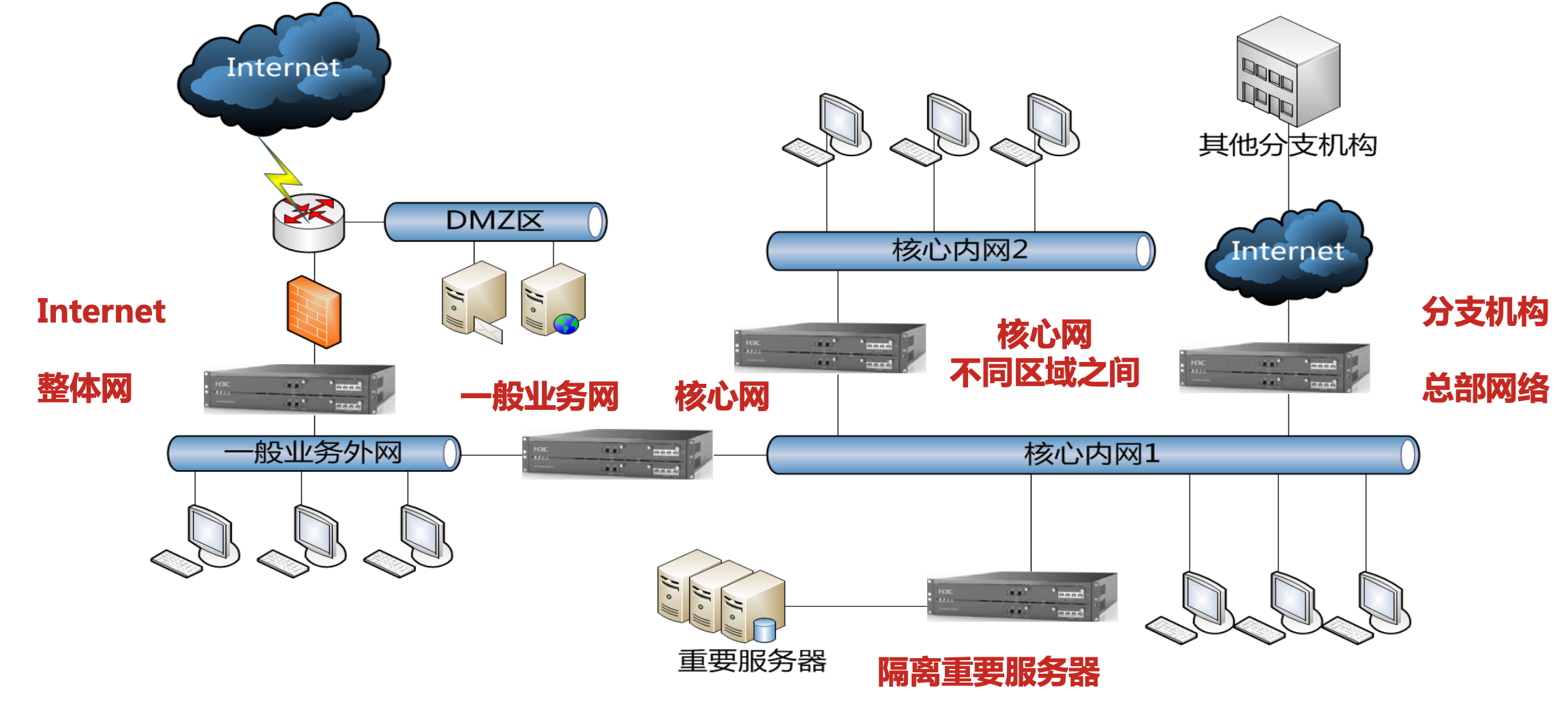

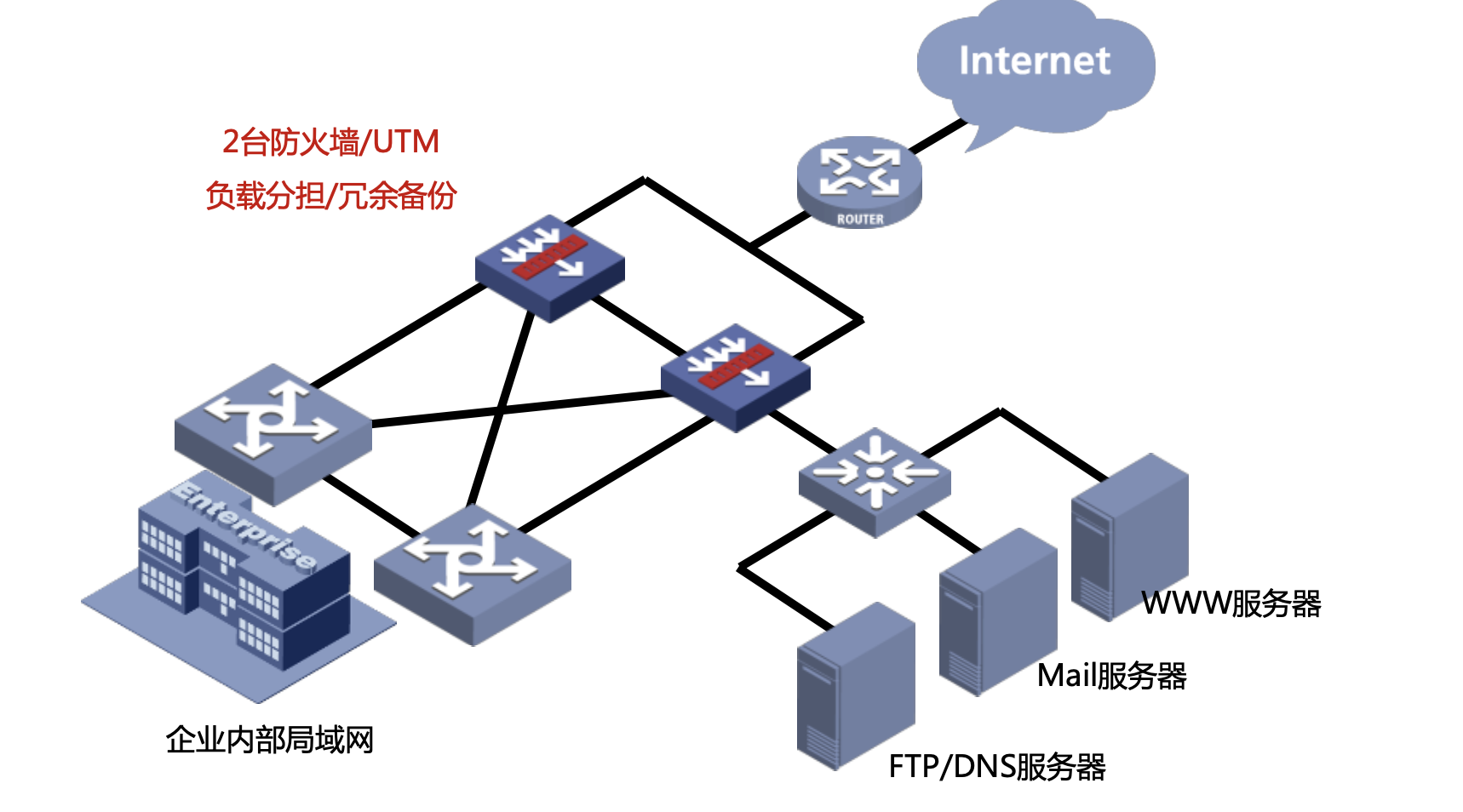

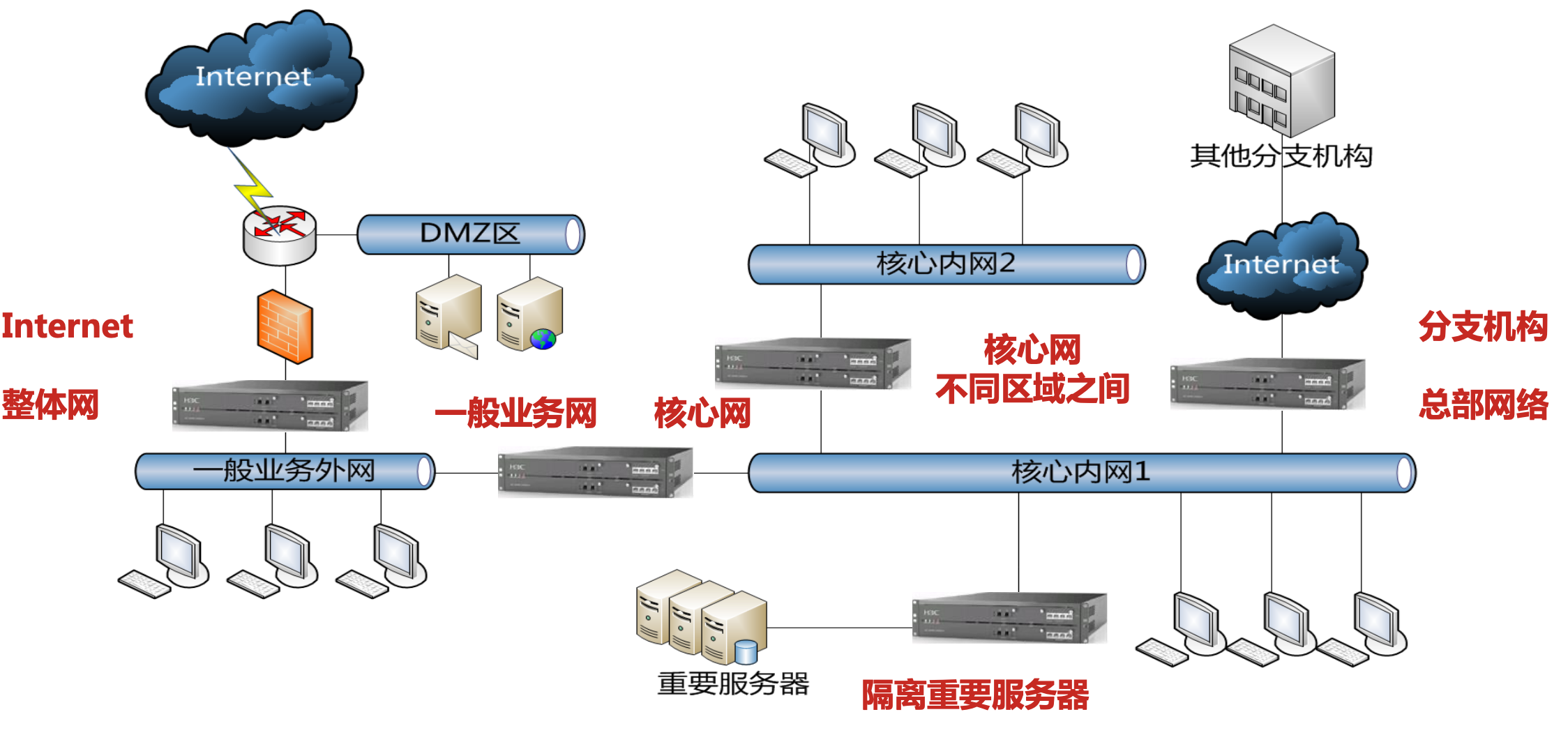

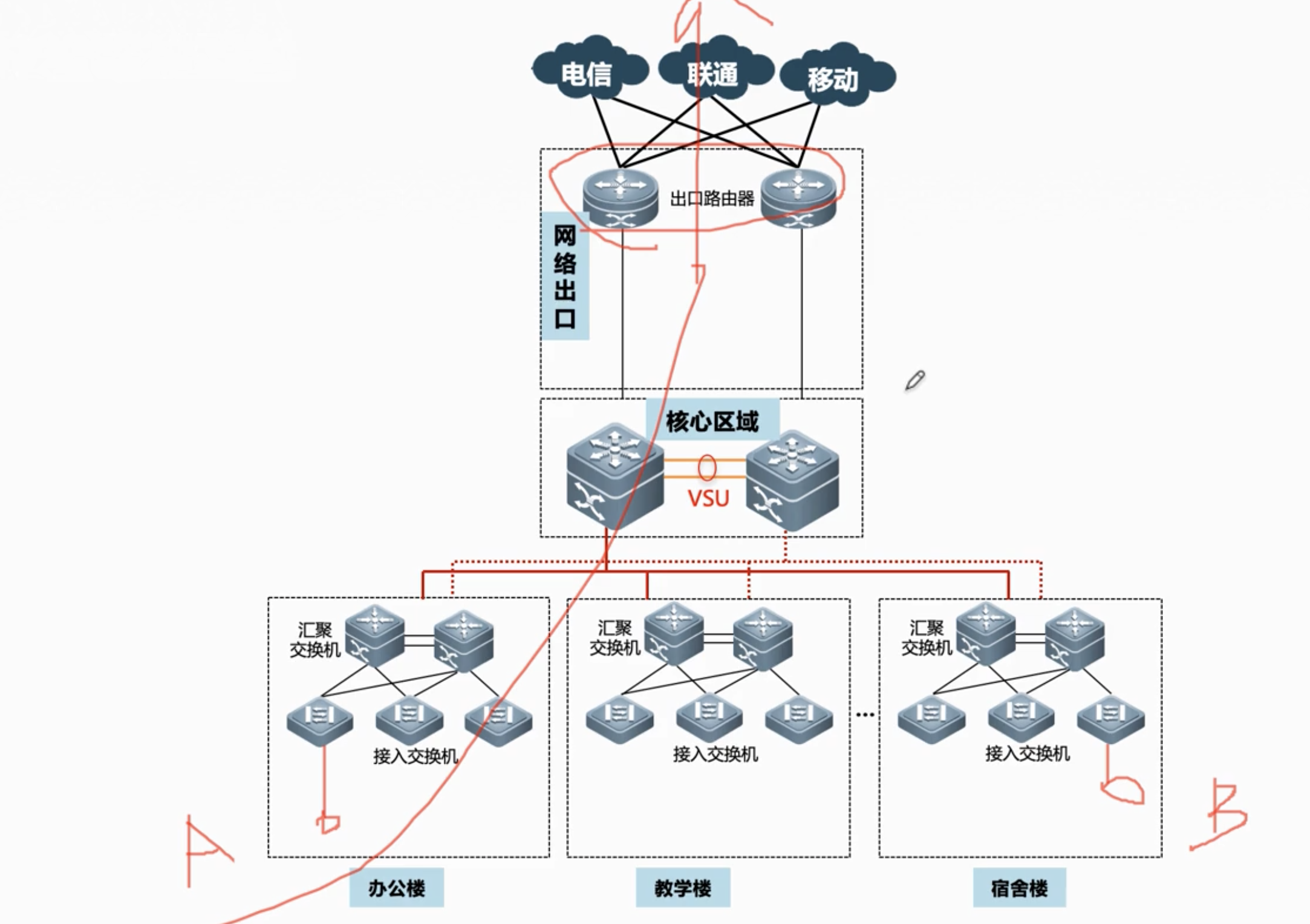

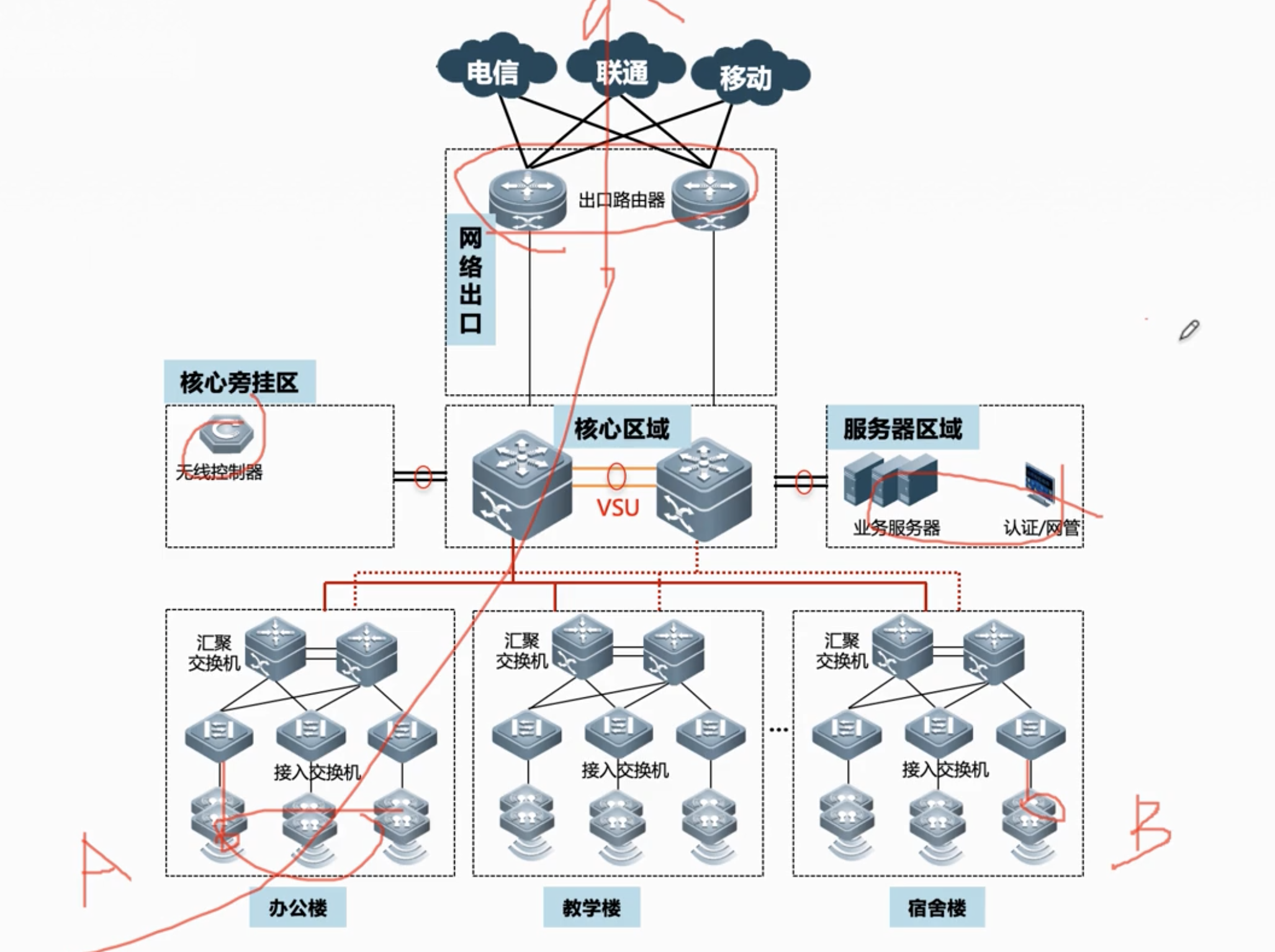

5.9 全场景部署

交换机和路由器

内部局域网有:核心交换机、汇聚层交换机、接入交换机

出口(NAT):路由器、直接防火墙(小型网络)、上网行为管理(小型网络)

AC AP

AC 和 认证系统,都旁挂在核心交换机旁

防火墙

Internet---> Router ---> FireWall

- 1

在Web服务的DMZ区域前要单独部署WAF

核心交换机上可以插防火墙板卡,实现各个内网区域的隔离(办公楼和宿舍楼之间要过FW板卡)

IDS 日志审计系统 内容缓存 行为管理 VPN 堡垒机

都直接旁挂在核心交换机旁

5.10 方案

总结

旁挂的:IDS、堡垒机、数据库审计、日志审计、漏洞扫描、服务器负载均衡、VPN

串行的:FW、行为审计、链路负载均衡、WAF、IPS(串联在FW之后)

- 1

- 2